Содержание

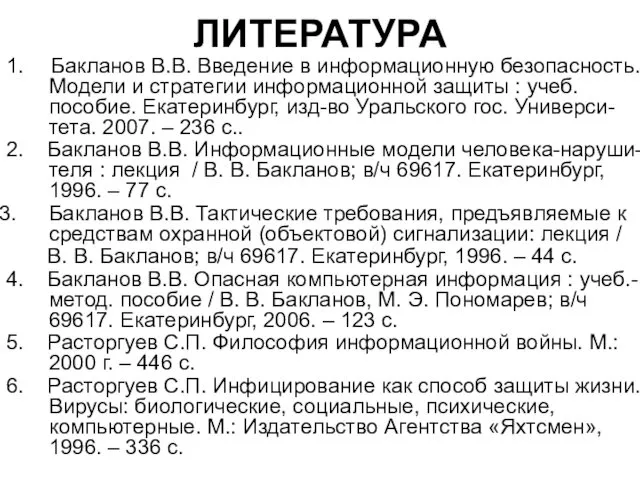

- 2. ЛИТЕРАТУРА 1. Бакланов В.В. Введение в информационную безопасность. Модели и стратегии информационной защиты : учеб. пособие.

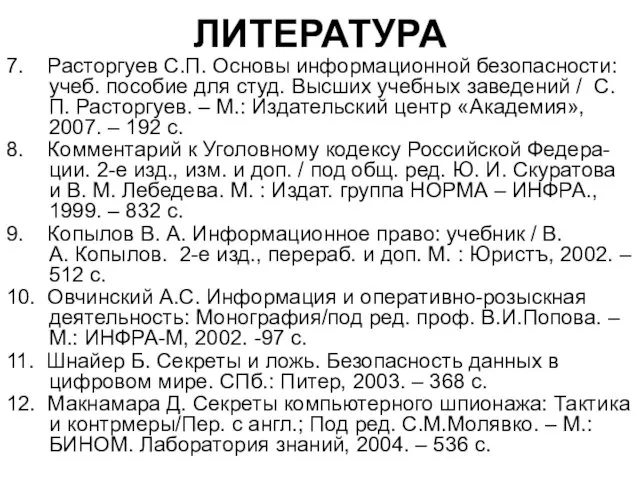

- 3. ЛИТЕРАТУРА 7. Расторгуев С.П. Основы информационной безопасности: учеб. пособие для студ. Высших учебных заведений / С.П.

- 4. ЛИТЕРАТУРА 13. Щербатых Ю.В. Искусство обмана. Популярная энциклопедия. –М.: Изд-во Эксмо, 2004. – 720 с. 14.

- 5. ЛИТЕРАТУРА 19. Айков Д., Сейгер К., Фонсторх У. Компьютерные преступ-ления. Руководство по борьбе с компьютерными преступ-лениями:

- 6. ЛИТЕРАТУРА 27. Барсуков В.С. Обеспечение информационной безопаснос-ти. М.: ТЭК, 1996. 28. Щеглов А.Ю. Защита компьютерной информации

- 7. ИНФОРМАЦИЯ КАК ОБЪЕКТ ЗАЩИТЫ

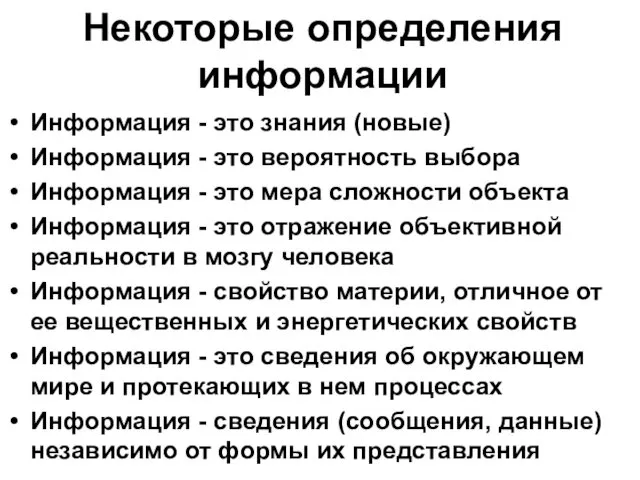

- 8. Некоторые определения информации Информация - это знания (новые) Информация - это вероятность выбора Информация - это

- 9. Некоторые определения информации Информация - функция целевой интерпретации полученного сообщения Информация - мера зависимости случайных переменных

- 10. Некоторые определения информации Информация об объекте есть изменение пара-метра наблюдателя, вызванное взаимодейст-вием наблюдателя с объектом Информация

- 11. Множество определений может косвенно свидетельствовать о том, что человечество еще не до конца разобралось в истинной

- 12. Едва «родившись», информация перестает зависеть от своего создателя. Факт ее независимости является угрозой для владельца

- 13. Виды информационной защиты Защита информации от угроз нарушения конфиденциальности, целостности и доступности Защита гражданина от неинформированности

- 14. Защита от информации Защита человеческой психики от избыточной информации (нужной, доступной и понятной, но чрезмерной для

- 15. Многие ученые начинают бить тревогу: по их мнению информационные потоки уже захлестывают человечество, причем в этих

- 16. Защитные реакции на информационную перегрузку Пропуск сигналов («переполнение буфера») - вытеснение сообщений (полезных) из поля зрения

- 17. Опасной следует считать информацию, которая содержит в себе явные или скрытые механизмы воздействия на человеческую психику

- 18. Защита гражданина и лиц определенных профессий от неинформированности

- 19. Информация позволяет: ориентироваться в ситуации; четко планировать свои действия; отслеживать результативность проводимых акций; уклоняться от неожиданностей;

- 20. «Информация сама по себе ничего не стоит и ничего не дает. Информация нужна субъекту для возможности

- 21. Для принятия любого решения необходима информация, причем чем выше риск и цена решения, тем больше требуется

- 22. Степени априорной неопределенности событий Событие известно, программа действий отработана и готова, неизвестно лишь время наступления события.

- 23. Целевая интерпретация сообщений Декодирование Целевая интерпретация Осмысление

- 24. Нарушение конституционных прав граждан, выражающееся в: незаконном засекречивании сведений, не подлежащих скрытию отказе в предоставлении гражданину

- 25. Не может быть ограничен доступ к: Нормативным правовым актам, затраги-вающим права, свободы и обязанности человека Информации

- 26. Информация как ценность

- 27. Информация как ценность Биологический уровень: инфор-мация как врожденная потребность Поведенческий уровень: инфор-мация как основа для принятия

- 28. Информационное содержание сообщений Одно и то же сообщение для каждой категории людей несет совершенно различную информацию,

- 29. Нехватка информации как причина распространения слухов

- 30. Информационная теория эмоций (по П.В.Симонову) Э = П(С – Н) Э – эмоции; П – потребность

- 31. Ценностью обладает только конкретная информация, для конкретного потребителя, в нужное время и необходимом объеме

- 32. Ценность информации зависит от времени

- 33. Информация «живет» ровно столько, сколько требуется для принятия решения, интерпретации сообщения, формирования нового знания

- 34. Уровни представления информации Уровень носителей информации Уровень средств записи и считывания с носителей Логический (файловый) уровень

- 35. Информация доступна человеку только на материальных носителях

- 36. Носители информации Сам человек Вещественные носители Энергетические носители

- 37. Носители - это материальные объекты, обеспечивающие запись, хранение и передачу информации в пространстве и времени

- 38. Правило 1 Защита информации в целом сводится к защите носителей информации

- 39. Человек в информационной системе может являться: Генератором новой информации Источником информации Носителем информации Владельцем информации Информационным

- 40. Вещественные носители

- 41. Особенности вещественных носителей Придают информации свойство статичности Обладают относительной прочностью запечатления информации Используются, как правило, с

- 42. Запись информации на вещественные носители производится путем изменения их физической структуры и химического состава

- 43. Магнитная запись Осуществляется магнитным полем и приводит к остаточной намагниченности вещества. Сохраняется десятилетиями Для полного размагничивания

- 44. Магнитная запись В виду наличия погре-шности позициониро-вания головок каждая последующая запись не полностью ложится поверх предыдущей

- 45. Магнитная запись

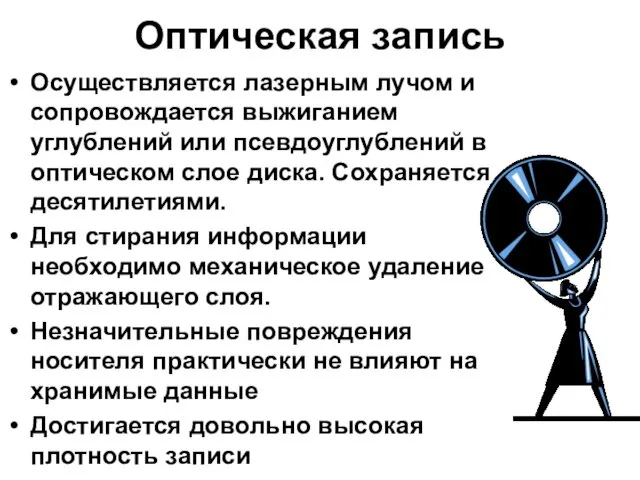

- 46. Оптическая запись Осуществляется лазерным лучом и сопровождается выжиганием углублений или псевдоуглублений в оптическом слое диска. Сохраняется

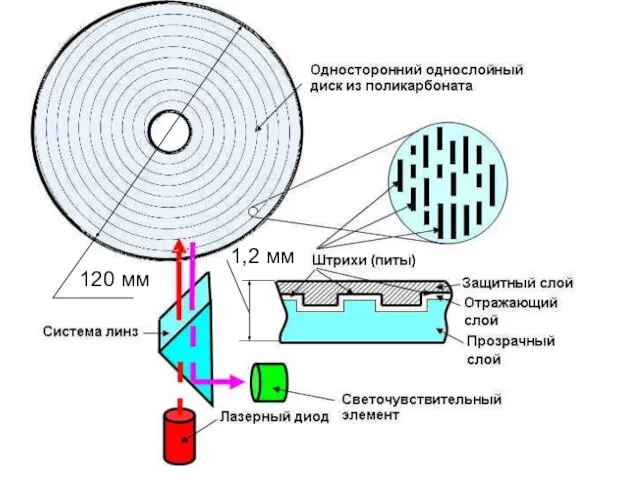

- 47. 120 мм 1,2 мм

- 48. Запись в Flash-памяти Производится высокочастотными элект-рическими импульсами. При записи в ячейках полупроводника образуются изолированные электрические заряды.

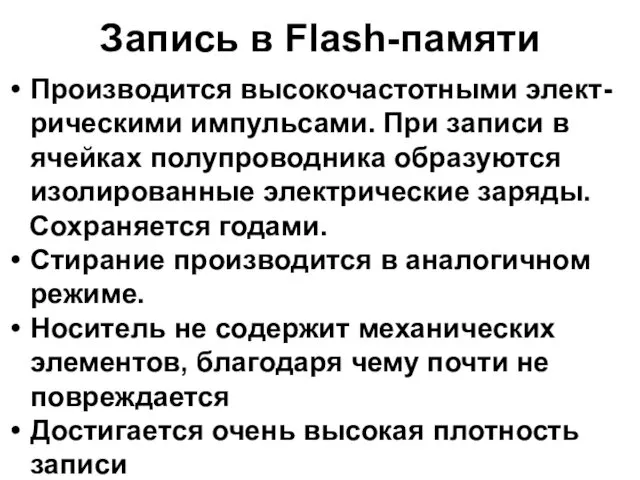

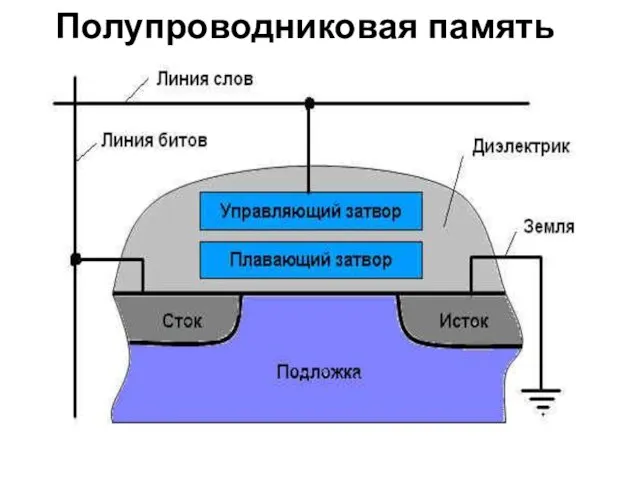

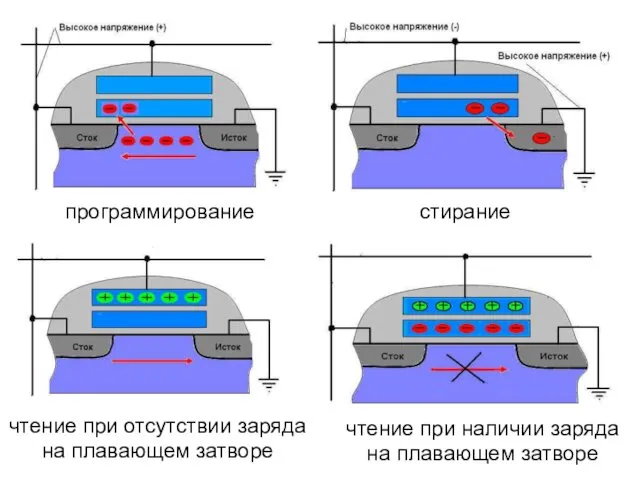

- 49. Полупроводниковая память

- 50. программирование стирание чтение при отсутствии заряда на плавающем затворе чтение при наличии заряда на плавающем затворе

- 51. Защита информации на уровне вещественных носителей Защита от повреждения Защита от преждевременного износа Защита от хищения

- 52. Энергетические носители Обмен информацией всегда сопровождается выделением энергии

- 53. Особенности энергетических носителей Используются, как правило, с целью пере-дачи (переноса,копирования) информации Информация передается путем изменения во

- 54. Время «жизни» информации на энергетических носителях Протекание электрического тока по проводнику - момент его протекания Заряд

- 55. Защита информации на уровне энергетических носителей Обеспечение помехоустойчивости при выборе вида кодирования и (или) модуляции Обеспечение

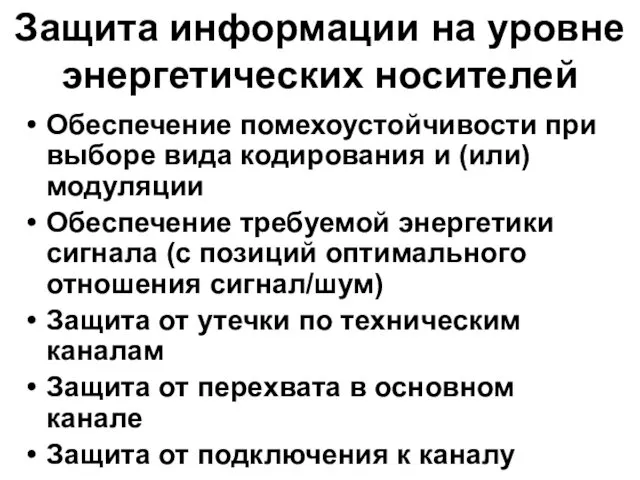

- 56. Информация может одновременно сохраняться в источнике (носителе) и «отрываться» от него. Процесс распространения информации между вещественными

- 57. Копирование (тиражирование) информации - это процесс переноса информации на аналогичный или иной носитель без изменения количества

- 58. Информация легко переносится (копируется) с одного носителя на другой

- 59. Одна и та же информация может одновременно существовать в разных точках пространства на различных носителях

- 60. Правило 2 Защита одной и той же информации может потребовать охраны многих носителей во многих областях

- 61. Носители и информация Носитель безусловно содержит информацию о себе самом. Такая информация называется признаковой Кроме того,

- 62. Семантическая информация - продукт абстрактного мышления и отображает объекты, явления, образы и модели с помощью символов

- 63. Признаковые свойства - способность предметов (носителей информации) запечатлевать признаки преступных деяний и служить вещественными доказательствами

- 64. Формы существования компьютерной информации Электрические сигналы (чаще - импульсные), передаваемые от устройства к устройству по соединительным

- 65. Формы существования компьютерной информации Углубления или штрихи (псевдоуглубления) на поверхности оптического диска, рассеивающие падающий луч лазерного

- 66. Формы существования компьютерной информации Акустические сигналы, озвучиваемые с помощью звуковых адаптеров, MР3-плейеров и др. Статические и

- 67. Уровень взаимодействия с носителем Ввиду большой плотности размещения данных и использования сложных видов кодирования (модуляции) непосредственное

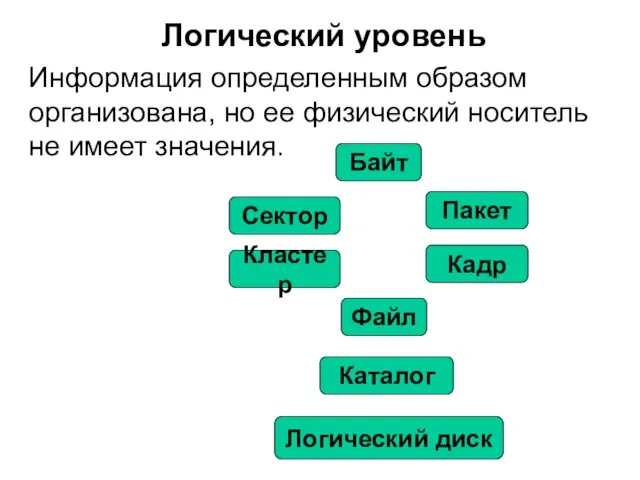

- 68. Логический уровень Информация определенным образом организована, но ее физический носитель не имеет значения. Байт Сектор Кадр

- 69. Компьютерная система с целью удобства пользователя представляет ему возможность работать с компьютерной информацией только на логическом

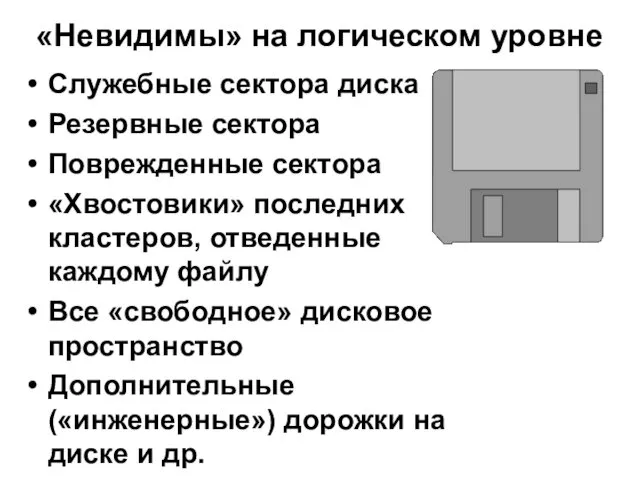

- 70. «Невидимы» на логическом уровне Служебные сектора диска Резервные сектора Поврежденные сектора «Хвостовики» последних кластеров, отведенные каждому

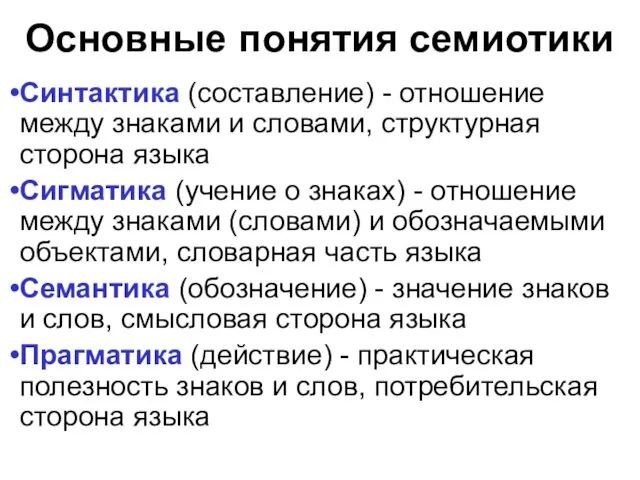

- 71. Основные понятия семиотики Синтактика (составление) - отношение между знаками и словами, структурная сторона языка Сигматика (учение

- 72. Синтаксический уровень Знак + смысл = символ Линейный набор знаков = алфавит Дискретная последовательность знаков =

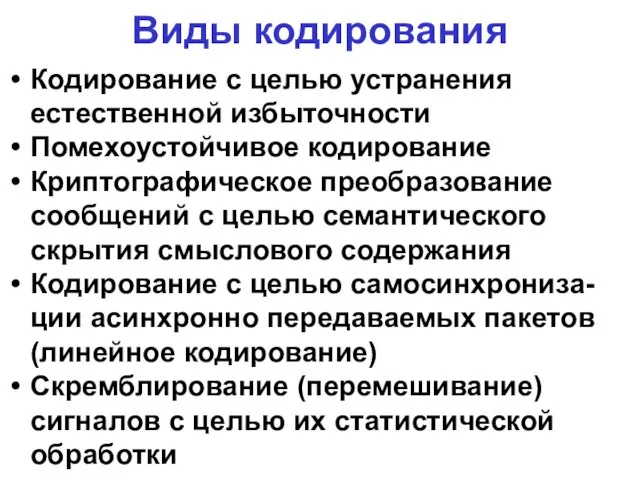

- 73. Виды кодирования Кодирование с целью устранения естественной избыточности Помехоустойчивое кодирование Криптографическое преобразование сообщений с целью семантического

- 74. Информация обладает свойством концентрации и рассеяния Суммарное количество (статистика) несекретных данных может оказаться секретным Сводные данные

- 75. Методы сжатия информации Компрессия без потери информации Компрессия с частичной потерей информации Необратимая компрессия (одностороннее хэш-преобразование)

- 76. Прагматические свойства информации Полнота информации (как степень уменьшения априорной неопределенности) Достоверность Своевременность Целесообразность Соотносимость с реальными

- 77. Право собственности включает: Право владения Право распоряжения Право использования Утеря или хищение материальной вещи означает потерю

- 78. Информация является собственностью, если: Она имеет действительную или потен-циальную коммерческую ценность в силу неизвестности ее третьим

- 79. Часть 4 ГК РФ, раздел VII ПРАВА НА РЕЗУЛЬТАТЫ ИНТЕЛЛЕКТУАЛЬНОЙ ДЕЯТЕЛЬНОСТИ И СРЕДСТВА ИНДИВИДУАЛИЗАЦИИ Правовая охрана

- 80. Правовая охрана предусмотрена для: 8) полезные модели 9) промышленные образцы 10) селекционные достижения 11) топологии интегральных

- 81. При копировании информации происходит увеличение числа ее законных и незаконных пользователей, в результате чего цена информации

- 82. Несанкционированное копирование может остаться незамеченным для владельца информации, если отсутствуют признаки факта хищения

- 83. Угроза - реальное, или потенциально возможное действие или условие, приводящее к ущербу Уязвимость – некая неудачная

- 84. Угрозы информации Угроза конфиденциальности Угроза целостности Угроза доступности Угроза обработке информации Угроза неправомерного использования информации Угроза

- 85. Угрозы конфиденциальности Несанкционированные или непреднамеренные действия, в результате которых защищаемая информация становится достоянием неопределенного круга лиц,

- 86. Угрозы целостности Угрозы целостности - это несанкционированные или непреднамеренные действия, в результате которых происходит изменение или

- 87. Угрозы доступности Искажение информации на логическом уровне (формат пакета, файла), или повреждение (отказ) информационной системы, в

- 88. Коллизии между информационными угрозами Информацию невозможно одновременно защитить от всех видов угроз Ошибка в чтении одного

- 89. Защитное блокирование Заблокированная информация - информация к которой нет свободного доступа до определения полномочий пользователя Блокирование

- 90. В ряде случаев при явной угрозе захвата информации и дефиците времени ее уничтожение становится единственным способом

- 91. Угроза раскрытия системы информационной защиты Сама по себе данная угроза не ведет к факту нанесения ущерба

- 93. Скачать презентацию

Примеры постов в социальных сетях

Примеры постов в социальных сетях Сервис-ориентированные архитектуры SOA

Сервис-ориентированные архитектуры SOA Особенности коммуникации незрячих и слабовидящих пользователей Интернет

Особенности коммуникации незрячих и слабовидящих пользователей Интернет Циклова комісія бойових інформаційно-управляючих систем (Battle Management System)

Циклова комісія бойових інформаційно-управляючих систем (Battle Management System) Разработка сети передачи данных с помощью протоколов HSRP, RIP, OSPF

Разработка сети передачи данных с помощью протоколов HSRP, RIP, OSPF Жамоани самарали бошқариш автоматлаштирилган ахборот тизими

Жамоани самарали бошқариш автоматлаштирилган ахборот тизими Информация и ее свойства. Единицы измерения информации. Кодирование информации. Информационный процесс

Информация и ее свойства. Единицы измерения информации. Кодирование информации. Информационный процесс Архитектура ЭВМ и операционные системы

Архитектура ЭВМ и операционные системы Презентация "Основные направления атоматизации управления" - скачать презентации по Информатике

Презентация "Основные направления атоматизации управления" - скачать презентации по Информатике Межсетевые экраны

Межсетевые экраны Представление о программных средах компьютерной графики, мультимедийных средах

Представление о программных средах компьютерной графики, мультимедийных средах Правила питч-презентации для стартапа

Правила питч-презентации для стартапа Информационная безопасность. Методы защиты информации

Информационная безопасность. Методы защиты информации Машинно-ориентированное программирование

Машинно-ориентированное программирование Принципы создания, классификация, состав и структура ЭИС

Принципы создания, классификация, состав и структура ЭИС Рабочий стол. Значки и ярлыки объектов. Панель задач

Рабочий стол. Значки и ярлыки объектов. Панель задач Опыт участия в чемпионате WorldSkills по компетенции Интернет-вещей

Опыт участия в чемпионате WorldSkills по компетенции Интернет-вещей Графическое представление числовых данных

Графическое представление числовых данных Представление информации в памяти компьютера

Представление информации в памяти компьютера Отдел электронных средств

Отдел электронных средств Візуалізація текстової та числової інформації. Основні прийоми конструювання презентації

Візуалізація текстової та числової інформації. Основні прийоми конструювання презентації Экспертная система Filtex 32

Экспертная система Filtex 32 Системы счисления

Системы счисления Школьные вести, газета №62

Школьные вести, газета №62 Интернет-технологии, способы подключения к Интернету и скоростные характеристики

Интернет-технологии, способы подключения к Интернету и скоростные характеристики Социальные сети интернет

Социальные сети интернет Защищенность данных в сети. Занятие 1

Защищенность данных в сети. Занятие 1 Информационное обеспечение профессиональной деятельности

Информационное обеспечение профессиональной деятельности