Содержание

- 2. Что такое SOA SOA (Service-Oriented Architecture) – средство реализации гибких архитектурных решений для развивающихся КИС на

- 3. «Корпоративная архитектура предприятия – это структурированное описание делопроизводства и бизнес-процессов предприятия, приложений и методов автоматизации, поддерживающих

- 4. Корпоративная архитектура – основа SOA

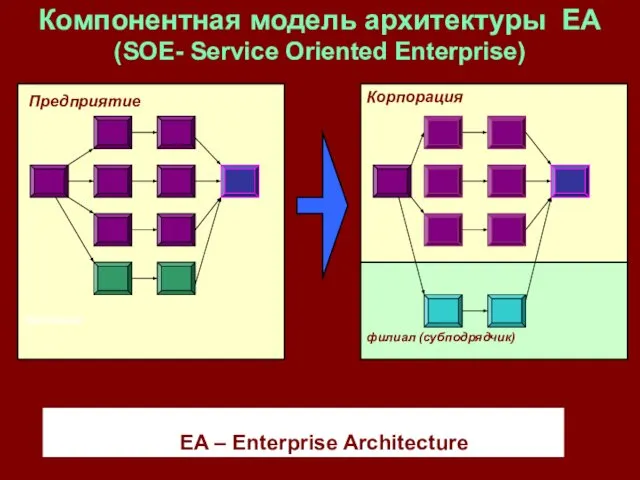

- 5. Компонентная модель архитектуры EA (SOE- Service Oriented Enterprise) EA – Enterprise Architecture Предприятие

- 6. Бизнес-процессы и бизнес-компоненты – «материальные блоки» для реализации SOA Бизнес-процессы (БП) представляют собой структурированное описание заданной

- 7. Особенности построения EA и КИС на основе БК Каждый БК представляет собой объект, способный воспринимать и

- 8. SOE - развитие компонентной модели бизнеса Согласно представлениям о функционировании SOE, сервисы представляют собой средства формирования

- 9. Классическая задача SOA Основная задача SOA заключается в создании архитектурной ИТ-модели бизнеса компании, которая обеспечивает быструю

- 10. ПАРАДИГМА SOA Реализация распределенных программных компонентов в виде слабосвязанных сервисов; Набор унифицированных спецификаций для описания и

- 11. Основные преимущества SOA Возможность построения гибких адаптируемых архитектур, обеспечивающих оперативные функциональные перестройки и постоянное развитие на

- 12. Базовые составляющие SOA WSDL (Web Services Description Language) – язык описания сервисных интерфейсов; UDDI (Universal Description,

- 13. Краткая характеристика компонентов SOA WSDL – средство подготовки контрактов на предоставление сервисов (спецификация ожидания) в нотации

- 14. Классическая схема представления SOA Потребитель сервиса Провайдер сервиса Реестр (UDDI) Потребность в сервисе Опубликование сервиса Контракт

- 15. «Оркестровка» и «хореография» сервисов Оркестровка БП1 Хореография Запрос Ответ Запрос Ответ S1 S5 S2 S7 S4

- 16. Что такое «оркестровка» В рамках компонентной модели EA бизнес-компоненты выполняют свои функции, обращаясь в определенной последовательности

- 17. Понятие «хореографии» Процесс, называемый «хореографией», отражает правила (протоколы) взаимодействия участников, каждый из которых выполняет свои бизнес-функции

- 18. «Оркестровка» описывает полностью автономный БП, т.е. частный поток работ, контролируемый одним субъектом (БК) корпоративного бизнеса. Она

- 19. Модель архитектуры предприятия (GEAF) GEAF- Gartner Enterprise Architecture Framework SOA

- 20. Технологическая цепочка создания КИС в рамках парадигмы SOA Создание высокоуровневой бизнес-модели компании; Проектирование бизнес-процессов (БП) на

- 21. Общая архитектура SOA (Концептуальная модель IBM SOA Foundation) Бизнес- процессы Качество обслуживания (QoS) SOAP Описание Обмен

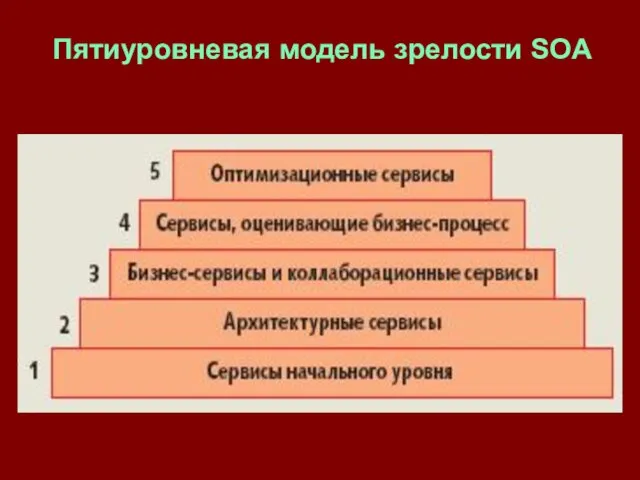

- 22. Пятиуровневая модель зрелости SOA

- 23. Распределение сервисов по уровням

- 24. Этапы адаптации модели EA к реализации в рамках SOA Реализация программных модулей системы в виде отдельных

- 25. Расширение SOA на принципах EDA/ESB Способы и механизмы взаимодействия сервисов во времени в процессе реализации корпоративной

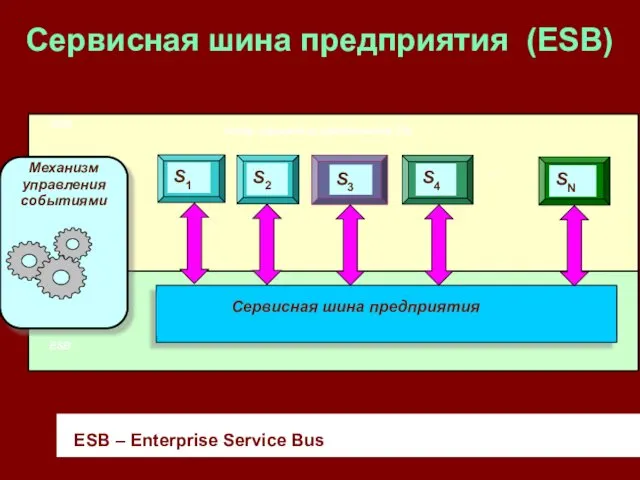

- 26. Сервисная шина предприятия (ESB) ESB – Enterprise Service Bus

- 27. Основные функции и задачи ESB Cервисная шина ESB предназначена для практической реализации механизмов управления взаимодействием сервисов

- 28. Типовые функциональные модули ESB транспортировка событий; шина распространения событий; обеспечение жизнеспособности событий; подписка на события; обновление

- 29. Сервисная и информационная шины (ESB + ISB)

- 30. Логическая модель SOA Сервисы разработки Сервисы взаимодействия Сервисы развития и оптимизации бизнеса Корпоративная сервисная шина (ESB)

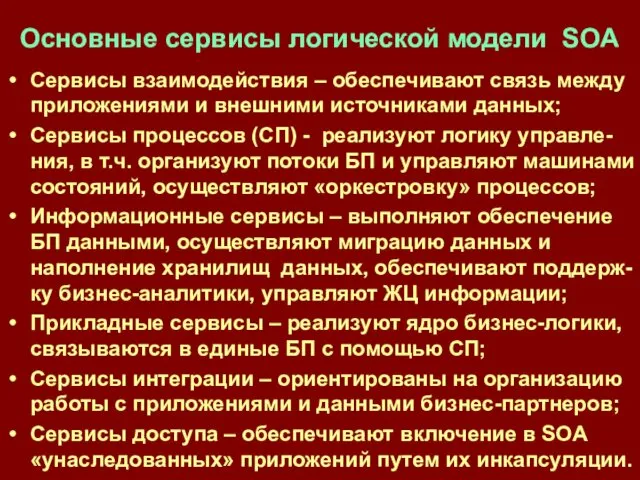

- 31. Основные сервисы логической модели SOA Сервисы взаимодействия – обеспечивают связь между приложениями и внешними источниками данных;

- 32. Сервисы развития и оптимизации бизнеса – включают инструментарии и структуры описания метаданных, средства для моделирования БП,

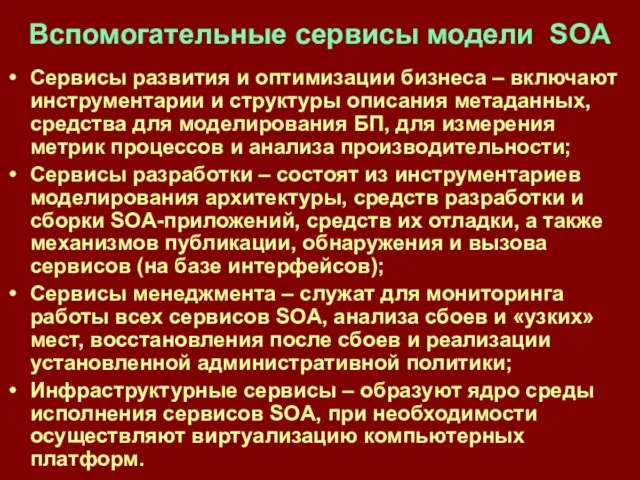

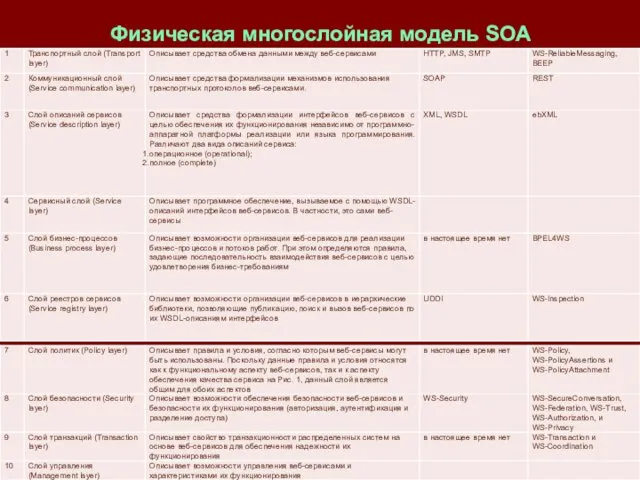

- 33. Физическая многослойная модель SOA

- 34. Стек технологий Web-сервисов

- 35. Модель архитектуры для реализации SOA

- 36. Взаимосвязь архитектуры, IT-стратегии и SOA

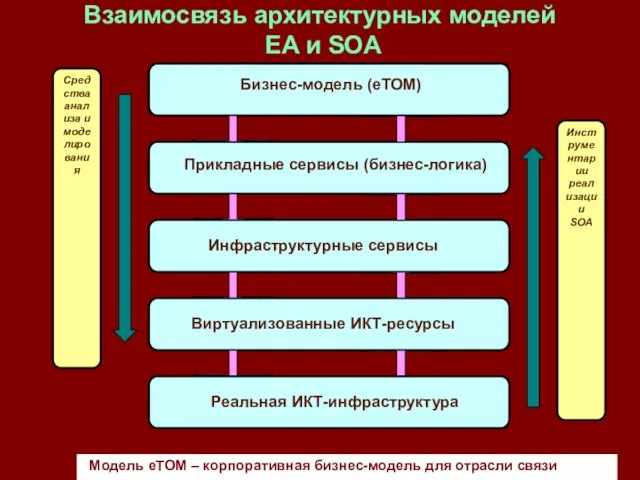

- 37. Взаимосвязь архитектурных моделей EA и SOA Модель eTOM – корпоративная бизнес-модель для отрасли связи

- 38. Взаимосвязь EA, BPM и SOA Бизнес-процессы могут быть представлены средствами BPM (Business Process Management), отлажены путем

- 39. Модель интеграции BPM и SOA

- 40. Организация взаимодействия BPM и SOA

- 41. Инструментальные средства для SOA Основные артефакты и функции для поддержки конструкций SOA могут быть описаны на

- 42. Интеграционные платформы для реализации идей SOA/BPM/ESB WebSphere Application Server (IBM); Oracle E-Business Suite (Oracle Corp.); SAP

- 43. Перспективная архитектура КИС на основе SOA

- 44. Четыре этапа ЖЦ SOA (IBM WebSphere) (Концепция IBM SOA Foundation) Создание бизнес-модели, ее отладка и моделирование

- 45. Состав инструментальных средств IBM WebSphere AS WebSphere Business Modeler – инструментальное средство анализа и моделирования бизнес-процессов;

- 46. Основные элементы инструментария WebSphere Integration Developer (IBM) Бизнес-объекты (соответствуют структурам данных); Интерфейсы (описывают средства и правила

- 47. Архитектура системы PIE (CMA Small Systems AB) Processware Integration Environment (PIE)

- 48. Уровни представления бизнес-процессов в PIE

- 49. Сетевая сервисная архитектура SONA Cisco

- 50. Концепция реализации SOA/EA (SAP EAF) EAF- Enterprise Architecture Framework

- 51. Методология реализации SOA/EA (SAP EAF) Методология состоит из SAP EAF Architecture Process, SAP EAF MetaModel, руководства,

- 52. Методология SAP EAF (окончание) Планирование миграции (F) предполагает разработку детального плана перехода к целевой архитектуре, включающего

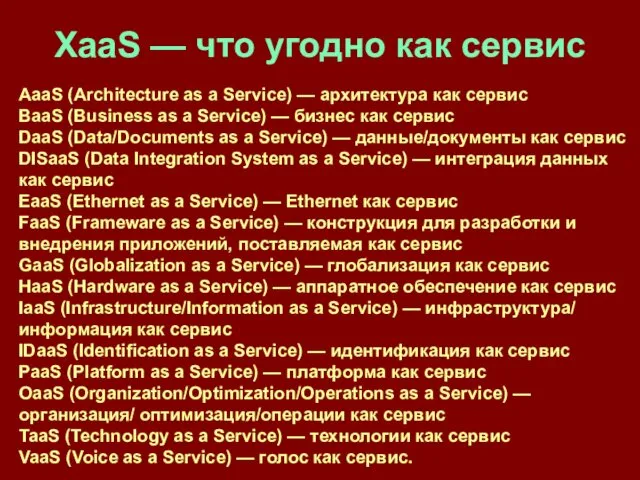

- 53. XaaS — что угодно как сервис AaaS (Architecture as a Service) — архитектура как сервис BaaS

- 54. Решение проблем информационной безопасности в рамках SOA

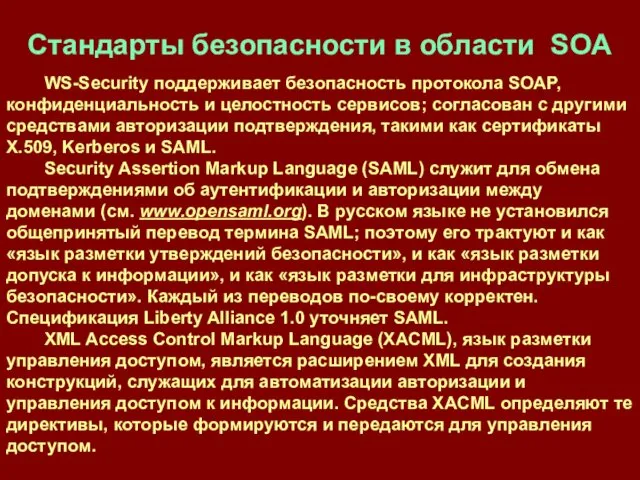

- 55. Стандарты безопасности в области SOA WS-Security поддерживает безопасность протокола SOAP, конфиденциальность и целостность сервисов; согласован с

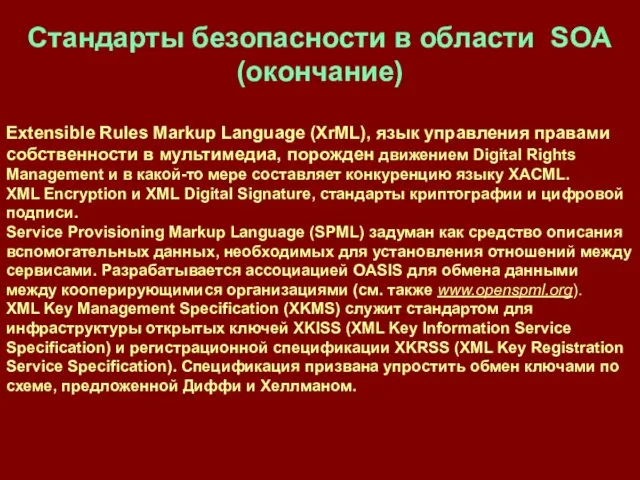

- 56. Extensible Rules Markup Language (XrML), язык управления правами собственности в мультимедиа, порожден движением Digital Rights Management

- 57. Основные механизмы обеспечения информационной безопасности Экранирование (физическое и программное); Управление доступом (авторизация, приоритезация и др.); Идентификация

- 58. Платформа для цифровой идентификации (identity framework) integrity and non-repudiation — целостность и невозможность отказа от авторства

- 59. Контекст проблемы идентификации для SOA

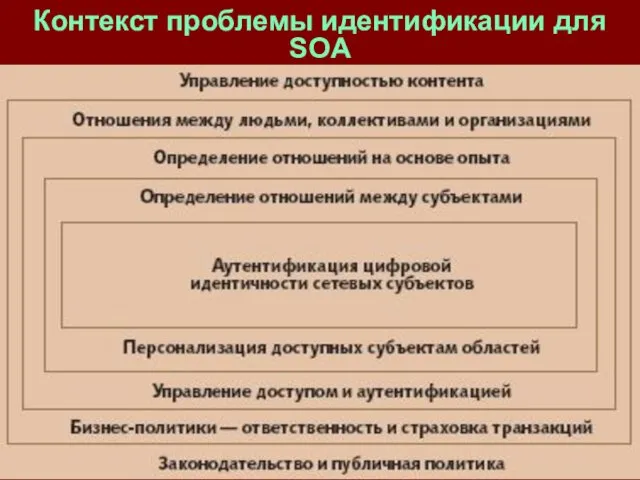

- 60. «Цифровая» идентичность субъекта Идентичность субъекта представляется в виде набора данных, которые содержат его атрибуты, предпочтения и

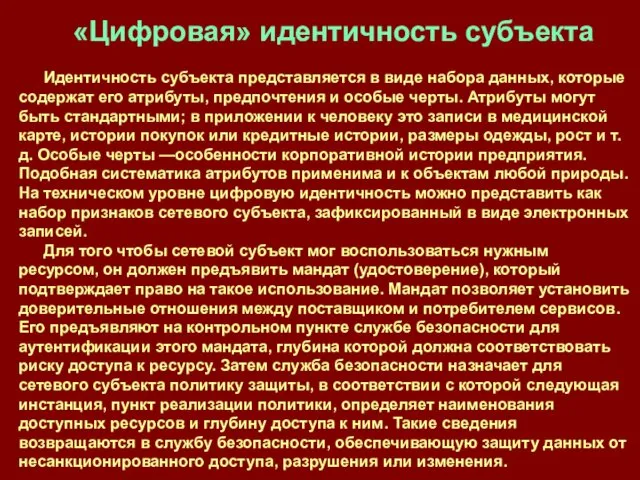

- 61. Что такое IDaaS Идея IDaaS возникла из стремления абстрагировать функции управления идентификацией от конкретных бизнес-приложений и

- 62. Идентификация как сервис (IdaaS)

- 63. Виды сервисов в модели IDaaS Сервисы аутентификации и общей авторизации (authentication and coarse-grained authorization services). Аутентификация

- 64. Виды сервисов IDaaS (продолжение) Сервисы доставки идентификационных данных (provisioning services). Система доставки идентификационных данных отвечает за

- 65. Виды сервисов IDaaS (продолжение 2) Сервисы атрибутирования (attribute services). Часто приложениям нужна информация о пользователях, размещенная

- 66. Виды сервисов IDaaS (окончание) Сервисы разделения обязанностей и политик (segregation of duties and policy services). Политики,

- 67. Федеративное управление IDaaS (Federated Identity Management - FIM) Федерация — это подход, позволяющий Web-приложениям в условиях

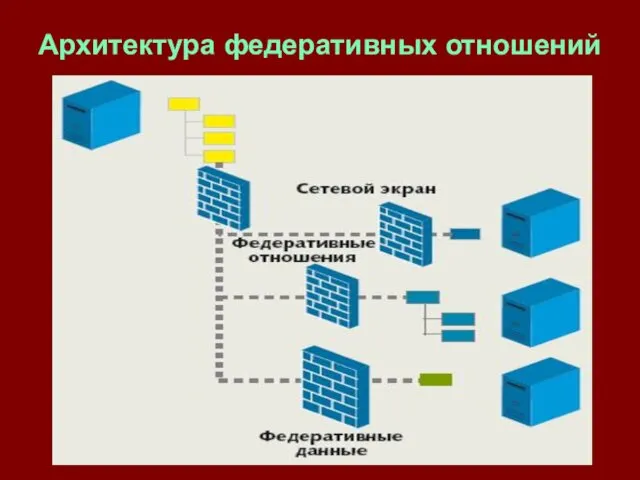

- 68. Архитектура федеративных отношений

- 69. Краткая характеристика FIM FIM позволяет организациям взаимодействовать между собой в защищенном режиме. Данное решение реализует слабосвязанную

- 70. Преимущества модели FIM Упрощение интеграции между сайтами компании и ее бизнес-партнеров, включая управление сессиями; Улучшение соответствия

- 71. Стороны-участники модели федеративных удостоверений Всякий раз, когда производится проверка удостоверений, федеративная модель предусматривает участие четырех логических

- 72. Стандартизация в рамках FIM WS-Security поддерживает безопасность протокола SOAP, конфиденциальность и целостность сервисов; согласован с другими

- 73. Service Provisioning Markup Language (SPML) задуман как средство описания вспомогательных данных, необходимых для установления отношений между

- 74. Федеративная система удостоверений (централизация функций управления ИБ) Федеративное управление удостоверениями — набор технологий и процессов, посредством

- 75. Реализация федеративной службы FIM

- 76. Протокольные службы идентификации SAML (Security Assertion Markup Language)

- 77. Инфраструктура стандарта SAML

- 78. SAML — стандарт OASIS и ITU (ITU-T X.1141), который обеспечивает XML-инфраструктуру для обмена информацией о безопасности

- 79. SAML обеспечивает широкий диапазон решений для процедур единого входа, инициируемых поставщиком услуг и поставщиком удостоверений, связывание

- 80. Организация стандарта OpenID

- 81. Архитектура защищенной интеллектуальной SOA-сети (SONA Cisco) AON - Application Oriented Networking

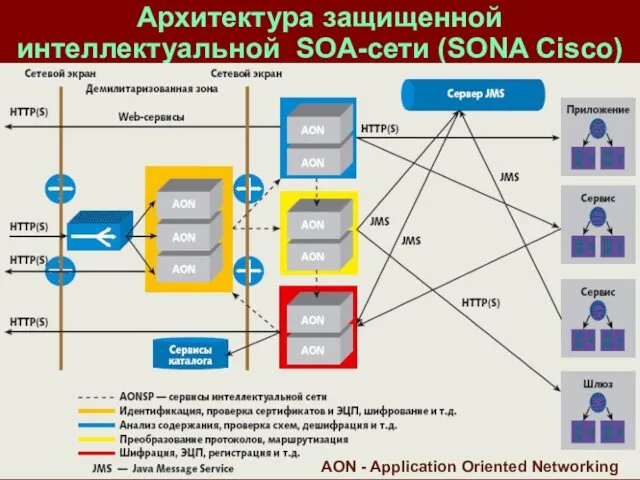

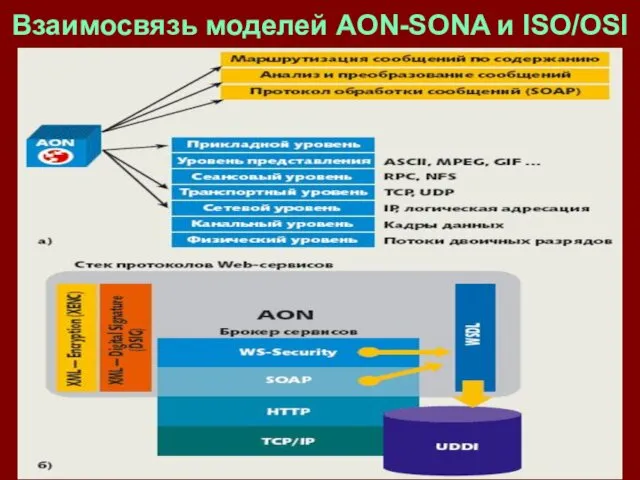

- 82. Взаимосвязь моделей AON-SONA и ISO/OSI

- 83. SOA Security Federation Manager (CA); IBM Tivoli Federated Identity Manager (IBM); Oracle Identity Federation (Oracle Corp.);

- 84. Oracle Web Services Manager Oracle Web Services Manager (OWSM) — комплексное решение для включения средств безопасности

- 85. Интеграционная платформа «ИВК ЮПИТЕР» для SOA

- 86. Функции и задачи платформы «ИВК ЮПИТЕР» Интеграционная платформа «ИВК Юпитер» представляет собой защищенную реализацию промежуточного ПО,

- 87. «ИВК Юпитер. IM» представляет собой клиент-серверное приложение. Сервер обеспечивает хранение идентификационных параметров и выдачу их по

- 88. Механизмы передачи контекста безопасности в SOA («ИВК Юпитер»)

- 90. Скачать презентацию

Plateia. Программный комплекс, предназначенный для проектирования, строительства и реконструкции автомобильных дорог

Plateia. Программный комплекс, предназначенный для проектирования, строительства и реконструкции автомобильных дорог JavaScript. Литералы

JavaScript. Литералы История развития операционных систем

История развития операционных систем Устройства ввода и вывода

Устройства ввода и вывода Информатика и ИКТ. Высказывания. Истинные и ложные высказывания. Алгоритмы и исполнители. Свойства алгоритма

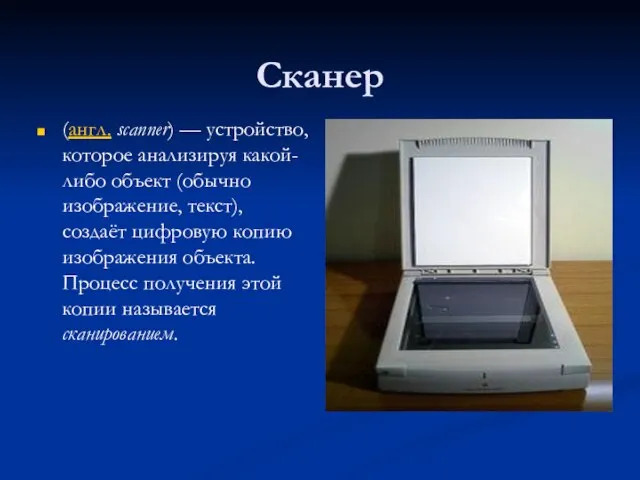

Информатика и ИКТ. Высказывания. Истинные и ложные высказывания. Алгоритмы и исполнители. Свойства алгоритма Сканер (англ. scanner) — устройство, которое анализируя какой-либо объект (обычно изображение, текст), создаёт цифровую копию изображе

Сканер (англ. scanner) — устройство, которое анализируя какой-либо объект (обычно изображение, текст), создаёт цифровую копию изображе Администрирование Alfresco Community Edition

Администрирование Alfresco Community Edition Технологии параллельного программирования. Лекция 3

Технологии параллельного программирования. Лекция 3 Электронное правительство

Электронное правительство Microsoft для студента

Microsoft для студента Инженерные расчеты численными методами

Инженерные расчеты численными методами Особенности процесса разработки информационной системы. Лекция 1

Особенности процесса разработки информационной системы. Лекция 1 Корпоративные информационные системы. Лекция 4

Корпоративные информационные системы. Лекция 4 Комбинационная логика и ее описание на языке Verilog

Комбинационная логика и ее описание на языке Verilog Геоинформационные системы в интернете. 7 класс

Геоинформационные системы в интернете. 7 класс История языка С

История языка С Python Basics

Python Basics Системы управления базами данных (СУБД) MS Access

Системы управления базами данных (СУБД) MS Access Типология СМИ

Типология СМИ Защита от несанкционированного доступа к информации

Защита от несанкционированного доступа к информации Will a robot take your job?

Will a robot take your job? Исключительные ситуации Oracle. СУБД. (Лекция 13)

Исключительные ситуации Oracle. СУБД. (Лекция 13) Проект «Управление без обратной связи» на языке Visual Basic

Проект «Управление без обратной связи» на языке Visual Basic Elektron resurslardan axtarış və istifadə qaydaları

Elektron resurslardan axtarış və istifadə qaydaları Делегаты (C#, Лекция 5)

Делегаты (C#, Лекция 5) Для чего нужна вода Окружающий мир 2 класс

Для чего нужна вода Окружающий мир 2 класс  Ведение в предмет информатики

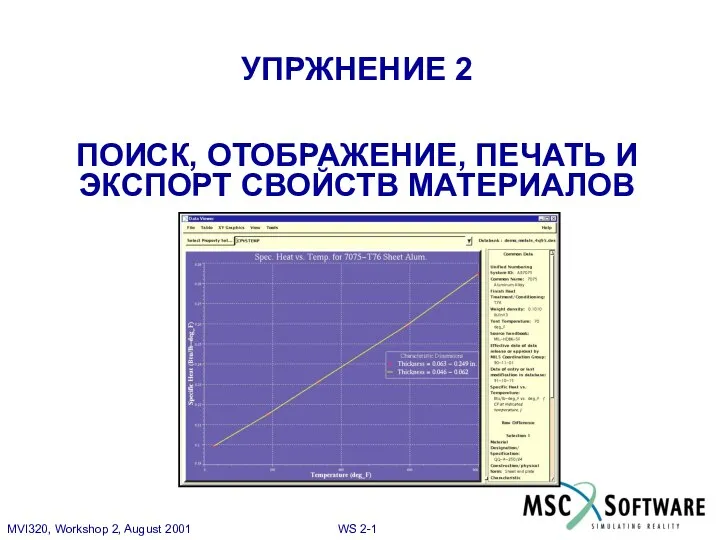

Ведение в предмет информатики Презентация "MSC.Mvision Workshop 2" - скачать презентации по Информатике

Презентация "MSC.Mvision Workshop 2" - скачать презентации по Информатике