Содержание

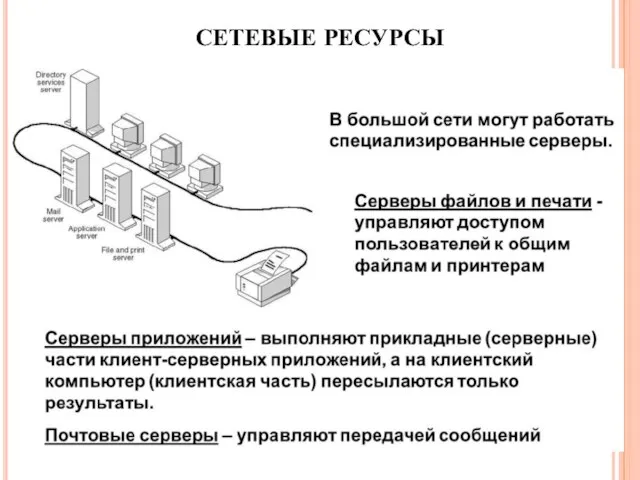

- 2. СЕТЕВЫЕ РЕСУРСЫ

- 3. основные встроенные функции сервера приложений в Windows Server Кластерный сервер (Cluster Server). В Windows Server имеется

- 4. основные встроенные функции сервера приложений в Windows Server Веб-сервер (Web Server) - технология, позволяющая обслуживать приложения

- 5. Автоматизация процесса назначения IP-адресов узлам сети - протокол DHCP IP-адреса могут назначаться администратором сети вручную. Это

- 6. основные встроенные функции сервера приложений в Windows Server Сервер удаленных рабочих столов (Remote Desktop Server —

- 7. основные встроенные функции сервера приложений в Windows Server Сервер медиасредств (Media Server) - источник для обслуживания

- 8. основные встроенные функции сервера приложений в Windows Server Контроллер домена (Domain Controller) – управляет службой каталогов

- 9. Домены Windows Все сетевые объекты (пользователи, компьютеры, принтеры, общие ресурсы и т.д.) объединяются в домен. Доменом

- 10. Домены Windows Компонент Active Directory Domain Services (AD DS) и связанные с ним службы – основа

- 11. Определение типа и роли сервера Функциональный статус серверов можно повышать и понижать в соответствии с имеющимися

- 12. Домены Windows

- 13. Домены Windows

- 14. Active Directory Domain Services В Active Directory используется доменная система имен (Domain Name System, DNS) —

- 15. Компоненты Active Directory Каждый домен имеет один или несколько контроллеров домена (domain controller), на которых хранятся

- 16. Компоненты Active Directory Каталог Active Directory содержит следующие основные типы объектов: Пользователь (user); Группы пользователей (group);

- 17. Active Directory Active Directory позволяет: использовать групповые политики (GPO) для обеспечения единообразия настройки пользовательской рабочей среды;

- 18. Основные преимущества Active Directory Централизованное управление – если в сети развернута служба Active Directory, системный администратор

- 19. Сравнение доменной структуры с рабочей группой (Workgroup) Главное отличие домена от рабочей группы заключается в том,

- 21. Единая точка аутентификации. Все учётные записи пользователей хранятся в одной БД, и все компьютеры обращаются к

- 22. Интеграции с корпоративными приложениями и оборудованием. Преимуществом Active Directory является соответствие стандарту LDAP, который поддерживается сотнями

- 23. Единое хранилище конфигурации приложений. В случае полного отказа (например, сервера Exchange), вся конфигурация останется нетронутой, т.к.

- 24. Логическая структура Active Directory Для удобства управления объекты могут быть сгруппированы при помощи организационных подразделений (ОП).

- 25. Дерево

- 26. Дерево Построение дерева необходимо: для децентрализации администрирования служб каталогов; для повышения производительности; для более эффективного управления

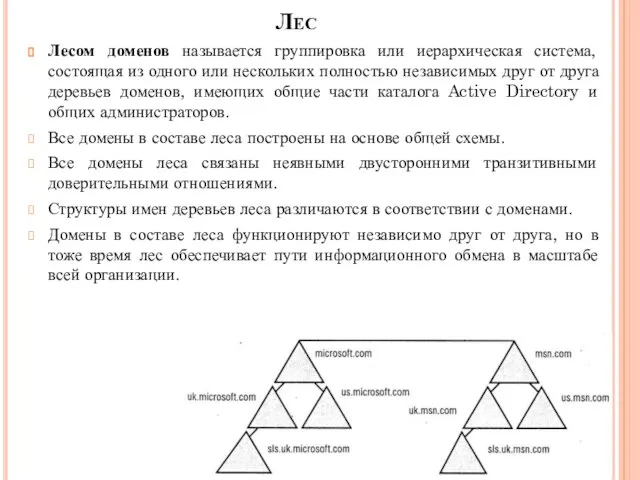

- 27. Лес Лесом доменов называется группировка или иерархическая система, состоящая из одного или нескольких полностью независимых друг

- 28. Физическая структура Active Directory Основой физической структуры является сайт – это часть сети (набор подсетей), все

- 29. Физическая структура Active Directory Каждый контроллер домена участвует в механизме репликации, благодаря чему все контроллеры домена

- 30. Признаки для выбора варианта с одним доменом 1)в организации менее миллиона пользователей; 2)отсутствие удаленных филиалов; 3)относительная

- 31. Выбор доменной структуры При выборе модели с несколькими доменами в большинстве ситуаций нужно использовать дерево доменов.

- 32. Active Directory Domain Services. Kerberos. Доменные службы Active Directory Domain Services (AD DS) обеспечивают идентификацию и

- 33. Active Directory Domain Services. Kerberos Kerberos — стандартный Интернет-протокол для аутентификации пользователей и систем. Kerberos работает

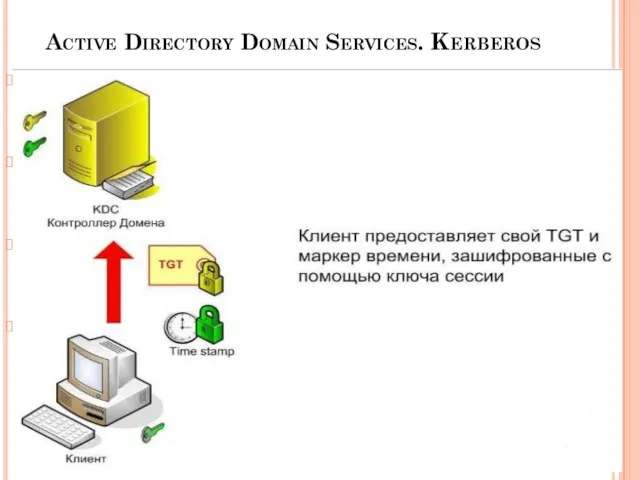

- 34. Active Directory Domain Services. Kerberos Когда у пользователя или компьютера есть билет TGT, он может его

- 35. Протокол Kerberos. Ключи Пользовательский ключ - системный администратор заводит новую учетную запись пользователя, значение его пароля

- 36. Компьютер, получив от пользователя первичные данные, делает запрос к контроллеру домена, а точнее к службе Key

- 37. Active Directory Domain Services. Kerberos Служба KDC видит обращение с компьютера и начинает поиск пользователя в

- 38. Active Directory Domain Services. Kerberos Пользователь имеет пользовательский ключ и расшифровывает им билеты от Key Distribution

- 39. Active Directory Domain Services. Kerberos Key Distribution Center генерирует два тикета (Service Ticket (TGS)): один для

- 40. Active Directory Domain Services. Kerberos Клиент получает билет, расшифровывает его с помощью сессионного ключа и видит

- 41. Active Directory Domain Services. Kerberos Теперь клиент формирует штамп времени и шифрует его Kcs ключом, отправляет

- 42. Active Directory Domain Services. Kerberos Когда сервер с сервисом, получает эту информацию, он сразу видит пакет

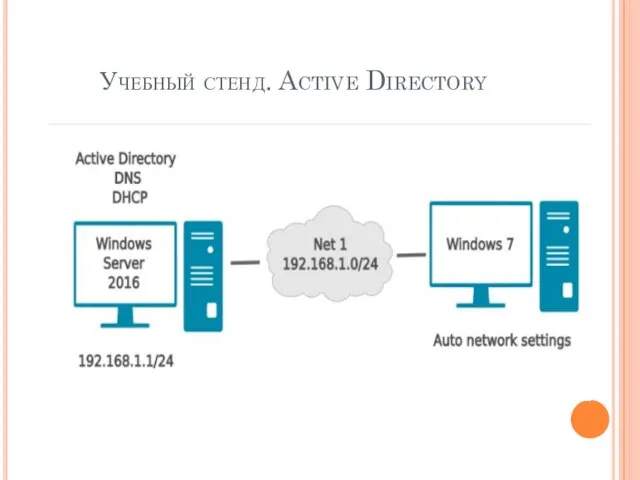

- 43. Учебный стенд. Active Directory

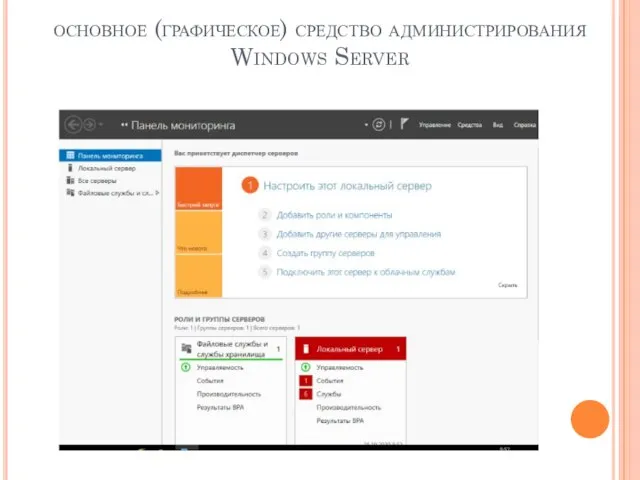

- 44. основное (графическое) средство администрирования Windows Server

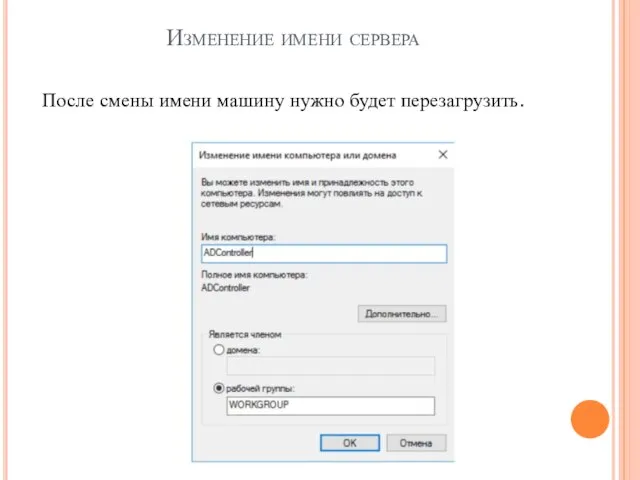

- 45. средство администрирования Windows Server Сетевое имя (hostname) —удобный способ идентификации узла в сети. Сетевое имя используется

- 46. Изменение имени сервера После смены имени машину нужно будет перезагрузить.

- 47. Настройка сетевого адаптера Задать статический IP-адрес для сервера. В принципе это делать не обязательно (установить позже

- 48. сервисы (роли) на Windows Server Для стенда понадобится включить сервисы (роли) на Windows Server: Доменные службы

- 49. Выбор типа установки Пункт Установка служб удаленных рабочих столов позволяет задействовать возможность Windows Server — инфраструктуру

- 50. Выбор целевого сервера Мастер добавления ролей позволяет устанавливать роль не только на текущую машину, но вообще

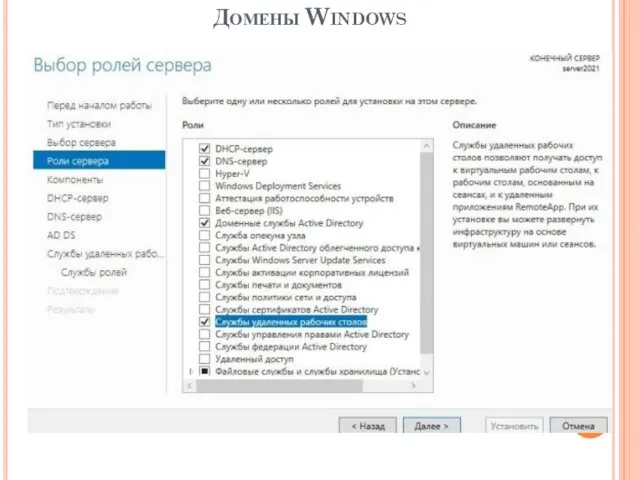

- 51. Выбор добавляемых ролей

- 52. Выбор компонентов Согласно идеологии Microsoft, роль — это набор программ, которые позволяют компьютеру предоставлять некоторые функции

- 53. Настраиваем контроллер домена Active Directory

- 54. Конфигурация развертывания

- 55. Параметры контроллера домена Примечание: Этот пароль понадобится, если на сервере произойдет какой-либо фатальный сбой, и система

- 56. Мастер настройки доменных служб Делегирование DNS -большей части, это передача ответственности за некоторую DNS-зону отдельному DNS-серверу.

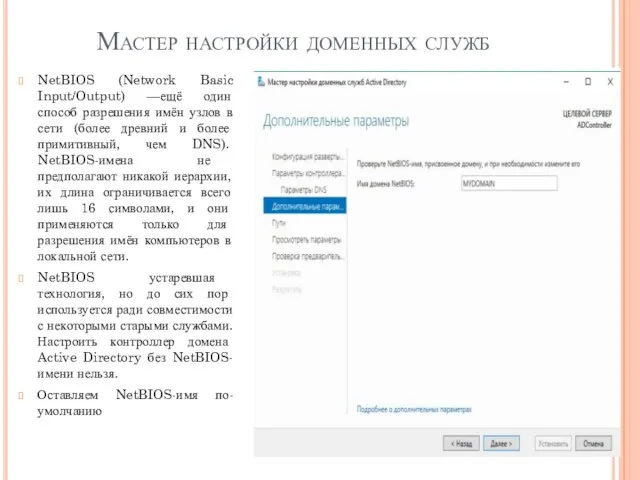

- 57. Мастер настройки доменных служб NetBIOS (Network Basic Input/Output) —ещё один способ разрешения имён узлов в сети

- 58. Расположение базы данных

- 59. Проверка предварительных требований После установки автоматически начнётся долгая перезагрузка.

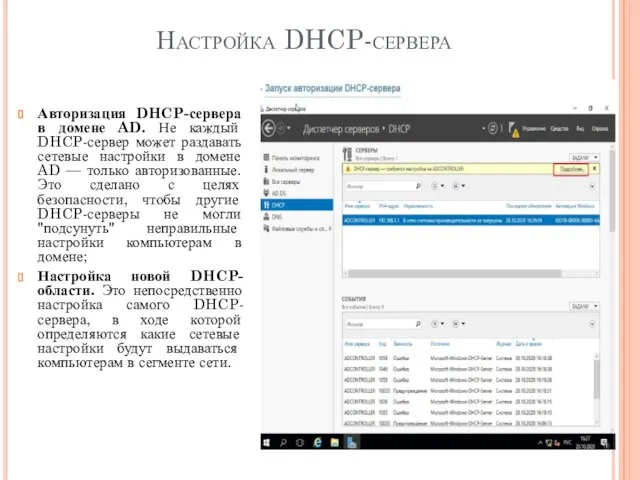

- 60. Настройка DHCP-сервера Авторизация DHCP-сервера в домене AD. Не каждый DHCP-сервер может раздавать сетевые настройки в домене

- 61. Авторизация DHCP-сервера

- 62. Установка Active Directory на Windows Перед созданием пользователей нужно определиться с тем, какие в компании будут

- 63. Установка Active Directory на Windows Server 2008 Standard

- 64. Установка Active Directory на Windows Server 2008 Standard В «Моей компании» были созданы 5 подразделений.

- 65. Если вы планируете создать общие папки, с распределенными правами доступа, к примеру для бухгалтеров, общую папку

- 66. Установка Active Directory на Windows Server 2008 Standard

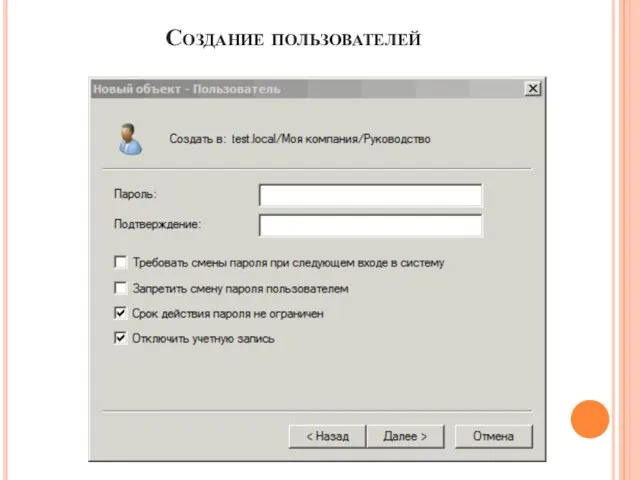

- 67. Создание пользователей Есть 2 варианта создания пользователей. 1 вариант - это создание каждого пользователя по отдельности

- 68. Для имени входа пользователей не рекомендуется использовать только одно имя или только одну фамилию, так как

- 69. Создание пользователей

- 70. Создание пользователей После того как создали пользователя, нажать по нему правой кнопкой и выбрать «Свойства». Перейти

- 71. Создание шаблона пользователей

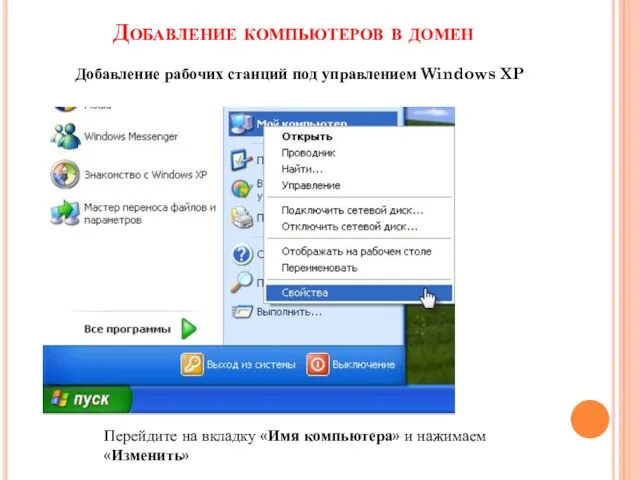

- 72. Добавление компьютеров в домен Добавление рабочих станций под управлением Windows XP Перейдите на вкладку «Имя компьютера»

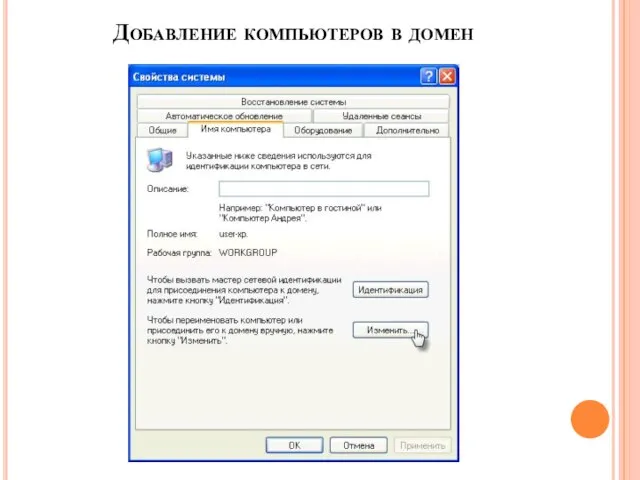

- 73. Добавление компьютеров в домен

- 74. Добавление компьютеров в домен Ставим точку напротив «Является членом домена» и вводим имя домена (в примере

- 75. Добавление рабочих станций под управлением Windows 7

- 76. Добавление рабочих станций под управлением Windows 7

- 77. Добавление рабочих станций под управлением Windows 7

- 78. Добавление рабочих станций под управлением Windows 10

- 79. Создание и управление групповыми политиками Перед тем как Вы начнете создавать и настраивать ГП, следует спланировать

- 80. Создание и управление групповыми политиками

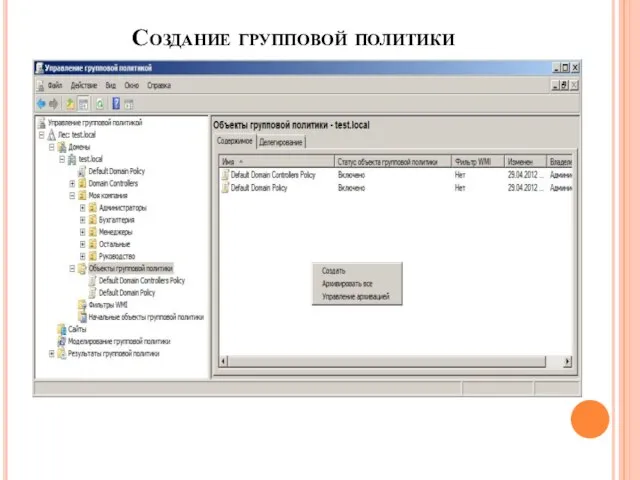

- 81. Создание групповой политики

- 82. Создание групповой политики

- 83. Создание групповой политики

- 84. Создание групповой политики

- 85. Наследование групповых политик Групповые политики имеют иерархическую структуру. Например, политика которая применяется в подразделении «Моя компания»

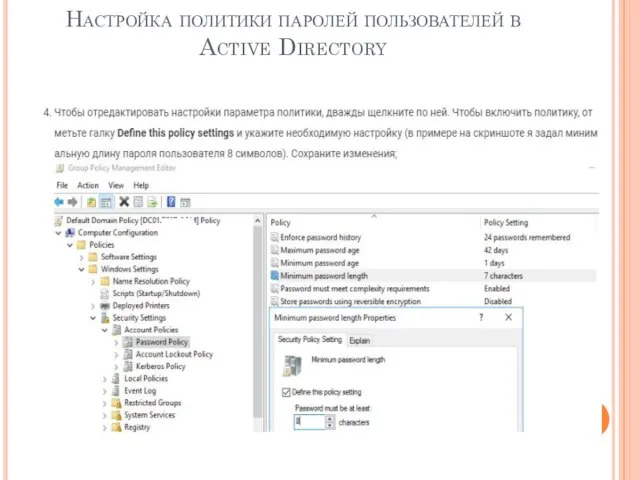

- 86. Настройка политики паролей пользователей в Active Directory

- 87. Настройка политики паролей пользователей в Active Directory

- 88. параметры политики паролей Вести журнал паролей (Enforce password history) – определяет количество старых паролей, которые хранятся

- 89. параметры политики паролей Минимальная длина пароля (Minimum password length) – не рекомендуется делать пароль короче, чем

- 90. параметры политики паролей Кроме того, можно отдельно выделить настройки в разделе GPO: Политика блокировки учетной записи

- 91. Создание групповой политики ограниченного использования программ

- 92. Создание групповой политики ограниченного использования программ

- 93. Создание групповой политики

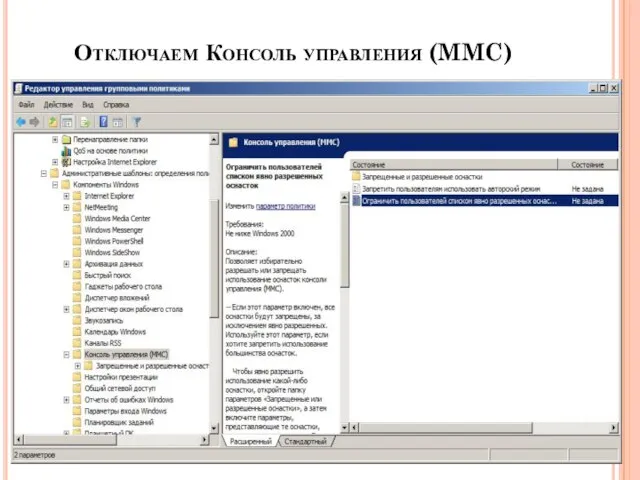

- 94. Отключаем Консоль управления (MMC)

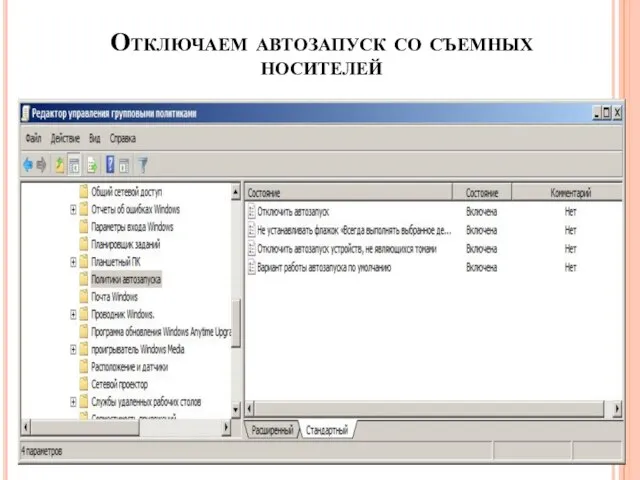

- 95. Отключаем автозапуск со съемных носителей

- 96. Ограничиваем доступ к планировщику заданий

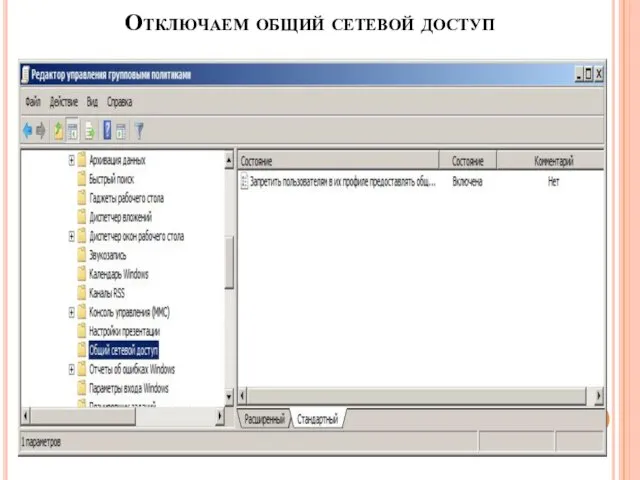

- 97. Отключаем общий сетевой доступ

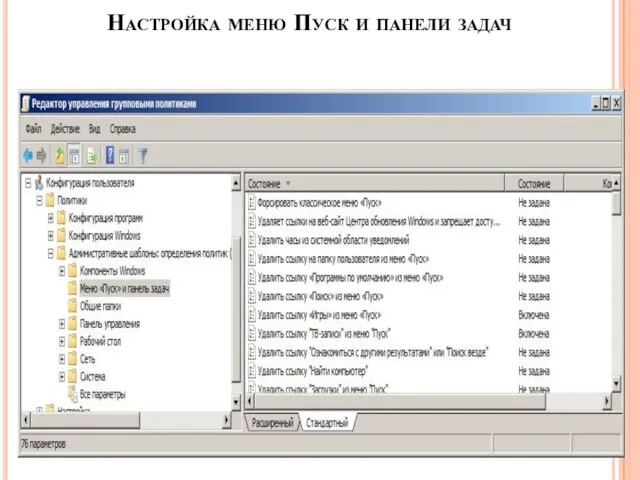

- 98. Настройка меню Пуск и панели задач

- 99. Общие папки

- 100. Отключаем панель управления

- 101. Запрещаем изменение свойств сетевых подключений

- 102. Привязка созданных групповых политик к подразделениям

- 104. Скачать презентацию

Контент. Различные виды контента

Контент. Различные виды контента Комп'ютерна графіка

Комп'ютерна графіка Проекные технологии. X-Designer

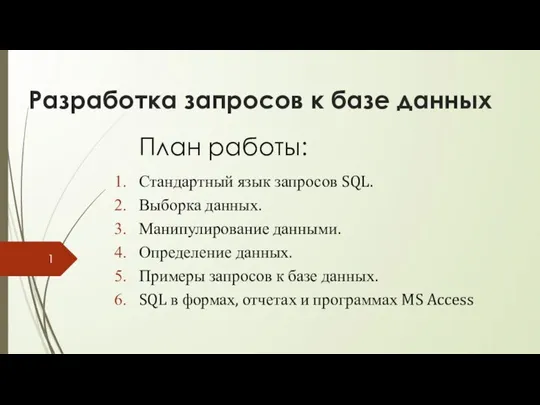

Проекные технологии. X-Designer Разработка запросов к базе данных

Разработка запросов к базе данных Модели жизненного цикла

Модели жизненного цикла Фреймворк Laravel

Фреймворк Laravel Презентация по ин-е

Презентация по ин-е Классификация программного обеспечения

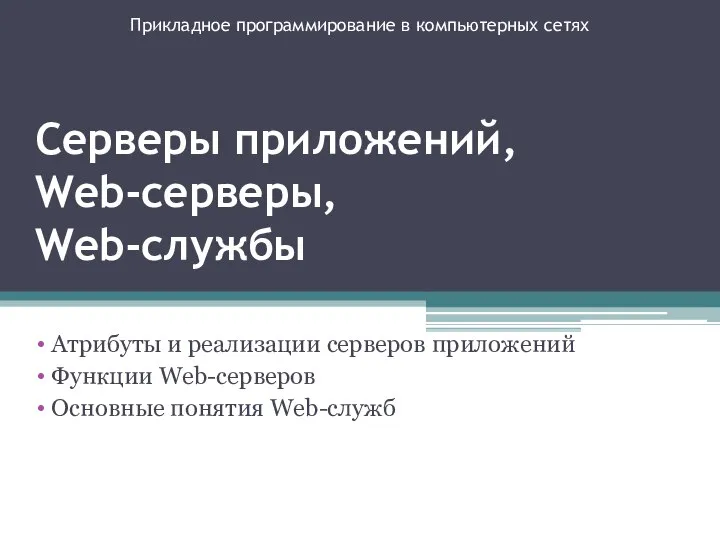

Классификация программного обеспечения Серверы приложений, Web-серверы, Web-службы

Серверы приложений, Web-серверы, Web-службы Ременное соединение

Ременное соединение Презентация "Проблемы развития и освоения программной инженерии" - скачать презентации по Информатике

Презентация "Проблемы развития и освоения программной инженерии" - скачать презентации по Информатике Разработка интерфейса пользователя игрового сервера с дополнением datebase

Разработка интерфейса пользователя игрового сервера с дополнением datebase Социальная журналистика, формирование навыка написания эссе

Социальная журналистика, формирование навыка написания эссе Big Data. Эксгумация больших данных

Big Data. Эксгумация больших данных Алгоритмы планирования

Алгоритмы планирования Обоснование внедрения инновационных технологий на отраслевом предприятии

Обоснование внедрения инновационных технологий на отраслевом предприятии Стеки. Области применения стека

Стеки. Области применения стека Интернет-магазин Лавка счастья

Интернет-магазин Лавка счастья Построение диаграмм и графиков MS EXCEL 2007

Построение диаграмм и графиков MS EXCEL 2007 Алгоритмы типа ветвление

Алгоритмы типа ветвление Оnline системы управления библиографической информацией в помощь научному и учебному процессу

Оnline системы управления библиографической информацией в помощь научному и учебному процессу Сервис аренды инфраструктуры в облаке

Сервис аренды инфраструктуры в облаке Оформление кредита

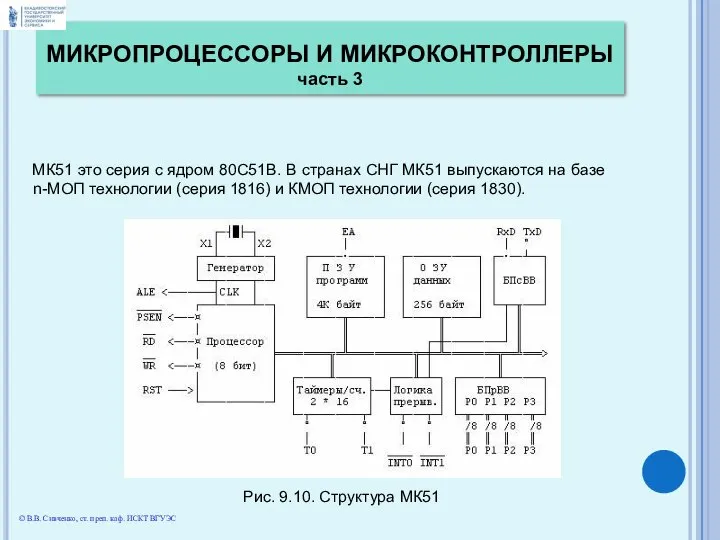

Оформление кредита ОДНОКРИСТАЛЬНЫЕ МИКРОЭВМ ТИПА МК51 МК51 это серия с ядром 80С51В. В странах СНГ МК51 выпускаются на базе n-МОП технологии (серия 1816)

ОДНОКРИСТАЛЬНЫЕ МИКРОЭВМ ТИПА МК51 МК51 это серия с ядром 80С51В. В странах СНГ МК51 выпускаются на базе n-МОП технологии (серия 1816)  Skype. Программа интернет- телефония

Skype. Программа интернет- телефония Презентация "Базы данных и информационные системы. Основные понятия" - скачать презентации по Информатике

Презентация "Базы данных и информационные системы. Основные понятия" - скачать презентации по Информатике Моделирование окружающего мира

Моделирование окружающего мира Интернет-разведчик 1.0. Урок 6

Интернет-разведчик 1.0. Урок 6