Содержание

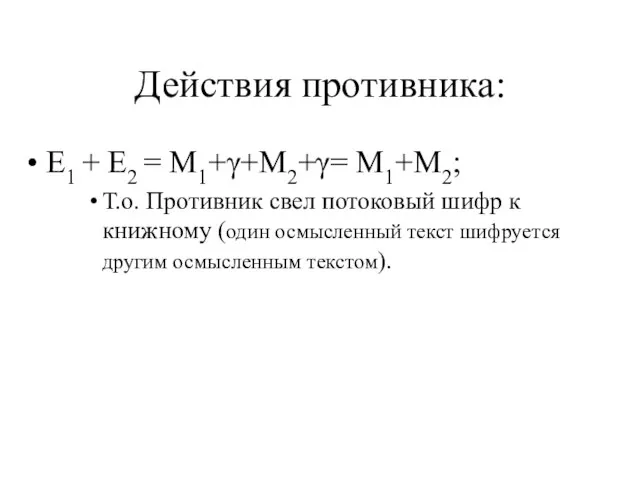

- 2. Действия противника: E1 + E2 = M1+γ+M2+γ= M1+M2; Т.о. Противник свел потоковый шифр к книжному (один

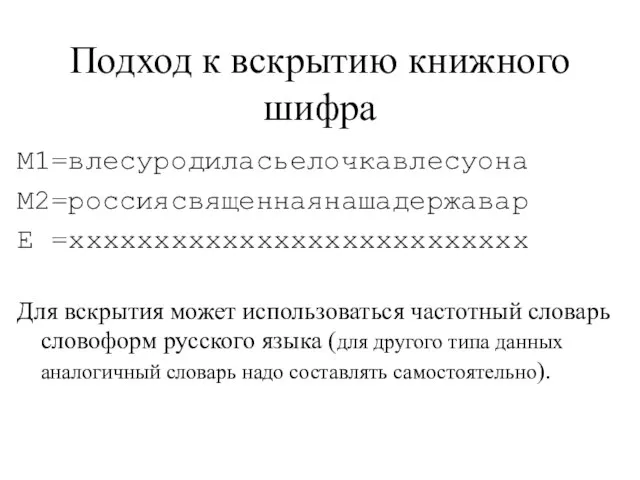

- 3. Подход к вскрытию книжного шифра M1=влесуродиласьелочкавлесуона M2=россиясвященнаянашадержавар Е =xxxxxxxxxxxxxxxxxxxxxxxxxxx Для вскрытия может использоваться частотный словарь словоформ

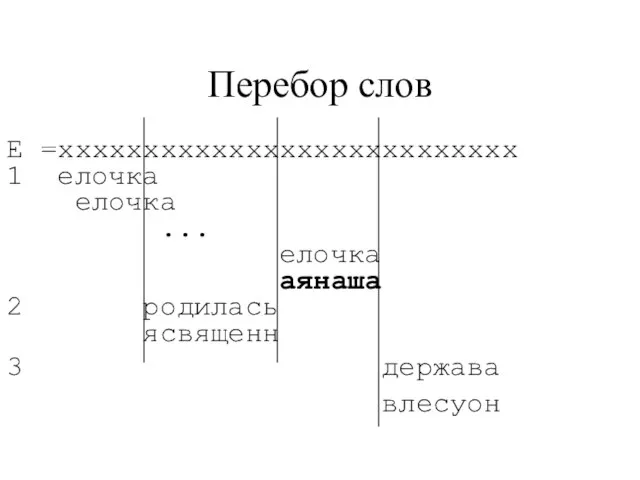

- 4. Перебор слов Е =xxxxxxxxxxxxxxxxxxxxxxxxxxx 1 елочка елочка ... елочка аянаша 2 родилась ясвященн 3 держава влесуон

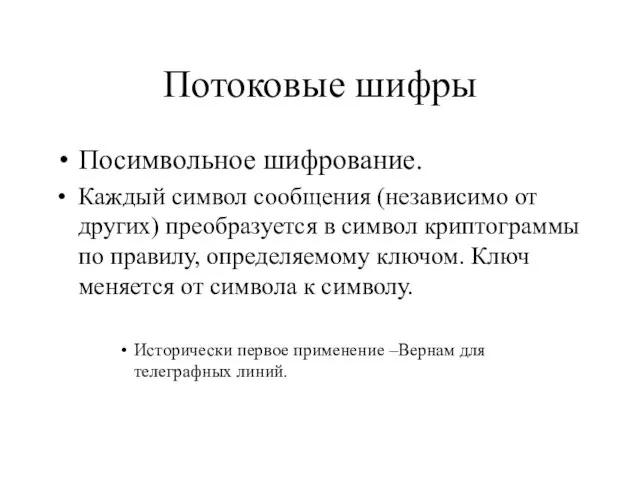

- 5. Потоковые шифры Посимвольное шифрование. Каждый символ сообщения (независимо от других) преобразуется в символ криптограммы по правилу,

- 6. Потоковое шифрование Генератор Г(K) Г – шифрующая последовательность Гi Mi Ei Генератор Г(K) Гi Ei Mi

- 7. Потоковые шифры Большинство потоковых шифров – аддитивные (шифрование по модулю 2) Отличаются друг от друга принципом

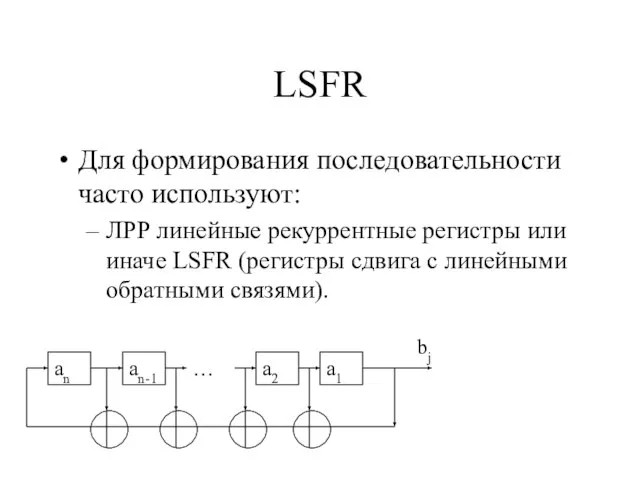

- 8. LSFR Для формирования последовательности часто используют: ЛРР линейные рекуррентные регистры или иначе LSFR (регистры сдвига с

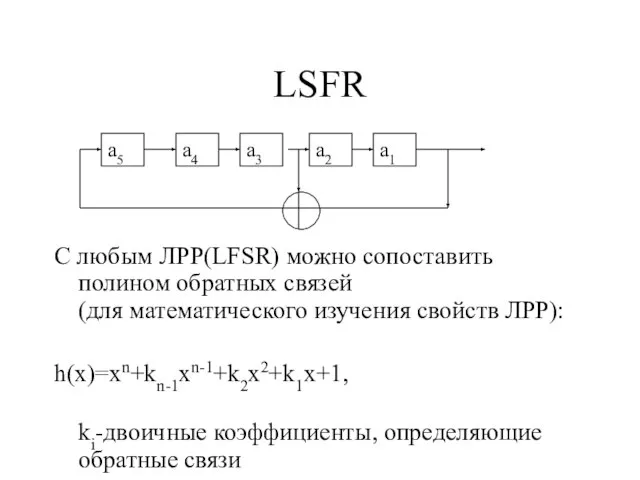

- 9. LSFR a5 a4 a3 a2 a1 С любым ЛРР(LFSR) можно сопоставить полином обратных связей (для математического

- 10. Свойства LSFR: Период выходной последовательности T Максимальный период (2n-1) достигается если ЛРР основан на примитивном полиноме:

- 11. Выходная последовательность ЛРР, основанного на примитивном полиноме обладает свойствами: баланса – равенство количество нулей и единиц

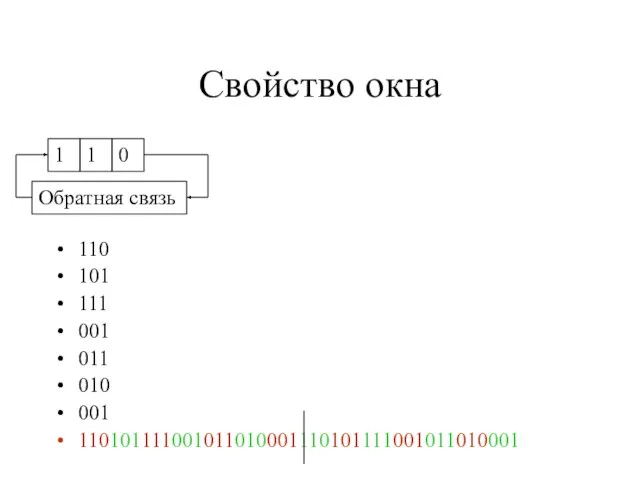

- 12. Свойство окна 110 101 111 001 011 010 001 110101111001011010001110101111001011010001 1 1 0 Обратная связь

- 13. Недостаток генератора Г на основе ЛРР Непосредственно использовать ЛРР для шифрования нельзя, так как существует алгоритм

- 14. Полиномиальная сложность восстановления регистра по выходной последовательности обусловлена его линейностью. Для устранения данного недостатка в схему

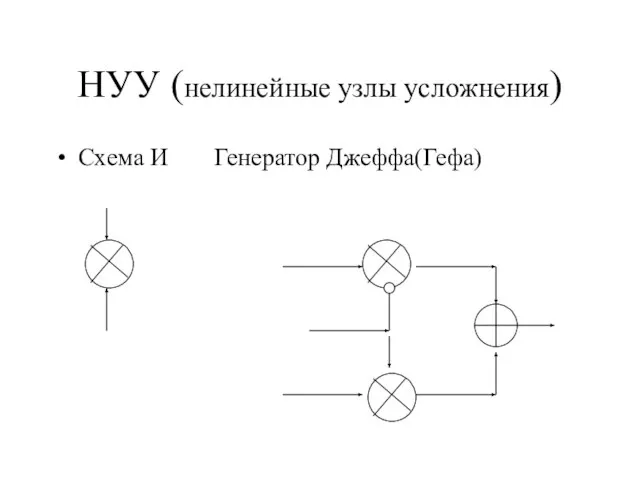

- 15. НУУ (нелинейные узлы усложнения) Схема И Генератор Джеффа(Гефа)

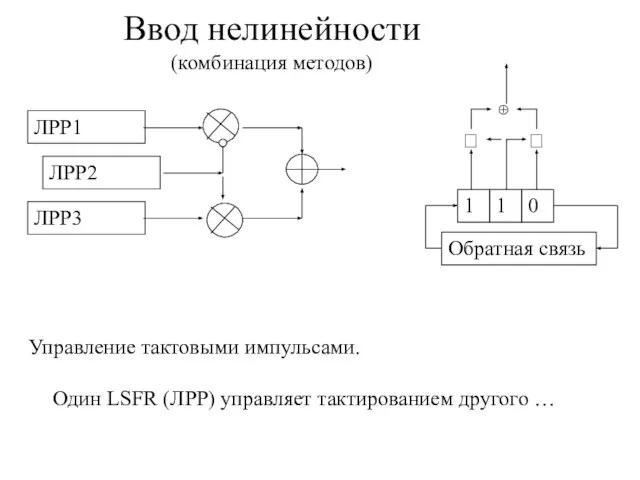

- 16. Ввод нелинейности (комбинация методов) ЛРР1 ЛРР2 Управление тактовыми импульсами. Один LSFR (ЛРР) управляет тактированием другого …

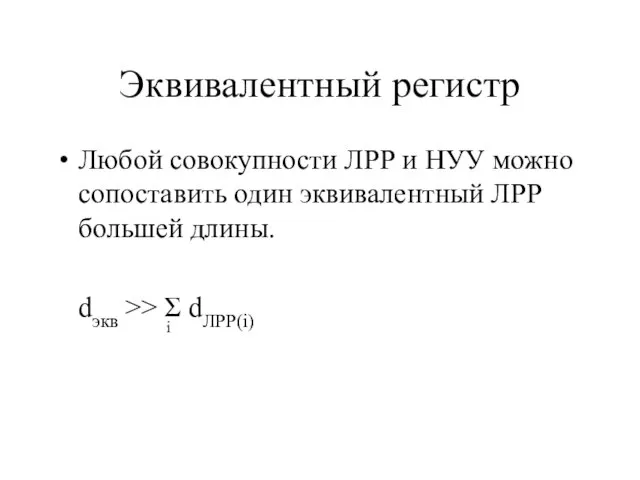

- 17. Эквивалентный регистр Любой совокупности ЛРР и НУУ можно сопоставить один эквивалентный ЛРР большей длины. dэкв >>

- 18. Свойства потоковых шифров* Простота схем и низкая стоимость Высокая скорость Нет размножения ошибок Нет задержек Проще

- 19. Примеры потоковых шифров A5 (шифрование в GSM) ЛРР(22) ЛРР (19) ЛРР(23) Схема упр. тактированием 8 10

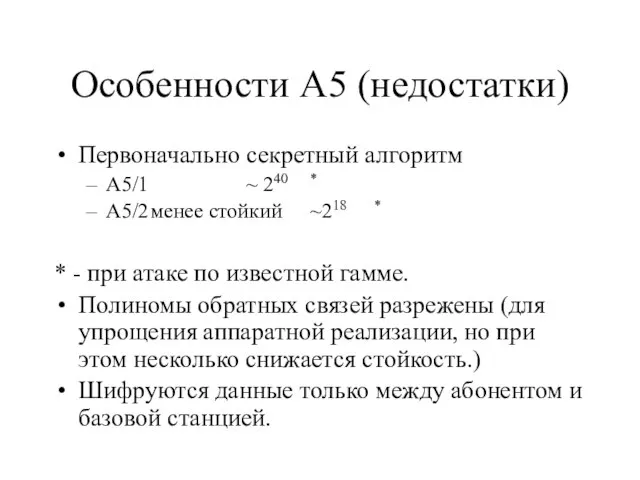

- 20. Особенности A5 (недостатки) Первоначально секретный алгоритм A5/1 ~ 240 * A5/2 менее стойкий ~218 * *

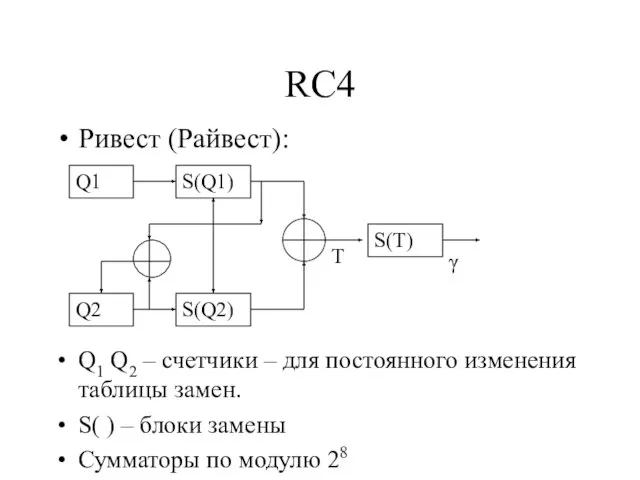

- 21. RC4 Ривест (Райвест): Q1 Q2 S(Q1) S(Q2) S(T) T γ Q1 Q2 – счетчики – для

- 22. RC4 Q1=(Q1+1)mod 28 Q2=(Q2+S[Q1])mod 28 S[Q1] S[Q2] - обмен значениями Т= (S[Q1]+S[Q2])mod 28 γ = S[T];

- 24. Скачать презентацию

![RC4 Q1=(Q1+1)mod 28 Q2=(Q2+S[Q1])mod 28 S[Q1] S[Q2] - обмен значениями Т=](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/583761/slide-21.jpg)

Информационная безопасность в сети интернет

Информационная безопасность в сети интернет Что такое LearningApps.org?

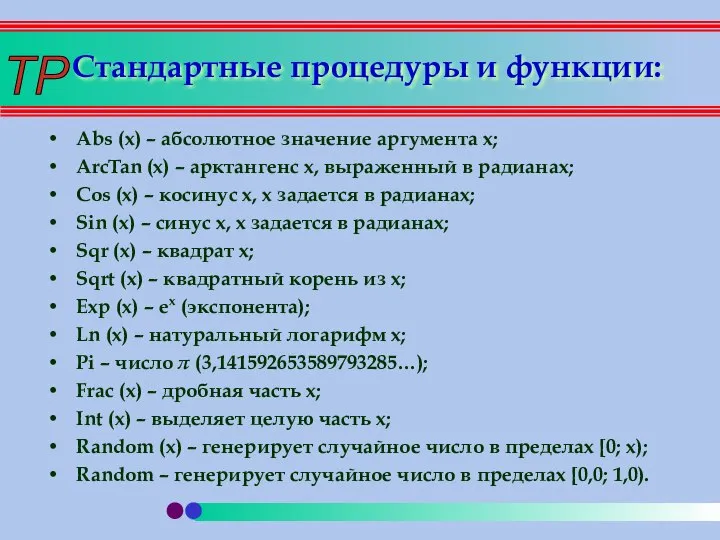

Что такое LearningApps.org? Стандартные процедуры и функции: Abs (x) – абсолютное значение аргумента x; ArcTan (x) – арктангенс x, выраженный в радианах; Cos (x) – косинус x, x задается в радианах; Sin (x) – синус x, x задается в радианах; Sqr (x) – квадрат x; Sqrt (x) – квадр

Стандартные процедуры и функции: Abs (x) – абсолютное значение аргумента x; ArcTan (x) – арктангенс x, выраженный в радианах; Cos (x) – косинус x, x задается в радианах; Sin (x) – синус x, x задается в радианах; Sqr (x) – квадрат x; Sqrt (x) – квадр Информационные технологии в обучении

Информационные технологии в обучении Вставка объектов в текстовый документ

Вставка объектов в текстовый документ Учет командировочных расходов в бюджетном учреждении

Учет командировочных расходов в бюджетном учреждении Приложение ВКонтакте

Приложение ВКонтакте История развития вычислительной техники

История развития вычислительной техники Программирование как этап решения задач на компьютере. Начала программирования

Программирование как этап решения задач на компьютере. Начала программирования Компьютерное моделирование. Аэрогидродинамика и теплопередача

Компьютерное моделирование. Аэрогидродинамика и теплопередача Глава 4. Модульное программирование

Глава 4. Модульное программирование Подходы к интеграции ИС

Подходы к интеграции ИС Устройство компьютера Знакомство с компьютером

Устройство компьютера Знакомство с компьютером  Шина LPC

Шина LPC Базы данных

Базы данных Анализ постеров с конференции ICERI 2019

Анализ постеров с конференции ICERI 2019 Открытый архив Память Сибири

Открытый архив Память Сибири Рекламное агентство

Рекламное агентство Применение компьютерных технологий БОС в реабилитации и коррекционной работе с детьми с нарушением опорно-двигательного аппарата

Применение компьютерных технологий БОС в реабилитации и коррекционной работе с детьми с нарушением опорно-двигательного аппарата Техническое задание к программмному продукту SQE

Техническое задание к программмному продукту SQE Thesis proposal. AMF has shown to improve the sensitivity of molecular MSOT

Thesis proposal. AMF has shown to improve the sensitivity of molecular MSOT Системы массового обслуживания

Системы массового обслуживания Настройки 3D объектов

Настройки 3D объектов Ünsiyyət İnformasiya Mübadiləsi kimi

Ünsiyyət İnformasiya Mübadiləsi kimi Алгоритм

Алгоритм Кодирование и обработка звуковой информации

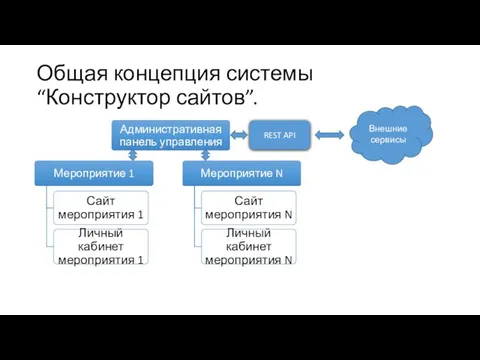

Кодирование и обработка звуковой информации Общая концепция системы “Конструктор сайтов”

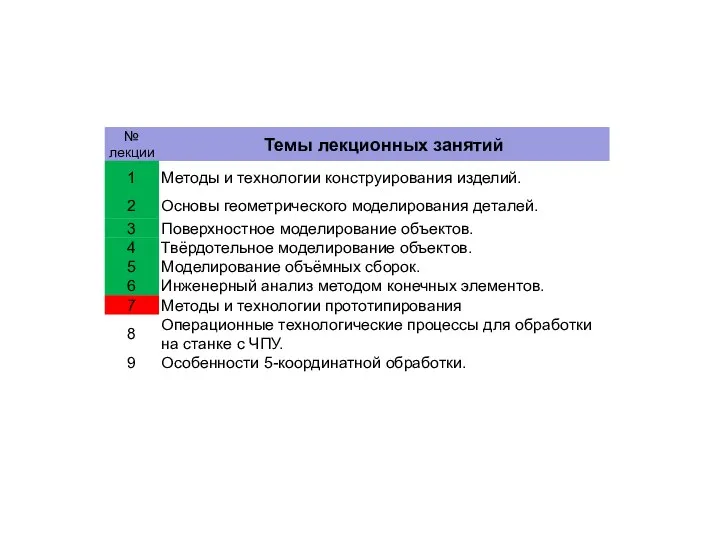

Общая концепция системы “Конструктор сайтов” Методы и технологии прототипирования изделий. (Лекция 7)

Методы и технологии прототипирования изделий. (Лекция 7)