Содержание

- 2. Общие аспекты безопасности 2G Конфиденциальность пользовательского идентификатора (IMSI); Аутентификация пользовательского идентификатора (IMSI); Конфиденциальность пользовательских данных на

- 3. Безопасность сети GSM Основу системы безопасности GSM составляют три алгоритма: А3 - алгоритм аутентификации, защищающий телефон

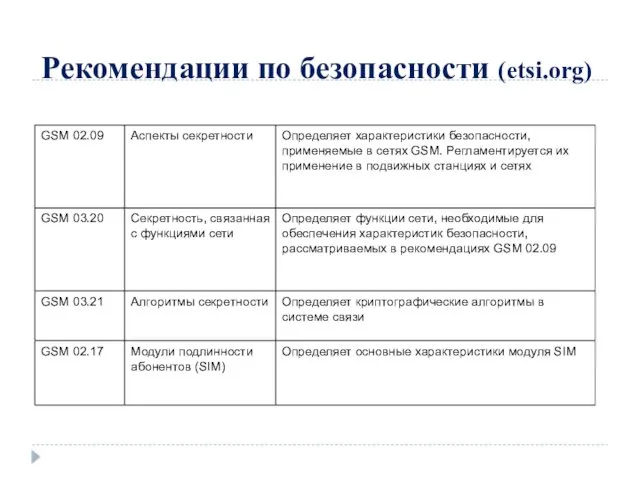

- 4. Рекомендации по безопасности (etsi.org)

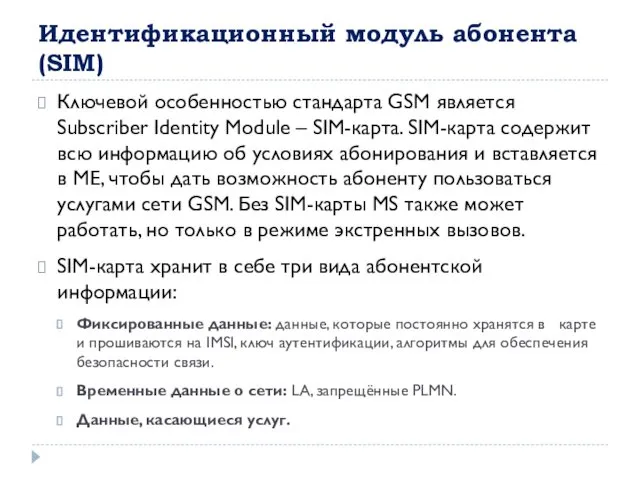

- 5. Идентификационный модуль абонента (SIM) Ключевой особенностью стандарта GSM является Subscriber Identity Module – SIM-карта. SIM-карта содержит

- 6. Требования к информации, хранящейся в SIM Обязательные данные Административная информация: описывает режим работы SIM, например, обычный

- 7. Необязательные данные SIM International Mobile Subscriber Identity (IMSI): идентификационный номер, используемый сетью для идентификации абонента. IMSI=MCC+MNC+MSIN=250+99+91X1…X8;

- 8. Аутентификация Выполняется, как правило, в 3х случаях: Начальная стадия звонка Процедура Location Update Получение доступа к

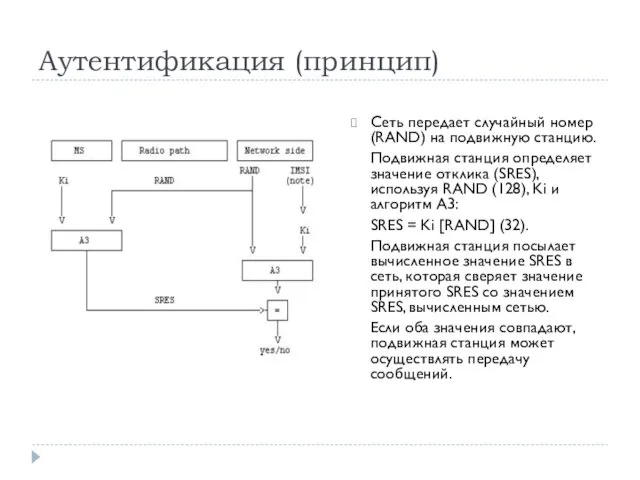

- 9. Аутентификация (принцип) Сеть передает случайный номер (RAND) на подвижную станцию. Подвижная станция определяет значение отклика (SRES),

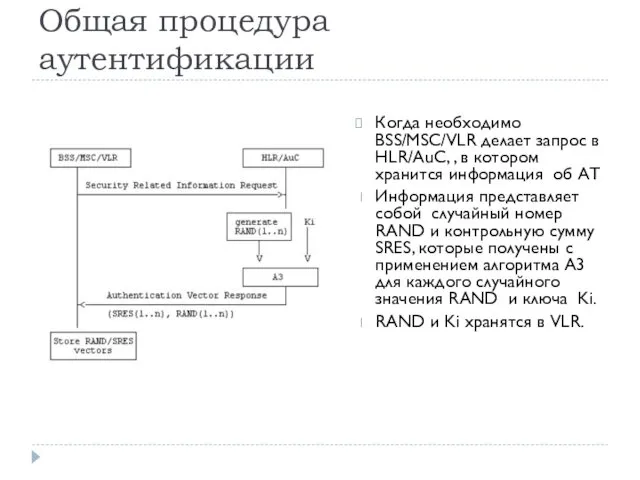

- 10. Общая процедура аутентификации Когда необходимо BSS/MSC/VLR делает запрос в HLR/AuC, , в котором хранится информация об

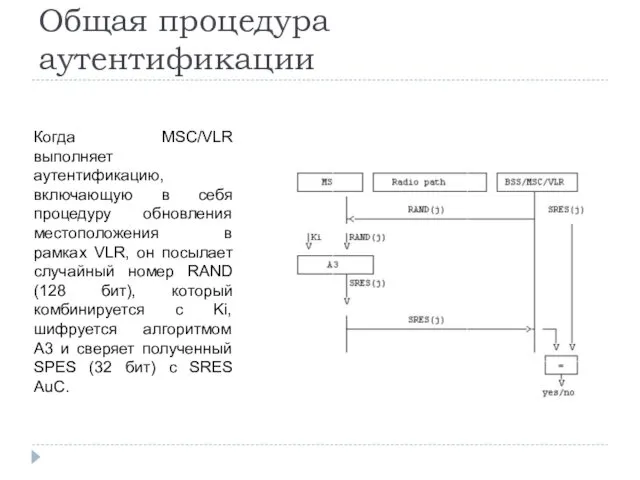

- 11. Общая процедура аутентификации Когда MSC/VLR выполняет аутентификацию, включающую в себя процедуру обновления местоположения в рамках VLR,

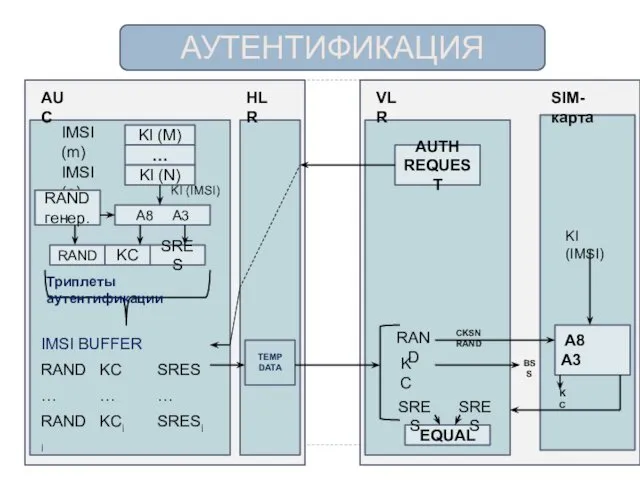

- 12. АУТЕНТИФИКАЦИЯ KI (M) … KI (N) IMSI (m) IMSI (n) A8 A3 RAND генер. AUC HLR

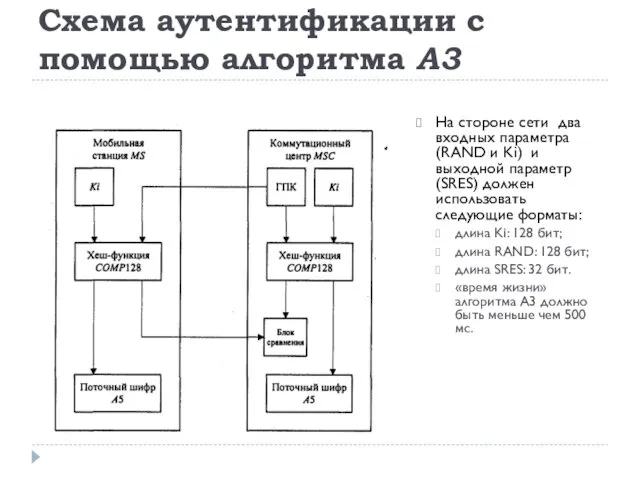

- 13. Схема аутентификации с помощью алгоритма A3 На стороне сети два входных параметра (RAND и Ki) и

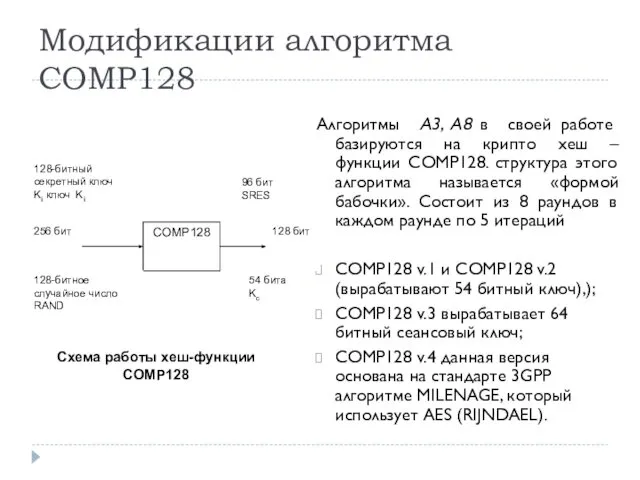

- 14. Модификации алгоритма COMP128 Алгоритмы A3, A8 в своей работе базируются на крипто хеш – функции COMP128.

- 15. Алгоритм А8 На стороне АТ алгоритм А8 хранится в SIM-карте (GSM 02.17). На стороне сети алгоритм

- 16. Спецификация алгоритма A5 Для двух входных параметров (COUNT и Kc) и выходных параметров (BLOCK1 и BLOCK2)

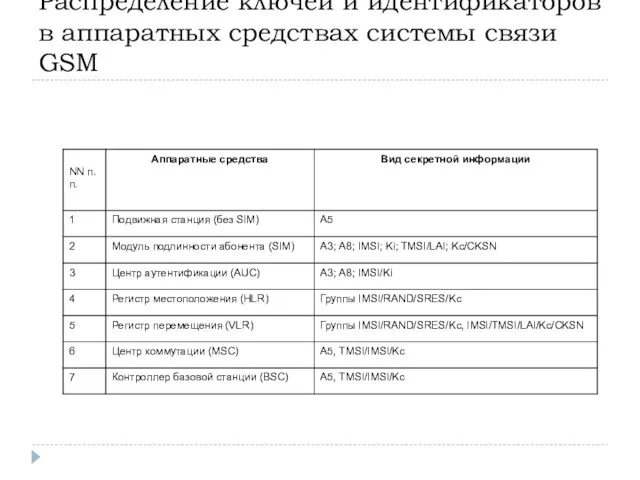

- 17. Распределение ключей и идентификаторов в аппаратных средствах системы связи GSM

- 18. Содержание Безопасность доступа в UMTS. Взаимная аутентификация. Шифрование в сети UTRAN. Дополнительные средства обеспечения безопасности в

- 19. Рекомендации TS 22.101: Аспекты службы; принципы службы TS 33.102: Безопасность 3G; архитектура безопасности TS 33.106: Требования

- 20. Угрозы конфиденциальности сети подвижной связи 3G использование недекларированных возможностей программно-технических средств сети связи 3G; несанкционированный доступ

- 21. Общая архитектура безопасности Защита доступа абонента к сети: безопасный доступ к сети 3G на уровне радиоинтерфейса.

- 22. Уязвимые узлы сетей Абонентское оборудование, т.е. сотовые телефоны, коммуникаторы, смартфоны, ноутбуки Радиолинк между мобильным аппаратом и

- 23. Средства защиты UMTS Внедрена взаимная аутентификация AKA (Authentication and Key Agreement), которая включает в себя: аутентификацию

- 24. Функции, обеспечивающие безопасность информации в сетях 3G Аутентификация - процесс проверки подлинности личности (пользователя) с помощью

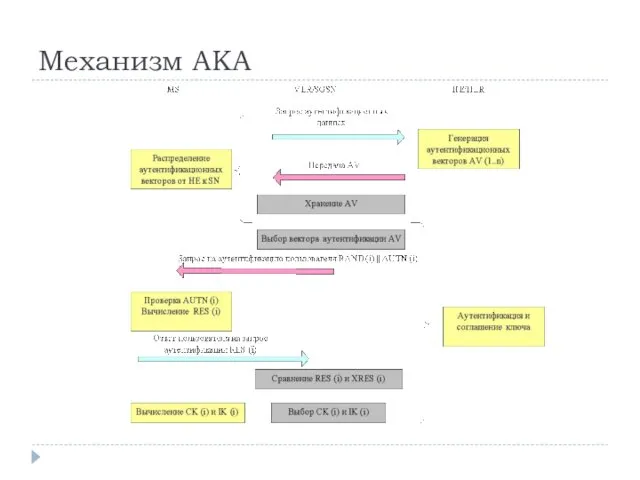

- 25. Механизм АКА

- 26. В состав AV входят: RAND; XRES; СК; IK; AUTN (Authentication token - маркер аутентификации).

- 27. генерируемые компоненты значение компоненты MAC = f1K(SQN || RAND || AMF), где AMF (Authentication Management Field

- 28. Функции АКА f1 - функция используется для вычисления аутентификационного сообщения MAC (Message authentication code – код

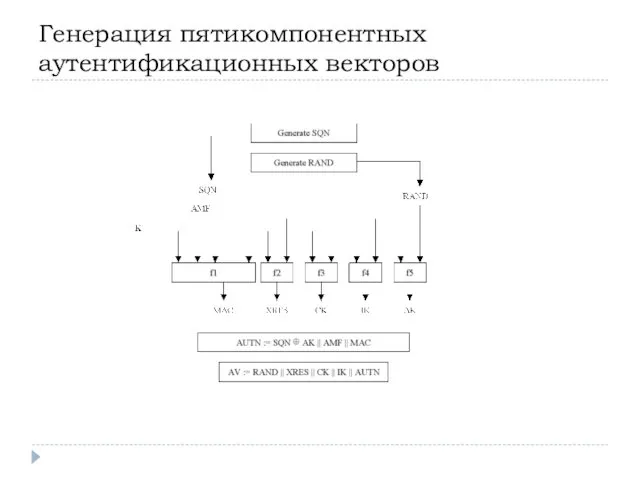

- 29. Генерация пятикомпонентных аутентификационных векторов

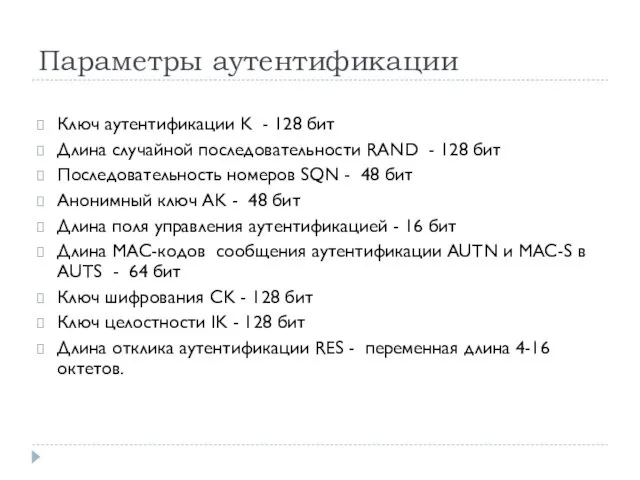

- 30. Параметры аутентификации Ключ аутентификации K - 128 бит Длина случайной последовательности RAND - 128 бит Последовательность

- 31. Генерация пятикомпонентных векторов в AuC

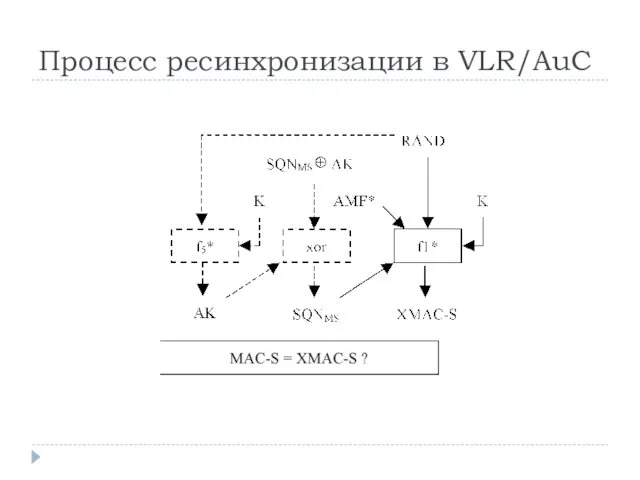

- 32. Процесс ресинхронизации в VLR/AuC

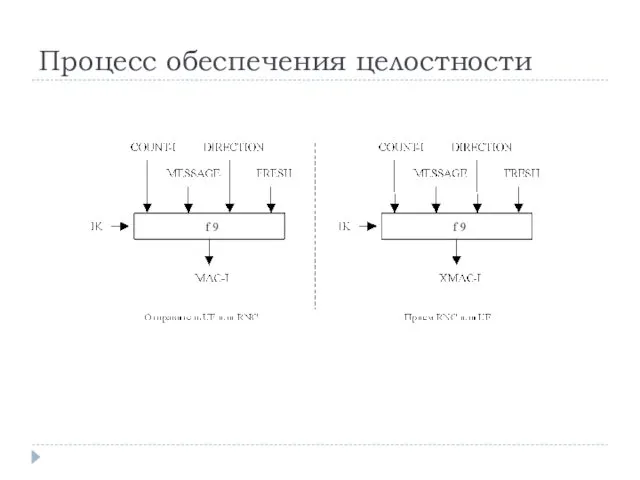

- 33. Процесс обеспечения целостности

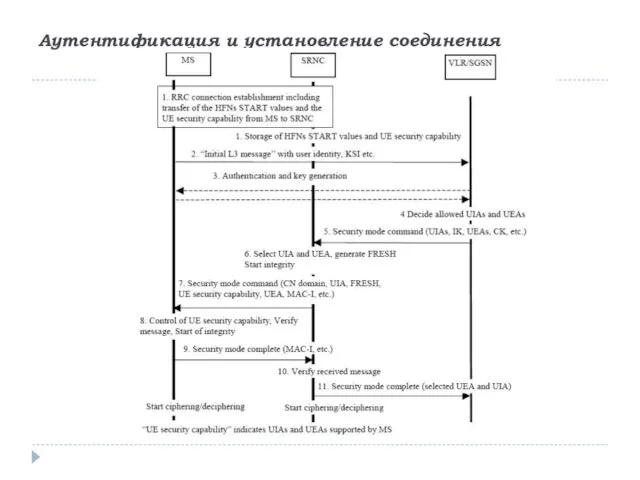

- 34. Аутентификация и установление соединения

- 36. Скачать презентацию

Управление инфраструктурой городского хозяйства

Управление инфраструктурой городского хозяйства 20170124_milyutinskaya_shkola_v_gody_velikoy_otechestvennoy_voyny

20170124_milyutinskaya_shkola_v_gody_velikoy_otechestvennoy_voyny Заметки о морском рынке перевозок

Заметки о морском рынке перевозок 20140114_unizhennye_i_oskorblyonnye_-2_lyubov_i_eyo_variatsii

20140114_unizhennye_i_oskorblyonnye_-2_lyubov_i_eyo_variatsii Водомерное стекло

Водомерное стекло Автомобиль будущего: каким он будет

Автомобиль будущего: каким он будет Духовное Христианство

Духовное Христианство Игра в Игре с Лопшо Педунем

Игра в Игре с Лопшо Педунем Ремонт блоку живлення LCD телевізора LG19MN43D

Ремонт блоку живлення LCD телевізора LG19MN43D Игра Внутри, снаружи

Игра Внутри, снаружи Педагогическое общение

Педагогическое общение Первый лист презентации

Первый лист презентации Ящик для гвоздей

Ящик для гвоздей Джек Лондон

Джек Лондон Isollat (objects of application)

Isollat (objects of application) ISLOM KARIMOV

ISLOM KARIMOV Prezentatsia_Railya_Gimadieva

Prezentatsia_Railya_Gimadieva Требования к участию в научной работе, к выбору тематики и подготовке выпускных квалификационных работ

Требования к участию в научной работе, к выбору тематики и подготовке выпускных квалификационных работ Оборудование для эксплуатации фонтанных скважин

Оборудование для эксплуатации фонтанных скважин Сортировка и фильтрация даных в электронной таблице

Сортировка и фильтрация даных в электронной таблице Электромеханические системы (электропривод). Механическая часть электропривода

Электромеханические системы (электропривод). Механическая часть электропривода The second coming

The second coming Наш дружный 4 В класс

Наш дружный 4 В класс Растим таланты

Растим таланты Процесс образования однониточного цепного стежка

Процесс образования однониточного цепного стежка Русский язык. Задание 13

Русский язык. Задание 13 Онлайн-корпоратив

Онлайн-корпоратив фолк-фест Папоротник

фолк-фест Папоротник