Содержание

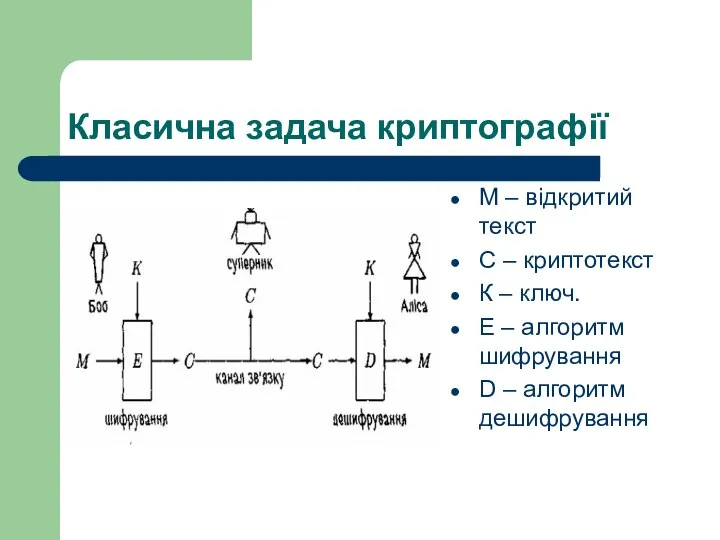

- 2. Класична задача криптографії М – відкритий текст С – криптотекст К – ключ. Е – алгоритм

- 3. Запис криптографічних перетворень С = Ек(М) - криптотекст С є результатом застосування алгоритму Е до відкритого

- 4. Криптологія: Криптографія Криптоаналіз

- 5. Криптоаналітичний принцип Керкгоффса: Аналізуючи надійність шифру, ми зобов'язані виходити із припущення, що суперник: здатен підслухати С

- 6. Стійкість Спроба зламу шифра – атака на шифр. Здатність шифра витримувати атаки - стійкість.

- 7. Брутальна атака Для знаходження М суперник може скористатися методом повного перебору. Суперник може перебирати всі можливі

- 8. Атака лише із криптотекстом. Суперник знає лише криптотекст ЕК(М). Варіант - крім ЕК(М) відома ще певна

- 9. Атака з відомим відкритим текстом. Крім ЕK(М) суперник знає як додаткові криптотексти ЕK(М1),..., ЕK(МІ), так і

- 10. Атака з вибраним відкритим текстом. Суперник має доступ до "шифруючого устаткування" і спроможний отримати криптотексти ЕK(М1),.

- 11. Атака з вибраним криптотекстом. Суперник має доступ до "дешифруючого устаткування" і спроможний отримати відкриті тексти DK(M1),.

- 12. Стійкість/вразливість Якщо атака певного виду призводить до розкриття шифру, то шифр є вразливим до неї, якщо

- 13. Особливості шифрів заміни Загальна кількість можливостей розмістити букви у всіх n позиціях дорівнює добутку n *

- 14. Шифр зсуву Шифр зсуву є звуженням загального шифру заміни на сукупність лише n ключів, у яких

- 15. Вразливість шифрів заміни Шифри заміни стійкий до брутальної атаки (n! ключів) на відміну від підмножини шифрів

- 16. Частотний аналіз У досить довгих текстах кожна буква зустрічається із приблизно однаковою частотою, залежною від самої

- 17. Частоти літер української мови

- 18. Графік частот вживання літер

- 19. Додаткові методи частотного аналізу Якщо при шифруванні не ігноруються пропуски між словами, то найпоширенішим символ у

- 20. Приклад частотного аналізу Розшифрувати криптотекст, отриманий шифром зсуву, причому пропуски та розділові знаки ігнорувались Пцпспофнпмплпибгпефрптмбвмєоп

- 21. Гомофонний шифр заміни К. Ф. Гауса Кожна буква відкритого тексту замінюється не єдиним символом як у

- 22. Поліграмні шифри. Послідовність кількох букв тексту називається поліграмою. Послідовність із двох букв називається біграмою (іноді диграфом),

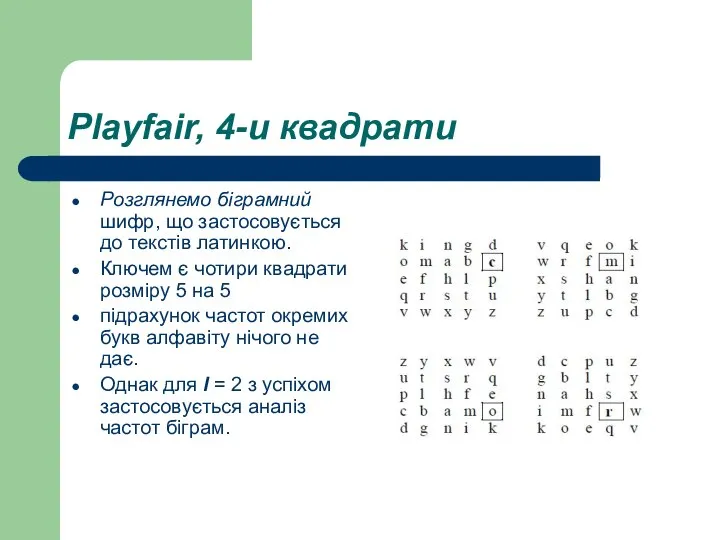

- 23. Playfair, 4-и квадрати Розглянемо біграмний шифр, що застосовується до текстів латинкою. Ключем є чотири квадрати розміру

- 24. Поліалфавітні шифри. Поліалфавітними називають шифри заміни, в яких позиція букви у відкритому тексті впливає на те,

- 25. Шифр Віженера. Для букв х та у цього алфавіту означимо їх суму х + у як

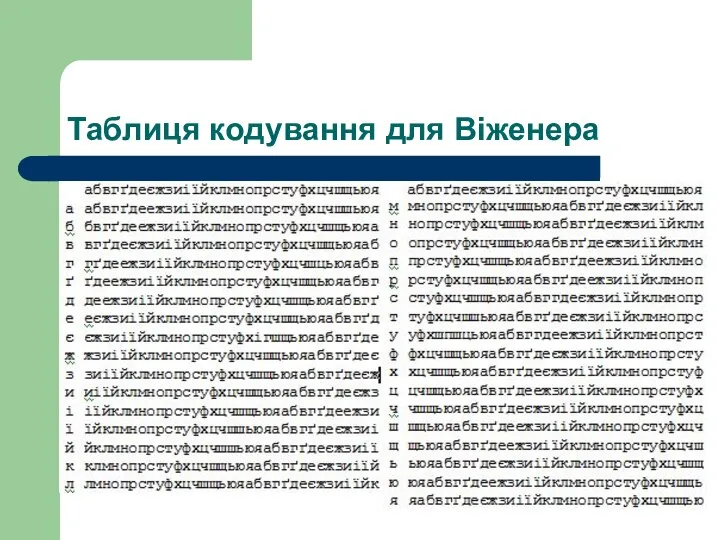

- 26. Таблиця кодування для Віженера

- 27. Розшифрувати КЛЮЧ ЛАОЇЮЦРФШАОЇЩЦАІҐНЗЯМАОЇНЦА

- 28. при використанні шифру Віженера однаковим буквам у відкритому тексті можуть відповідати різні букви у криптотексті. За

- 29. Шифр з автоключем Віженера- Кардано. Криптотекст отримують сумуванням відкритого тексту із послідовністю букв такої ж довжини.

- 30. Завдання 1 Завдання 1.1. Користуючись шифром зсуву на 2 позиції, зашифрувати повідомлення рятуйтесь. 1.2 Розшифрувати криптотекст

- 31. а) Зашифрувати слово cryptography за допомогою шифру заміни з ключем abcdefghijklm nopqrstuvwxyz badcfehgjilkn mporqtsvuxwzy b) Дешифрувати

- 33. Скачать презентацию

Исторические темы в творчестве В.И.Сурикова Учитель изобразительного искусства МАОУ «Лицей №9» г. Новосибирска Михайлюк Елена В

Исторические темы в творчестве В.И.Сурикова Учитель изобразительного искусства МАОУ «Лицей №9» г. Новосибирска Михайлюк Елена В Система учёта электроэнергии «Меркурий SPRINT» и счётчики Меркурий 208 и 238 с модемами PLC-III и RF-868

Система учёта электроэнергии «Меркурий SPRINT» и счётчики Меркурий 208 и 238 с модемами PLC-III и RF-868 Социальные, психологические, экономические и политические предпосылки трансформации предпринимательского потенциала населе

Социальные, психологические, экономические и политические предпосылки трансформации предпринимательского потенциала населе Глава 3. Модульное программирование (ассемблер)

Глава 3. Модульное программирование (ассемблер) Реконструкция зданий

Реконструкция зданий Презентация Подготовка научных кадров в США

Презентация Подготовка научных кадров в США Синтез искусств в театре, кино, на телевидении. Презентация выполнена учителем русского языка и литературы МБОУ СОШ № 38 Ошурко

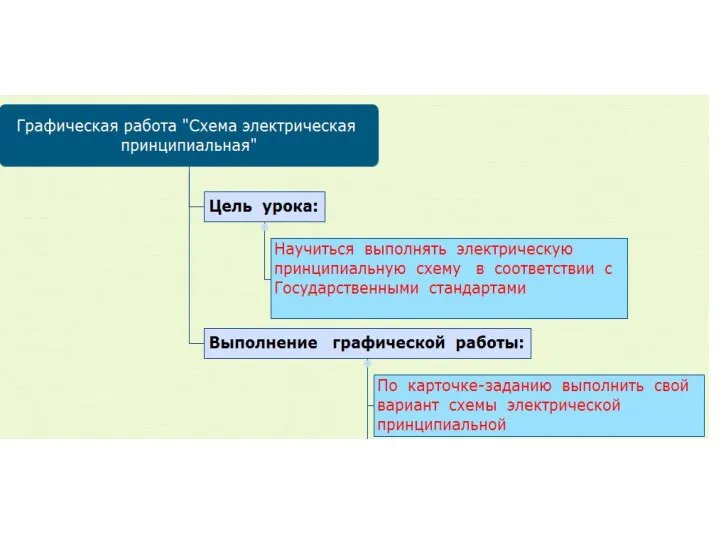

Синтез искусств в театре, кино, на телевидении. Презентация выполнена учителем русского языка и литературы МБОУ СОШ № 38 Ошурко Общие требования к построению схем. Схема электрическая принципиальная

Общие требования к построению схем. Схема электрическая принципиальная политология1 лекция

политология1 лекция Основные направления в психологии-2

Основные направления в психологии-2 Архитектура приложений

Архитектура приложений Презентация Тектоника плит (Геотектоника)

Презентация Тектоника плит (Геотектоника) Правовое регулирование киберпреступности в РФ

Правовое регулирование киберпреступности в РФ Тренинг «Бюджетирование в конфигурации «1С: Управление производственным предприятием 8»

Тренинг «Бюджетирование в конфигурации «1С: Управление производственным предприятием 8» животные Америки - презентация для начальной школы

животные Америки - презентация для начальной школы Wzmacniacze operacyjne

Wzmacniacze operacyjne Разъемные соединения

Разъемные соединения Викторина по математике

Викторина по математике ВКР: Технология ручной дуговой сварки сосудов, работающих под давлением. Технология полуавтоматической сварки

ВКР: Технология ручной дуговой сварки сосудов, работающих под давлением. Технология полуавтоматической сварки Сухие смеси. Технологическая схема производства

Сухие смеси. Технологическая схема производства Создание и разработка гексакоптера

Создание и разработка гексакоптера Правила набора, форматирования текста и верстки. Методическое пособие

Правила набора, форматирования текста и верстки. Методическое пособие Выбор расположения клиентской точки Wi Fi для лучшего покрытия сети

Выбор расположения клиентской точки Wi Fi для лучшего покрытия сети Судовые двигатели

Судовые двигатели Презентация Педагогический такт

Презентация Педагогический такт Moscow University

Moscow University Трудовой процесс

Трудовой процесс Классный час «Мы граждане России»

Классный час «Мы граждане России»