Содержание

- 2. План лекции 6.1. Компьютерные сети 6.2. Сети ЭВМ 6.3. Классификация компьютерных сетей 6.3.1. Классификация компьютерных сетей

- 3. 6.1. Компьютерные сети Компьютерная сеть - физическое соединение двух или более компьютеров. Для создания компьютерных сетей

- 4. 6.2. Сети ЭВМ Сетью ЭВМ или вычислительной сетью (ВС) принято называть совокупность взаимодействующих станций, организованных на

- 5. 6.3. Классификация компьютерных сетей Классификацию сетей осуществляют по следующим критериям: 1) по масштабу — локальные и

- 6. 6.3.1. Классификация компьютерных сетей по масштабу Локальные ВС (ЛВС) —узлы сети располагаются на небольших расстояниях друг

- 7. 6.3.2. Классификация компьютерных сетей по способу организации Централизованные ВС — сети, в которых предусмотрен главный узел,

- 8. 6.3.3. Классификация компьютерных сетей по конфигурации Различают четыре разновидности конфигурации компьютерных сетей: звездообразную, кольцевую, шинную комбинированную

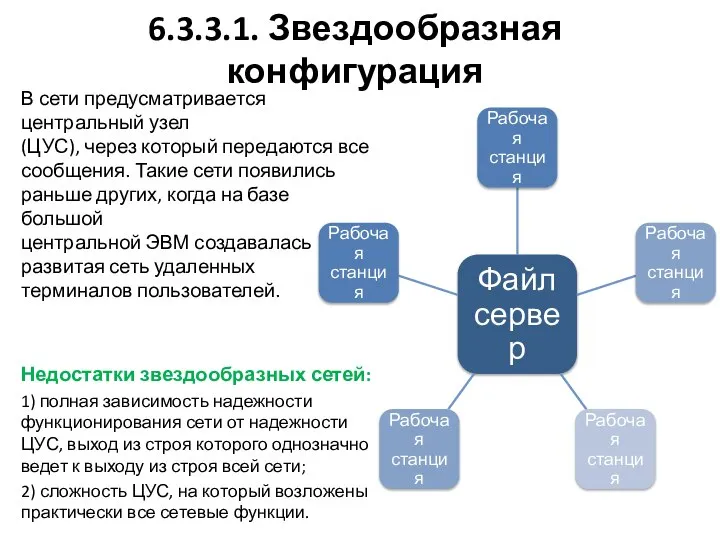

- 9. 6.3.3.1. Звездообразная конфигурация В сети предусматривается центральный узел (ЦУС), через который передаются все сообщения. Такие сети

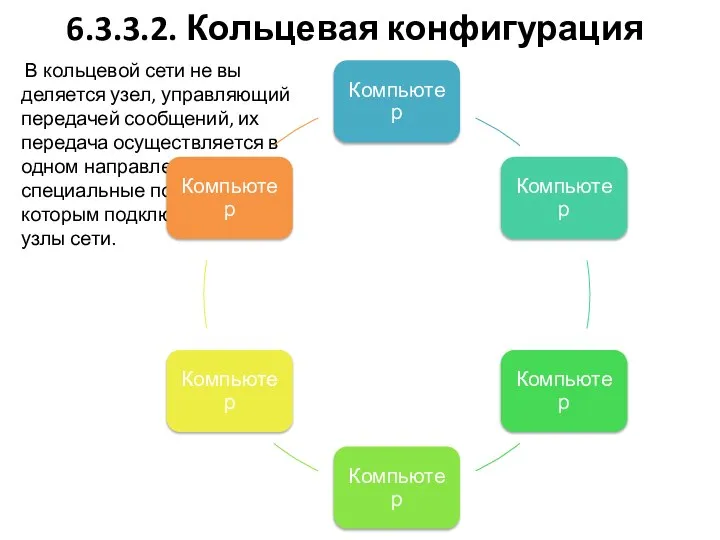

- 10. 6.3.3.2. Кольцевая конфигурация В кольцевой сети не выделяется узел, управляющий передачей сообщений, их передача осуществляется в

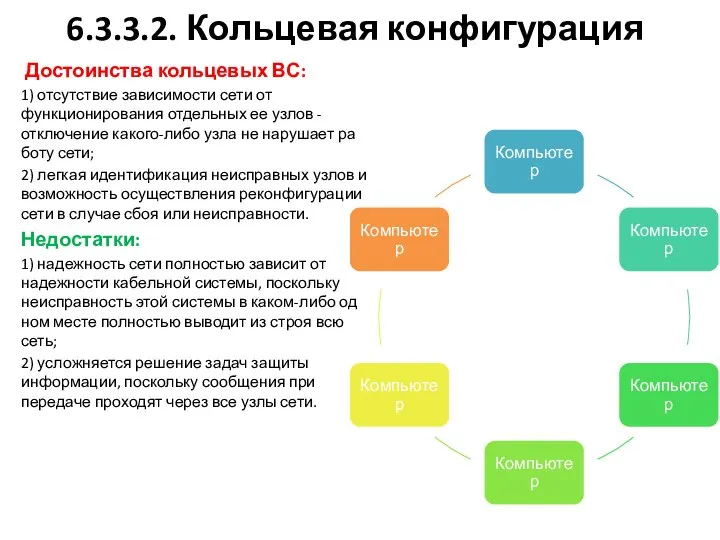

- 11. 6.3.3.2. Кольцевая конфигурация Достоинства кольцевых ВС: 1) отсутствие зависимости сети от функционирования отдельных ее узлов -

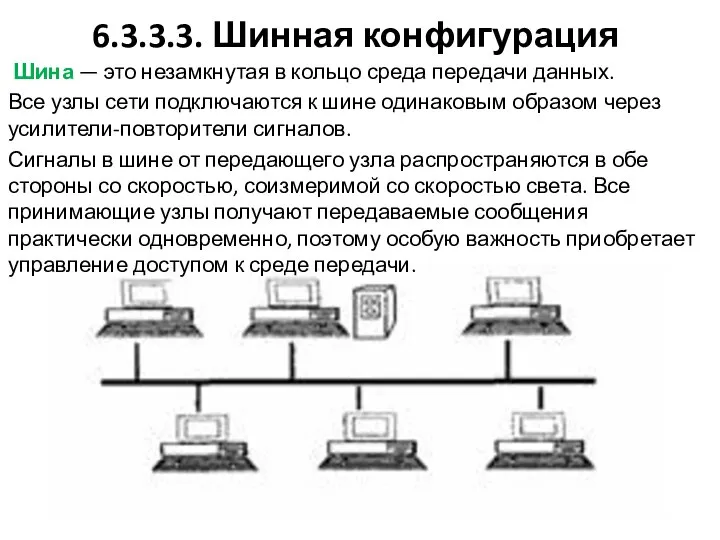

- 12. 6.3.3.3. Шинная конфигурация Шина — это незамкнутая в кольцо среда передачи данных. Все узлы сети подключаются

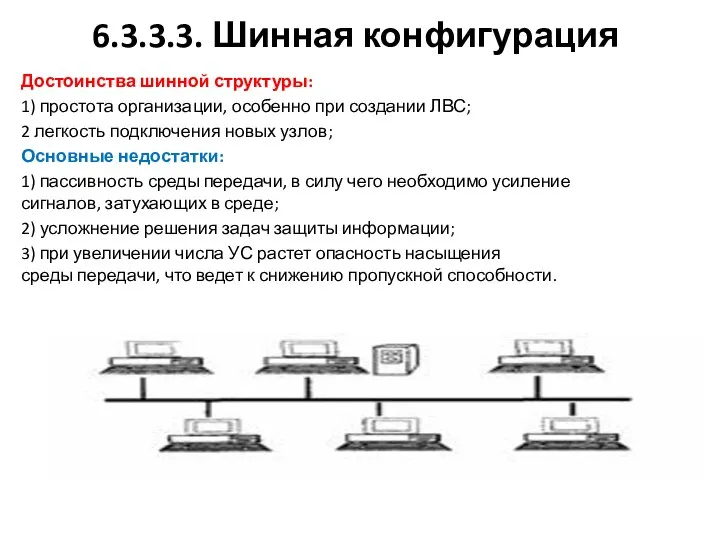

- 13. 6.3.3.3. Шинная конфигурация Достоинства шинной структуры: 1) простота организации, особенно при создании ЛВС; 2 легкость подключения

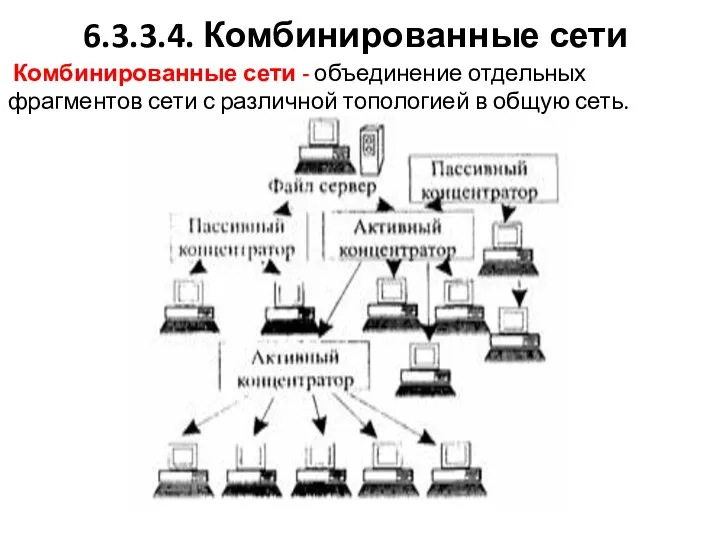

- 14. 6.3.3.4. Комбинированные сети Комбинированные сети - объединение отдельных фрагментов сети с различной топологией в общую сеть.

- 15. 6.3.4. Классификация компьютерных сетей. Выводы. В настоящее время для организаций, предприятий, учреждений (в том числе ЛПУ

- 16. 6.4. Назначение компьютерных сетей Все компьютерные сети имеют одно назначение — обеспечение совместного доступа к общим

- 17. 6.4.1. Основные понятия компьютерных сетей Основными задачами компьютерных сетей является обеспечение совместимости оборудования по электрическим и

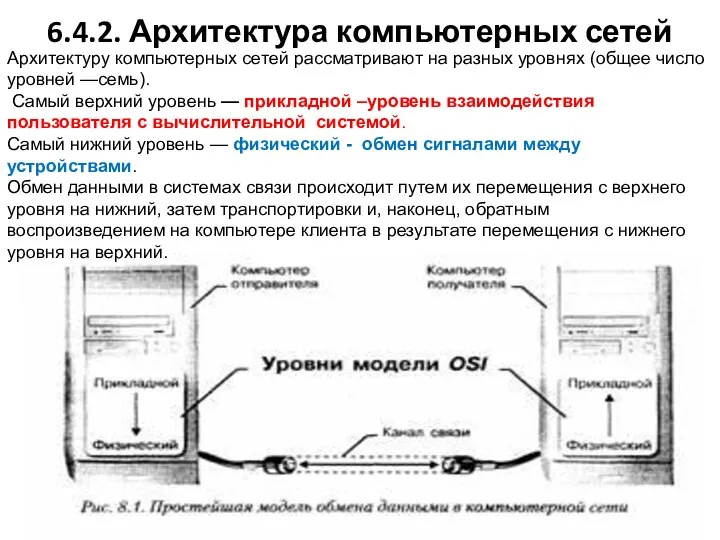

- 18. Панель быстрого доступа Панель задач Панель индикации Значок Архитектуру компьютерных сетей рассматривают на разных уровнях (общее

- 19. 6.4.3. Протоколы Протоколы - специальные стандарты для обеспечения необходимой совместимости на каждом из семи уровней архитектуры

- 20. 6.4.4. LAN и WAN протоколы связи Протоколы компьютерных сетей принято разделять на локальные - LAN —

- 21. 6.4.5. Сетевые мосты Мост - устройство для соединения между собой двух локальных сетей, использующих одинаковые протоколы.

- 22. 4.6. Сетевые шлюзы Шлюзы - специальные средства для связи между собой нескольких локальных сетей, работающих по

- 23. 4.7. Сетевая безопасность – сетевой экран Сетевая безопасность – принципы организации выхода пользователей локальной сети в

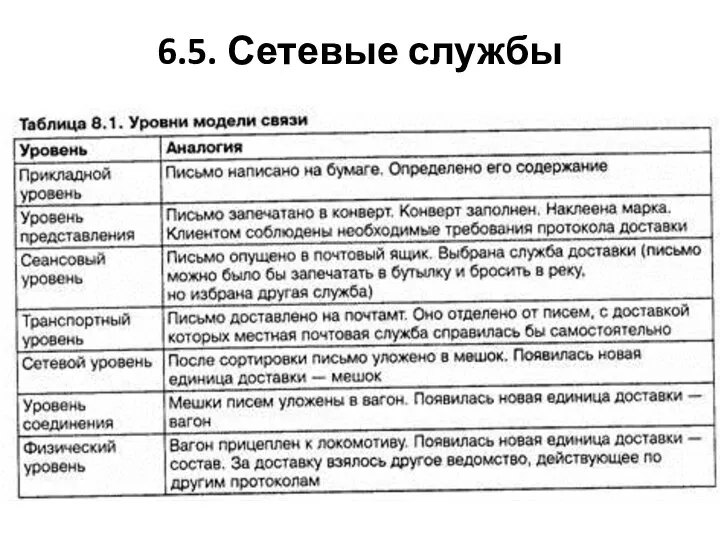

- 24. 6.5. Сетевые службы

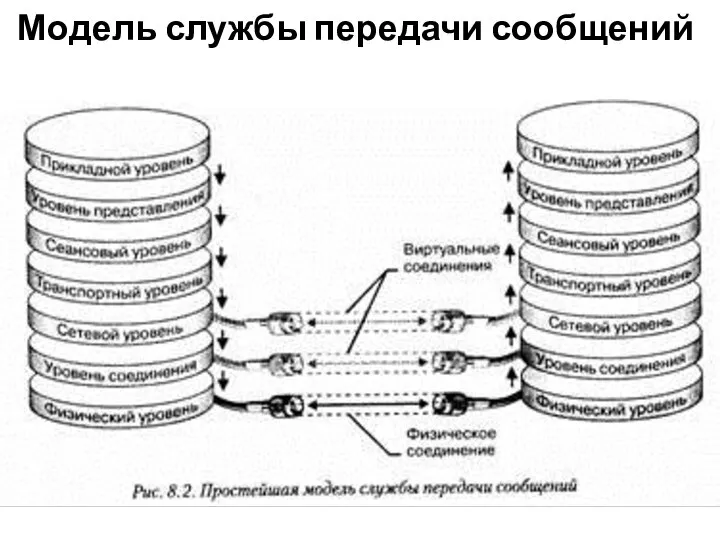

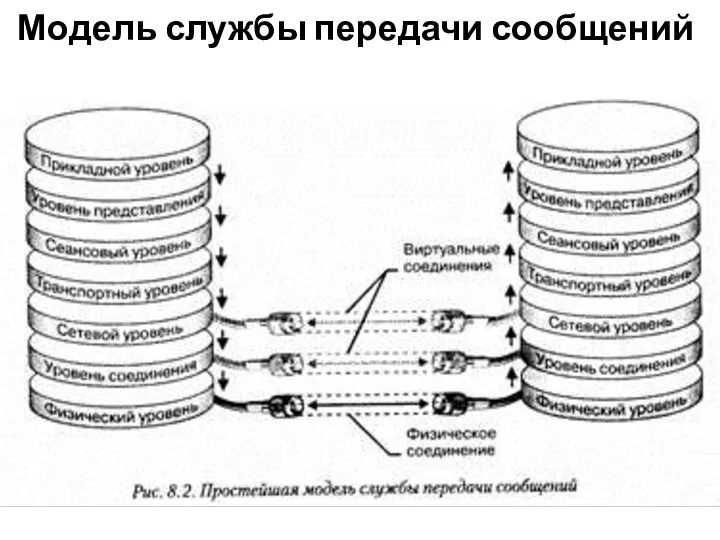

- 25. Модель службы передачи сообщений

- 26. 6.5.1. Модель взаимодействия отрытых систем Как в модели ISO/OSI происходит обмен данными между пользователями, находящимися на

- 27. 6.5.1. Модель взаимодействия отрытых систем 4. На транспортном уровне документ преобразуется в ту форму, в которой

- 28. 6.5.1. Модель взаимодействия отрытых систем 7. Реальная передача данных происходит на физическом уровне. Здесь нет ни

- 29. Модель службы передачи сообщений

- 30. 6.5.2. Особенности виртуальных соединений Разные уровни протоколов сервера и клиента взаимодействуют не напрямую, а через физический

- 31. 6.5.2. Особенности виртуальных соединений Негативные аспекты виртуальных соединений - «троянские программы». Троянская программа — разновидность компьютерного

- 33. Скачать презентацию

Слитное и раздельное написание НЕ с разными частями речи. Работу выполнила Макарова Надежда Владимировна, учитель русского язы

Слитное и раздельное написание НЕ с разными частями речи. Работу выполнила Макарова Надежда Владимировна, учитель русского язы Математика вокруг нас

Математика вокруг нас  Особенности зарождения общего права (common law) в Англии

Особенности зарождения общего права (common law) в Англии Презентация на тему "Что такое школа (занятие 1 сентября )" - скачать презентации по Педагогике

Презентация на тему "Что такое школа (занятие 1 сентября )" - скачать презентации по Педагогике Класи пам'яті даних

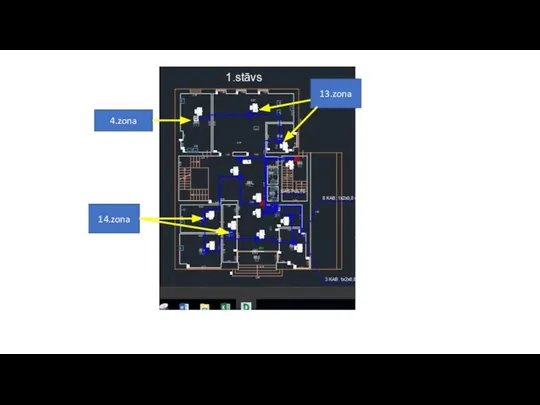

Класи пам'яті даних AUATSS labojums

AUATSS labojums Астродиетология. Обозначения знаков зодиака, планет и аспектов

Астродиетология. Обозначения знаков зодиака, планет и аспектов Презентация "Образ Сергея Радонежского в живописи" - скачать презентации по МХК

Презентация "Образ Сергея Радонежского в живописи" - скачать презентации по МХК Лекція № 10 СУТЬ ТА ЗНАЧЕННЯ МАРКЕТИНГОВОЇ ПОЛІТИКИ РОЗПОДІЛУ

Лекція № 10 СУТЬ ТА ЗНАЧЕННЯ МАРКЕТИНГОВОЇ ПОЛІТИКИ РОЗПОДІЛУ  Языки программирования

Языки программирования Тригонометрические уравнения Методы решений

Тригонометрические уравнения Методы решений  А что у вас - презентация для начальной школы

А что у вас - презентация для начальной школы Определение логарифма. Основное логарифмическое тождество. Алгебра 11 класс

Определение логарифма. Основное логарифмическое тождество. Алгебра 11 класс  Презентация на тему ИСТОРИЯ ОТКРЫТКИ

Презентация на тему ИСТОРИЯ ОТКРЫТКИ  Презентация "V I N C E N T VANGOGH" - скачать презентации по МХК

Презентация "V I N C E N T VANGOGH" - скачать презентации по МХК Биологические основы физической культуры. (Лекция 2)

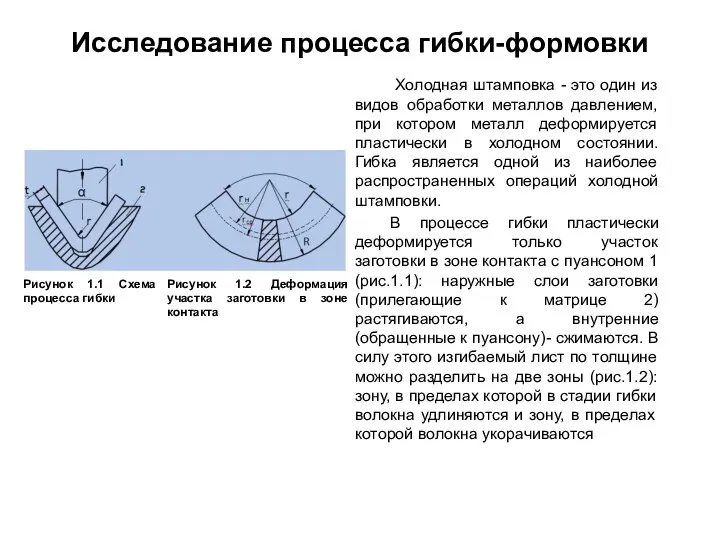

Биологические основы физической культуры. (Лекция 2) Исследование процесса гибки-формовки

Исследование процесса гибки-формовки игра

игра Презентация ЕАЭС

Презентация ЕАЭС  Квадратные уравнения цикл уроков алгебры в 8 классе по учебнику А.Г. Мордковича

Квадратные уравнения цикл уроков алгебры в 8 классе по учебнику А.Г. Мордковича  Презентация "Поддержка национального экспорта" - скачать презентации по Экономике

Презентация "Поддержка национального экспорта" - скачать презентации по Экономике Аттестационная работа. «Исследование структурированных операторов и простых типов данных языка программирования Pascal»

Аттестационная работа. «Исследование структурированных операторов и простых типов данных языка программирования Pascal» Касимова.Миронцева 2.pptx

Касимова.Миронцева 2.pptx Презентация Международное сотрудничество по борьбе с контрабандой в рамках государств членов совета таможенного сотрудничества

Презентация Международное сотрудничество по борьбе с контрабандой в рамках государств членов совета таможенного сотрудничества Структура производственной системы

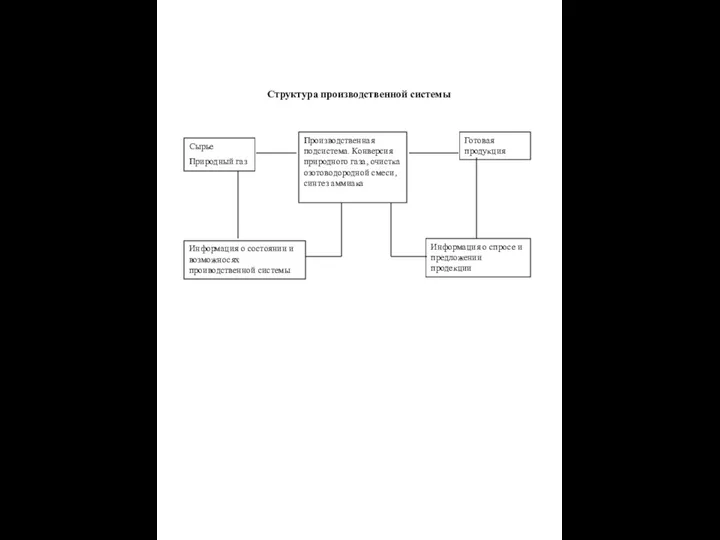

Структура производственной системы  Сигнализация H 323

Сигнализация H 323 Рождество. История возникновения рождественской открытки

Рождество. История возникновения рождественской открытки Исследование проблем конкурентоспособности в работах российских ученых Нечаева Анастасия, Юрлова Виктория

Исследование проблем конкурентоспособности в работах российских ученых Нечаева Анастасия, Юрлова Виктория