Содержание

- 2. MPLS MPLS позволяет как агрегацию так и дисагрегацию трафика, традиционный IP – только агрегацию Если в

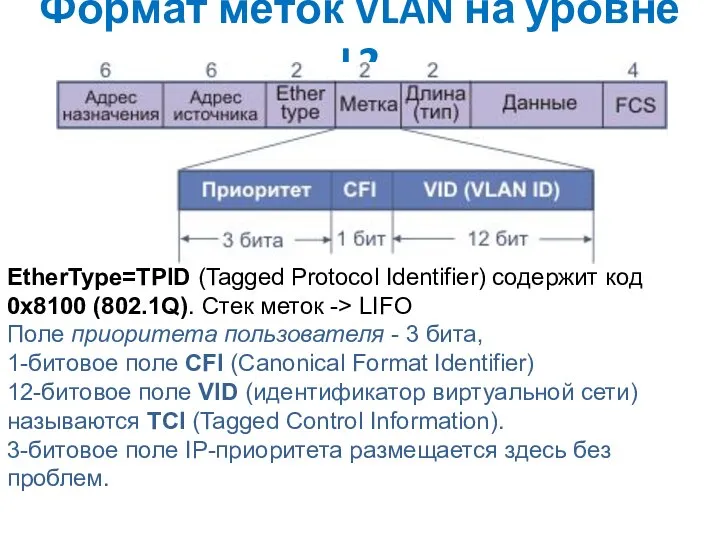

- 3. Формат меток VLAN на уровне L2 EtherType=TPID (Tagged Protocol Identifier) содержит код 0x8100 (802.1Q). Стек меток

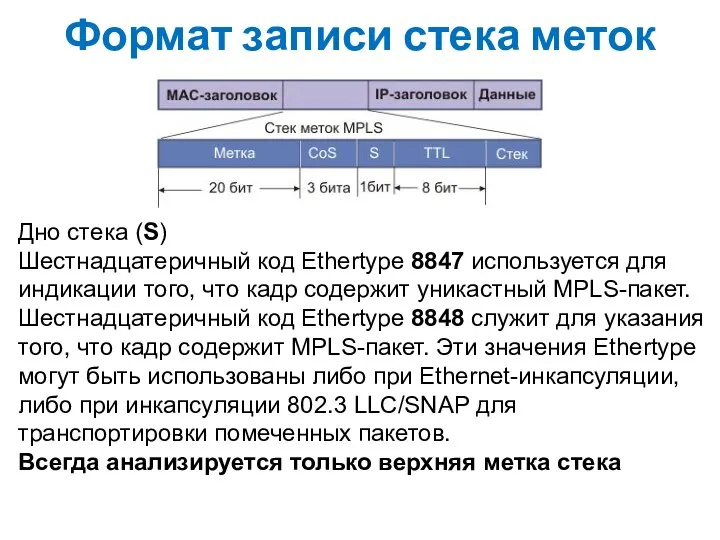

- 4. Формат записи стека меток Дно стека (S) Шестнадцатеричный код Ethertype 8847 используется для индикации того, что

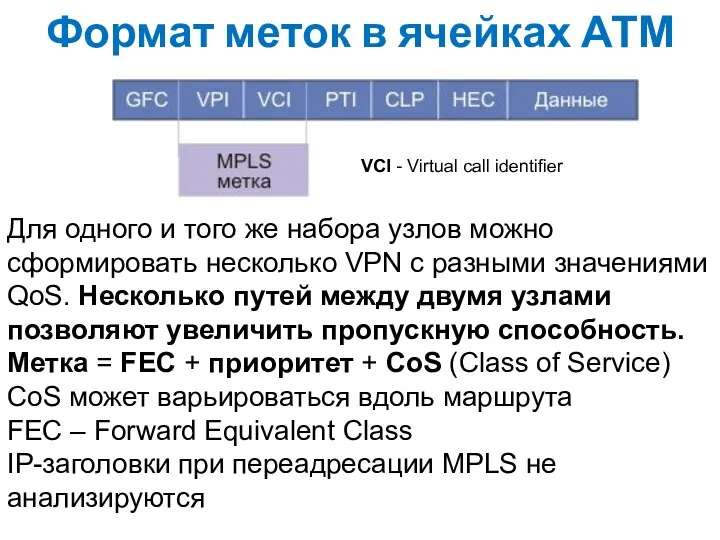

- 5. Формат меток в ячейках АТМ Для одного и того же набора узлов можно сформировать несколько VPN

- 6. Особенности маршрутизации MPLS Пакеты, вошедшие через разные порты, помечаются по-разному. В традиционной схеме это не возможно

- 7. MPLS Определение MTU пути будет работать корректно, только если в точке, где может потребоваться фрагментация помеченной

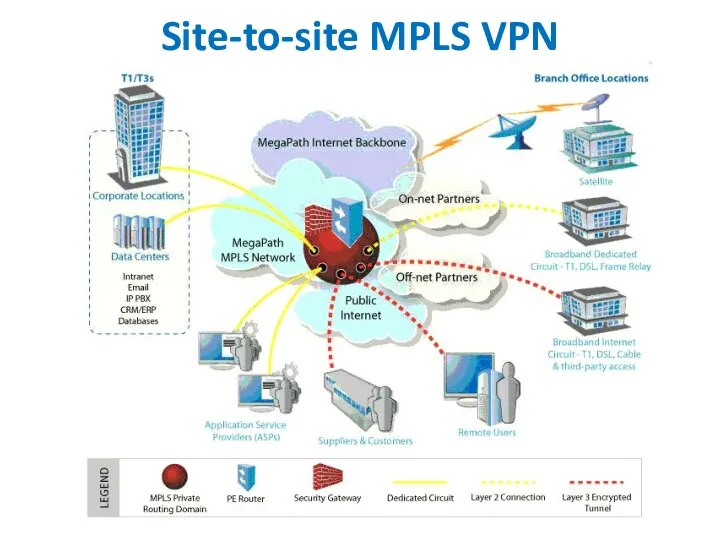

- 8. Site-to-site MPLS VPN

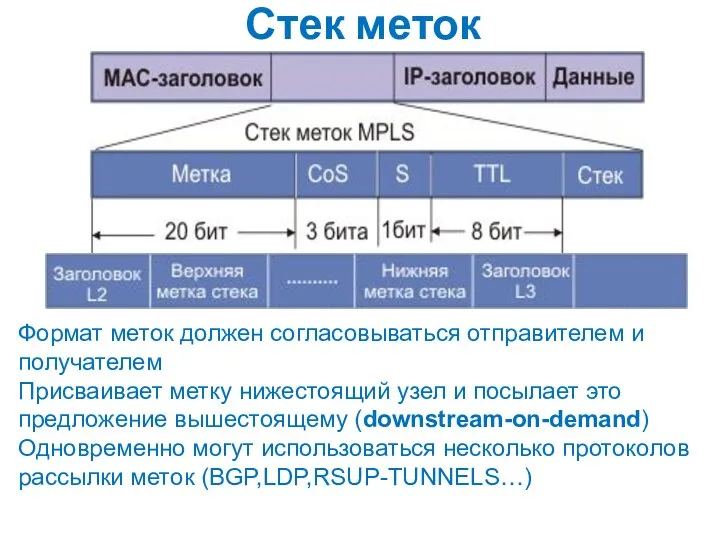

- 9. Стек меток Формат меток должен согласовываться отправителем и получателем Присваивает метку нижестоящий узел и посылает это

- 10. Unsolicited-downstream -> LSR рассылает метки другим LSR, которые об этом не просили. Удаление меток, так как

- 11. Обработка помеченных и обычных IP-пакетов

- 12. Документы и обозначения RFC -3496(ATM), -3785, -3811, -3812, -3813, -3815, -3919, -4023, -4105, -4127, -4182, -4216,

- 13. MPLS Когда говорится, что пакеты посланы из Ru в Rd, это не означает, что пакеты сформированы

- 14. Коммутация по меткам

- 15. IntServ - DiffServ RSVP WRED -> Буфер -> WFQ -> Интернет (DiffServ) MPLS-TE RSVP-TE Механизмы резервирования

- 16. Существует три фундаментальных проблемы, относящиеся к управлению трафиком в MPLS 1. Как определять соответствие пакетов определенному

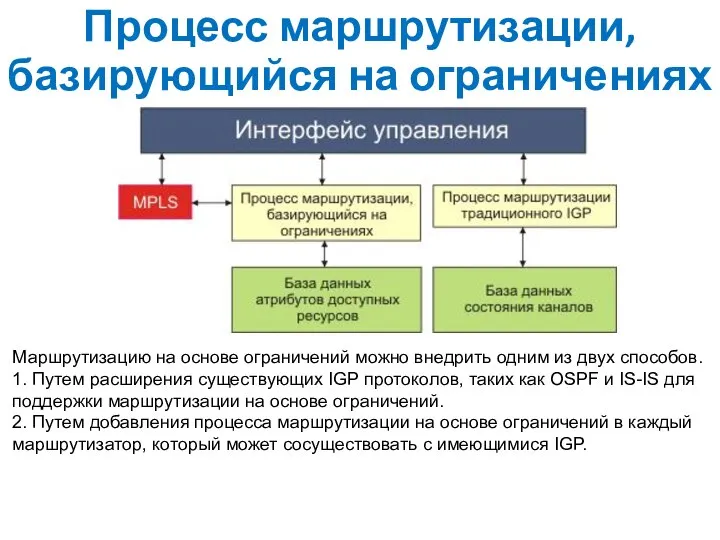

- 17. Процесс маршрутизации, базирующийся на ограничениях Маршрутизацию на основе ограничений можно внедрить одним из двух способов. 1.

- 18. GMPLS RFC-3474, -3945, -4003, -4139, -4202, -4203, -4205, -4206, -4208, -4257, -4258, -4328, -4397, -4426, -4427,

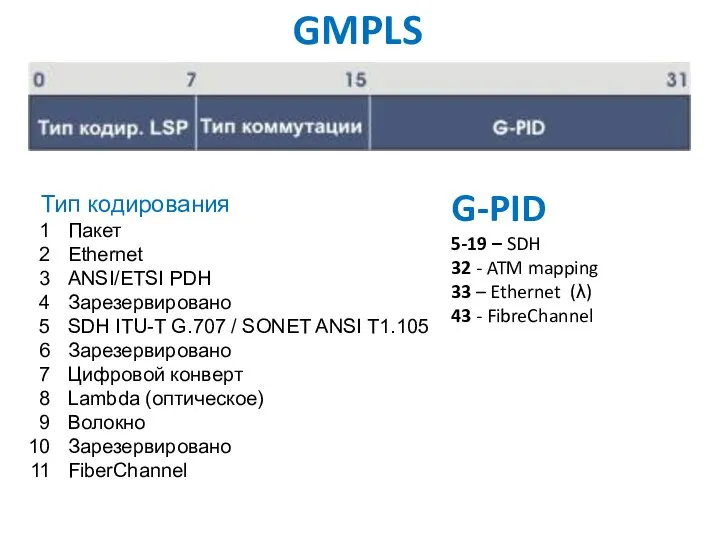

- 19. GMPLS Тип кодирования Пакет Ethernet ANSI/ETSI PDH Зарезервировано SDH ITU-T G.707 / SONET ANSI T1.105 Зарезервировано

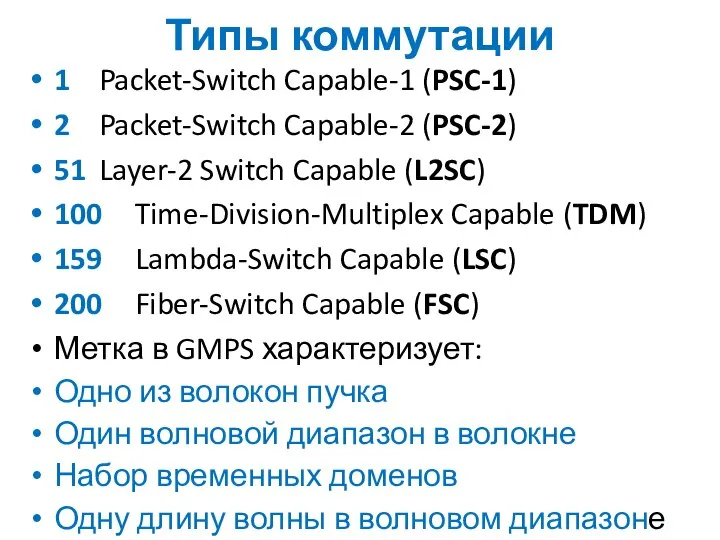

- 20. Типы коммутации 1 Packet-Switch Capable-1 (PSC-1) 2 Packet-Switch Capable-2 (PSC-2) 51 Layer-2 Switch Capable (L2SC) 100

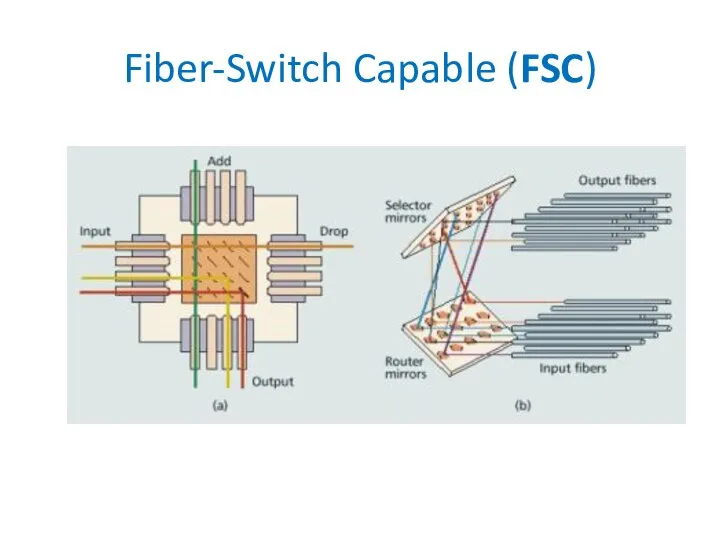

- 21. Fiber-Switch Capable (FSC)

- 22. Схема перенаправления оптических информационных потоков со сменой длины волны и без OADM - (Optical adddrop multiplexer),

- 23. Информация, транспортируемая в обобщенном запросе метки

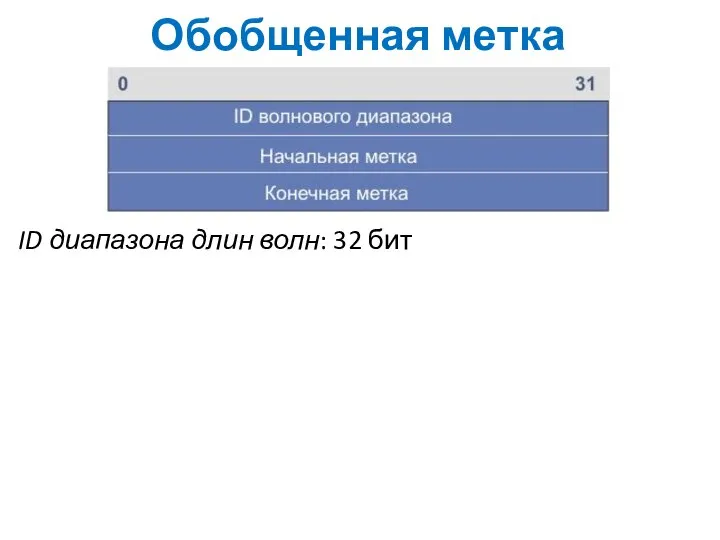

- 24. Обобщенная метка ID диапазона длин волн: 32 бит

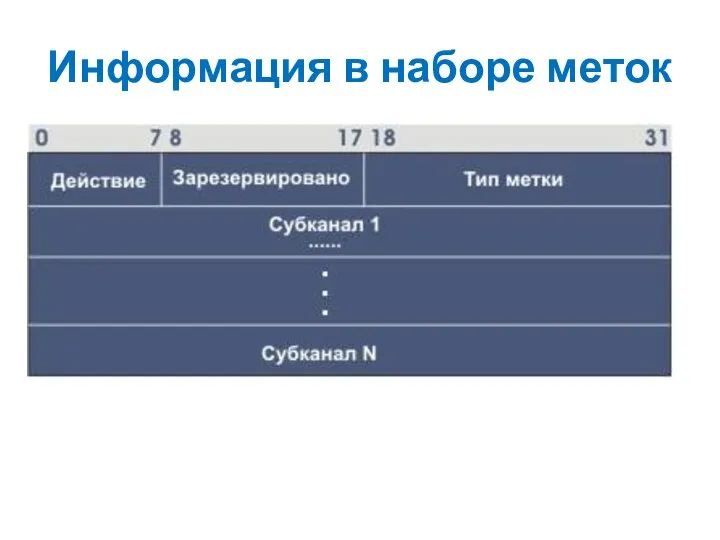

- 25. Информация в наборе меток

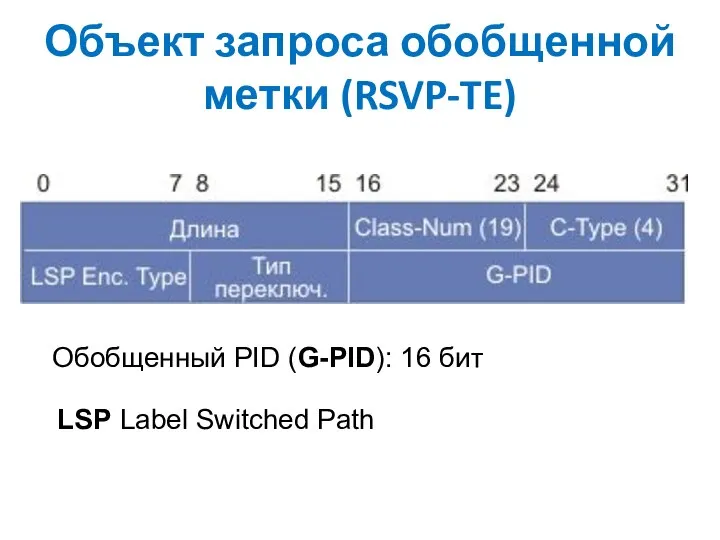

- 26. Объект запроса обобщенной метки (RSVP-TE) Обобщенный PID (G-PID): 16 бит LSP Label Switched Path

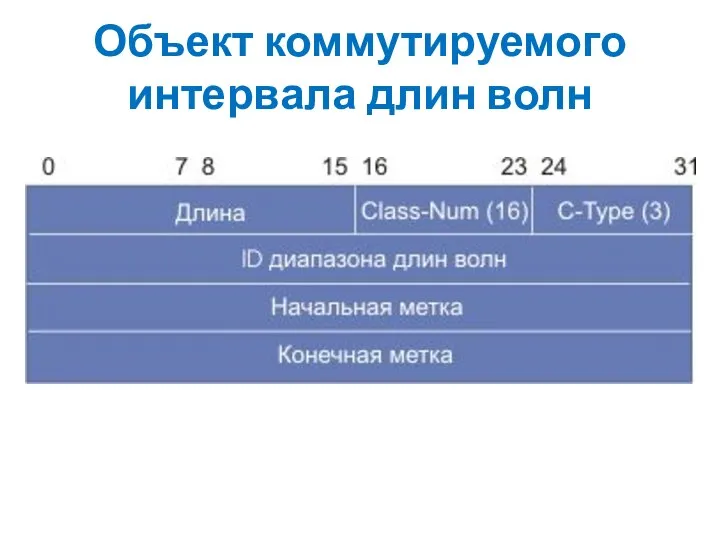

- 27. Объект коммутируемого интервала длин волн

- 28. Объект набора меток (RSVP-TE)

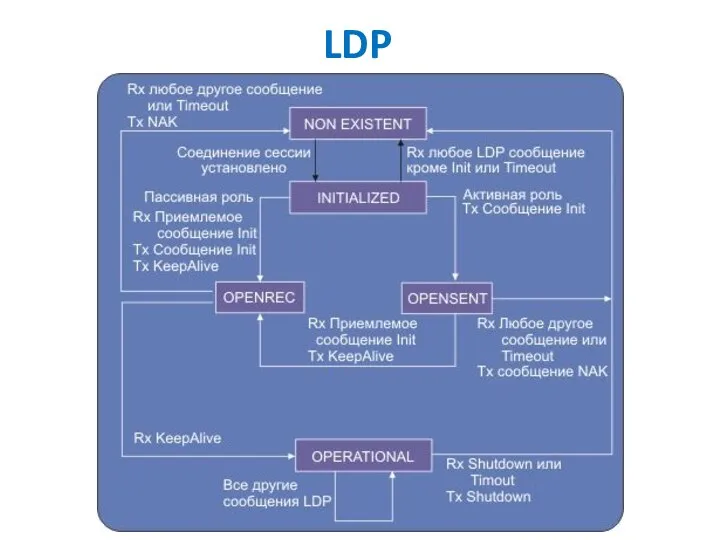

- 29. LDP

- 30. Существует четыре категории сообщений LDP: 1. Сообщения выявления (Discovery), используются для объявления и поддержания присутствия LSR

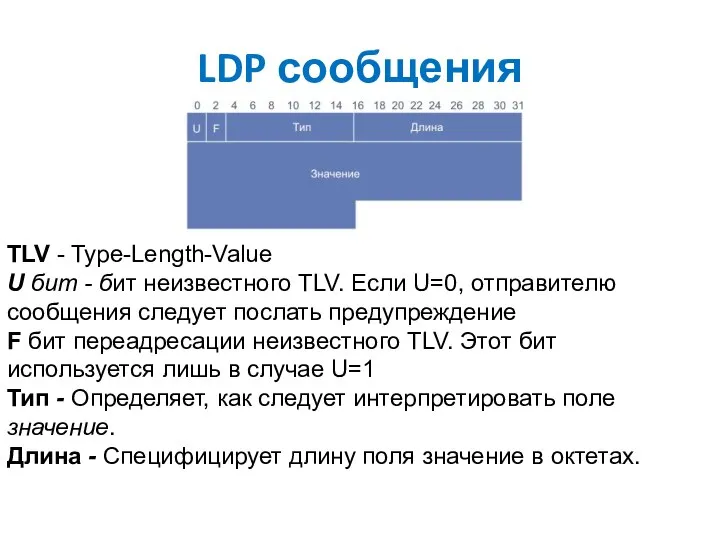

- 31. LDP сообщения TLV - Type-Length-Value U бит - бит неизвестного TLV. Если U=0, отправителю сообщения следует

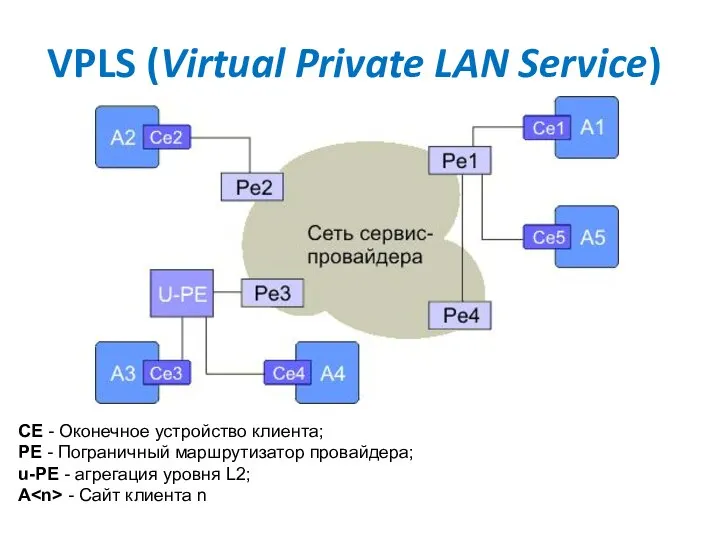

- 32. VPLS (Virtual Private LAN Service) CE - Оконечное устройство клиента; PE - Пограничный маршрутизатор провайдера; u-PE

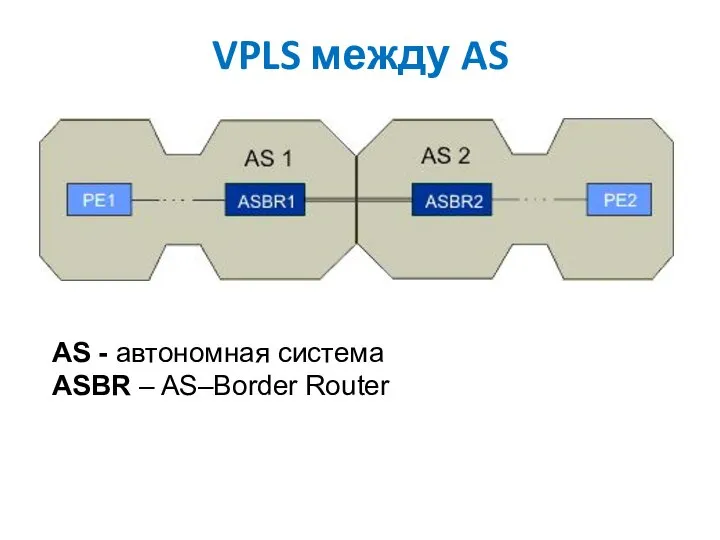

- 33. VPLS между AS AS - автономная система ASBR – AS–Border Router

- 34. Квантовая криптография Протокол квантовой криптографии (BB84) был предложен и опубликован в 1984 году Беннетом и Брассардом

- 35. Квантовая криптография Ячейки Покеля служат для импульсной вариации поляризации потока квантов передатчиком Передатчик может формировать одно

- 36. Отправитель кодирует отправляемые данные, задавая определенные квантовые состояния, получатель регистрирует эти состояния. Затем получатель и отправитель

- 37. Получатель открыто сообщает отправителю, какую последовательность базовых состояний он использовал. Отправитель открыто уведомляет получателя о том,

- 38. Протокол Беннета Отправитель и получатель договариваются о произвольной перестановке битов в строках, чтобы сделать положения ошибок

- 39. Протокол Беннета Для того чтобы определить, остались или нет необнаруженные ошибки, получатель и отправитель повторяют псевдослучайные

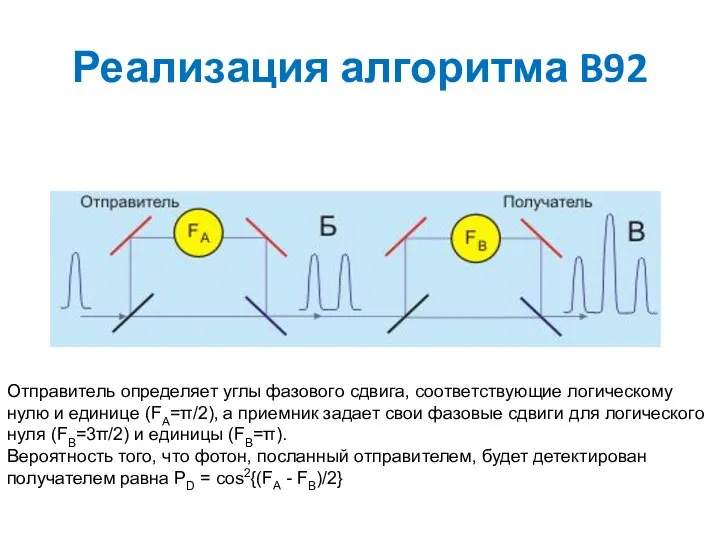

- 40. Реализация алгоритма B92 Отправитель определяет углы фазового сдвига, соответствующие логическому нулю и единице (FA=π/2), а приемник

- 42. Скачать презентацию

Собрание и комитет кредиторов. Право на информацию. (Лекция 3)

Собрание и комитет кредиторов. Право на информацию. (Лекция 3) Недоношенные дети

Недоношенные дети  Электронды парамагнитті резонанс әдісі (ЭПР)

Электронды парамагнитті резонанс әдісі (ЭПР) Программирование на Паскале – первый уровень

Программирование на Паскале – первый уровень Право на свободу слова

Право на свободу слова Вязание узлов в альпинизме

Вязание узлов в альпинизме ФЗ №399 об изменениях в ФЗ 261

ФЗ №399 об изменениях в ФЗ 261 Игровые аспекты принятия решений

Игровые аспекты принятия решений Русское зодчество в XVI-XVII веках

Русское зодчество в XVI-XVII веках Turkey-EU relations after Özal

Turkey-EU relations after Özal Указатели

Указатели Буквосочетания ЧК, ЧН, ЧТ. Правило правописания сочетаний чк, чн, чт, нч. Юскина Лидия Николаевна МОУ Остроленская СОШ Нагайбак

Буквосочетания ЧК, ЧН, ЧТ. Правило правописания сочетаний чк, чн, чт, нч. Юскина Лидия Николаевна МОУ Остроленская СОШ Нагайбак Первое приложение на ASP.NET

Первое приложение на ASP.NET Аттестация испытательного оборудования

Аттестация испытательного оборудования Презентация на тему "Закаливание" - скачать презентации по Медицине

Презентация на тему "Закаливание" - скачать презентации по Медицине Презентация "Экономика России в первой четверти XVIII века" - скачать презентации по Экономике

Презентация "Экономика России в первой четверти XVIII века" - скачать презентации по Экономике Реконструкция подстанции 110/35/10 кВ «Апшеронская»

Реконструкция подстанции 110/35/10 кВ «Апшеронская» Цирк

Цирк Приветствия

Приветствия Саяси билік

Саяси билік Ценовая политика компании «Coca-Cola

Ценовая политика компании «Coca-Cola Электронные выпрямители. Классификация. Идеализация схем выпрямления

Электронные выпрямители. Классификация. Идеализация схем выпрямления Команда «Хранители». МБОУ «Больше-Кочинская СОШ». Туристический маршрут «Село Большая Коча – центр обрядовой культуры»

Команда «Хранители». МБОУ «Больше-Кочинская СОШ». Туристический маршрут «Село Большая Коча – центр обрядовой культуры» ВАСИЛИЙ СУРИКОВ «Боярыня Морозова» «Степан Разин» «Утро стрелецкой казни» «Меньшиков в Березове» «Покорение Сибири Ермако

ВАСИЛИЙ СУРИКОВ «Боярыня Морозова» «Степан Разин» «Утро стрелецкой казни» «Меньшиков в Березове» «Покорение Сибири Ермако Arduino робот своими руками

Arduino робот своими руками Продвижение персонала: формирование резерва кадров и планирование карьеры Контрольная работа по дисциплине: Управление персона

Продвижение персонала: формирование резерва кадров и планирование карьеры Контрольная работа по дисциплине: Управление персона Предложения общественного объединения «Наше Лианозово» по продлению Люблинско-Дмитровской линии Московского метрополитена

Предложения общественного объединения «Наше Лианозово» по продлению Люблинско-Дмитровской линии Московского метрополитена Информатика. Суперскалярность

Информатика. Суперскалярность