Содержание

- 2. В основу роботи мережі Інтернет покладено сім'ю протоколів TCP/IP (Transmission Control Protocol / Інтернет protocol). Це

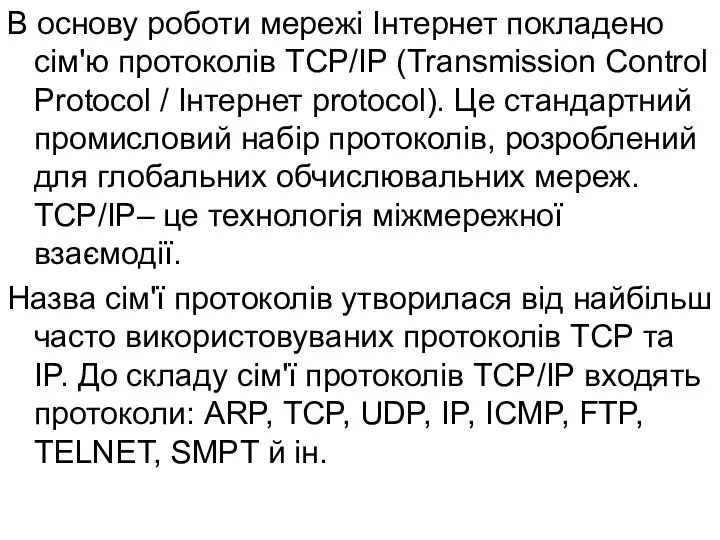

- 3. Взаємозалежність протоколів сім'ї TCP/IP

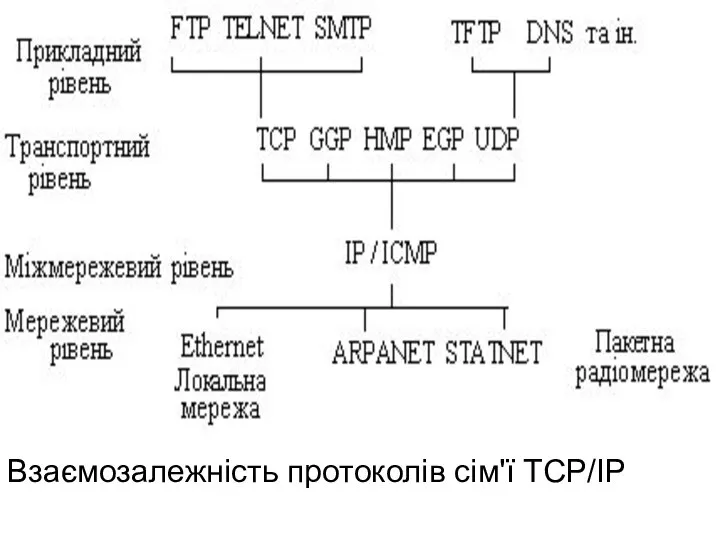

- 4. Стеки протоколів

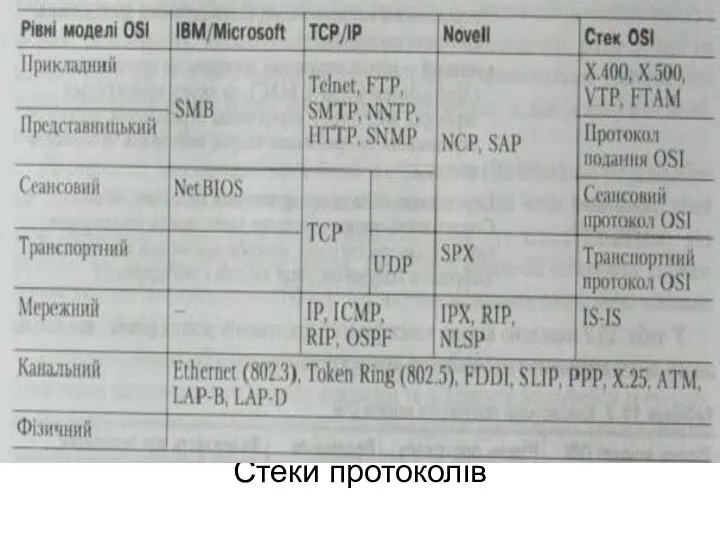

- 5. Структура протокольних модулів у вузлі мережі TCP/IP

- 6. У випадку використання протоколу TCP (Transmission Control Protocol – протокол керування передачею) дані передаються між прикладним

- 7. Модулі TCP, UDP і драйвер ENET є мультиплексорами. Діючи як мультиплексори, вони перемикають кілька входів на

- 8. Якщо UDP-датаграма потрапляє в модуль UDP, то на підставі значення поля "порт" у заголовку UDP-датаграми визначається

- 9. Принципи адресації в Інтернет Кожна машина, під'єднана до мережі, повинна мати своє унікальне ім'я, що прийнято

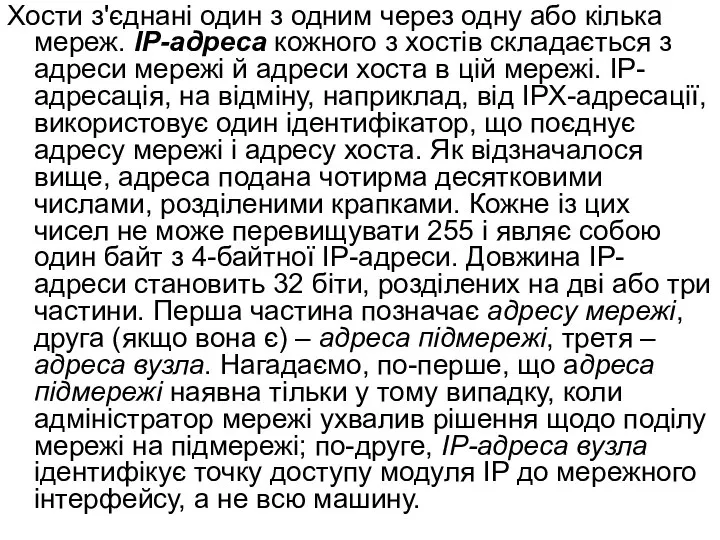

- 10. Хости з'єднані один з одним через одну або кілька мереж. IP-адреса кожного з хостів складається з

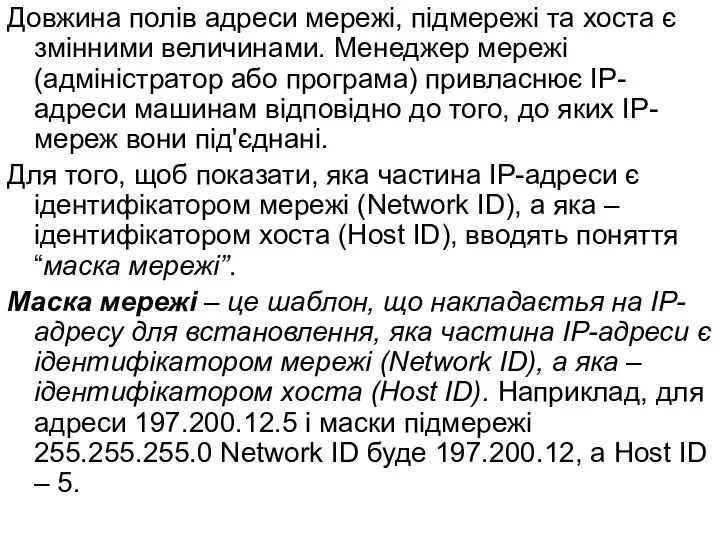

- 11. Довжина полів адреси мережі, підмережі та хоста є змінними величинами. Менеджер мережі (адміністратор або програма) привласнює

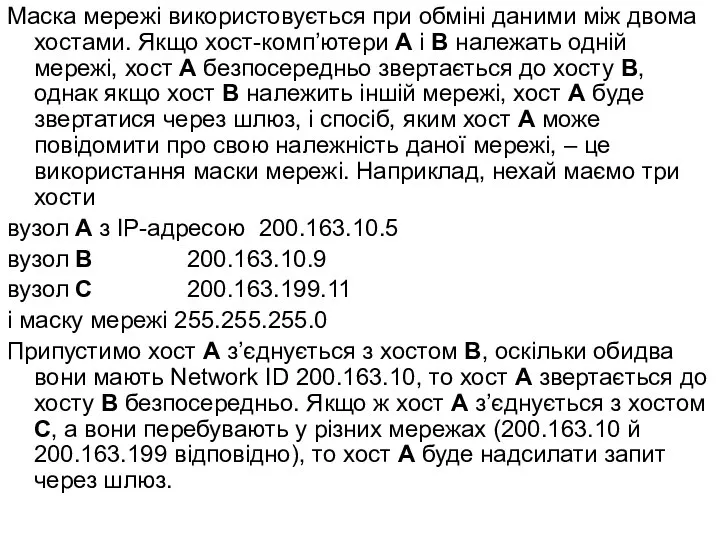

- 12. Маска мережі використовується при обміні даними між двома хостами. Якщо хост-комп’ютери А і В належать одній

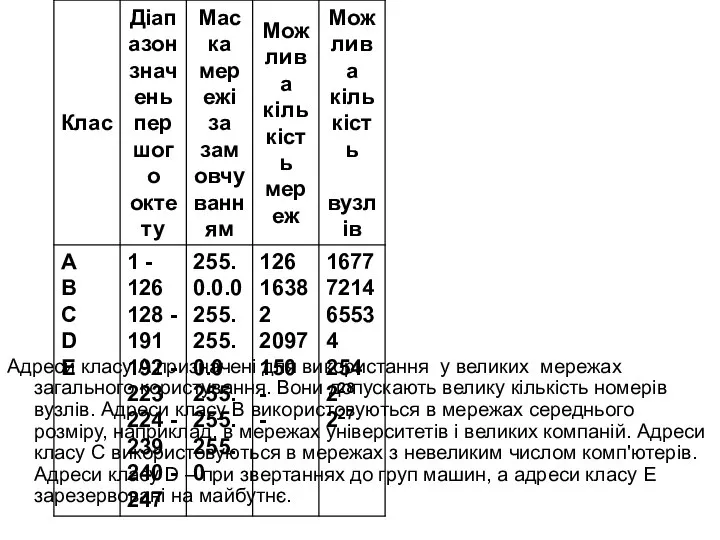

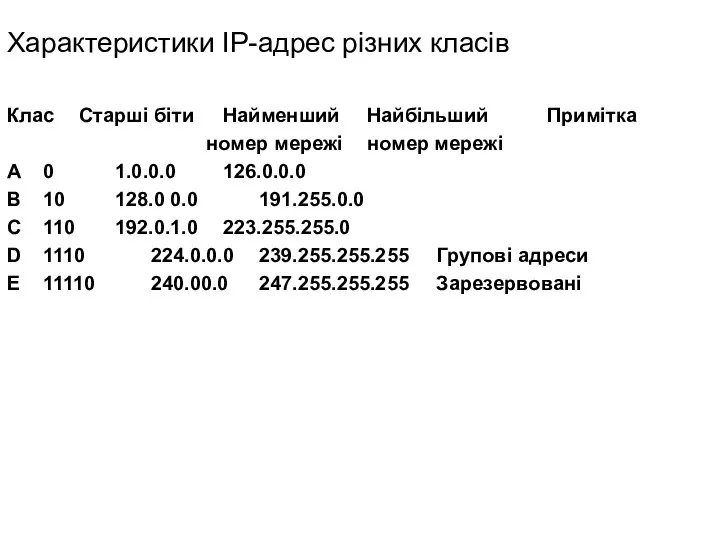

- 13. Адреси класу A призначені для використання у великих мережах загального користування. Вони допускають велику кількість номерів

- 14. Характеристики IP-адрес різних класів Клас Старші біти Найменший Найбільший Примітка номер мережі номер мережі А 0

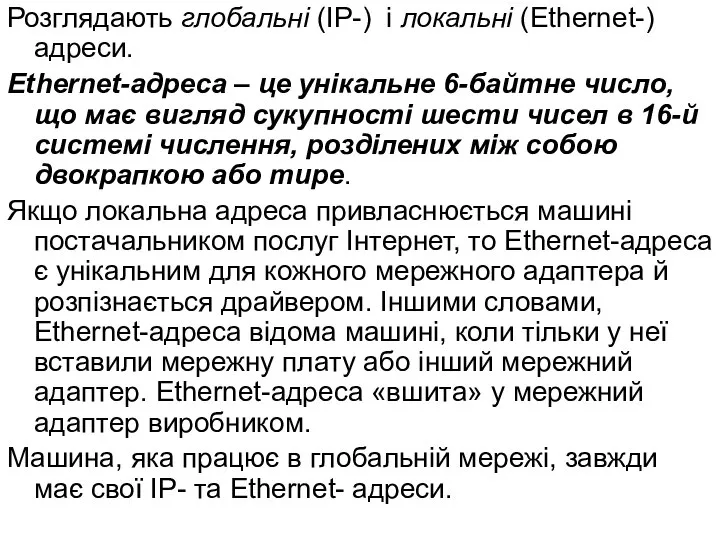

- 15. Розглядають глобальні (IP-) і локальні (Ethernet-) адреси. Ethernet-адреса – це унікальне 6-байтне число, що має вигляд

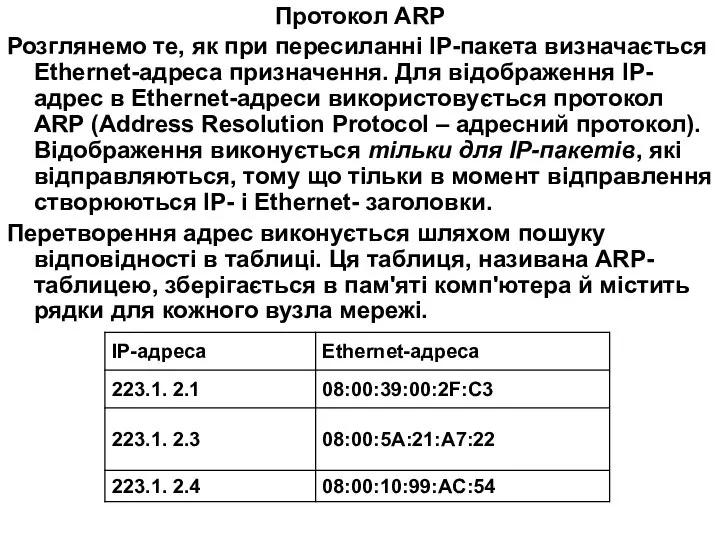

- 16. Протокол ARP Розглянемо те, як при пересиланні IP-пакета визначається Ethernet-адреса призначення. Для відображення IP-адрес в Ethernet-адреси

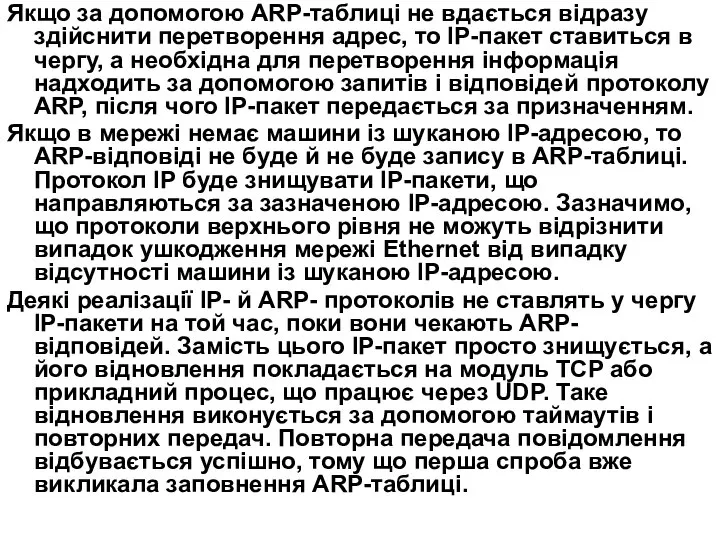

- 17. Якщо за допомогою ARP-таблиці не вдається відразу здійснити перетворення адрес, то IP-пакет ставиться в чергу, а

- 18. Міжмережний протокол IР Internet Protocol (IP) створений для використання в об'єднаних системах комп'ютерних комунікаційних мереж з

- 19. Схема IP-датаграми

- 20. Version (версія) – поле, призначене для називання версії, що визначає формат IP-заголовка. Розглянутий заголовок описує версію

- 21. Total Length – визначає загальну довжину IP-датаграми. Загальна довжина – це довжина датаграми, яка вимірюється в

- 22. Fragment Offset – визначає зсув фрагмента й показує, де в датаграмі перебуває цей фрагмент. Зсув фрагмента

- 23. Options – поле змінної довжини для службових записів. Опції можуть з'явитися у датаграмах, а можуть і

- 24. Маршрутизація пряма й непряма. Правила маршрутизації Раніше зазначалося, що однією з основних функцій IP-протоколу є адресація.

- 25. Правила маршрутизації Для IP-пакетів, які надійшли від модулів верхнього рівня для відправлення, модуль IP повинен визначити

- 26. Протокол TCP Протокол керування передачею (Transmission Control Protocol або TCP) призначений для використання як надійного протоколу

- 27. Протокол TCP припускає, що він може одержати простий, потенційно ненадійний сервіс для своїх датаграм із боку

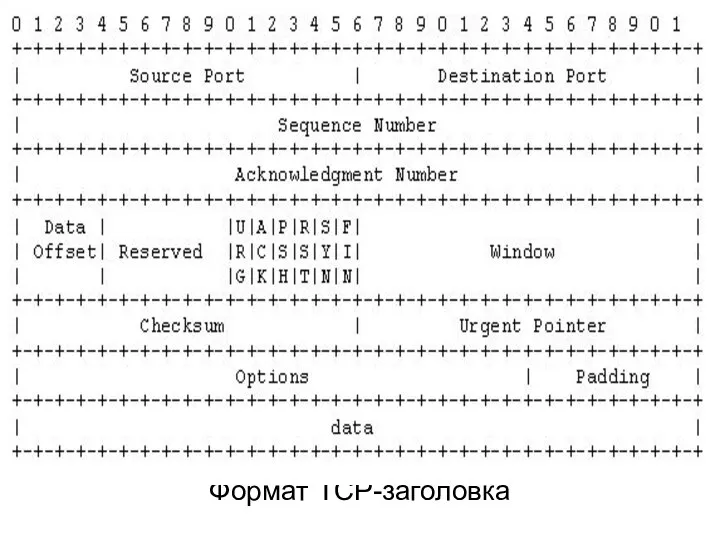

- 28. Формат TCP-заголовка Передавання TCP сегментів здійснюється у вигляді IP-датаграм. Заголовок TCP-сегмента в Інтернет-протоколі має кілька інформаційних

- 29. Щоб дозволити на окремо взятому комп'ютері багатьом процесам одночасно використовувати комунікаційні можливості транспортного рівня, протокол TCP

- 30. Формат TCP-заголовка

- 31. Source Port – номер порту відправника –16 бітів. Destination Port – номер порту одержувача – 16

- 32. Urgent Pointer (терміновий покажчик) – поле, що повідомляє поточне значення термінового покажчика – 16 бітів. Терміновий

- 33. Протокол датаграм користувача (UDP) використовує IP-протокол для передачі повідомлення від однієї машини до іншої та забезпечує

- 34. SLIP (Serial Line Internet Protocol - протокол IP для послідовної лінії) дозволяє пристроям, які сполучені послідовною

- 35. РРР (Point-to-Point Protocol, протокол точка-точка) розроблений як частина стеку ТСР/ІР для передачі кадрів інформації по послідовним

- 36. Протокол ІСМР Протокол ІСМР (Internet Control Message Protocol - протокол керуючих повідомлень в Інтернеті) було задумано

- 37. Протокол ІСМР використовують для обміну інформацією між двома хостами або між хостом і маршрутизатором при виникненні

- 38. Команди контролю з'єднань та маршрутизації Команда ping виконує такі дії:перевірку стану з'єднання з іншим комп'ютером або

- 39. Traceroute (Tracert) Команда tracert визначає маршрут, який проходять пакети до точки призначення в мережі. Ця програма

- 40. Команда ipconfig — для для виведення деталей поточного з'єднання і управління клієнтськими сервісами DHCP і DNS.

- 41. DNS (Domen Name System – cистема доменних імен) Ця система для ідентифікації вузлів та мереж у

- 42. Для користувача працювати з числовим зображенням IP-адреси незручно, тому йому пропонується більш проста логічна система доменних

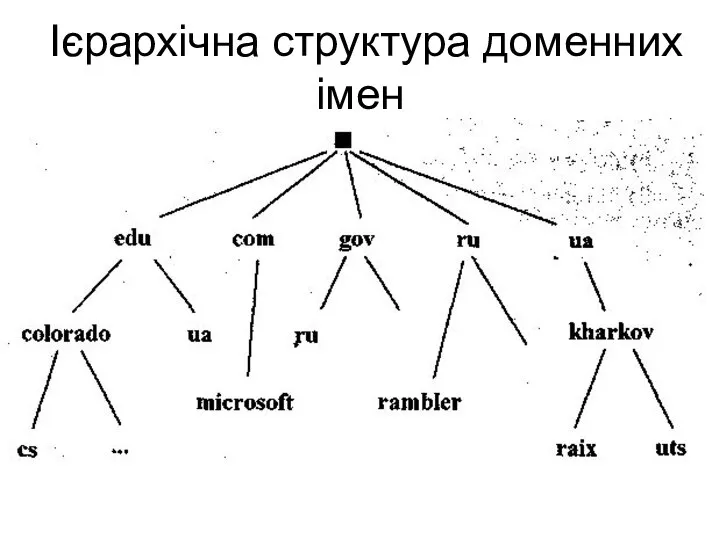

- 43. Ієрархічна структура доменних імен

- 44. IP та DNS — різні форми запису адреси одного й того самого мережного комп'ютера. Для ідентифікації

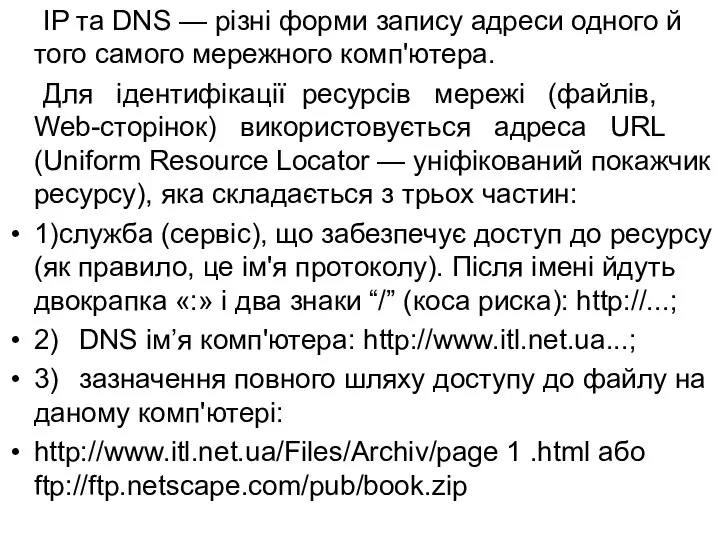

- 46. Скачать презентацию

Порядок приема на работу. Порядок заключения и расторжения трудового договора

Порядок приема на работу. Порядок заключения и расторжения трудового договора ПРОГРАММА РАЗВИТИЯ ШКОЛЫ В ЛОГИКЕ НАЦИОНАЛЬНОЙ ОБРАЗОВАТЕЛЬНОЙ ИНИЦИАТИВЫ «НАША НОВАЯ ШКОЛА» РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ ПЕДАГ

ПРОГРАММА РАЗВИТИЯ ШКОЛЫ В ЛОГИКЕ НАЦИОНАЛЬНОЙ ОБРАЗОВАТЕЛЬНОЙ ИНИЦИАТИВЫ «НАША НОВАЯ ШКОЛА» РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ ПЕДАГ Изгибаемые элементы. Расчет прочности наклонных сечений железобетонных конструкций

Изгибаемые элементы. Расчет прочности наклонных сечений железобетонных конструкций О внесении изменений в Земельный кодекс Российской Федерации и отдельные законодательные акты Российской Федерации

О внесении изменений в Земельный кодекс Российской Федерации и отдельные законодательные акты Российской Федерации Мебель. Ассортимент

Мебель. Ассортимент Театр ХХ века Экспрессионизм (Германия) Футуризм (Италия) Конструктивизм (Россия) Сюрреализм (Франция)

Театр ХХ века Экспрессионизм (Германия) Футуризм (Италия) Конструктивизм (Россия) Сюрреализм (Франция) Параметры зубошевинговальных станков

Параметры зубошевинговальных станков Основные понятия. Механические характеристики материалов

Основные понятия. Механические характеристики материалов Ресвератрол – научный прорыв!

Ресвератрол – научный прорыв! Графическая информация и средства её обработки

Графическая информация и средства её обработки Внедрение информатики в УМК «Гармония», «Начальная школа 21 века» и «Школа 2000-2100» в начальной школе ,

Внедрение информатики в УМК «Гармония», «Начальная школа 21 века» и «Школа 2000-2100» в начальной школе , Политическая система России

Политическая система России Обучение охране труда

Обучение охране труда Минимализм

Минимализм Наладчики аппаратно-программного обеспечения. Области применения профессии

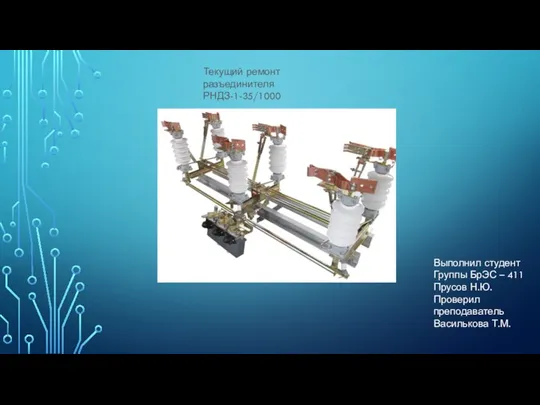

Наладчики аппаратно-программного обеспечения. Области применения профессии Текущий ремонт разъединителя РНДЗ-1-35/1000

Текущий ремонт разъединителя РНДЗ-1-35/1000 Viera Plasma Display. PC Board Recycling. Component Level Repair

Viera Plasma Display. PC Board Recycling. Component Level Repair Урок развития речи во 2 классе МОУ гимназии №9 Изложение по готовому плану учитель Сизонова Ирина Александровна

Урок развития речи во 2 классе МОУ гимназии №9 Изложение по готовому плану учитель Сизонова Ирина Александровна Политические партии и движения

Политические партии и движения Імпульсні модулятори (заняття № 3.1)

Імпульсні модулятори (заняття № 3.1) Иерархическая система многоуровневой организации ЭВМ

Иерархическая система многоуровневой организации ЭВМ Проектирование Последовательных схем

Проектирование Последовательных схем Презентация на тему "22" - скачать презентации по Медицине

Презентация на тему "22" - скачать презентации по Медицине Кубок Love Radio по мини-футболу. Самый яркий праздник спорта и весны!

Кубок Love Radio по мини-футболу. Самый яркий праздник спорта и весны! Языки программирования

Языки программирования Платон и Аристотель об обществе и государстве.

Платон и Аристотель об обществе и государстве.  Средообразующая и рекреационная роль леса

Средообразующая и рекреационная роль леса Архітектура .NET. Основи C#

Архітектура .NET. Основи C#