Содержание

- 2. Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки, хищения, утраты, несанкционированного уничтожения, искажения,

- 3. Классификация угроз Задачу защиты информации в локальной сети усложняет: большое число пользователей в сети и их

- 4. Классификация средств защиты информации Средства обеспечения защиты информации в части предотвращения преднамеренных действий в зависимости от

- 5. Криптография. Понятия и определения. Шифрование данных представляет собой разновидность программных средств защиты информации и имеет особое

- 6. Классические алгоритмы шифрования данных В криптографии имеются следующие "классические" методы шифрования: подстановка (простая – одноалфавитная, многоалфавитная

- 7. Метод подстановки. Пример замены символов при подстановке: Исходный алфавит A B C D E F G

- 8. Перечисленные "классические" методы шифрования (подстановка, перестановка и гаммирование) являются линейными в том смысле, что длина зашифрованного

- 9. Стандартные криптографические системы Симметричное шифрование В США DES (Data Encryption Standard – стандарт шифрования данных) действует

- 10. Несимметричные методы шифрования Или системы с открытыми ключами – public-key systems. Алгоритм PGP (Pretty Good Privacy

- 12. Скачать презентацию

Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки,

Защита информации – это комплекс мероприятий, проводимых с целью предотвращения утечки,

Наряду с термином "защита информации" (применительно к компьютерным сетям) широко используется, как правило, в близком значении, термин "компьютерная безопасность".

Классификация угроз

Задачу защиты информации в локальной сети усложняет:

большое число пользователей в

Классификация угроз

Задачу защиты информации в локальной сети усложняет:

большое число пользователей в

значительная протяженность сети и наличие многих потенциальных каналов проникновения в сеть;

система заземления вместе с кабельной системой и сетью электропитания может служить каналом доступа к информации в сети, в том числе на участках, находящихся вне зоны контролируемого доступа и потому особенно уязвимых.

атаки на локальную сеть через подключение к Интернету (в последнее время получили широкое распространение)

телефонные, радио-, а также иные проводные и беспроводные каналы (в том числе каналы мобильной связи).

Классификация средств защиты информации

Средства обеспечения защиты информации в части предотвращения

Классификация средств защиты информации

Средства обеспечения защиты информации в части предотвращения

Технические (аппаратные) средства. Это различные по типу устройства (механические, электромеханические, электронные и др.), которые аппаратными средствами решают задачи защиты информации.

Программные средства включают программы для идентификации пользователей, контроля доступа, шифрования информации, удаления остаточной (рабочей) информации типа временных файлов, тестового контроля системы защиты и др.

Смешанные аппаратно-программные средства реализуют те же функции, что аппаратные и программные средства в отдельности, и имеют промежуточные свойства.

Организационные средства складываются из организационно-технических (подготовка помещений с компьютерами, прокладка кабельной системы с учетом требований ограничения доступа к ней и др.) и организационно-правовых (национальные законодательства и правила работы, устанавливаемые руководством конкретного предприятия).

Криптография. Понятия и определения.

Шифрование данных представляет собой разновидность программных средств защиты

Криптография. Понятия и определения.

Шифрование данных представляет собой разновидность программных средств защиты

Криптография включает способы и средства обеспечения конфиденциальности информации (в том числе с помощью шифрования) и аутентификации

Конфиденциальность – защищенность информации от ознакомления с ее содержанием со стороны лиц, не имеющих права доступа к ней

Аутентификация представляет собой установление подлинности различных аспектов информационного взаимодействия: сеанса связи, сторон (идентификация), содержания (имитозащита) и источника (установление авторства c помощью цифровой подписи).

Классические алгоритмы шифрования данных

В криптографии имеются следующие "классические" методы шифрования:

подстановка (простая

Классические алгоритмы шифрования данных

В криптографии имеются следующие "классические" методы шифрования:

подстановка (простая

перестановка (простая, усложненная);

гаммирование (смешивание с короткой, длинной или неограниченной маской).

Устойчивость каждого из перечисленных методов к дешифрованию без знания ключа характеризуется количественно с помощью показателя Sк, представляющего собой минимальный объем зашифрованного текста, который может быть дешифрован посредством статистического анализа.

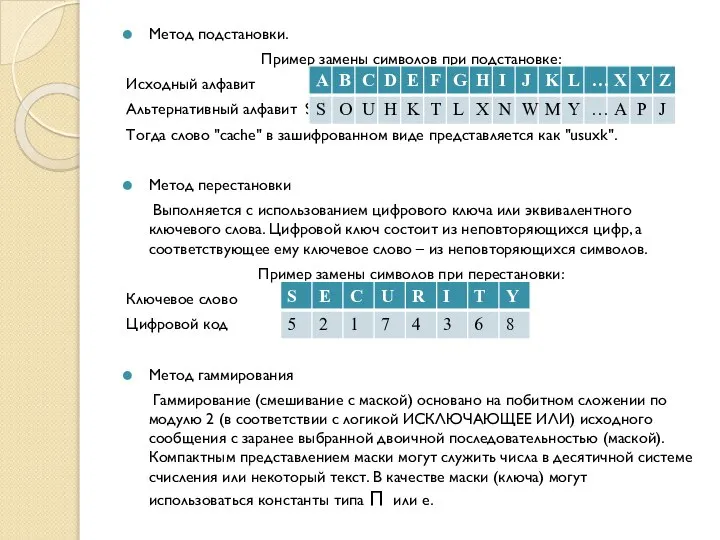

Метод подстановки.

Пример замены символов при подстановке:

Исходный алфавит A B C D

Метод подстановки.

Пример замены символов при подстановке:

Исходный алфавит A B C D

Альтернативный алфавит S O U H K T L X N W M Y……A P J

Тогда слово "cache" в зашифрованном виде представляется как "usuxk".

Метод перестановки

Выполняется с использованием цифрового ключа или эквивалентного ключевого слова. Цифровой ключ состоит из неповторяющихся цифр, а соответствующее ему ключевое слово – из неповторяющихся символов.

Пример замены символов при перестановки:

Ключевое слово

Цифровой код

Метод гаммирования

Гаммирование (смешивание с маской) основано на побитном сложении по модулю 2 (в соответствии с логикой ИСКЛЮЧАЮЩЕЕ ИЛИ) исходного сообщения с заранее выбранной двоичной последовательностью (маской). Компактным представлением маски могут служить числа в десятичной системе счисления или некоторый текст. В качестве маски (ключа) могут использоваться константы типа П или e.

Перечисленные "классические" методы шифрования (подстановка, перестановка и гаммирование) являются линейными

Перечисленные "классические" методы шифрования (подстановка, перестановка и гаммирование) являются линейными

Стандартные методы шифрования (национальные или международные) для повышения степени устойчивости к дешифрованию реализуют несколько этапов (шагов) шифрования, на каждом из которых используются различные "классические" методы шифрования в соответствии с выбранным ключом (или ключами). Существуют две принципиально различные группы стандартных методов шифрования:

шифрование с применением одних и тех же ключей (шифров) при шифровании и дешифровании ( симметричное шифрование или системы с закрытыми ключами – private-key systems);

шифрование с использованием открытых ключей для шифрования и закрытых – для дешифрования ( несимметричное шифрование или системы с открытыми ключами – public-key systems).

Стандартные криптографические системы

Симметричное шифрование

В США DES (Data Encryption Standard –

Стандартные криптографические системы

Симметричное шифрование

В США DES (Data Encryption Standard –

Надежным считается алгоритм IDEA (International Data Encryption Algorithm), разработанный в Швейцарии и имеющий длину ключа 128 бит.

Отечественный ГОСТ28147-89 – это аналог DES, но с длиной ключа 256 бит, его степень устойчивости к дешифрованию изначально существенно выше.

Недостаток симметричных методов шифрования – возможность подмены сообщений. Такие усовершенствования, как имитовставки, хэш-функции и электронные цифровые подписи позволяют "авторизовать" передаваемые сообщения.

К достоинствам симметричных методов шифрования относится высокая скорость шифрования и дешифрования, к недостаткам – малая степень защиты в случае, если ключ стал доступен третьему лицу.

Несимметричные методы шифрования

Или системы с открытыми ключами – public-key systems.

Несимметричные методы шифрования

Или системы с открытыми ключами – public-key systems.

Другая известная система с открытыми ключами – RSA.

В несимметричных методах с помощью посылки и анализа специальных служебных сообщений может быть реализована процедура аутентификации (проверки легальности источника информации) и целостности (отсутствия подмены) данных. При этом выполняются операции шифрования и дешифрования с участием открытых ключей и секретного ключа данного пользователя.

Сотрудничество стран-членов СНГ в области охраны окружающей природной среды

Сотрудничество стран-членов СНГ в области охраны окружающей природной среды Ислам діні

Ислам діні Определение поставщиков (подрядчиков, исполнителей). Открытый конкурс

Определение поставщиков (подрядчиков, исполнителей). Открытый конкурс Тепловые двигатели в военном деле

Тепловые двигатели в военном деле Личность ребенка и урок … Отказавшись от апелляции к мозгу как хранилищу знаний и оснащая ученика способами самостоятельного управления познавательной деятельностью, педагог преобразует ученика из объекта воздействия в субъект интеллектуального труда

Личность ребенка и урок … Отказавшись от апелляции к мозгу как хранилищу знаний и оснащая ученика способами самостоятельного управления познавательной деятельностью, педагог преобразует ученика из объекта воздействия в субъект интеллектуального труда  Теория потребительского выбора

Теория потребительского выбора Опыт интеграции учетных систем по обеспечению медикаментами с другими информационными системами в медицинской организации

Опыт интеграции учетных систем по обеспечению медикаментами с другими информационными системами в медицинской организации  Тема 4 Основы и социальная сущность бизнеса

Тема 4 Основы и социальная сущность бизнеса  Система программирования PascalABC.NET и электронный задачник Programming Taskbook

Система программирования PascalABC.NET и электронный задачник Programming Taskbook Внешние факторы восприятия

Внешние факторы восприятия Презентация Управление организацией

Презентация Управление организацией Конспект урока алгебры в 8 классе по теме: «Неравенства».

Конспект урока алгебры в 8 классе по теме: «Неравенства».  Виды работ при построении триангуляции

Виды работ при построении триангуляции  Презентация "Дега художник импрессионист" - скачать презентации по МХК

Презентация "Дега художник импрессионист" - скачать презентации по МХК Презентация "Мотивация и оплата труда персонала" - скачать презентации по Экономике

Презентация "Мотивация и оплата труда персонала" - скачать презентации по Экономике Denkmäler und Museen von Moskau

Denkmäler und Museen von Moskau Тема: «Народная игрушка как средство развития художественного творчества старших дошкольников»

Тема: «Народная игрушка как средство развития художественного творчества старших дошкольников»  Машины для свайных работ

Машины для свайных работ Соціальна політика Швеції

Соціальна політика Швеції Сервисный тренинг EXD06 Экспертный тренинг

Сервисный тренинг EXD06 Экспертный тренинг Архаические религии

Архаические религии Мир художественной культуры Просвещения

Мир художественной культуры Просвещения ШСК – приоритетное направление Департамента образования

ШСК – приоритетное направление Департамента образования Виды дифференциалов

Виды дифференциалов А. С. Грибоедов. Страницы жизни и творчества. (Урок литературы в 9 классе) Подготовила учитель русского языка и литературы МБОУ «Нов

А. С. Грибоедов. Страницы жизни и творчества. (Урок литературы в 9 классе) Подготовила учитель русского языка и литературы МБОУ «Нов Мир хозяйства в общественном сознании докапиталистических эпох

Мир хозяйства в общественном сознании докапиталистических эпох Управление персоналом в отраслях социальной сферы

Управление персоналом в отраслях социальной сферы Сказка о глупом мышонке - презентация для начальной школы

Сказка о глупом мышонке - презентация для начальной школы