Содержание

- 2. DDOS (Distributed Denial of Service) – распределенный отказ в обслуживании - это скоординированная атака на нарушение

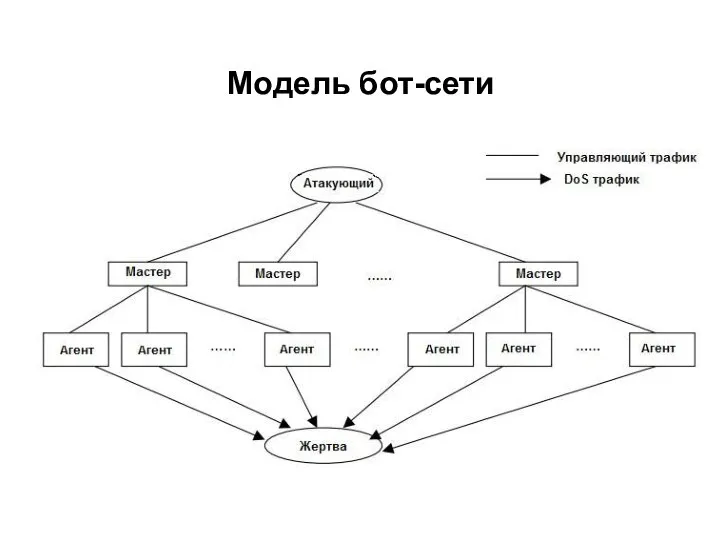

- 3. Модель бот-сети

- 4. Классификация DDOS атак 1. Атаки на истощение ресурса сети: Flood –атаки (UDP-flood, ICMP-flood, HTTP-flood, DNS-flood) Атаки

- 5. Атака на истощение ресурсов сети заключается в посылке большого количества пакетов в атакуемую сеть. Они уменьшают

- 6. Flood (наводнение) атака – на жертву направляется огромное количество пакетов, ставится задача исчерпания ресурсов каналов связи

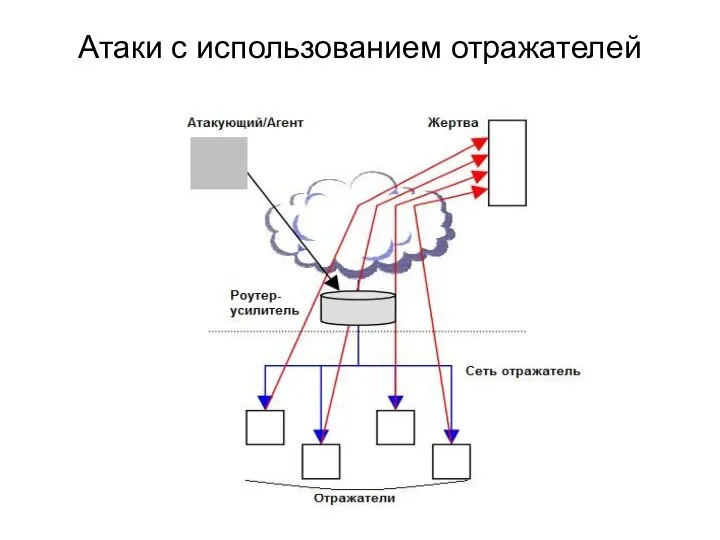

- 7. Атаки с использованием отражателей

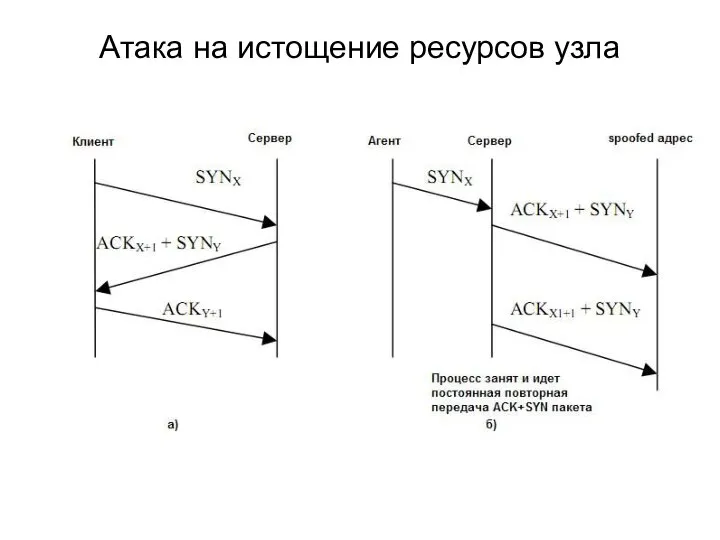

- 8. Атака на истощение ресурсов узла

- 9. Защита от DDOS атак Этапы защиты: -предупреждение атаки; -обнаружение факта атаки; -определение источника атаки; -противодействие атаке

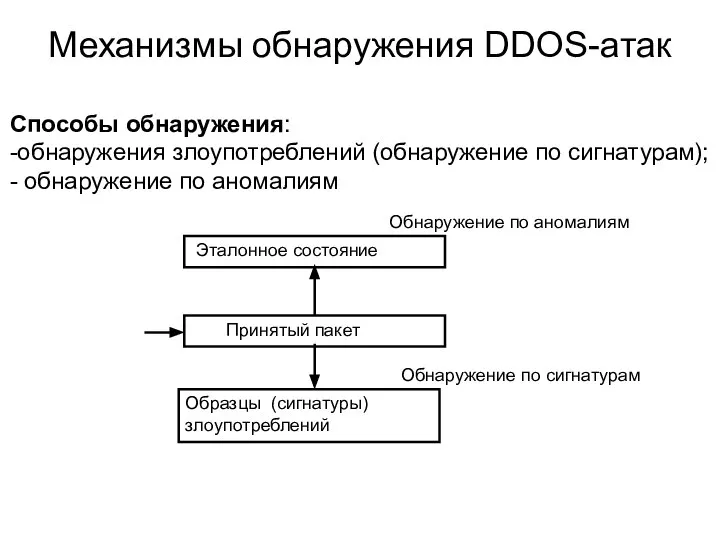

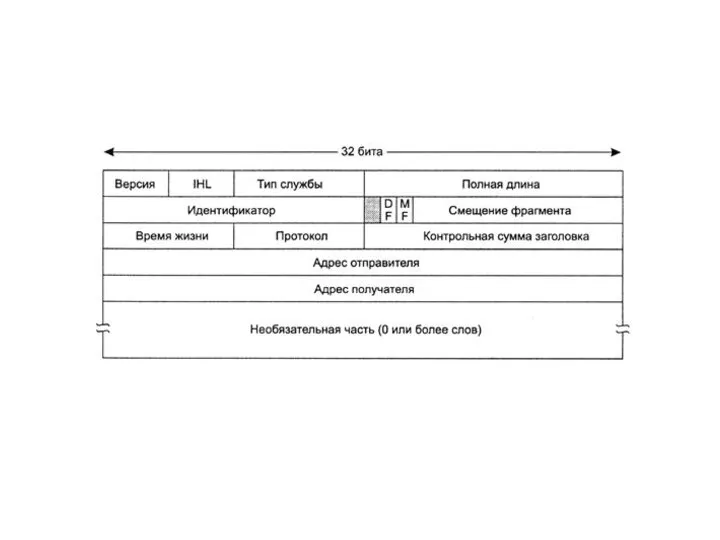

- 10. Механизмы обнаружения DDOS-атак Способы обнаружения: -обнаружения злоупотреблений (обнаружение по сигнатурам); - обнаружение по аномалиям Принятый пакет

- 11. Обнаружение злоупотреблений –сравнение текущего состояния защищаемого объекта с заранее определенными образцами (сигнатурами), которые описывают ту или

- 12. Преимущества сигнатурного метода: -эффективное обнаружение атаки при малом количестве ложных срабатываний; - простота использования не требующая

- 13. Системы обнаружения атак по аномалиям Метрики отклонения от модельного состояния: -сравнение с порогом (нагрузка на сервис);

- 14. Системы обнаружения вторжений IDS (Intrusion detect system)- программное или аппаратное средство для выявления фактов неавтори- зованного

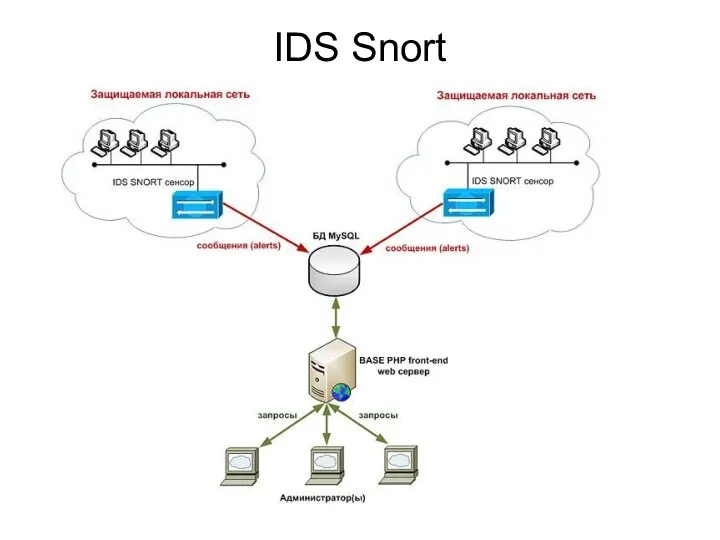

- 15. IDS Snort

- 16. Обеспечивающие компоненты Snort операционная система FreeBSD или MS Windows; Snort – сам сенсор с детекторами для

- 17. Примеры настроек Snort ( ;) alert icmp any any -> 192.168.1.1 any (msg: "Ping detected!";) Правило

- 18. Методы отслеживания DDOS-атак

- 19. Пример топологии сети

- 22. Скачать презентацию

Заболевания сосудистого тракта

Заболевания сосудистого тракта Млекопитающие - презентация для начальной школы

Млекопитающие - презентация для начальной школы Производственно-коммерческая компания ООО «Техмашкомплект» г. Ульяновск

Производственно-коммерческая компания ООО «Техмашкомплект» г. Ульяновск О, Русь моя. История кукол

О, Русь моя. История кукол ФОРМЫ ПРАВОТВОРЧЕСТВА

ФОРМЫ ПРАВОТВОРЧЕСТВА  Қазақстан Республикасының Парламенті

Қазақстан Республикасының Парламенті Требования международно-правовых документов по ограничению или запрещению различных видов оружия

Требования международно-правовых документов по ограничению или запрещению различных видов оружия Mecklenburg-Vorpommern

Mecklenburg-Vorpommern Натюрморт

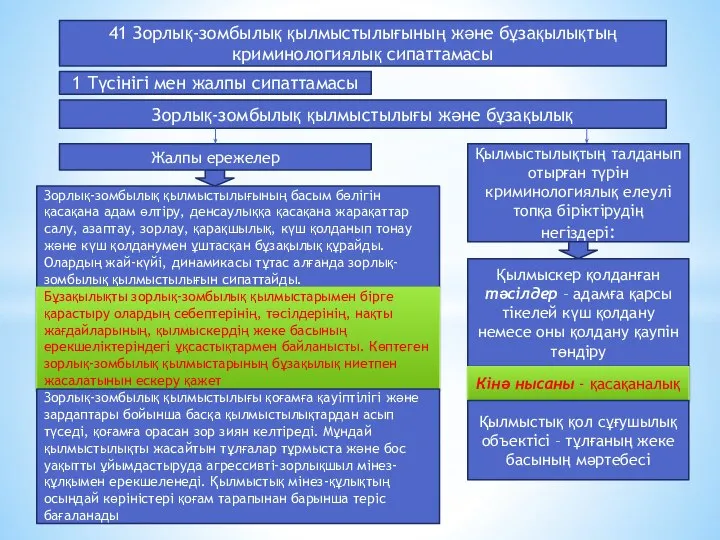

Натюрморт Зорлық-зомбылық қылмыстылығының және бұзақылықтың криминологиялық сипаттамасы

Зорлық-зомбылық қылмыстылығының және бұзақылықтың криминологиялық сипаттамасы Разработка игровой модификации «WILDLIFE ROLEPLAY»

Разработка игровой модификации «WILDLIFE ROLEPLAY» урок развития речи - презентация для начальной школы

урок развития речи - презентация для начальной школы Концепция развития российского математического образования Презентация Дмитриевой Ольги Евгеньевны, учителя МБОУ «Большевсе

Концепция развития российского математического образования Презентация Дмитриевой Ольги Евгеньевны, учителя МБОУ «Большевсе УЧЕТ РАСЧЕТОВ, РЕАЛИЗАЦИИ И ФИНАНСОВЫХ РЕЗУЛЬТАТОВ ПО ВЫПОЛНЕННЫМ СТРОИТЕЛЬНО-МОНТАЖНЫМ РАБОТАМ

УЧЕТ РАСЧЕТОВ, РЕАЛИЗАЦИИ И ФИНАНСОВЫХ РЕЗУЛЬТАТОВ ПО ВЫПОЛНЕННЫМ СТРОИТЕЛЬНО-МОНТАЖНЫМ РАБОТАМ В детсаде хорошим другом в твоём представлении был тот, кто давал тебе красный мелок, когда последним оставшимся был уродский чёрн

В детсаде хорошим другом в твоём представлении был тот, кто давал тебе красный мелок, когда последним оставшимся был уродский чёрн Хронический бронхит и Хроническая Обструктивная Болезнь Легких

Хронический бронхит и Хроническая Обструктивная Болезнь Легких  Иные участники уголовного судопроизводства

Иные участники уголовного судопроизводства  Основы программирования в среде Robolab 2.9

Основы программирования в среде Robolab 2.9 Сварные соединения

Сварные соединения Оконечные устройства абонентского доступа. Таксофоны

Оконечные устройства абонентского доступа. Таксофоны Элементы теории алгоритмов

Элементы теории алгоритмов Презентация на тему "Проблематизация в воспитании" - скачать презентации по Педагогике

Презентация на тему "Проблематизация в воспитании" - скачать презентации по Педагогике Праздник “Земля – наш дом родной”

Праздник “Земля – наш дом родной” Індія

Індія Презентация Экспертиза Маргарина

Презентация Экспертиза Маргарина Ми ті – кого всі знають…

Ми ті – кого всі знають… ФИГУРЫ – СТИЛИСТИКО-СИНТАКСИЧЕСКИЕ КОНСТРУКЦИИ

ФИГУРЫ – СТИЛИСТИКО-СИНТАКСИЧЕСКИЕ КОНСТРУКЦИИ Общие сведения о промышленных зданиях и их классификация

Общие сведения о промышленных зданиях и их классификация