Содержание

- 2. 2 1 2 3 4 5 6 7 8 9 10 11 12 14 13 Структура

- 3. Лекция 1 Основные направления защиты информации в телекоммуникационных системах

- 4. Вопросы лекции 1. Введение в курс. Основные понятия и определения. 2. Концептуальная модель защиты информации. Источники

- 5. 11 1 2 3 4 5 6 7 8 9 10 11 12 14 13 15

- 6. 11 1 2 3 4 5 6 7 8 9 10 11 12 14 13 15

- 7. 12 1 2 3 4 5 6 7 8 9 10 11 12 14 13 15

- 8. Предмет защиты Предмет защиты - информация, хранящаяся, обрабатываемая, передаваемая в компьютерной (автоматизированной) системе Федеральный закон Российской

- 9. Статья 5 2. Информация в зависимости от категории доступа к ней подразделяется на общедоступную информацию, а

- 10. Объект защиты Объектом защиты информации является информационная система или информационно-телекоммуникационная сеть Федеральный закон Российской Федерации от

- 11. Объект защиты – автоматизированная система обработки информации АВТОМАТИЗИРОВАННАЯ СИСТЕМА ОБРАБОТКИ ИНФОРМАЦИИ (АС) - организационно-техническая система, представляющая

- 12. Безопасность информации Безопасность информации это защищенность информации и ее инфраструктуры (АСОИ) от случайных и преднамеренных воздействий,

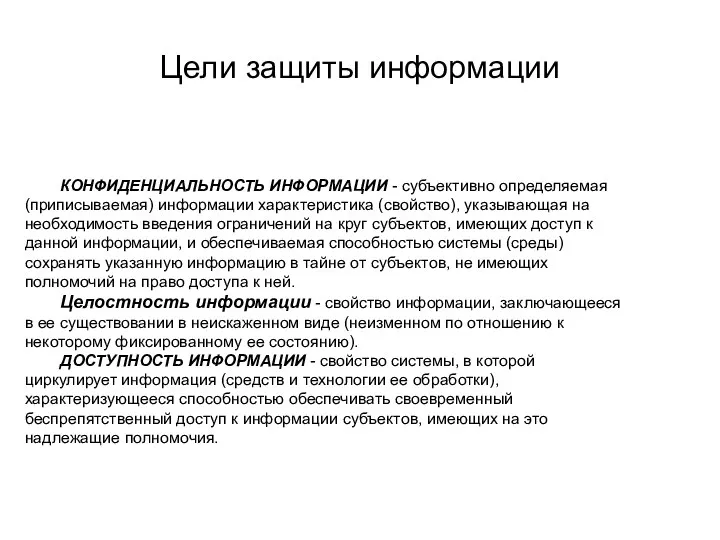

- 13. Цели защиты информации Сохранение конфиденциальности - сохранение тайны информации. 2. Сохранение целостности - обеспечение ее защищенности

- 14. Цели защиты информации КОНФИДЕНЦИАЛЬНОСТЬ ИНФОРМАЦИИ - субъективно определяемая (приписываемая) информации характеристика (свойство), указывающая на необходимость введения

- 15. Цели защиты информации Второй вопрос: Концептуальная модель информационной безопасности. Источники угроз, риски и формы атак на

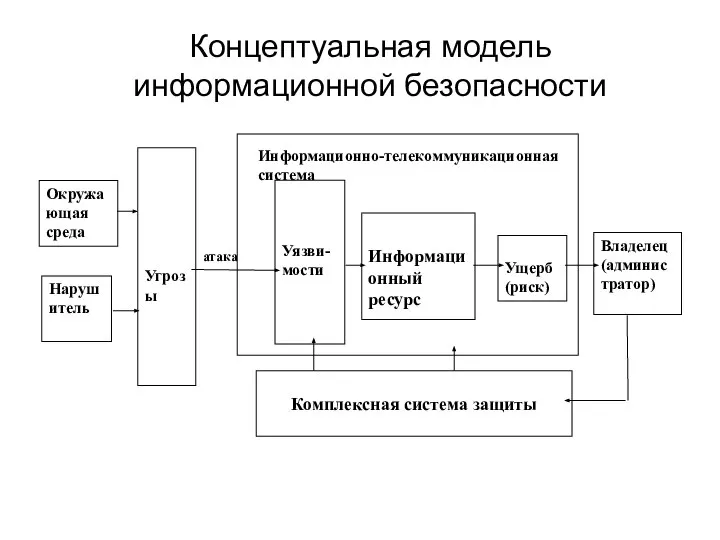

- 16. Концептуальная модель информационной безопасности атака Окружающая среда Нарушитель Угрозы Уязви-мости Информационный ресурс Ущерб (риск) Владелец (администратор)

- 17. Основные понятия -угроза; -атака; -нарушитель; -уязвимость; -риск; -система защиты информации

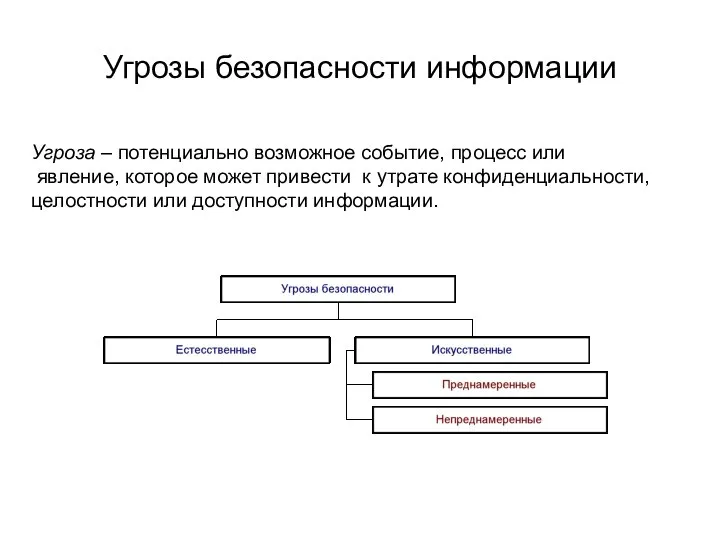

- 18. Угрозы безопасности информации Угроза – потенциально возможное событие, процесс или явление, которое может привести к утрате

- 20. Атака – конкретно выбранная для реализации угроза со стороны нарушителя Атака – конкретно выбранная для реализации

- 21. Виды нарушителей - разведка иностранного государства; -организованная группа, имеющее хорошее финансирование; -разработчик компьютерной (телекоммуникационной) системы, владеющей

- 22. Третий вопрос: Основные методы защиты информации в инфотелекоммуникационной системе

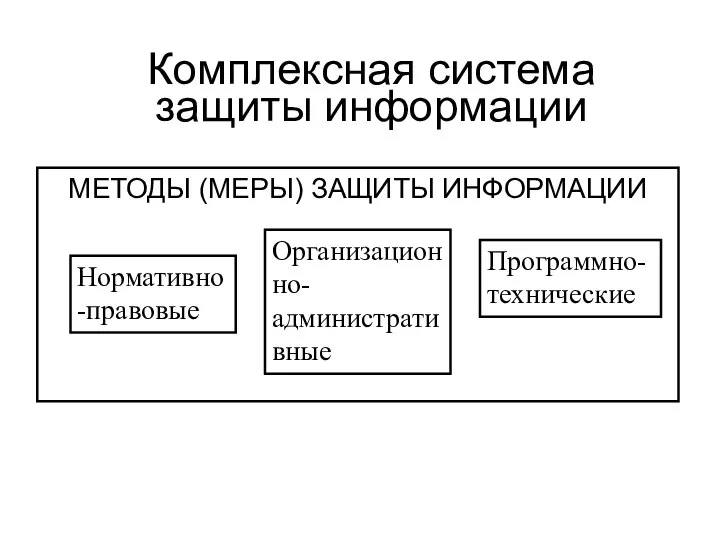

- 23. Комплексная система защиты информации Организационно-административные МЕТОДЫ (МЕРЫ) ЗАЩИТЫ ИНФОРМАЦИИ Программно-технические Нормативно-правовые

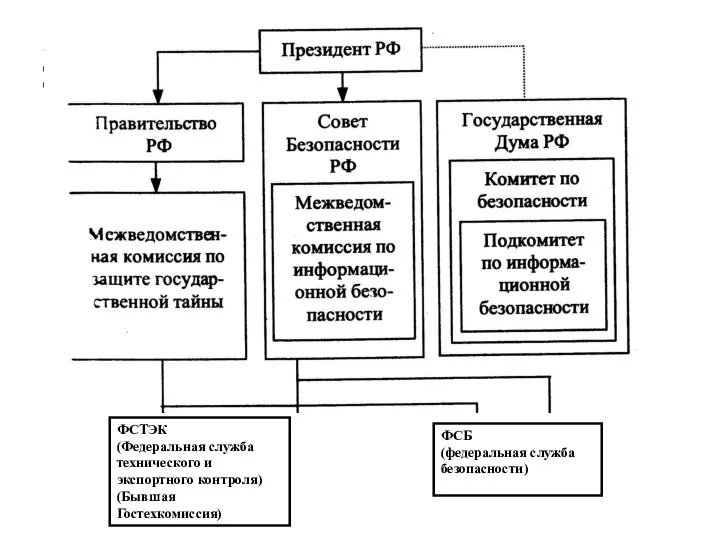

- 24. Нормативно-правовые меры защиты Нормативно-правовые меры обеспечивают защиту информации в масштабах государства, организации или отдельного гражданина. В

- 25. Руководящие документы в области информационной безопасности 1. Доктрины и Концепции 2.Законы 3.Указы Президента РФ 4. Постановления

- 26. Законы РФ по информационной безопасности 1.О государственой тайне (от 21 июля 1993 года N 5485-1) .

- 27. ФСТЭК (Федеральная служба технического и экспортного контроля) (Бывшая Гостехкомиссия)

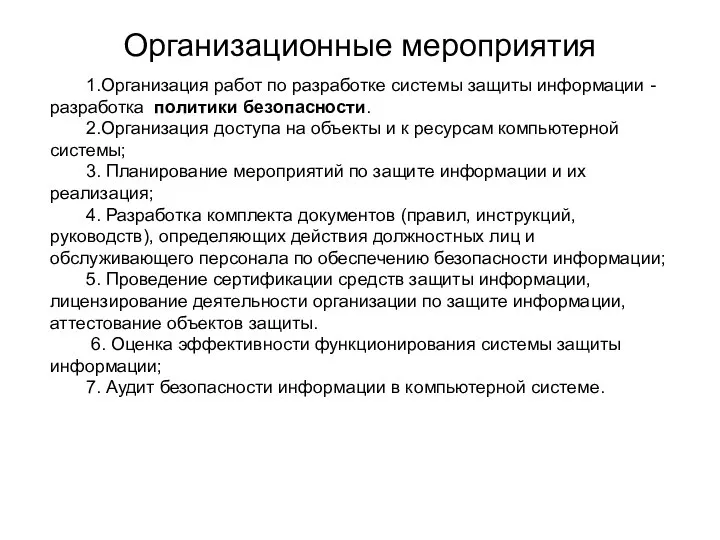

- 28. Организационные мероприятия 1.Организация работ по разработке системы защиты информации - разработка политики безопасности. 2.Организация доступа на

- 30. Скачать презентацию

Охотник Харибу - презентация для начальной школы

Охотник Харибу - презентация для начальной школы Диалектика исторического процесса

Диалектика исторического процесса Е.А. Белик канд. экон. наук, доцент кафедры менеджмента и финансов

Е.А. Белик канд. экон. наук, доцент кафедры менеджмента и финансов Валы и оси редуктора

Валы и оси редуктора Kleidung

Kleidung Основы религиозных культур и светской этики

Основы религиозных культур и светской этики Пасха. 5 класс

Пасха. 5 класс Схемы автоматизации

Схемы автоматизации Программа Приток

Программа Приток Глава 2. Экономика домохозяйства 9. Рациональное потребление

Глава 2. Экономика домохозяйства 9. Рациональное потребление  Аптекарь, все-таки, крутой!

Аптекарь, все-таки, крутой! Здоровьесберегающие технологии на уроках музыки

Здоровьесберегающие технологии на уроках музыки Эхокардиография в неотложной медицине

Эхокардиография в неотложной медицине Большой адронный коллайдер

Большой адронный коллайдер Заброшенные участки - что делать

Заброшенные участки - что делать Мировая система и процессы глобализации

Мировая система и процессы глобализации Разработка и моделирование неложных систем автоматизации с учетом специфики

Разработка и моделирование неложных систем автоматизации с учетом специфики Механизмы нуклеофильного ароматического замещения

Механизмы нуклеофильного ароматического замещения  Красота природы спасет мир - презентация для начальной школы_

Красота природы спасет мир - презентация для начальной школы_ Wegbeschreibung

Wegbeschreibung В мире НЛО

В мире НЛО Урок алгебры в 8 классе - презентация по Алгебре

Урок алгебры в 8 классе - презентация по Алгебре Понятие о материалах

Понятие о материалах Первая программа в среде NXT 2.1 Programming

Первая программа в среде NXT 2.1 Programming Антигистаминные препараты

Антигистаминные препараты Ақпараттық жүйелер кафедрасының

Ақпараттық жүйелер кафедрасының Лечение и профилактика туберкулеза

Лечение и профилактика туберкулеза  Разновидности дефектов ЛКП и методы борьбы с ними

Разновидности дефектов ЛКП и методы борьбы с ними