Содержание

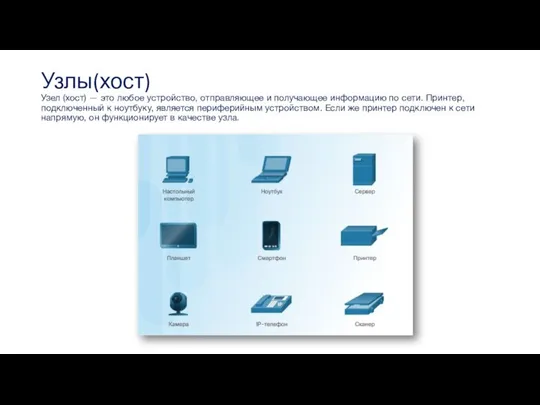

- 2. Узлы(хост) Узел (хост) — это любое устройство, отправляющее и получающее информацию по сети. Принтер, подключенный к

- 3. Компьютерные сети используются Компьютерные сети используются в организациях, школах, государственных учреждениях и дома. Многие сети подключены

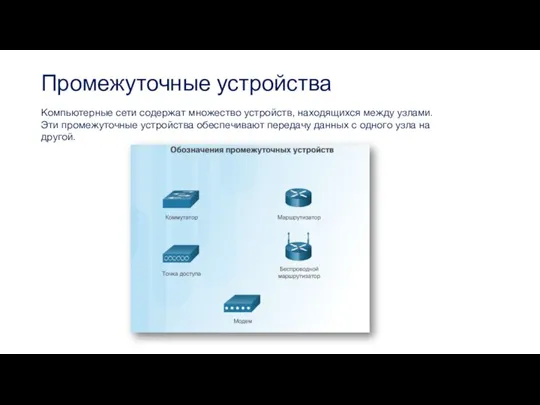

- 4. Промежуточные устройства Компьютерные сети содержат множество устройств, находящихся между узлами. Эти промежуточные устройства обеспечивают передачу данных

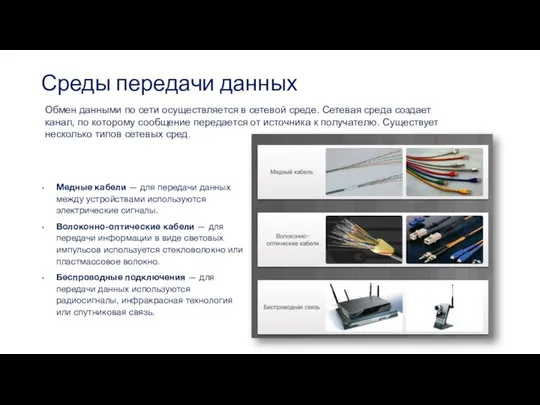

- 5. Среды передачи данных Обмен данными по сети осуществляется в сетевой среде. Сетевая среда создает канал, по

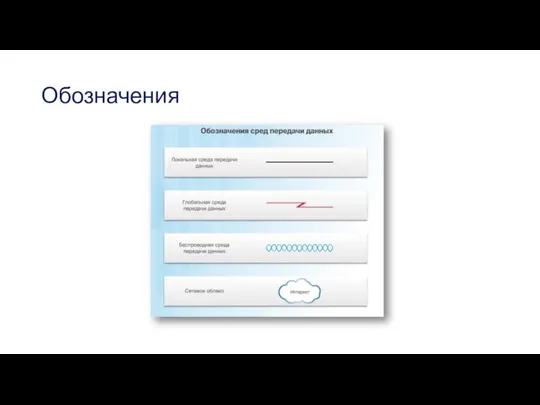

- 6. Обозначения

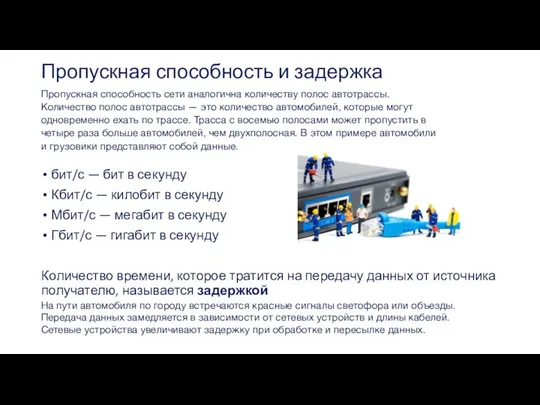

- 7. Пропускная способность и задержка бит/с — бит в секунду Кбит/с — килобит в секунду Мбит/с —

- 8. О битах, байтах и скорости интернет соединения Бит это самая наименьшая единица измерения количества информации. Наравне

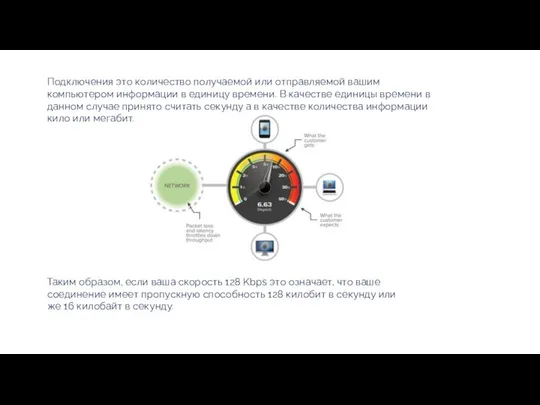

- 9. Подключения это количество получаемой или отправляемой вашим компьютером информации в единицу времени. В качестве единицы времени

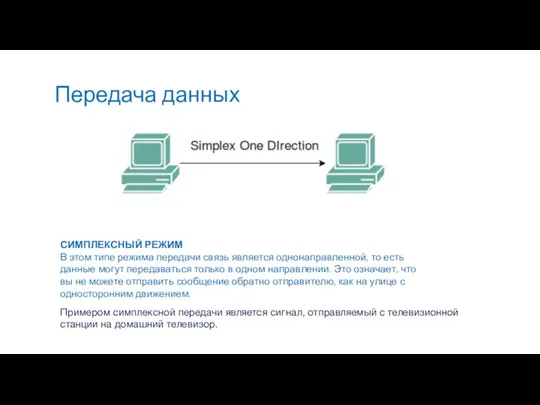

- 10. Передача данных СИМПЛЕКСНЫЙ РЕЖИМ В этом типе режима передачи связь является однонаправленной, то есть данные могут

- 11. ПРЕИМУЩЕСТВО СИМПЛЕКСНОГО РЕЖИМА В этом режиме станция может использовать всю пропускную способность канала связи, поэтому одновременно

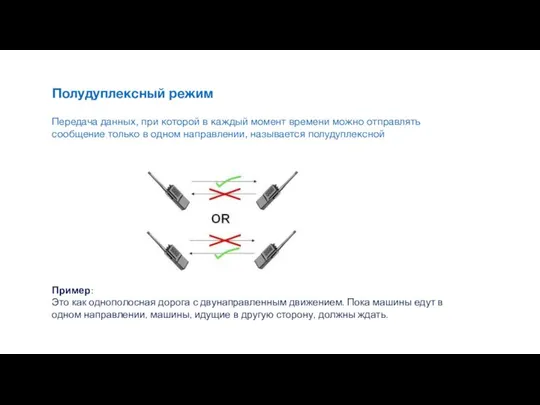

- 12. Полудуплексный режим Передача данных, при которой в каждый момент времени можно отправлять сообщение только в одном

- 13. ПРЕИМУЩЕСТВО ПОЛУДУПЛЕКСНОГО РЕЖИМА В полудуплексном режиме вся пропускная способность канала берется на себя любым из двух

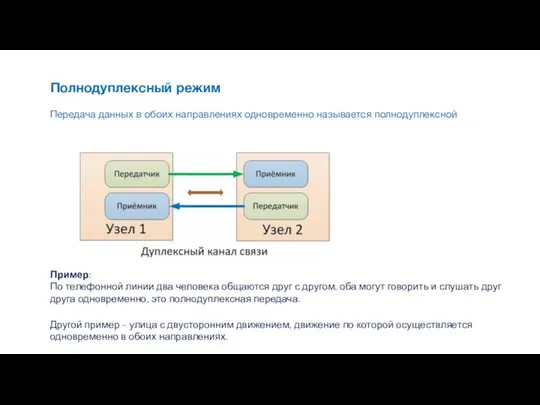

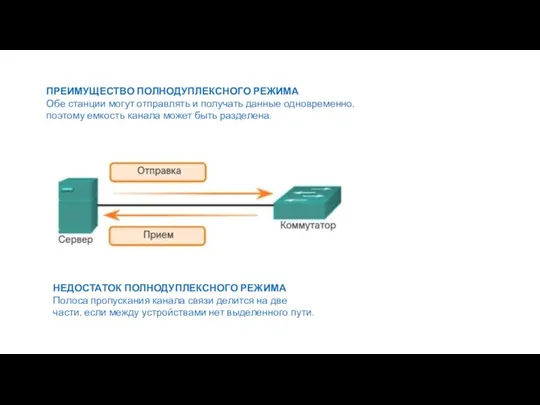

- 14. Полнодуплексный режим Передача данных в обоих направлениях одновременно называется полнодуплексной Пример: По телефонной линии два человека

- 15. ПРЕИМУЩЕСТВО ПОЛНОДУПЛЕКСНОГО РЕЖИМА Обе станции могут отправлять и получать данные одновременно, поэтому емкость канала может быть

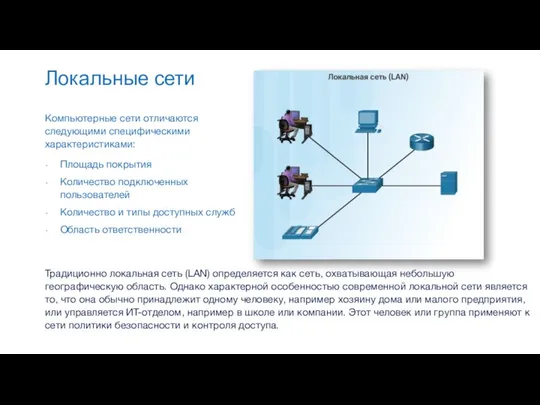

- 16. Локальные сети Компьютерные сети отличаются следующими специфическими характеристиками: Площадь покрытия Количество подключенных пользователей Количество и типы

- 17. Беспроводная локальная сеть (WLAN) Беспроводная локальная сеть (WLAN) — это локальная сеть, в которой для передачи

- 18. Виды беспроводных локальных сетей Infrastructure Mode. Это система, когда все беспроводные устройства общаются между собой с

- 19. Можно выделить сразу несколько сфер использования данной сети: Создание беспроводных локальных сетей. Они помогают работать в

- 20. Персональная сеть (PAN) Bluetooth(7 2,4 до 2,485 ГГц). Персональная сеть (PAN) подключает устройства, такие как мыши,

- 21. Bluetooth Bluetooth позволяет этим устройствам общаться, на расстоянии от 1 до 100 метров друг от друга

- 22. Безопастность Bluetooth Устройства с Bluetooth 4.0 и 5.0 оказались подверженными взлому, и это нельзя исправить Исследователи

- 23. Безопастность Bluetooth В зависимости от выполняемых задач спецификация Bluetooth предусматривает три режима защиты, которые могут использоваться

- 24. RFID RFID использует частоты в диапазоне от 125 до 960 МГц для уникальной идентификации объектов, например,

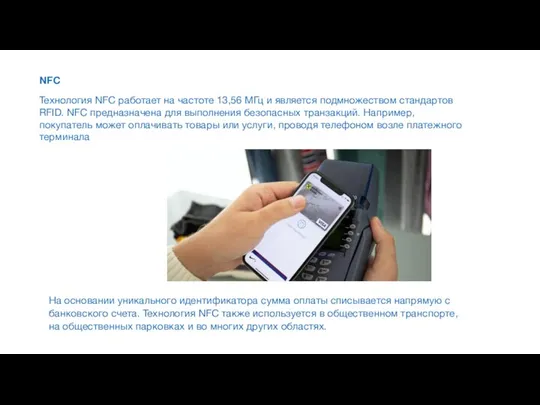

- 25. NFC Технология NFC работает на частоте 13,56 МГц и является подмножеством стандартов RFID. NFC предназначена для

- 26. Муниципальные сети (MAN) Муниципальная сеть (Metropolitan Area Network — MAN) — это сеть, развертываемая в крупном

- 27. Глобальные сети WAN Глобальная сеть (WAN) соединяет несколько локальных сетей, расположенных в разных географических местоположениях.

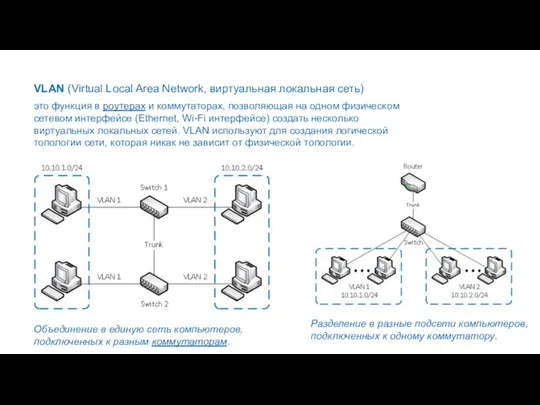

- 28. VLAN (Virtual Local Area Network, виртуальная локальная сеть) это функция в роутерах и коммутаторах, позволяющая на

- 29. Достоинства использования VLAN Гибкое разделение устройств на группы Как правило, одному VLAN соответствует одна подсеть. Компьютеры,

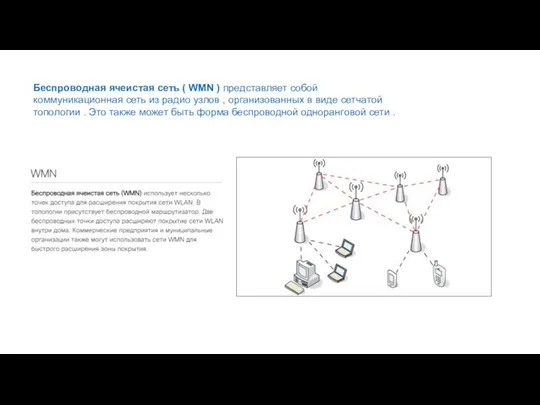

- 30. Беспроводная ячеистая сеть ( WMN ) представляет собой коммуникационная сеть из радио узлов , организованных в

- 31. VPN (англ. Virtual Private Network — виртуальная частная сеть) — это безопасное, зашифрованное подключение между двумя

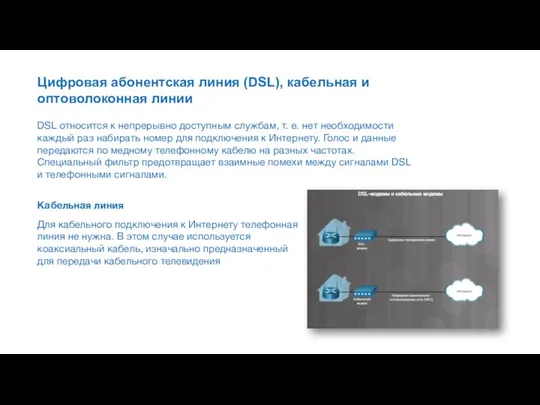

- 32. Цифровая абонентская линия (DSL), кабельная и оптоволоконная линии DSL относится к непрерывно доступным службам, т. е.

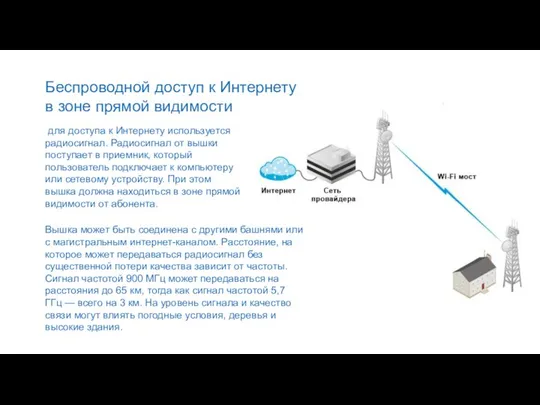

- 33. Беспроводной доступ к Интернету в зоне прямой видимости для доступа к Интернету используется радиосигнал. Радиосигнал от

- 34. Спутниковая линия это альтернативный вариант для тех клиентов, у которых нет доступа к кабельным или DSL-подключениям.

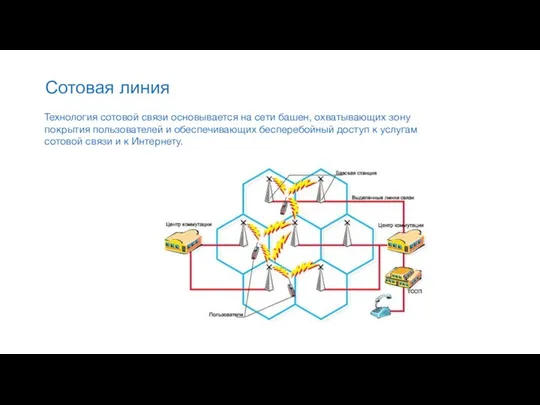

- 35. Сотовая линия Технология сотовой связи основывается на сети башен, охватывающих зону покрытия пользователей и обеспечивающих бесперебойный

- 36. Сотовая связь 1G — только аналоговая голосовая связь 2G — цифровая голосовая связь, конференц-связь и идентификация

- 38. 6G После развертывания сетей сотовой связи 5 поколения 5G усилился интерес ученых и инженеров к разработке

- 39. Сотовые сети используют по крайней мере одну из следующих технологий: Глобальная система мобильной связи (GSM) —

- 40. EV-DO (Evolution-Data Only) - технология высокоскоростной передачи данных, используемая в сетях сотовой связи стандарта CDMA. Максимальная

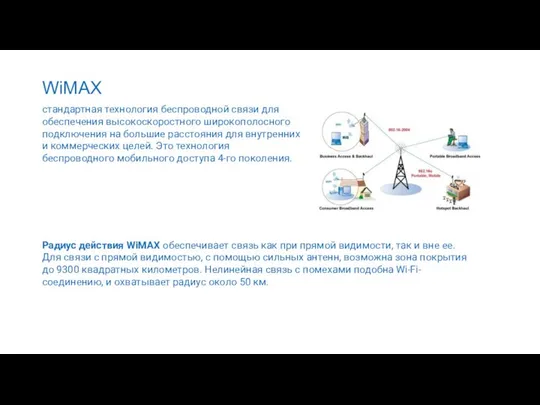

- 41. WiMAX стандартная технология беспроводной связи для обеспечения высокоскоростного широкополосного подключения на большие расстояния для внутренних и

- 42. Принцип работы WiMAX аналогичен принципу Wi-Fi. Компьютер или ноутбук, оснащенные WiMAX, будут получать данные от передающей

- 43. IEEE стандарты WiMAX & Wifi В то время как Wi-Fi основан на стандарте IEEE 802.11, WiMAX

- 44. Диапазон рабочей частоты Более высокий частотный диапазон был установлен исходным стандартом 802.16a, тогда как нижний частотный

- 45. Будущее с WiMAX WiMAX, похоже, является многообещающей платформой беспроводной сети следующего поколения с высокой скоростью и

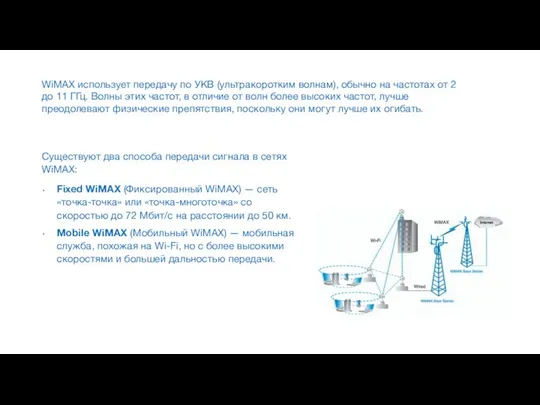

- 46. WiMAX использует передачу по УКВ (ультракоротким волнам), обычно на частотах от 2 до 11 ГГц. Волны

- 47. Мобильная точка доступа и раздача Интернета с мобильного телефона Такое подключение, так называемую «раздачу подключения к

- 48. ZigBee и Z-Wave Zigbee and Z-Wave — это два стандарта для технологий «умного дома», которые позволяют

- 49. Z-Wave Z-Wave — это проприетарный стандарт, который в настоящее время принадлежит компании Silicon Labs. Однако в

- 50. СИСТЕМА «УМНЫЙ ДОМ» — ТЕХНОЛОГИЯ БУДУЩЕГО ВОЗМОЖНОСТИ УМНОГО ДОМА Умный дом осуществляет управление: светом и электричеством;

- 51. ОСВЕЩЕНИЕ По части организации освещения умному дому просто нет равных. Он может автоматически открывать и закрывать

- 52. КЛИМАТ Как правило, она включает в себя несколько элементов: центральный котел с сетью труб; теплые полы;

- 53. БЕЗОПАСНОСТЬ Умный дом защитит вас по всем этим направлениям: Датчики утечки воды и газа — система

- 54. КОМПОНЕНТЫ УМНОГО ДОМА Главная часть умного дома — это его управляющий контроллер. Контроллер — это сервер

- 55. ПРОБЛЕМЫ УМНЫХ ДОМОВ Частые поломки. Следует помнить, что любая техника часто ломается. Включая в себя множество

- 56. Одноранговые сети В одноранговой сети (peer-to-peer network) отсутствует иерархия компьютеров и нет выделенных серверов. Все устройства,

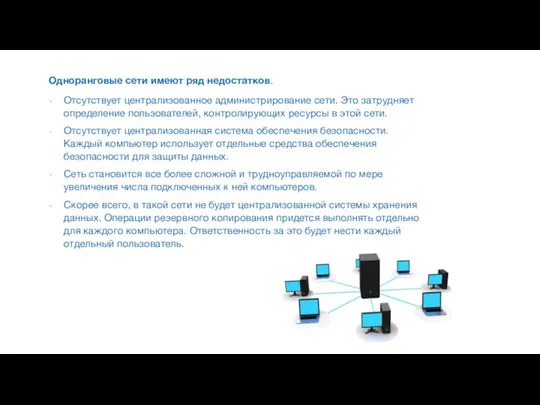

- 57. Одноранговые сети имеют ряд недостатков. Отсутствует централизованное администрирование сети. Это затрудняет определение пользователей, контролирующих ресурсы в

- 58. Клиент-серверные сети Иерархические, созданные на базе серверов – такие сети обеспечивают высокую производительность и надежность хранения

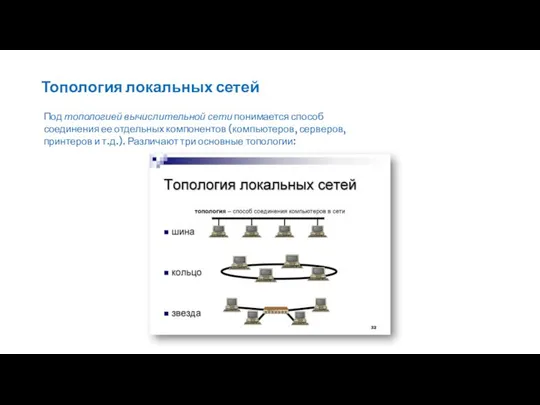

- 59. Топология локальных сетей Под топологией вычислительной сети понимается способ соединения ее отдельных компонентов (компьютеров, серверов, принтеров

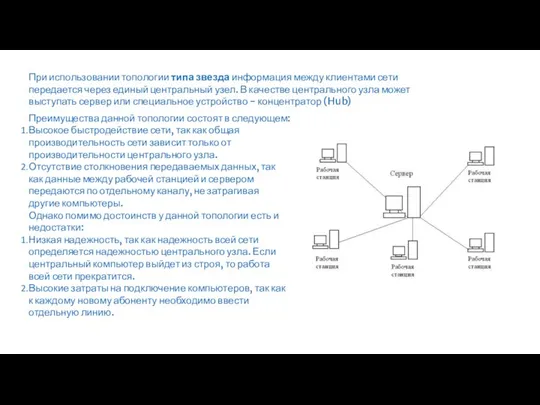

- 60. При использовании топологии типа звезда информация между клиентами сети передается через единый центральный узел. В качестве

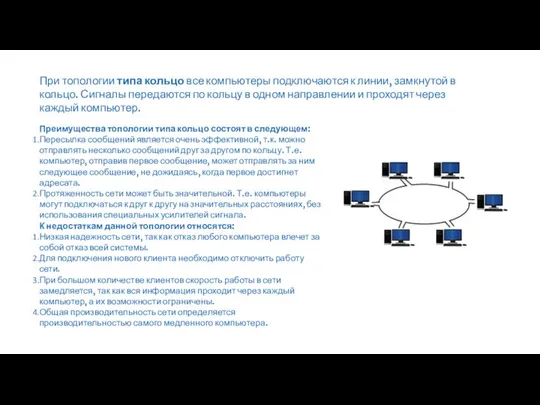

- 61. При топологии типа кольцо все компьютеры подключаются к линии, замкнутой в кольцо. Сигналы передаются по кольцу

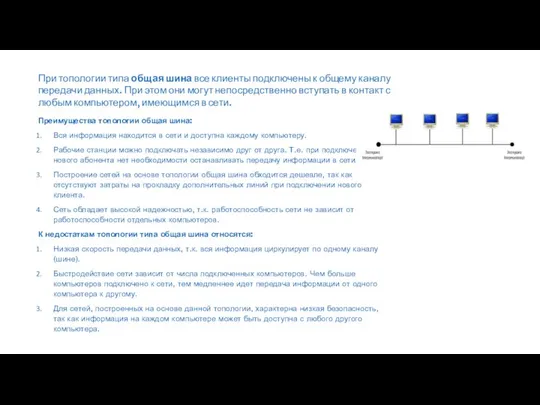

- 62. При топологии типа общая шина все клиенты подключены к общему каналу передачи данных. При этом они

- 63. Открытые стандарты Открытые стандарты способствуют совместимости, конкуренции и инновациям. Кроме того, они гарантируют, что продукт отдельной

- 64. Преимущество открытых систем: Возможность строить сети из оборудования разных производителей Безболезненная замена оборудования сети Легкость объединения

- 65. Протоколы Протоколы Интернета — это наборы правил, регулирующие обмен данными между компьютерами в сети. Спецификации протокола

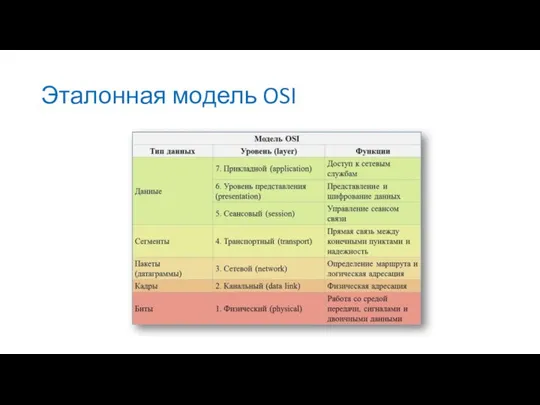

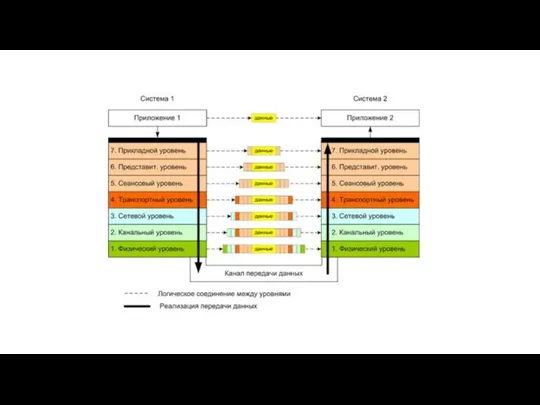

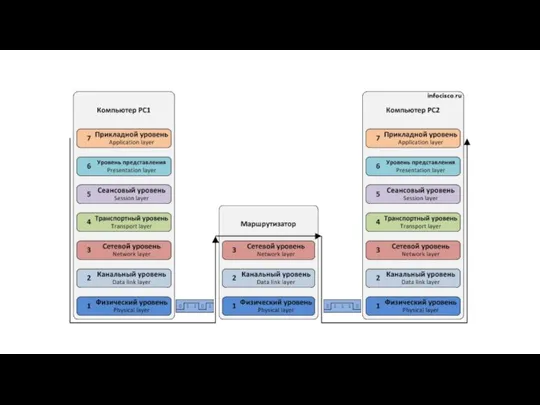

- 66. Эталонная модель организации сетей (Open Systems Interconnection) Общий зык для описания компьютерных сетей Принята в качестве

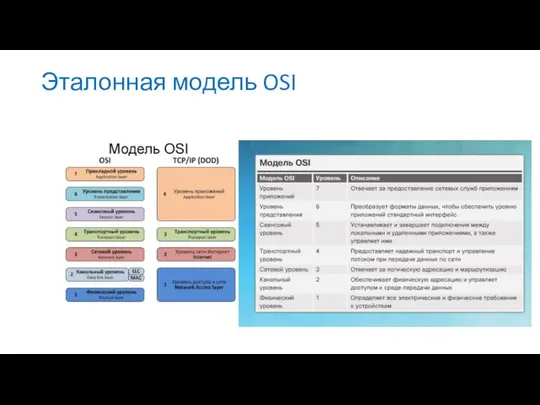

- 67. Эталонная модель OSI

- 68. Эталонная модель OSI

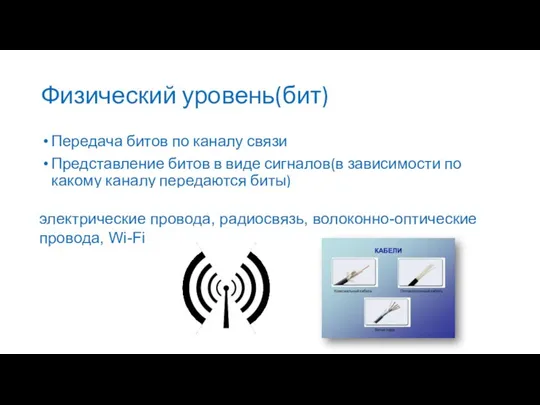

- 69. Физический уровень(бит) Передача битов по каналу связи Представление битов в виде сигналов(в зависимости по какому каналу

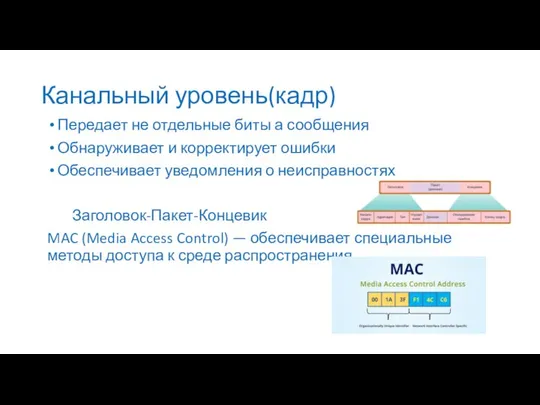

- 70. Канальный уровень(кадр) Передает не отдельные биты а сообщения Обнаруживает и корректирует ошибки Обеспечивает уведомления о неисправностях

- 71. Сетевой уровень(пакет) Объединяет сети построенные на основе разных технологий Создание составной сети Адресация Определения маршрута пересылки

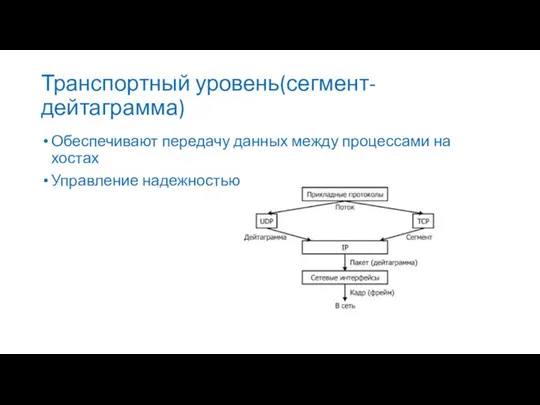

- 72. Транспортный уровень(сегмент-дейтаграмма) Обеспечивают передачу данных между процессами на хостах Управление надежностью

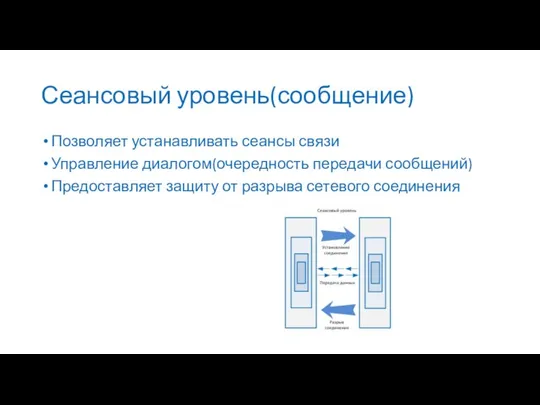

- 73. Сеансовый уровень(сообщение) Позволяет устанавливать сеансы связи Управление диалогом(очередность передачи сообщений) Предоставляет защиту от разрыва сетевого соединения

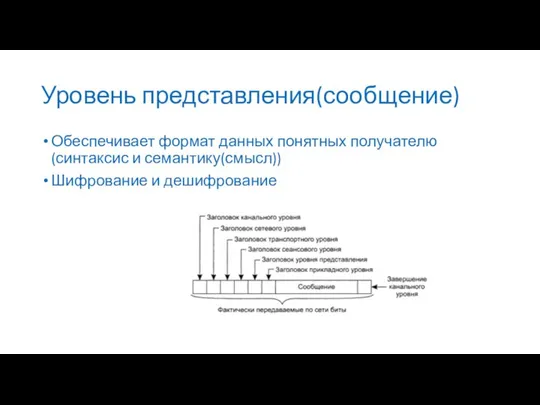

- 74. Уровень представления(сообщение) Обеспечивает формат данных понятных получателю(синтаксис и семантику(смысл)) Шифрование и дешифрование

- 75. Прикладной уровень(сообщение)-ради чего строится сеть Набор приложений полезных пользователям Web-страницы Соцсети Видео-аудио связь Электронная почта

- 77. Сетевое оборудование Сетевой уровень- маршрутизатор Канальный уровень–коммутатор ,точка доступа Физический уровень- концентратор

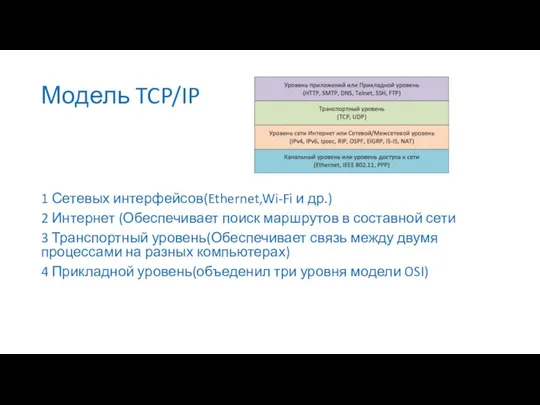

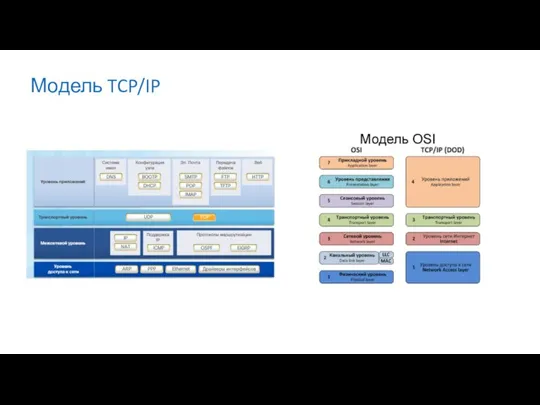

- 78. Модель TCP/IP 1 Сетевых интерфейсов(Ethernet,Wi-Fi и др.) 2 Интернет (Обеспечивает поиск маршрутов в составной сети 3

- 79. Модель TCP/IP

- 80. Сравнение OSI и TCP/IP Модель OSI: Хорошая теоретическая проработка Протоколы не используются Модель TCP/IP: Протоколы широко

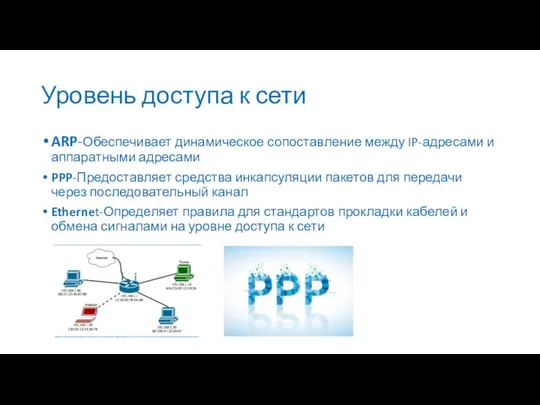

- 81. Уровень доступа к сети ARP-Обеспечивает динамическое сопоставление между IP-адресами и аппаратными адресами PPP-Предоставляет средства инкапсуляции пакетов

- 82. Межсетевой уровень Ip-Принимает сегменты сообщений с транспортного уровня.Формирует из них пакеты.Добавляет в пакеты адресную информацию для

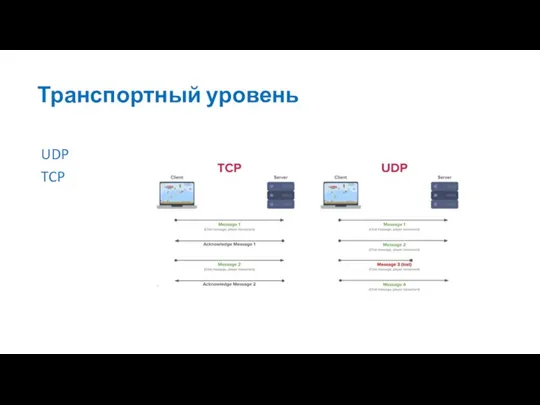

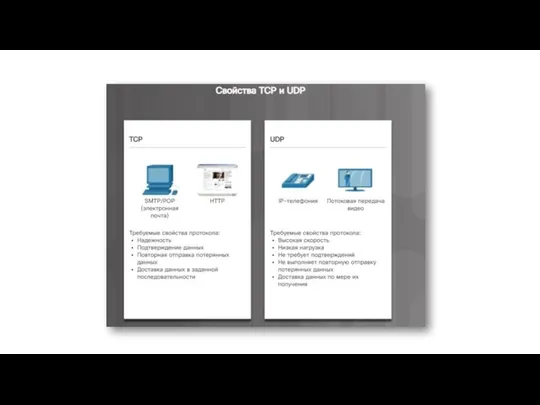

- 83. Транспортный уровень UDP TCP

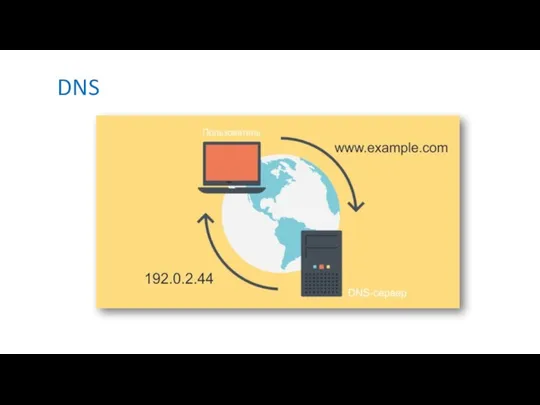

- 85. Уровень приложений DNS-Преобразует имена доменов, например cisco.com, в IP-адреса. DHSP-Динамически присваивает IP-адреса клиентским станциям при запуске

- 86. DNS

- 87. DHSP

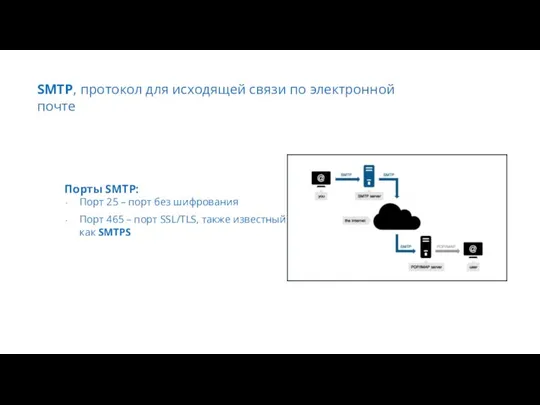

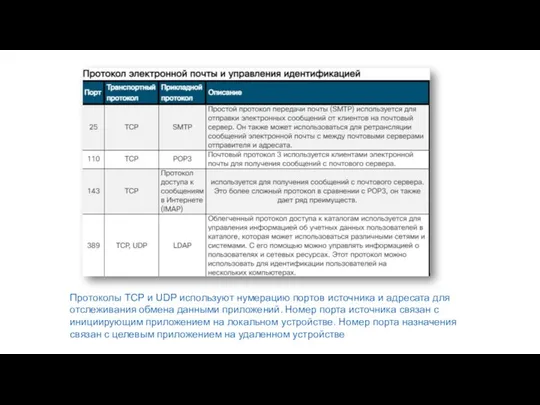

- 88. SMTP, протокол для исходящей связи по электронной почте Порты SMTP: Порт 25 – порт без шифрования

- 89. POP3 (протокол почтового отделения версия 3) часто используется для связи с удаленным сервером электронной почты и

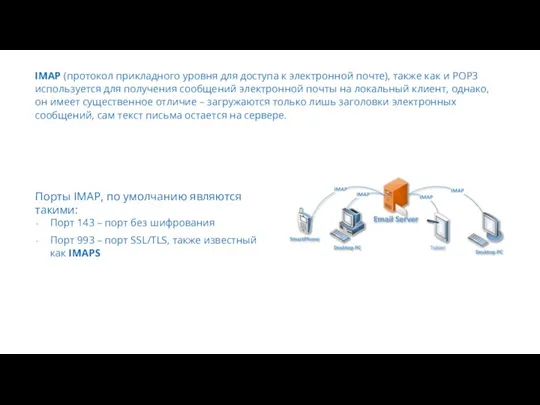

- 90. IMAP (протокол прикладного уровня для доступа к электронной почте), также как и POP3 используется для получения

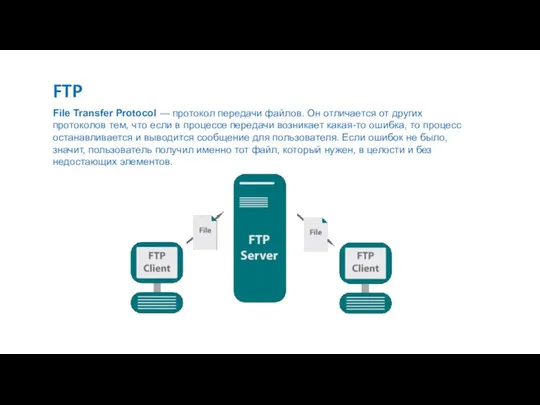

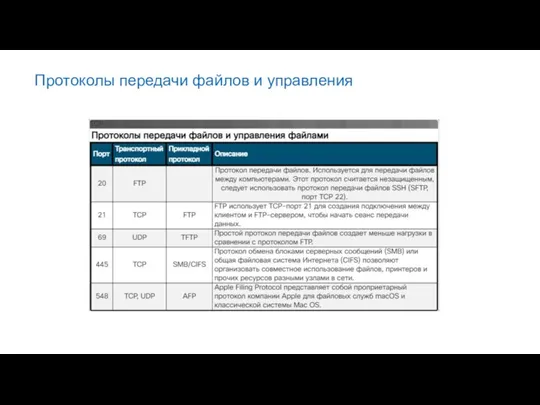

- 91. FTP File Transfer Protocol — протокол передачи файлов. Он отличается от других протоколов тем, что если

- 92. HTTP HTTP — широко распространённый протокол передачи данных, изначально предназначенный для передачи гипертекстовых документов (то есть

- 94. Протокольный блок данных (PDU) Сообщение начинается с верхнего прикладного уровня и переходит по уровням TCP/IP к

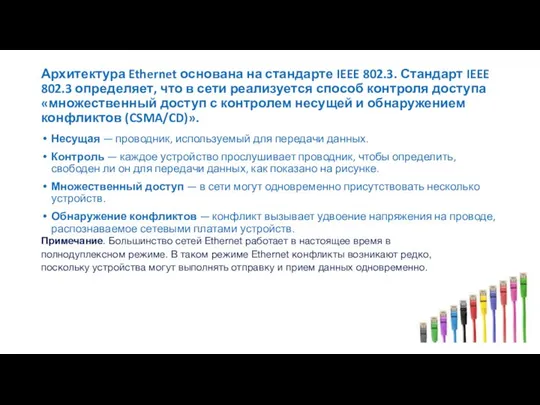

- 96. CSMA/CD-Протокол Ethernet описывает правила управления передачей данных в сети Ethernet Чтобы обеспечить совместимость всех устройств Ethernet

- 97. Архитектура Ethernet основана на стандарте IEEE 802.3. Стандарт IEEE 802.3 определяет, что в сети реализуется способ

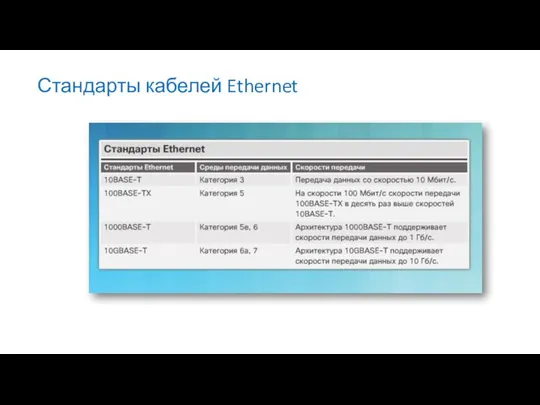

- 98. Стандарты кабелей Ethernet

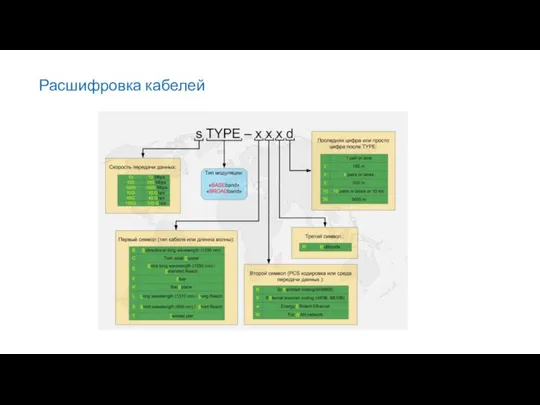

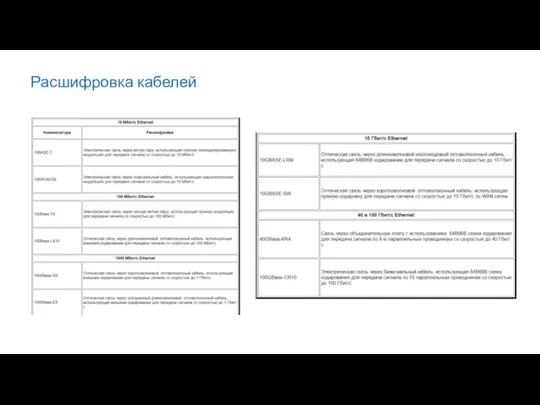

- 99. Расшифровка кабелей

- 100. Расшифровка кабелей

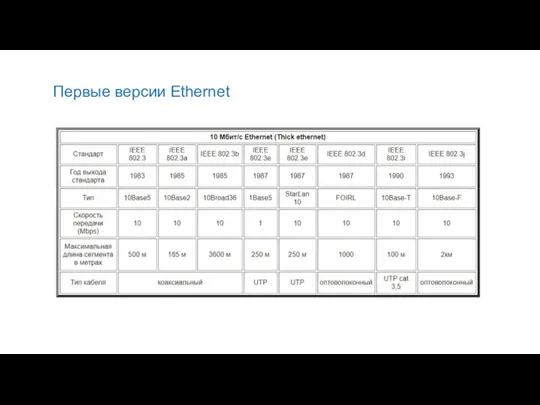

- 101. Первые версии Ethernet

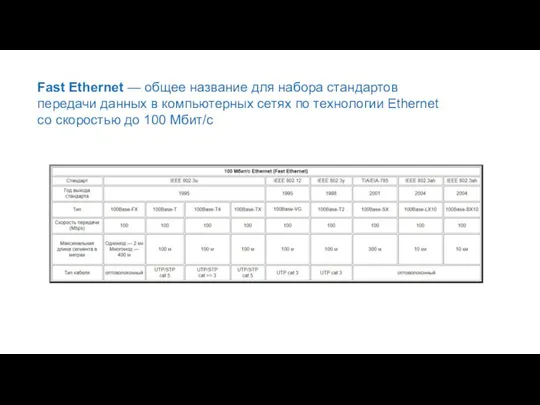

- 102. Fast Ethernet — общее название для набора стандартов передачи данных в компьютерных сетях по технологии Ethernet

- 103. Gigabit Ethernet (GbE) — термин, описывающий набор технологий для передачи пакетов Ethernet со скоростью 1 Гбит

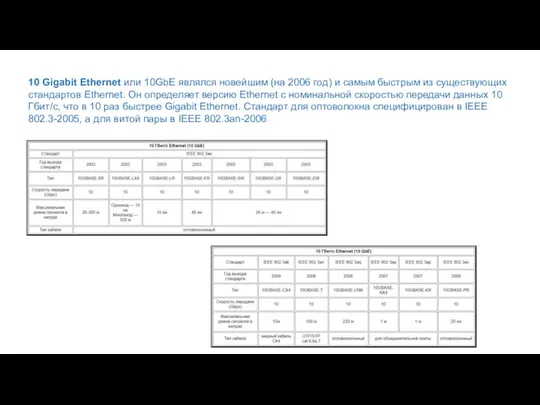

- 104. 10 Gigabit Ethernet или 10GbE являлся новейшим (на 2006 год) и самым быстрым из существующих стандартов

- 105. 40-гигабитный Ethernet (или 40GbE) и 100-гигабитный Ethernet (или 100GbE) — стандарты Ethernet, разработанные группой IEEE P802.3ba

- 106. 1000BASE-T — в настоящее время наиболее часто реализуемая архитектура Ethernet. Ее название включает в себя характеристики

- 107. CSMA/CA-IEEE 802.11 — это стандарт, определяющий связь для беспроводных сетей Каждое передающее устройство включает в кадр

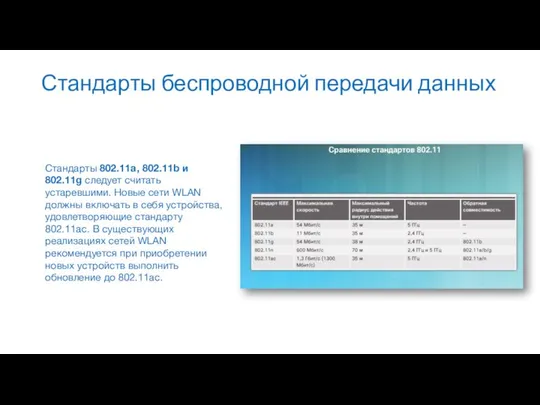

- 108. Стандарты беспроводной передачи данных Стандарты 802.11a, 802.11b и 802.11g следует считать устаревшими. Новые сети WLAN должны

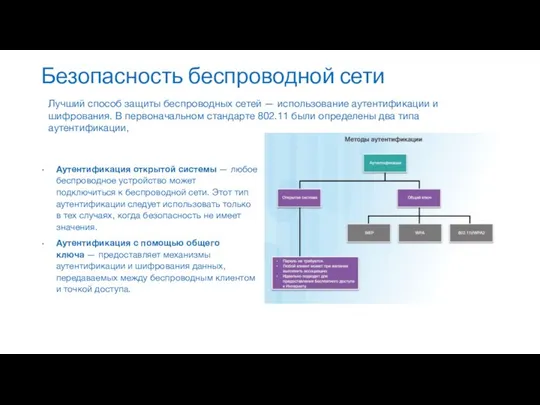

- 109. Безопасность беспроводной сети Лучший способ защиты беспроводных сетей — использование аутентификации и шифрования. В первоначальном стандарте

- 110. В сетях WLAN доступны три варианта аутентификации с помощью общего ключа. Эквивалент секретности проводной сети (Wired

- 111. WPA/WPA2 может быть двух видов: WPA/WPA2 - Personal (PSK) – это обычный способ аутентификации. Когда нужно

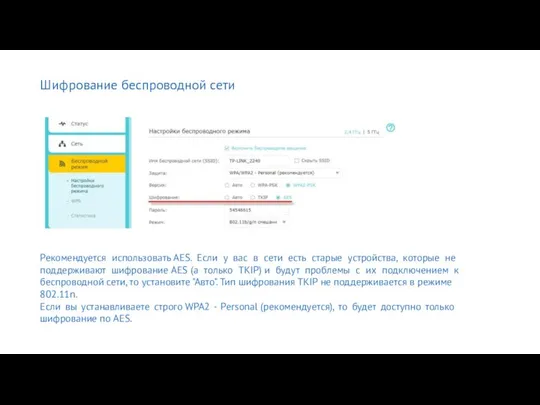

- 112. Шифрование беспроводной сети Рекомендуется использовать AES. Если у вас в сети есть старые устройства, которые не

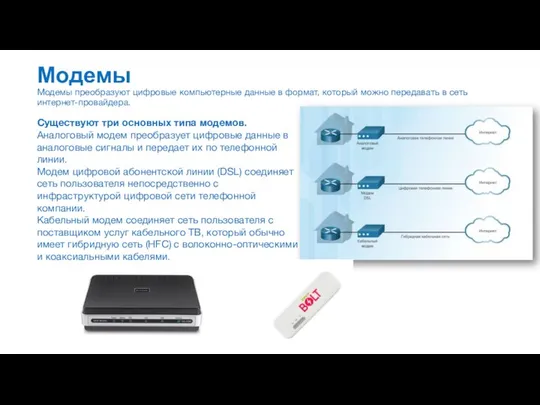

- 113. Модемы Модемы преобразуют цифровые компьютерные данные в формат, который можно передавать в сеть интернет-провайдера. Существуют три

- 114. Концентраторы Концентраторы (hub), принимают данные на одном порте, затем отправляют их на все другие порты.

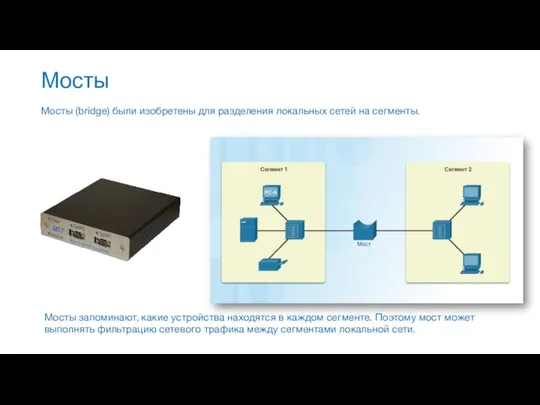

- 115. Мосты Мосты (bridge) были изобретены для разделения локальных сетей на сегменты. Мосты запоминают, какие устройства находятся

- 116. Коммутаторы Коммутаторы ведут таблицу коммутации. Таблица коммутации содержит список всех MAC-адресов сети, а также список портов

- 117. Маршрутизаторы Маршрутизаторы используют IP-адреса для пересылки трафика в другие сети.

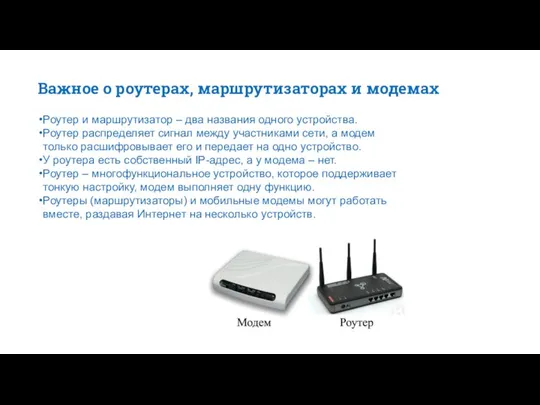

- 118. Важное о роутерах, маршрутизаторах и модемах Роутер и маршрутизатор – два названия одного устройства. Роутер распределяет

- 119. Точки беспроводного доступа и маршрутизаторы Точки беспроводного доступа используют радиоволны для связи с беспроводными сетевыми платами

- 120. Аппаратные межсетевые экраны Интегрированный маршрутизатор может также служить аппаратным межсетевым экраном. Аппаратные межсетевые экраны защищают данные

- 121. При выборе аппаратного межсетевого экрана следует учитывать следующие аспекты. Занимаемое место — устройство устанавливается отдельно и

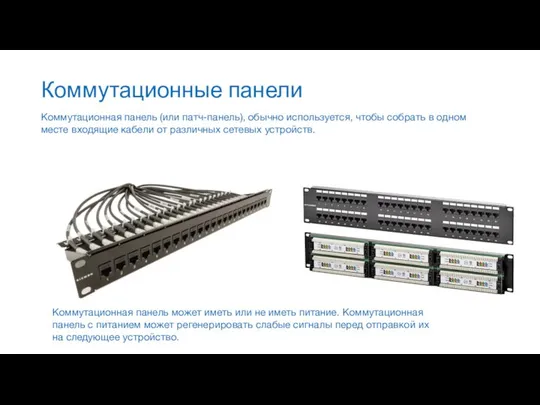

- 122. Коммутационные панели Коммутационная панель (или патч-панель), обычно используется, чтобы собрать в одном месте входящие кабели от

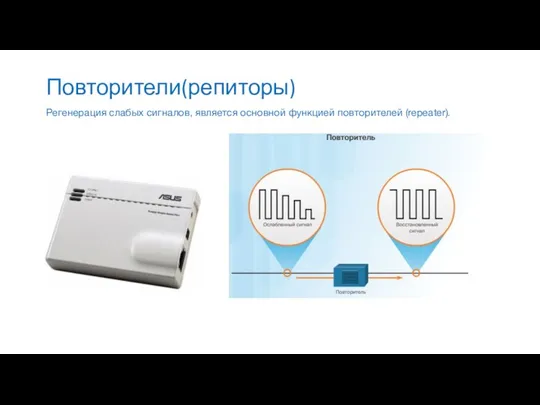

- 123. Повторители(репиторы) Регенерация слабых сигналов, является основной функцией повторителей (repeater).

- 124. Питание через Ethernet (PoE) Коммутатор с PoE (Power over Ethernet) передает по кабелю Ethernet вместе с

- 125. Системы IDS и IPS IDS/IPS системы — это уникальные инструменты, созданные для защиты сетей от неавторизованного

- 126. Системы IDS Система обнаружения вторжений (Intrusion Detection System, IDS) выполняет пассивный мониторинг сетевого трафика. Отдельные системы

- 127. Системы предотвращения вторжений (IPS) основаны на технологиях систем обнаружения вторжений (IDS). Однако устройства IPS реализуются во

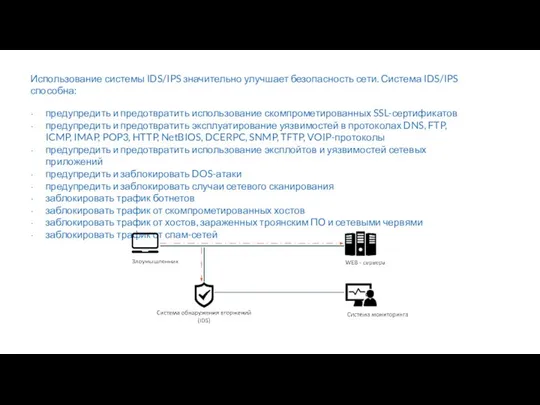

- 128. Использование системы IDS/IPS значительно улучшает безопасность сети. Система IDS/IPS способна: предупредить и предотвратить использование скомпрометированных SSL-сертификатов

- 129. Системы унифицированного управления угрозами (UTM) Системы унифицированного управления угрозами - это общее название для систем безопасности,

- 130. В дополнение к функциям IDS/IPS и межсетевого экрана с сохранением состояний UTM обычно выполняют и другие

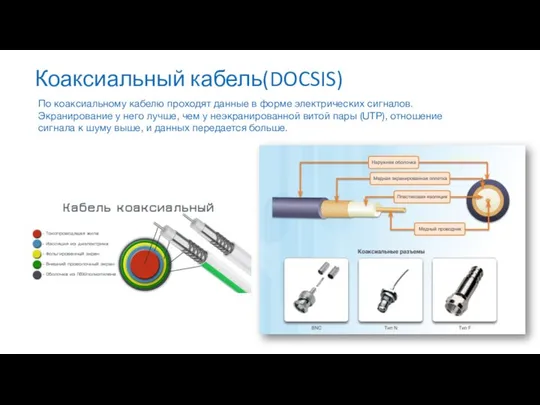

- 131. Коаксиальный кабель(DOCSIS) По коаксиальному кабелю проходят данные в форме электрических сигналов. Экранирование у него лучше, чем

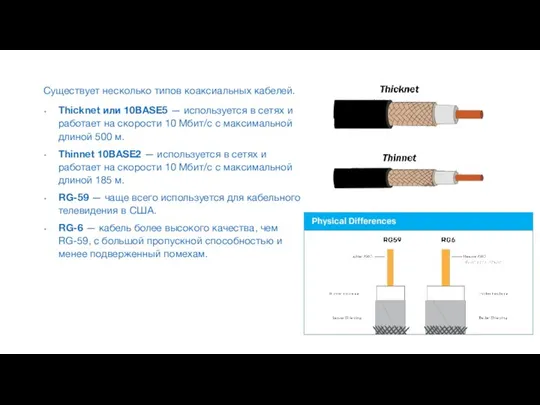

- 132. Существует несколько типов коаксиальных кабелей. Thicknet или 10BASE5 — используется в сетях и работает на скорости

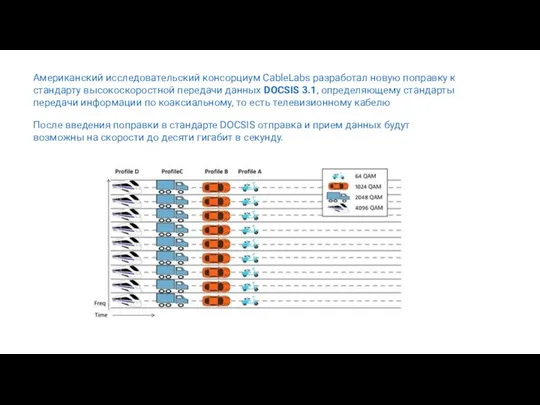

- 133. Американский исследовательский консорциум CableLabs разработал новую поправку к стандарту высокоскоростной передачи данных DOCSIS 3.1, определяющему стандарты

- 134. Стандарт DOCSIS был разработан и введен консорциумом CableLabs в 1998 году в рамках масштабной программы по

- 135. Как ожидается, коммерческое внедрение нового стандарта, получившего название DOCSIS 3.1 FD (Full Duplex, полный дуплекс) начнется

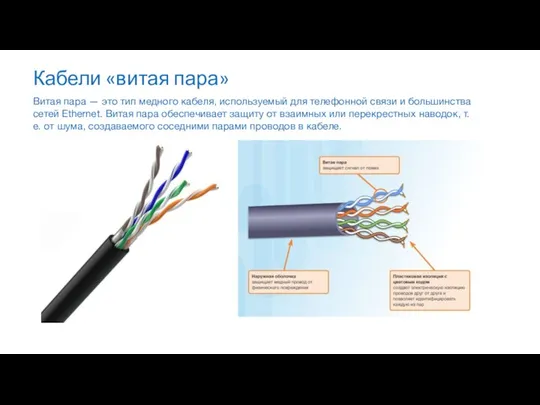

- 136. Кабели «витая пара» Витая пара — это тип медного кабеля, используемый для телефонной связи и большинства

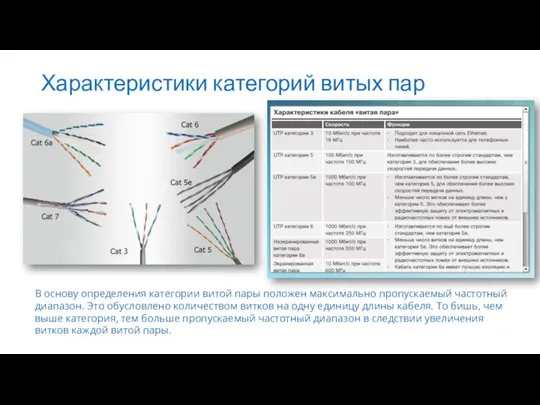

- 137. Характеристики категорий витых пар В основу определения категории витой пары положен максимально пропускаемый частотный диапазон. Это

- 138. UTP — (Unshielded twisted pair — неэкранированная витая пара) — кабель не имеет защитного экрана. FTP

- 139. Схемы соединения проводников витой пары

- 140. Инструменты для витой пары

- 141. Лабораторная работа. Создание и тестирование сетевого кабеля 5.4.2.8

- 142. Волоконно-оптические кабели Волоконно-оптический кабель для передачи сигнала использует свет, поэтому он нечувствителен к электромагнитным и радиочастотным

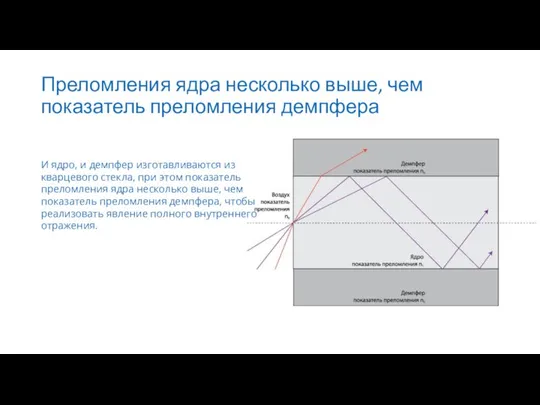

- 143. Преломления ядра несколько выше, чем показатель преломления демпфера И ядро, и демпфер изготавливаются из кварцевого стекла,

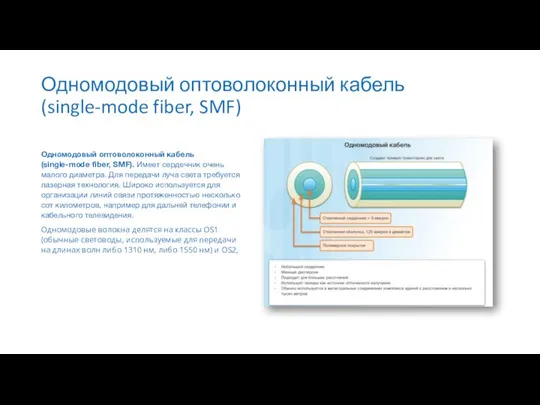

- 144. Одномодовый оптоволоконный кабель (single-mode fiber, SMF) Одномодовый оптоволоконный кабель (single-mode fiber, SMF). Имеет сердечник очень малого

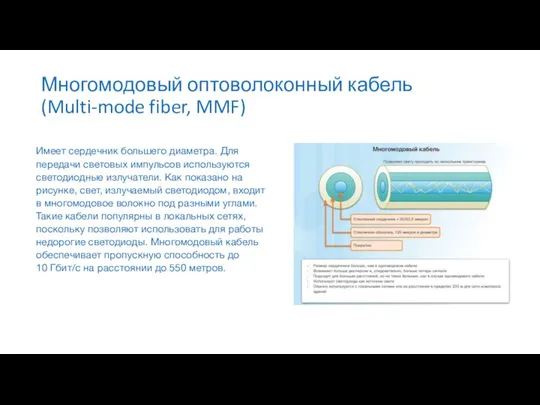

- 145. Многомодовый оптоволоконный кабель (Multi-mode fiber, MMF) Имеет сердечник большего диаметра. Для передачи световых импульсов используются светодиодные

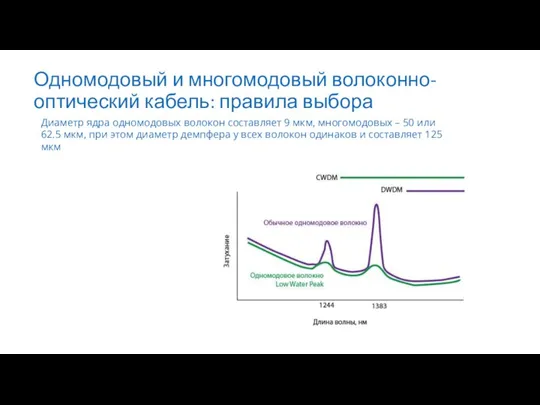

- 146. Одномодовый и многомодовый волоконно-оптический кабель: правила выбора Диаметр ядра одномодовых волокон составляет 9 мкм, многомодовых –

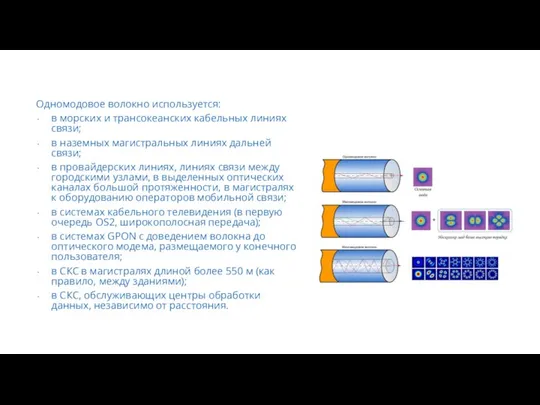

- 147. Одномодовое волокно используется: в морских и трансокеанских кабельных линиях связи; в наземных магистральных линиях дальней связи;

- 148. Многомодовое волокно в основном используется: в СКС в магистралях внутри здания (где, как правило, расстояния укладываются

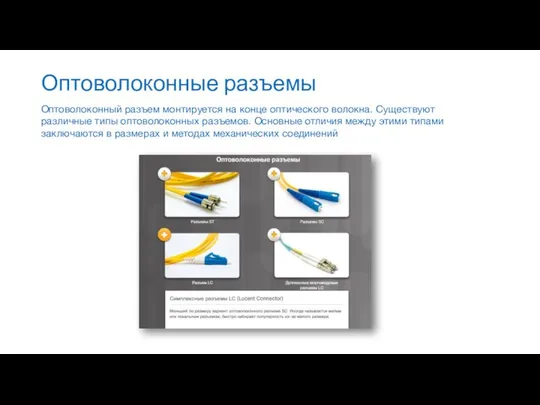

- 149. Оптоволоконные разъемы Оптоволоконный разъем монтируется на конце оптического волокна. Существуют различные типы оптоволоконных разъемов. Основные отличия

- 150. Наиболее распространенные типы оптических разъемов

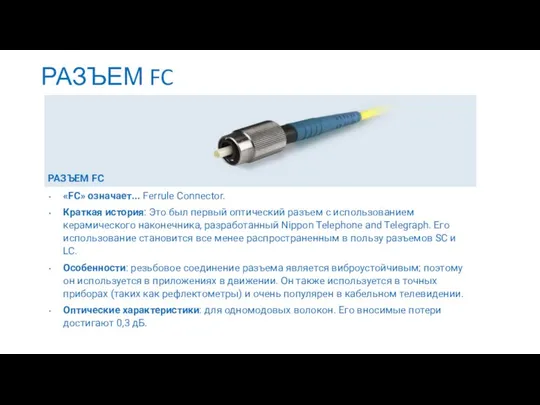

- 151. РАЗЪЕМ FC РАЗЪЕМ FC «FC» означает... Ferrule Connector. Краткая история: Это был первый оптический разъем с

- 152. ST CONNECTOR ST CONNECTOR «ST» означает... Straight Tip. Краткая история: разработан в США компанией AT&T и

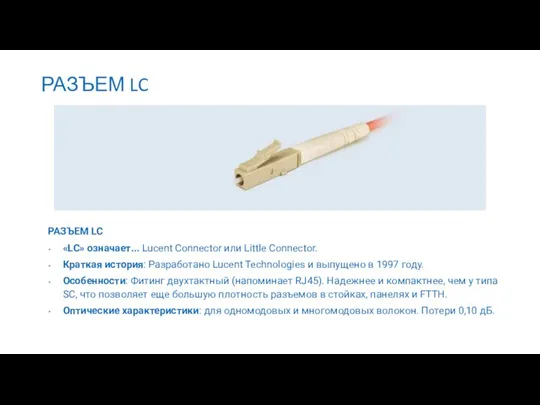

- 153. РАЗЪЕМ LC РАЗЪЕМ LC «LC» означает... Lucent Connector или Little Connector. Краткая история: Разработано Lucent Technologies

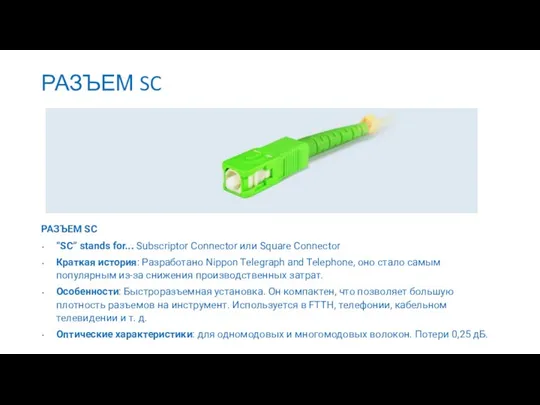

- 154. РАЗЪЕМ SC РАЗЪЕМ SC “SC” stands for... Subscriptor Connector или Square Connector Краткая история: Разработано Nippon

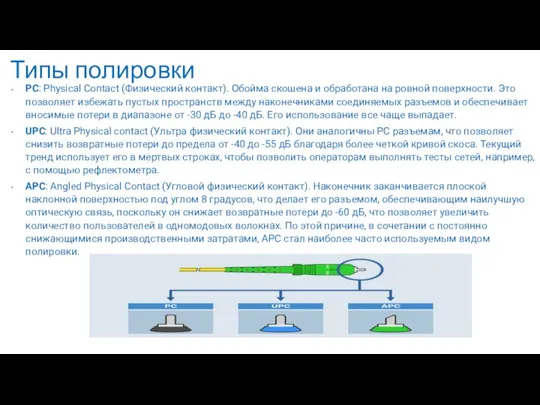

- 155. Типы полировки PC: Physical Contact (Физический контакт). Обойма скошена и обработана на ровной поверхности. Это позволяет

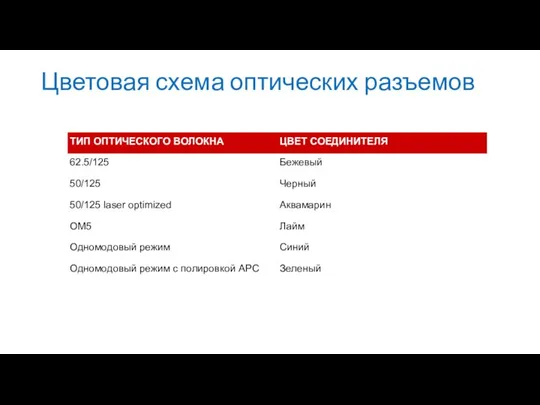

- 156. Цветовая схема оптических разъемов

- 157. Инструменты для оптоволокна Скалыватель Стриппер Тестер Сварка

- 158. Сетевая адресация MAC-адрес (сокращение от Media Access Control – управление доступом к среде передачи) и IP-адрес.

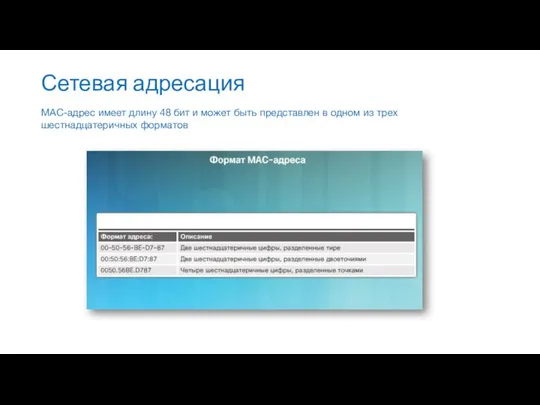

- 159. Сетевая адресация MAC-адрес имеет длину 48 бит и может быть представлен в одном из трех шестнадцатеричных

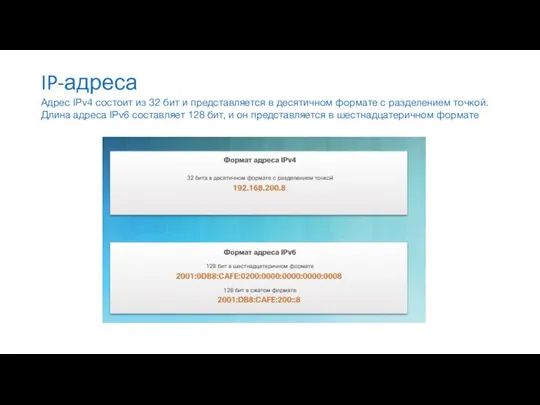

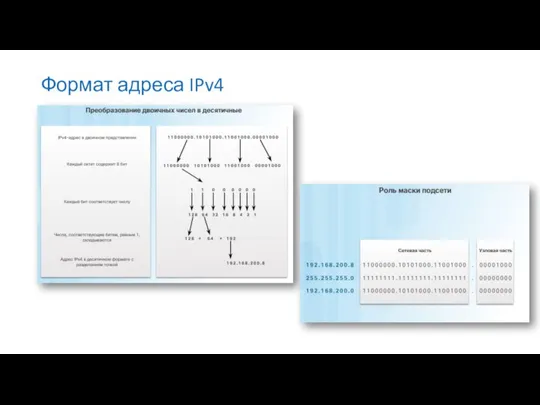

- 160. IP-адреса Адрес IPv4 состоит из 32 бит и представляется в десятичном формате с разделением точкой. Длина

- 161. Формат адреса IPv4

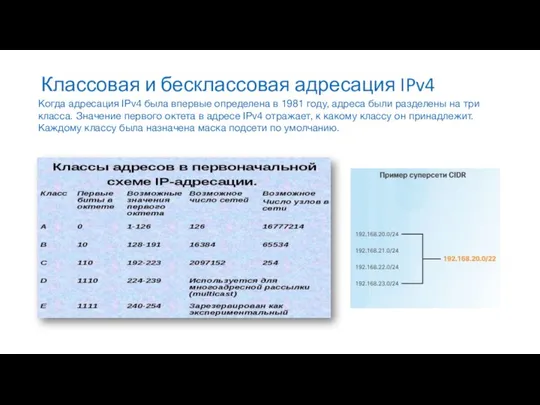

- 162. Классовая и бесклассовая адресация IPv4 Когда адресация IPv4 была впервые определена в 1981 году, адреса были

- 163. Количество IPv6-адресов

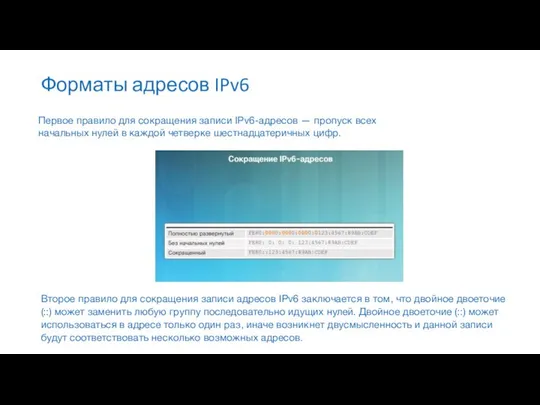

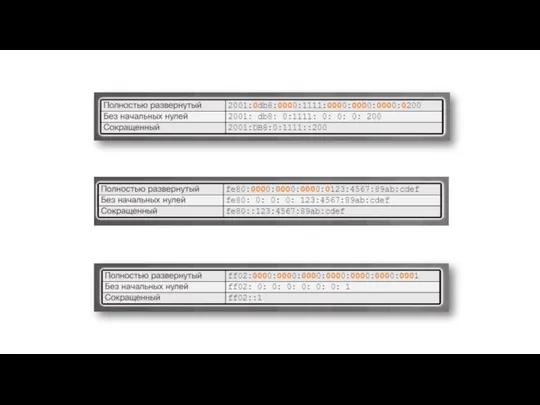

- 164. Форматы адресов IPv6 Первое правило для сокращения записи IPv6-адресов — пропуск всех начальных нулей в каждой

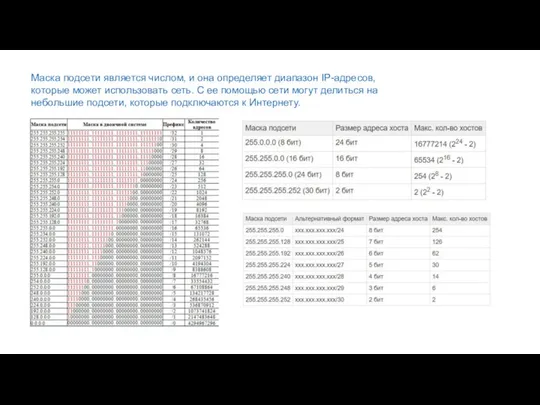

- 166. Маска подсети является числом, и она определяет диапазон IP-адресов, которые может использовать сеть. С ее помощью

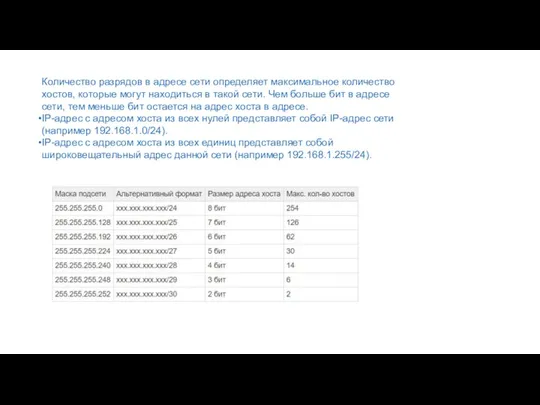

- 167. Количество разрядов в адресе сети определяет максимальное количество хостов, которые могут находиться в такой сети. Чем

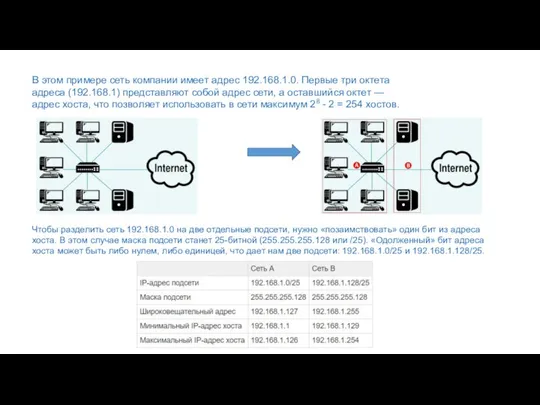

- 168. В этом примере сеть компании имеет адрес 192.168.1.0. Первые три октета адреса (192.168.1) представляют собой адрес

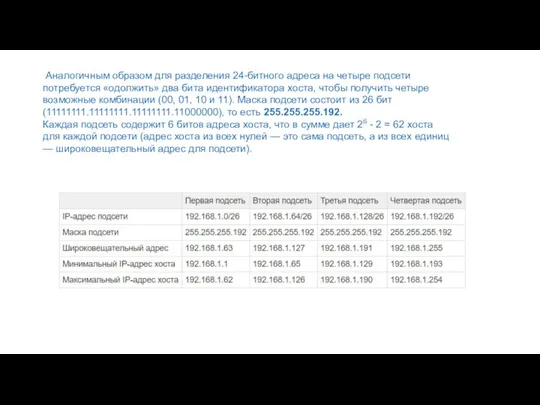

- 169. Аналогичным образом для разделения 24-битного адреса на четыре подсети потребуется «одолжить» два бита идентификатора хоста, чтобы

- 170. Типы IP адресов Unicast — одноадресная рассылка — один отправитель, один получатель. (Пример: запрос HTTP-странички у

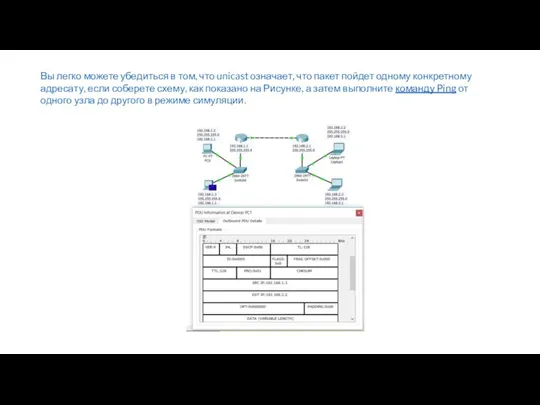

- 171. Вы легко можете убедиться в том, что unicast означает, что пакет пойдет одному конкретному адресату, если

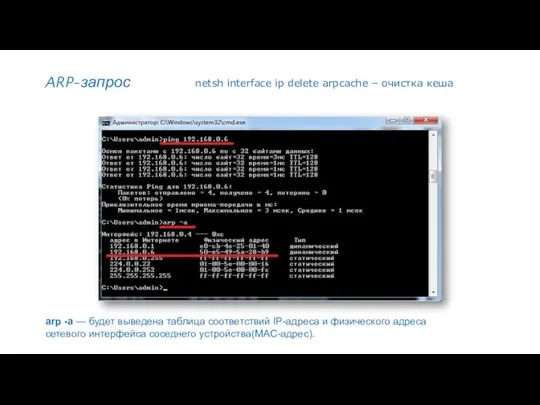

- 172. ARP-запрос arp -a — будет выведена таблица соответствий IP-адреса и физического адреса сетевого интерфейса соседнего устройства(MAC-адрес).

- 173. Широковещательный канал, широковещание (англ. broadcasting) — метод передачи данных в компьютерных сетях, при котором поток данных

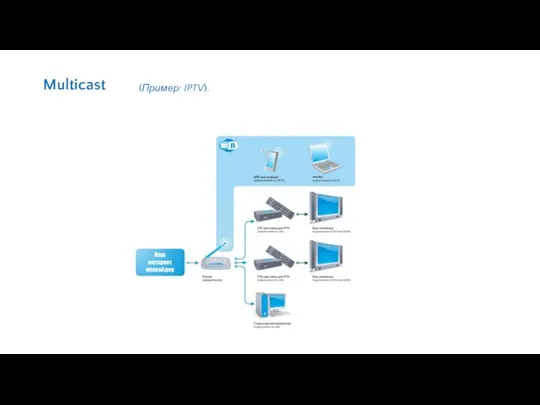

- 174. Multicast (Пример: IPTV).

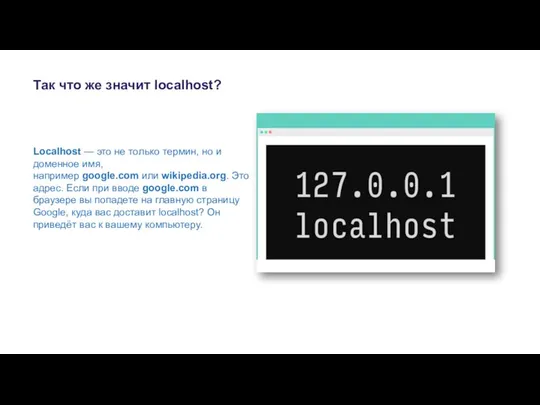

- 175. Так что же значит localhost? Localhost — это не только термин, но и доменное имя, например

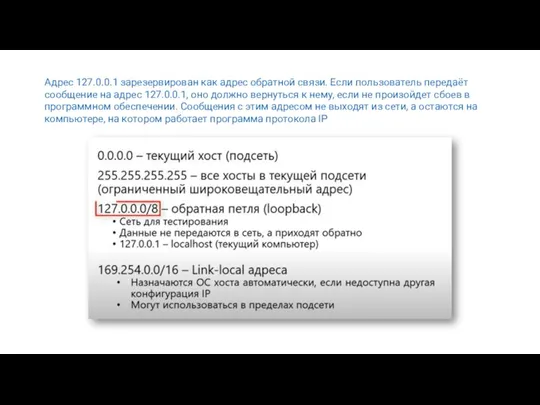

- 176. Адрес 127.0.0.1 зарезервирован как адрес обратной связи. Если пользователь передаёт сообщение на адрес 127.0.0.1, оно должно

- 177. Какова цель localhost? Тест скорости Тест программы или веб-приложения

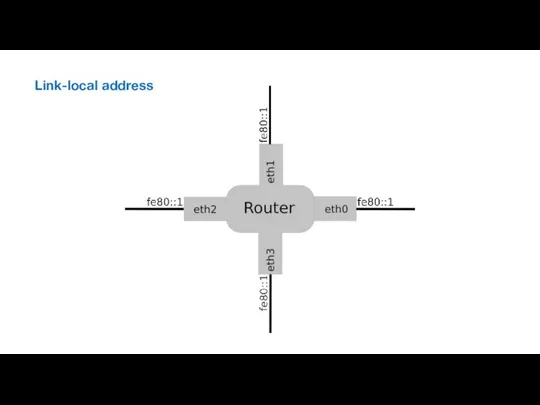

- 178. Link-local address

- 179. Внутренние IP адреса

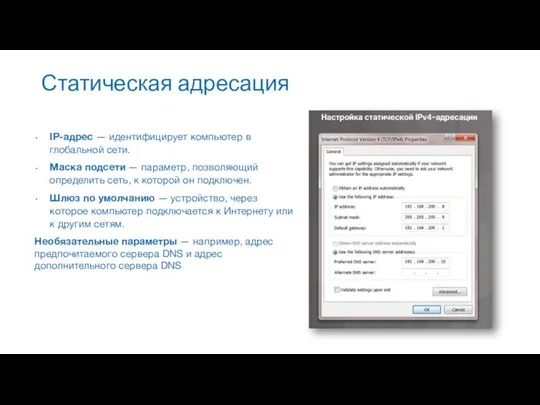

- 180. Статическая адресация IP-адрес — идентифицирует компьютер в глобальной сети. Маска подсети — параметр, позволяющий определить сеть,

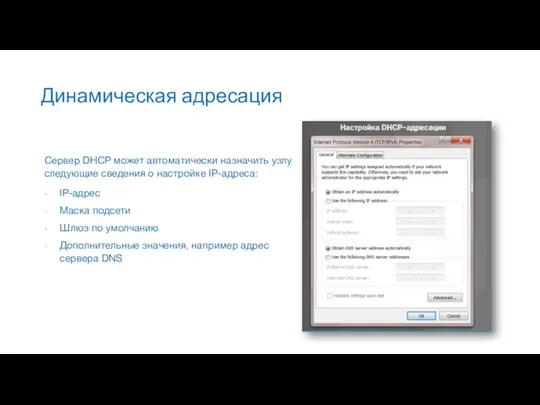

- 181. Динамическая адресация Сервер DHCP может автоматически назначить узлу следующие сведения о настройке IP-адреса: IP-адрес Маска подсети

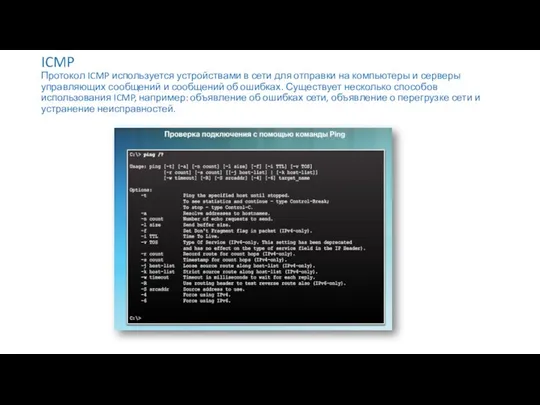

- 182. ICMP Протокол ICMP используется устройствами в сети для отправки на компьютеры и серверы управляющих сообщений и

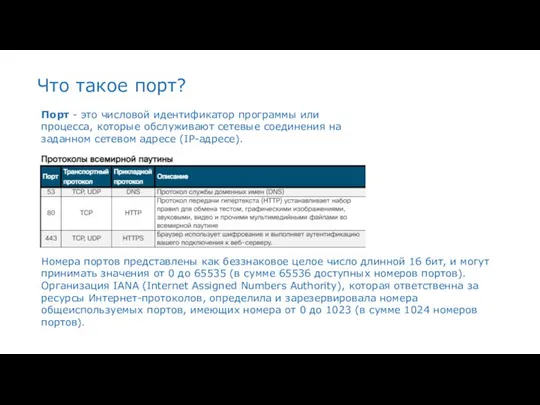

- 183. Что такое порт? Порт - это числовой идентификатор программы или процесса, которые обслуживают сетевые соединения на

- 184. Протоколы TCP и UDP используют нумерацию портов источника и адресата для отслеживания обмена данными приложений. Номер

- 185. Протоколы передачи файлов и управления

- 186. Протоколы удаленного доступа

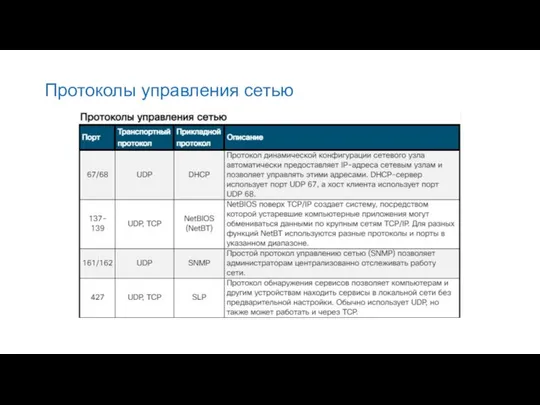

- 187. Протоколы управления сетью

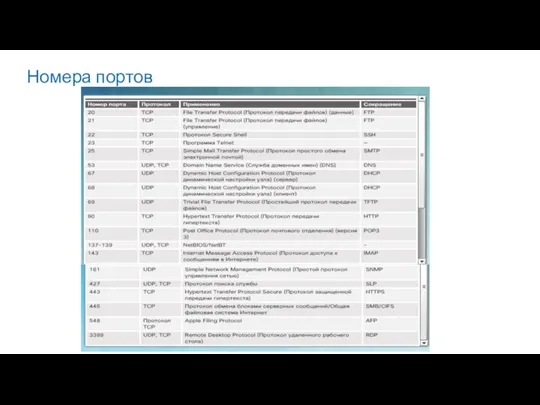

- 189. Номера портов

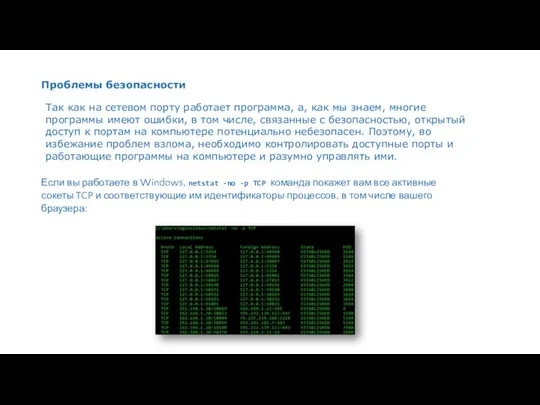

- 190. Проблемы безопасности Так как на сетевом порту работает программа, а, как мы знаем, многие программы имеют

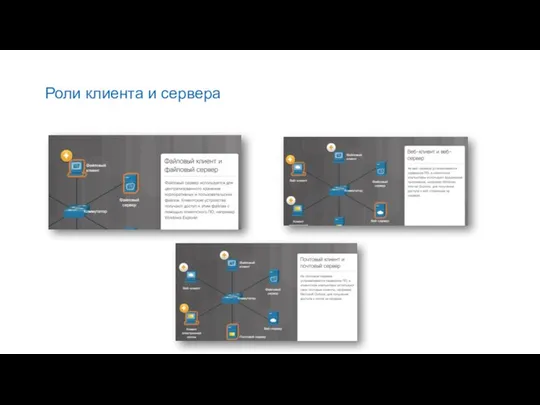

- 191. Роли клиента и сервера

- 192. DHCP-сервер DHCP представляет собой службу, используемую провайдерами, сетевыми администраторами и беспроводными маршрутизаторами для автоматического назначения IP-адресов

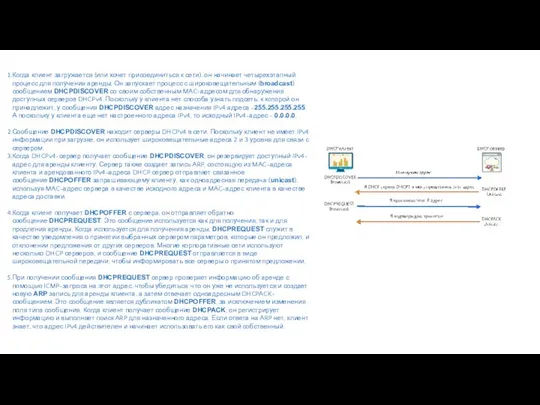

- 193. Когда клиент загружается (или хочет присоединиться к сети), он начинает четырехэтапный процесс для получения аренды. Он

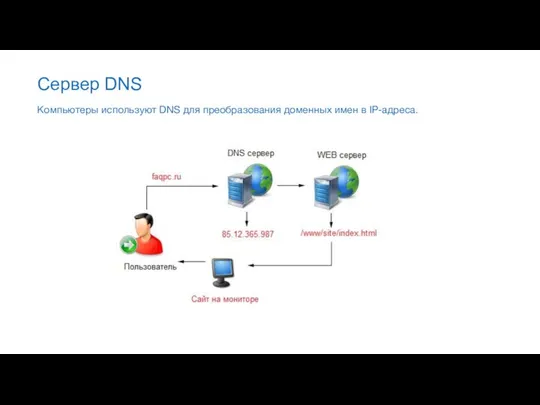

- 194. Сервер DNS Компьютеры используют DNS для преобразования доменных имен в IP-адреса.

- 195. Сервер печати Серверы печати позволяют нескольким компьютерам получать доступ к одному принтеру. Сервер печати имеет три

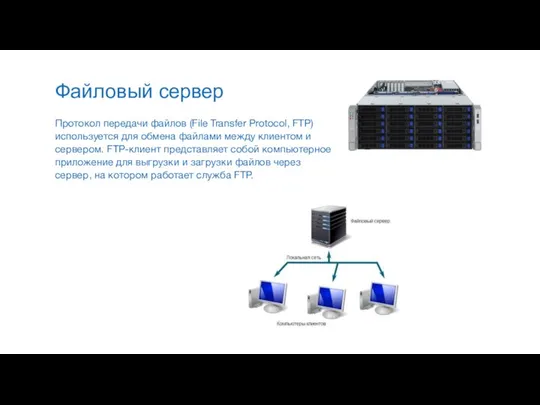

- 196. Файловый сервер Протокол передачи файлов (File Transfer Protocol, FTP) используется для обмена файлами между клиентом и

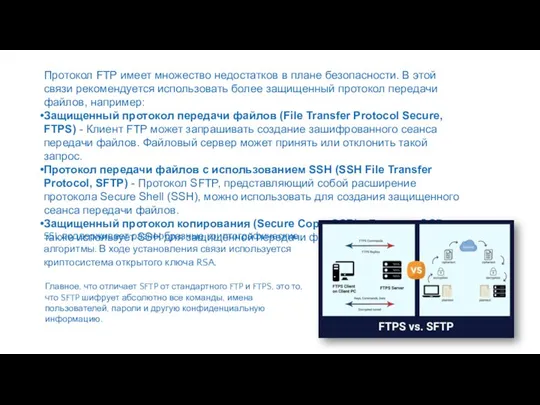

- 197. Протокол FTP имеет множество недостатков в плане безопасности. В этой связи рекомендуется использовать более защищенный протокол

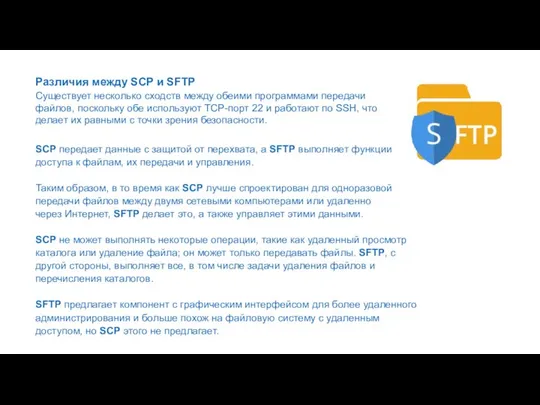

- 198. Различия между SCP и SFTP Существует несколько сходств между обеими программами передачи файлов, поскольку обе используют

- 199. Веб-сервер Веб-ресурсы располагаются на веб-сервере. Хост получает доступ к веб-ресурсам с использованием протокола передачи гипертекста (HTTP)

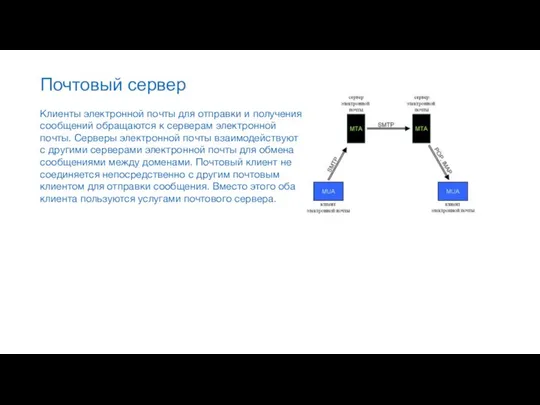

- 200. Почтовый сервер Клиенты электронной почты для отправки и получения сообщений обращаются к серверам электронной почты. Серверы

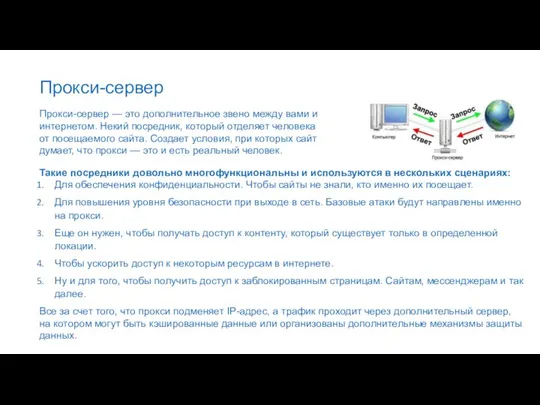

- 201. Прокси-сервер Прокси-сервер — это дополнительное звено между вами и интернетом. Некий посредник, который отделяет человека от

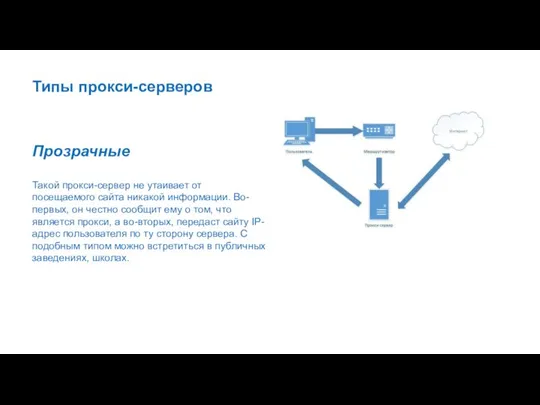

- 202. Типы прокси-серверов Такой прокси-сервер не утаивает от посещаемого сайта никакой информации. Во-первых, он честно сообщит ему

- 203. Анонимные Более востребованный тип прокси. В отличие от первого, он тоже заявляет посещаемому ресурсу о своей

- 204. Искажающие Такие прокси тоже идентифицируют себя честно, но вместо реальных пользовательских данных передают подставные. В таком

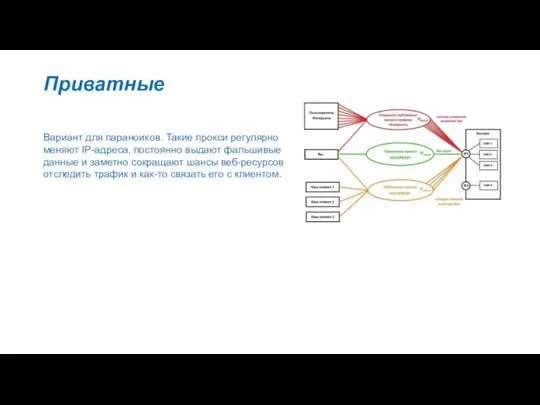

- 205. Приватные Вариант для параноиков. Такие прокси регулярно меняют IP-адреса, постоянно выдают фальшивые данные и заметно сокращают

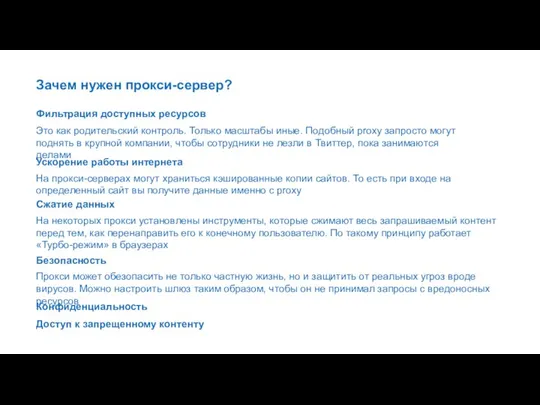

- 206. Зачем нужен прокси-сервер? Фильтрация доступных ресурсов Это как родительский контроль. Только масштабы иные. Подобный proxy запросто

- 207. Настраиваем прокси-сервер Открываем основные настройки системы. Выбираем пункт настроек «Сеть и интернет». Затем переходим в подпункт

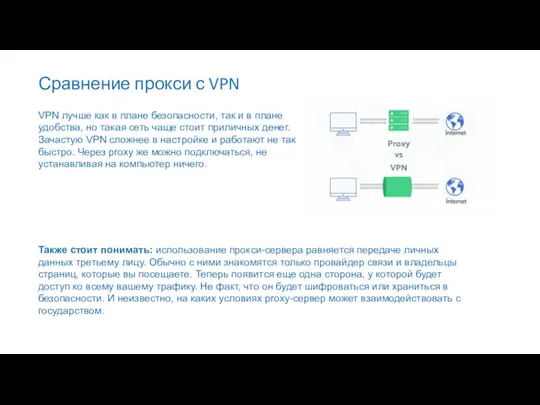

- 208. Сравнение прокси с VPN VPN лучше как в плане безопасности, так и в плане удобства, но

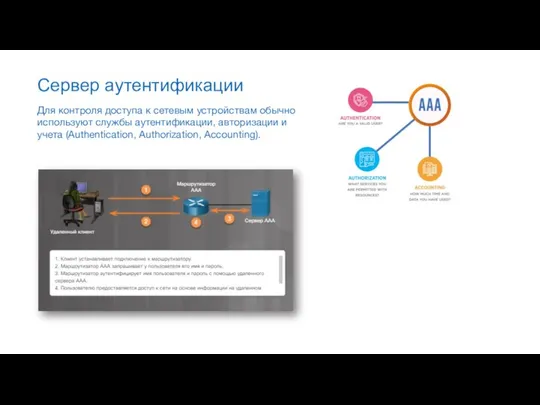

- 209. Сервер аутентификации Для контроля доступа к сетевым устройствам обычно используют службы аутентификации, авторизации и учета (Authentication,

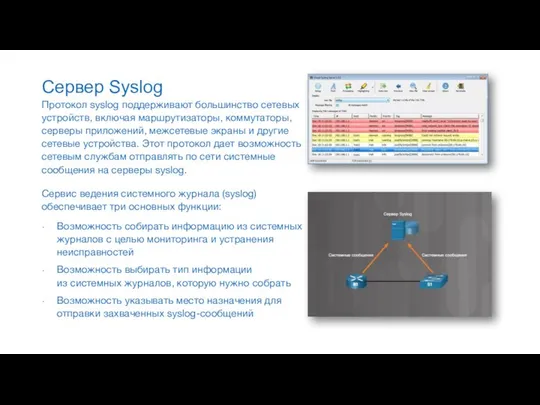

- 210. Сервер Syslog Сервис ведения системного журнала (syslog) обеспечивает три основных функции: Возможность собирать информацию из системных

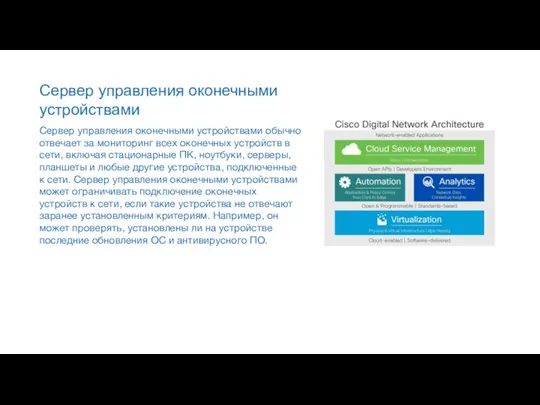

- 211. Сервер управления оконечными устройствами Сервер управления оконечными устройствами обычно отвечает за мониторинг всех оконечных устройств в

- 212. Унаследованные и встроенные системы Унаследованные системы - это компьютерные и сетевые системы, которые больше не поддерживаются,

- 214. Скачать презентацию

Виртуальная реальность (VR)

Виртуальная реальность (VR) Программирование на языке Python

Программирование на языке Python Методы и средства интеллектуальных информационных систем

Методы и средства интеллектуальных информационных систем Области применения Python

Области применения Python Технология работы в программе обработки растровых графических изображений (лекция 2.3.3)

Технология работы в программе обработки растровых графических изображений (лекция 2.3.3) Как вести группу. Как работать с целевой аудиторией

Как вести группу. Как работать с целевой аудиторией Тема урока

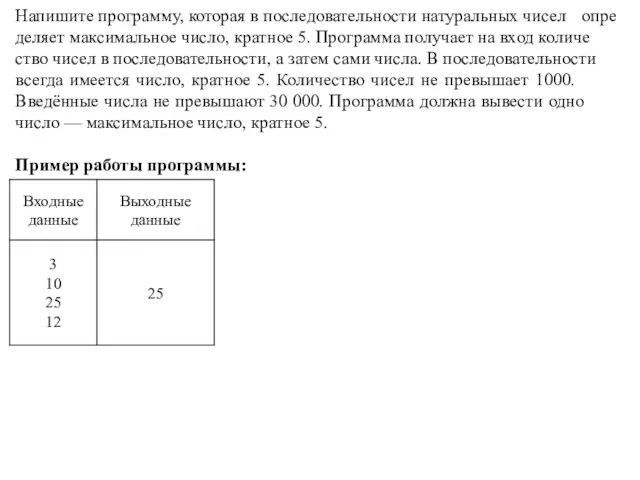

Тема урока  Создание программы. Пример работы программы

Создание программы. Пример работы программы Проектирование базы данных Аптечный склад

Проектирование базы данных Аптечный склад Модуль Дизайн Создание шапки в сообщество ВК

Модуль Дизайн Создание шапки в сообщество ВК Операторы цикла

Операторы цикла Работа_в_REDMINE_

Работа_в_REDMINE_ Команда Бригантина. 5 ступень

Команда Бригантина. 5 ступень Ур. 24 Пошаговое выполнение, отладка линейных программ

Ур. 24 Пошаговое выполнение, отладка линейных программ Информационные системы

Информационные системы Моделирование в среде табличного процессора

Моделирование в среде табличного процессора Разработка программного обеспечения (Software Engineering). Создание ПО

Разработка программного обеспечения (Software Engineering). Создание ПО Геометрия задачи на чертежах

Геометрия задачи на чертежах  Язык С++

Язык С++ Презентация "Глобальная компьютерная сеть Интернет" - скачать презентации по Информатике

Презентация "Глобальная компьютерная сеть Интернет" - скачать презентации по Информатике Word и Таблицы Цели урока. Работа с таблицами в текстовом редакторе. Вставка и форматирование таблицы. Примеры таблиц. Изменение

Word и Таблицы Цели урока. Работа с таблицами в текстовом редакторе. Вставка и форматирование таблицы. Примеры таблиц. Изменение  Все быстрее и быстрее. Вся правда о кэш-памяти

Все быстрее и быстрее. Вся правда о кэш-памяти Инструкция по отмене ошибочных платежей. Paynet

Инструкция по отмене ошибочных платежей. Paynet Меры безопасности и правила поведения на льду

Меры безопасности и правила поведения на льду  Работа с файлами и папками

Работа с файлами и папками Разработка игрового проекта на основе unity3d

Разработка игрового проекта на основе unity3d ЕСТЬ ЛИ БУДУЩЕЕ У БУМАЖНЫХ НОСИТЕЛЕЙ ИНФОРМАЦИИ? Васильева Дарья МБОУ «СОШ № 50», 4 «А» класс

ЕСТЬ ЛИ БУДУЩЕЕ У БУМАЖНЫХ НОСИТЕЛЕЙ ИНФОРМАЦИИ? Васильева Дарья МБОУ «СОШ № 50», 4 «А» класс  Устройство компьтера

Устройство компьтера