Содержание

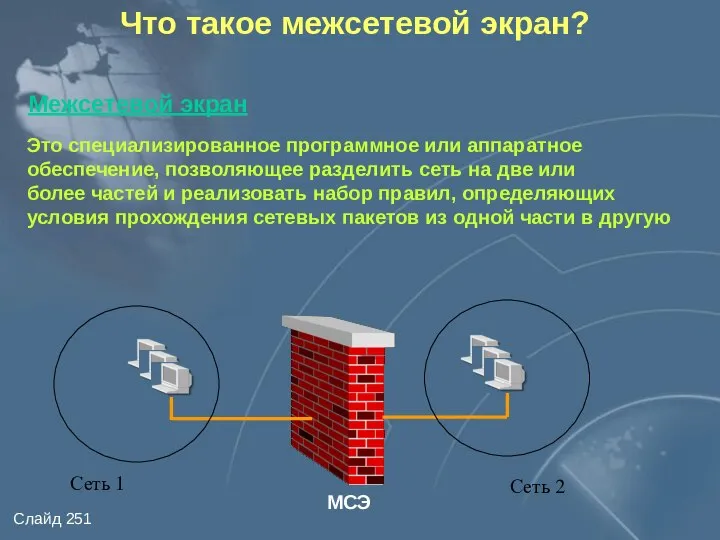

- 2. Межсетевой экран Это специализированное программное или аппаратное обеспечение, позволяющее разделить сеть на две или более частей

- 3. NT UNIX Маршрутизатор Клиенты Назначение МСЭ Основное назначение МСЭ - воплощение политики безопасности, принятой в организации

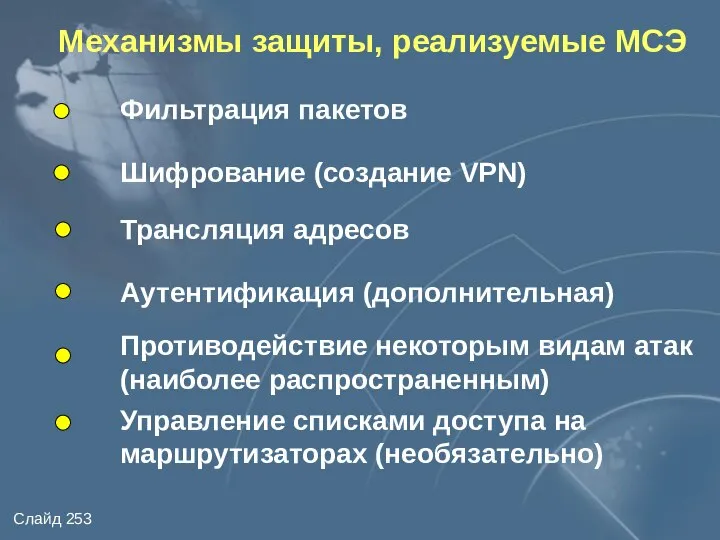

- 4. Механизмы защиты, реализуемые МСЭ Фильтрация пакетов Шифрование (создание VPN) Трансляция адресов Аутентификация (дополнительная) Противодействие некоторым видам

- 5. Фильтрация сетевого трафика IP-адрес отправителя IP-адрес получателя TCP/UDP-порт отправителя TCP/UDP-порт получателя Другие критерии Правила фильтрации К

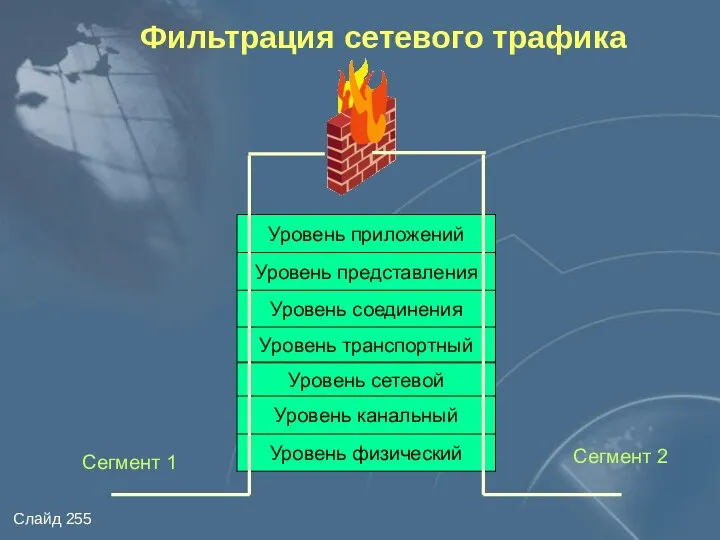

- 6. Фильтрация сетевого трафика Уровень приложений Уровень представления Уровень соединения Уровень транспортный Уровень сетевой Уровень канальный Уровень

- 7. Шифрование Незашифрованный трафик Зашифрованный трафик Функции шифрования позволяют защитить данные, передаваемые по общим каналам связи

- 8. Виртуальные частные сети Виртуальные частные сети (VPN) предназначены для безопасного обмена данными через сети общего пользования

- 9. Организация виртуальных частных сетей с использованием МСЭ МСЭ + VPN модуль

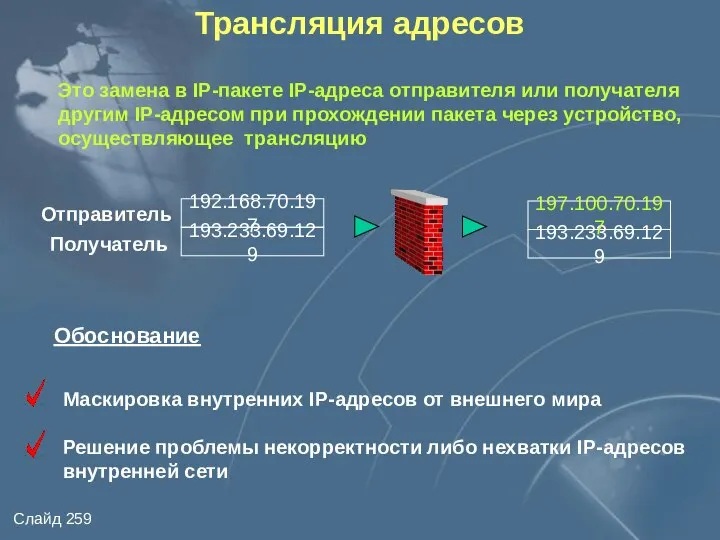

- 10. Трансляция адресов Это замена в IP-пакете IP-адреса отправителя или получателя другим IP-адресом при прохождении пакета через

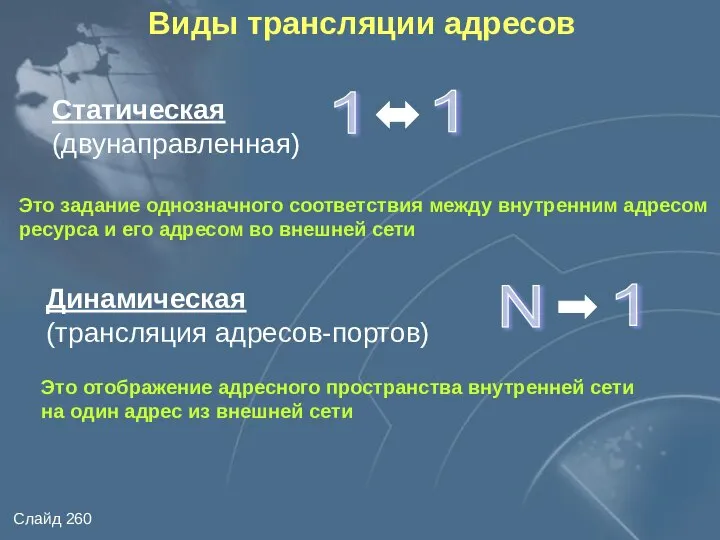

- 11. Виды трансляции адресов Статическая (двунаправленная) Это задание однозначного соответствия между внутренним адресом ресурса и его адресом

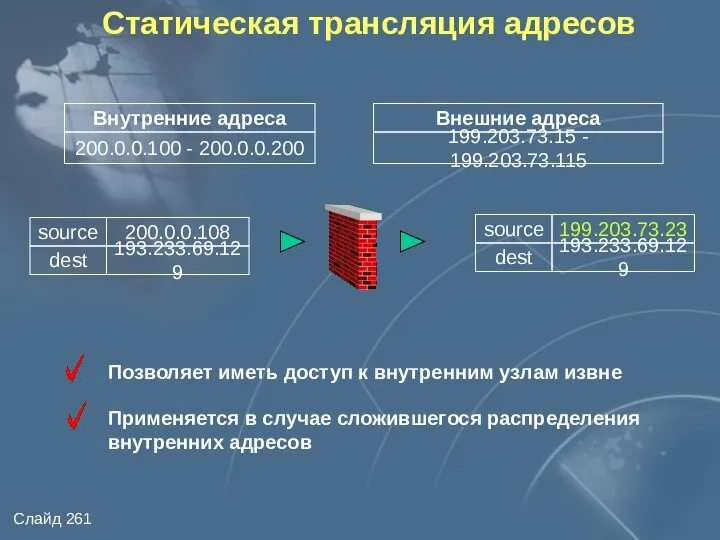

- 12. Статическая трансляция адресов Внутренние адреса 200.0.0.100 - 200.0.0.200 Внешние адреса 199.203.73.15 - 199.203.73.115 200.0.0.108 193.233.69.129 193.233.69.129

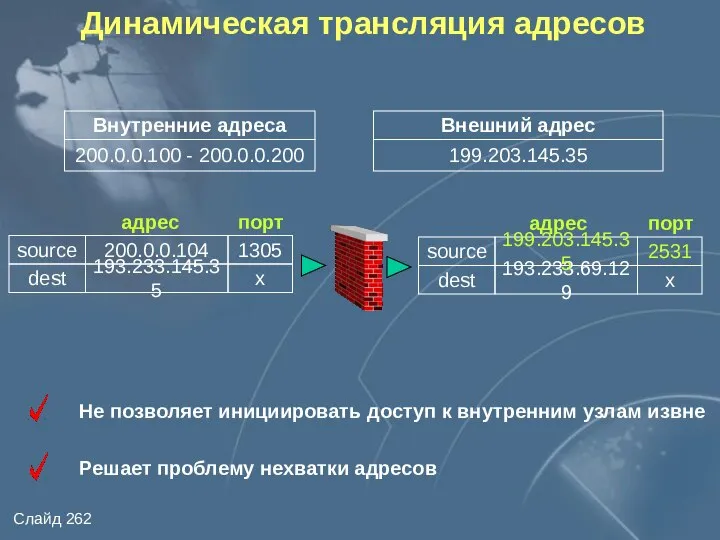

- 13. Динамическая трансляция адресов Внутренние адреса 200.0.0.100 - 200.0.0.200 Внешний адрес 199.203.145.35 200.0.0.104 193.233.145.35 193.233.69.129 199.203.145.35 source

- 14. Увеличение вероятности неверной адресации Невозможность или трудности запуска некоторых приложений Проблемы с SNMP, DNS и т.

- 15. Типы межсетевых экранов Прикладной уровень Уровень представления Сеансовый уровень Транспортный уровень Сетевой уровень Канальный уровень Физический

- 16. Прикладной уровень Уровень представления Сеансовый уровень Транспортный уровень Сетевой уровень Канальный уровень Физический уровень Пакетный фильтр

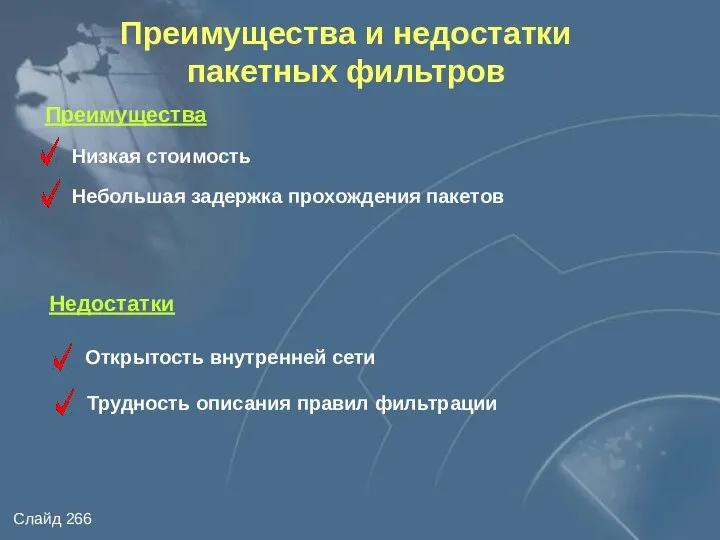

- 17. Преимущества Низкая стоимость Небольшая задержка прохождения пакетов Недостатки Открытость внутренней сети Трудность описания правил фильтрации Преимущества

- 18. Технология «Proxy» Proxy - это приложение - посредник, выполняющееся на МСЭ и выполняющее следующие функции: Приём

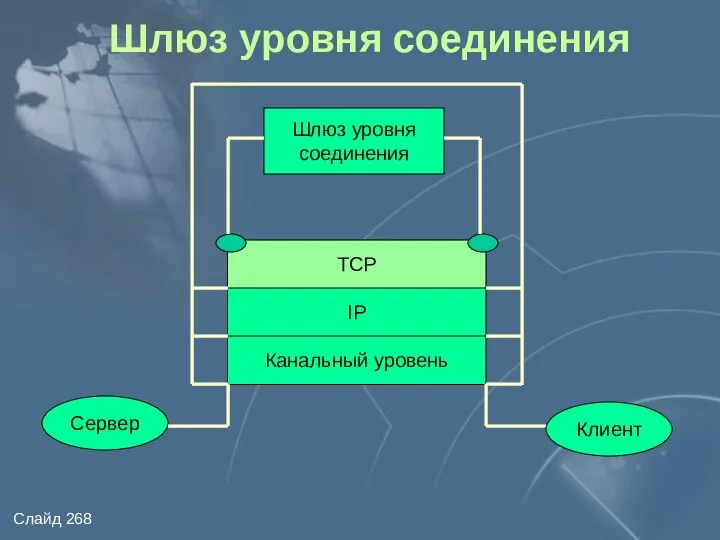

- 19. ТСР IP Канальный уровень Шлюз уровня соединения Сервер Клиент Шлюз уровня соединения

- 20. Протокол SOCKS Транспортный уровень (TCP, UDP) Прикладной уровень Протокол SOCKS Шлюз уровня соединения -пример

- 21. Сервер SOCKS Клиент SOCKS Внешний узел Шлюз уровня соединения -пример

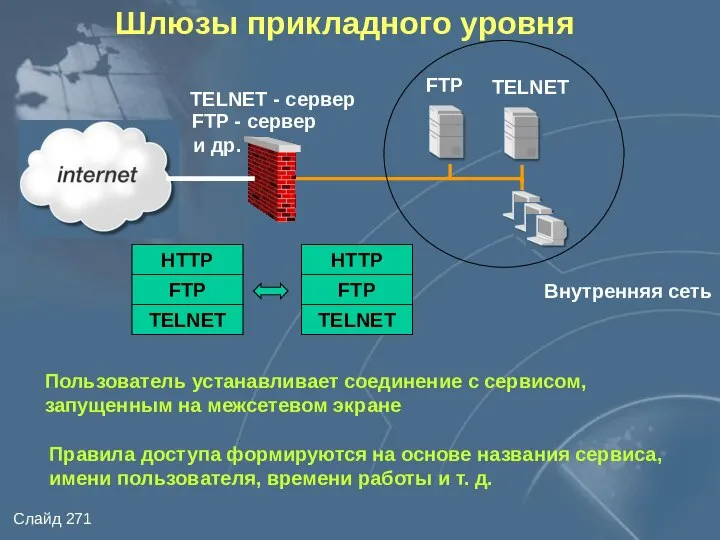

- 22. Шлюзы прикладного уровня Внутренняя сеть TELNET - сервер FTP - сервер и др. FTP TELNET Пользователь

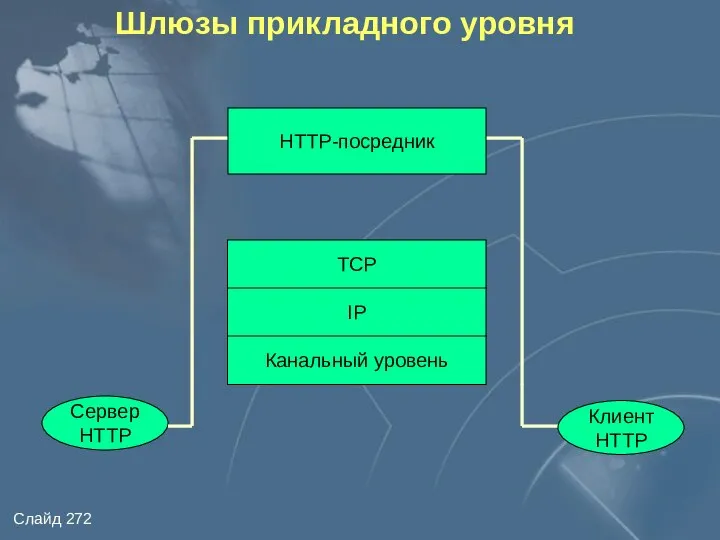

- 23. Шлюзы прикладного уровня ТСР IP Канальный уровень HTTP-посредник Сервер HTTP Клиент HTTP

- 24. Преимущества и недостатки технологии «PROXY» Преимущества Двухшаговая процедура для входа во внутреннюю сеть и выхода наружу

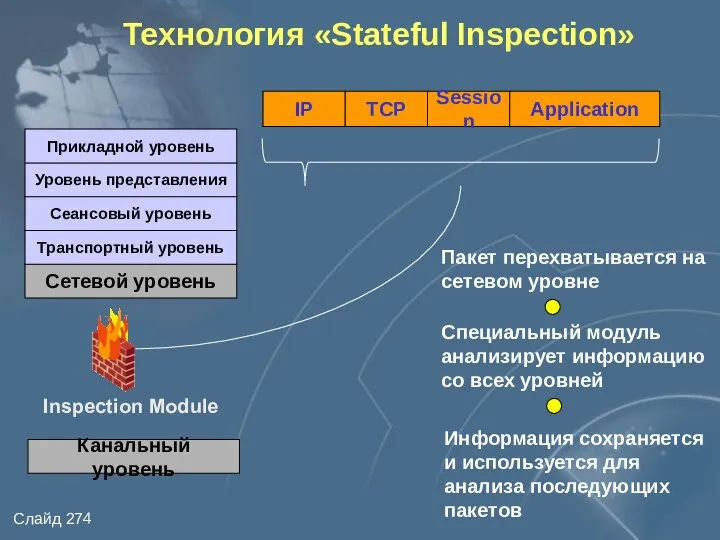

- 25. Технология «Stateful Inspection» IP TCP Session Application Inspection Module Сетевой уровень Канальный уровень Транспортный уровень Сеансовый

- 26. Технология «Stateful Inspection» Хранение информации о состоянии соединения Хранение информации о состоянии приложения Модификация передаваемой информации

- 27. Технология «Stateful Inspection» Обработка нового соединения Клиент Сервер Первый пакет нового соединения Новое соединение Таблица соединений

- 28. Технология «Stateful Inspection» Клиент Сервер Последующие пакеты соединения Таблица соединений Просмотр таблицы соединений Обработка следующих пакетов

- 29. Варианты расположения МСЭ Внутренняя сеть FTP WEB МСЭ, маршрутизатор Маршрутизатор является межсетевым экраном 1

- 30. Варианты расположения МСЭ Внутренняя сеть FTP WEB Маршрутизаторы Трафик с внешнего маршрутизатора перенаправляется на МСЭ, а

- 31. Варианты расположения МСЭ Внутренняя сеть FTP WEB Маршрутизатор МСЭ является единственной видимой снаружи машиной МСЭ 3

- 32. Варианты расположения МСЭ Внутренняя сеть Маршрутизатор Защищена не вся внутренняя сеть. Узлы, которые должны быть видимы

- 33. Варианты расположения МСЭ Внутренняя сеть Маршрутизатор Защищена не вся внутренняя сеть. Узлы, которые должны быть видимы

- 34. Варианты расположения МСЭ Внутренняя сеть Маршрутизатор FTP и WEB серверы подключены к отдельному интерфейсу МСЭ, что

- 35. Недостатки МСЭ как средств защиты Не защищают от пользователей, прошедших авторизацию Не защищают соединения, установленные в

- 36. Пакетный фильтр на базе ОС Linux

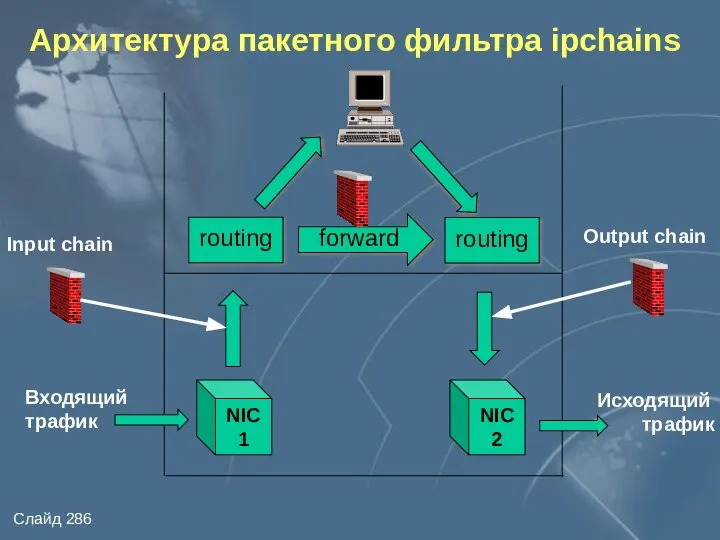

- 37. Архитектура пакетного фильтра ipchains Input chain NIC1 NIC2 Output chain Входящий трафик Исходящий трафик forward routing

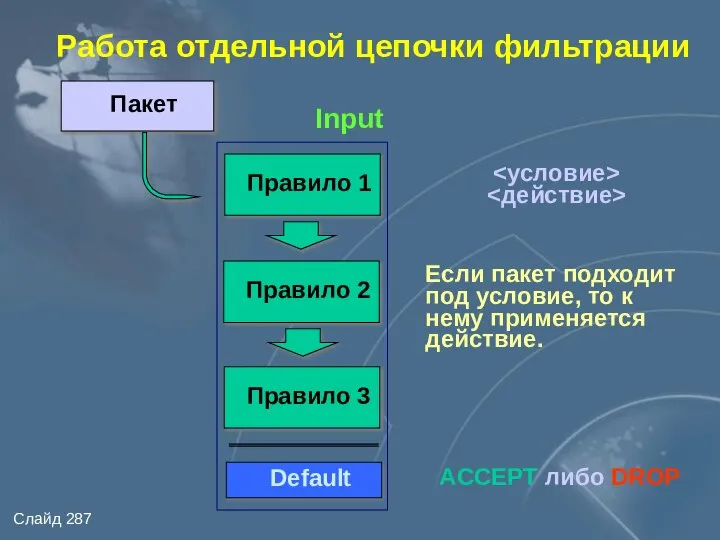

- 38. Работа отдельной цепочки фильтрации Правило 1 Правило 2 Правило 3 Пакет Default ACCEPT либо DROP Если

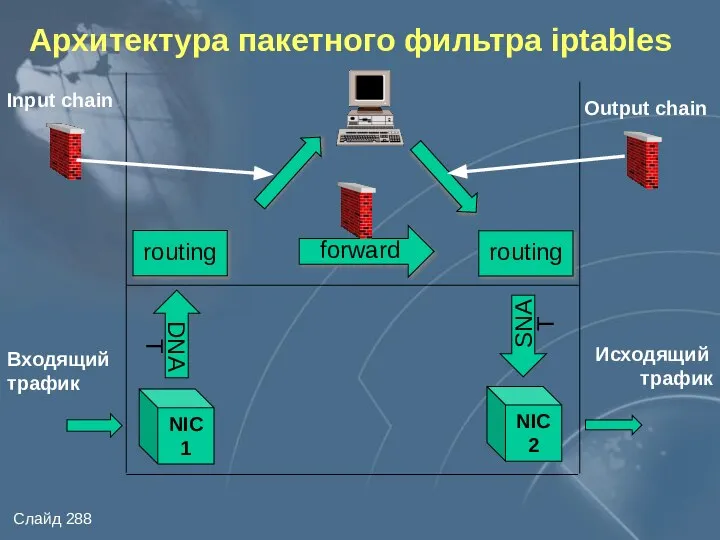

- 39. Архитектура пакетного фильтра iptables NIC1 NIC2 SNAT Входящий трафик Исходящий трафик forward routing routing DNAT Input

- 40. Практическая работа 5 Пакетный фильтр на базе Linux Настройка фильтрации ICMP и UDP

- 41. Межсетевой экран CheckPoint FireWall-1

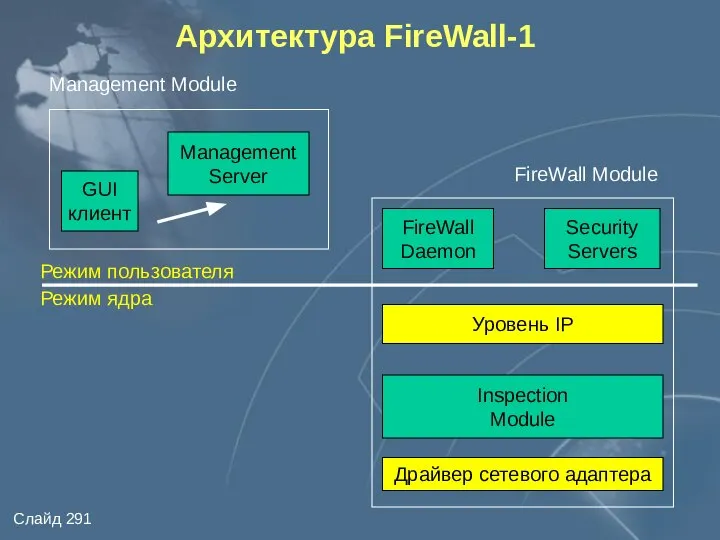

- 42. Архитектура FireWall-1 Management Module Режим пользователя Режим ядра FireWall Module GUI клиент Management Server FireWall Daemon

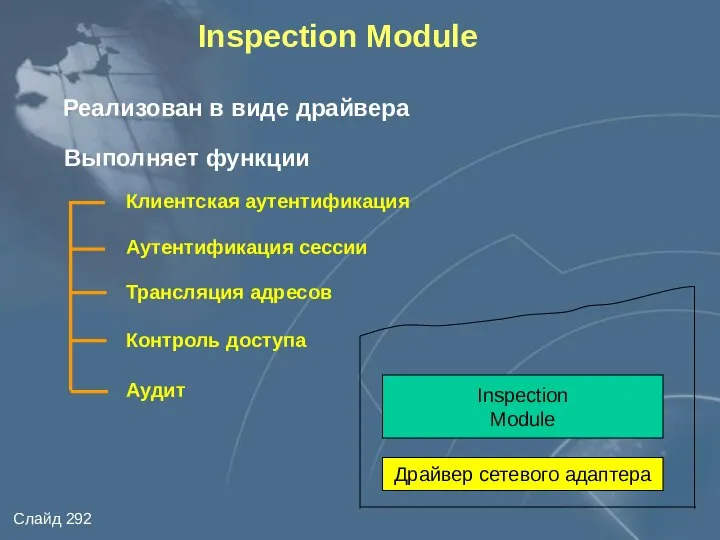

- 43. Inspection Module Реализован в виде драйвера Выполняет функции Контроль доступа Аутентификация сессии Клиентская аутентификация Трансляция адресов

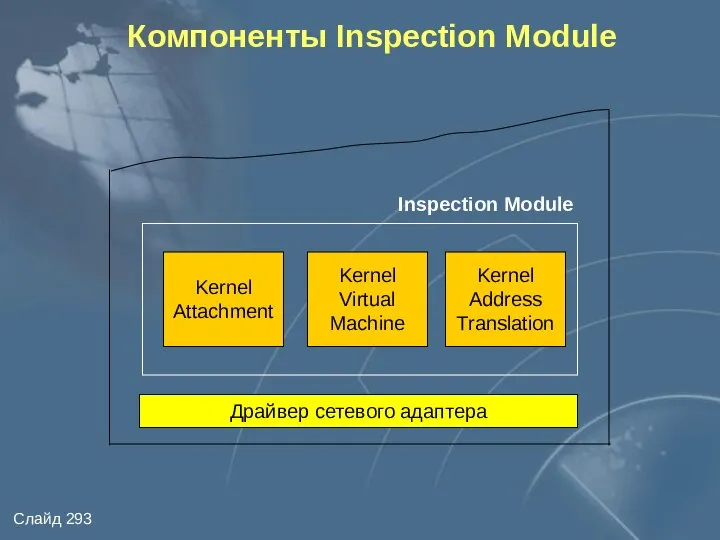

- 44. Компоненты Inspection Module Драйвер сетевого адаптера Inspection Module Kernel Attachment Kernel Virtual Machine Kernel Address Translation

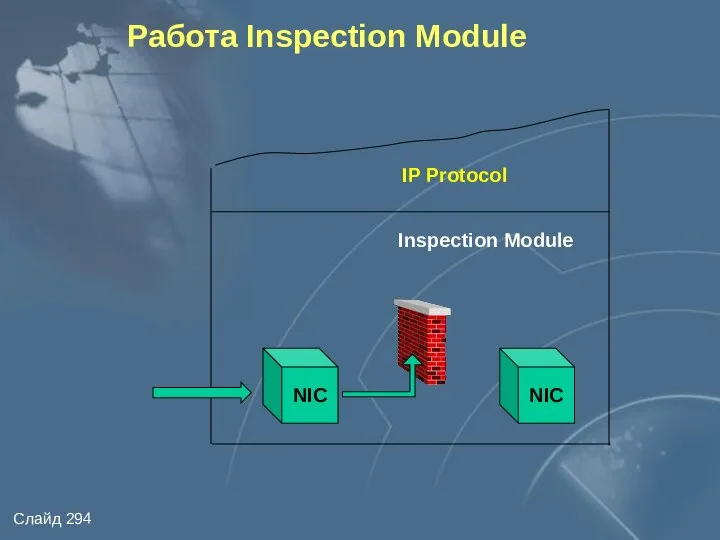

- 45. Работа Inspection Module IP Protocol Inspection Module NIC NIC

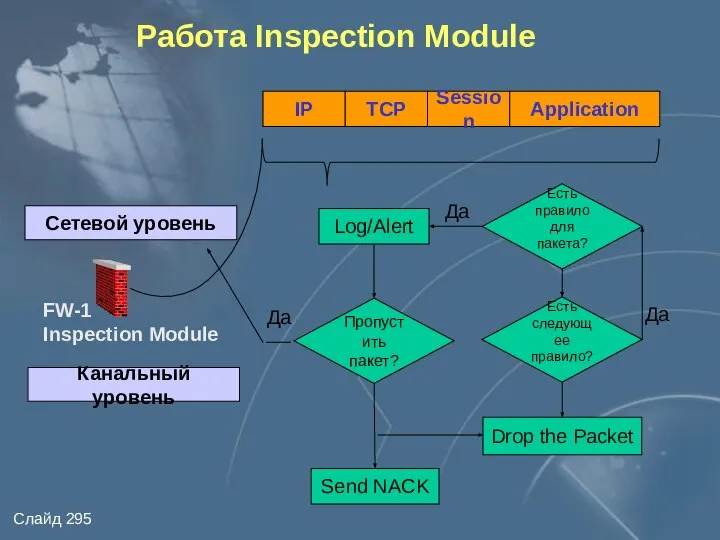

- 46. Работа Inspection Module IP TCP Session Application FW-1 Inspection Module Сетевой уровень Канальный уровень Есть правило

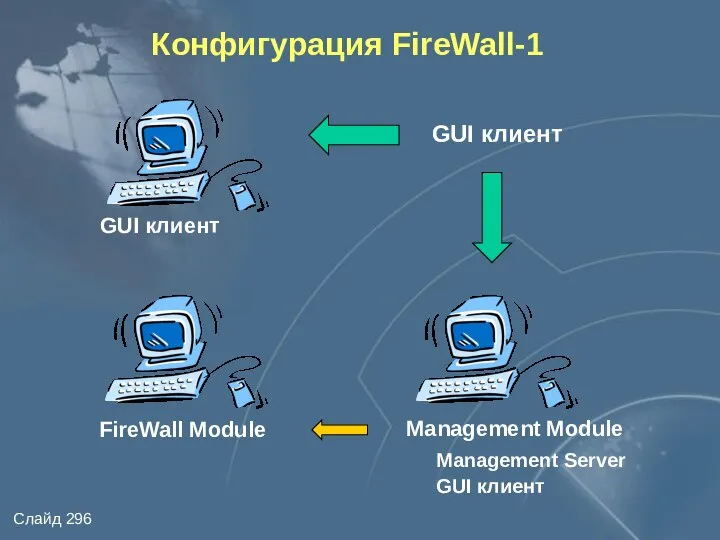

- 47. Конфигурация FireWall-1 Management Module FireWall Module GUI клиент Management Server GUI клиент GUI клиент

- 49. Скачать презентацию

Создание архивов с помощью программы WinRAR

Создание архивов с помощью программы WinRAR C# и Entity FrameWork

C# и Entity FrameWork Деректердің иерархиялық моделі

Деректердің иерархиялық моделі Lektsia_5

Lektsia_5 Сортировка элементов массива. (Урок 45)

Сортировка элементов массива. (Урок 45) База данных

База данных Построение чертежа детали "Седло" в КОМПАС 3D-LT v.9

Построение чертежа детали "Седло" в КОМПАС 3D-LT v.9 Презентация "Понятие системы" - скачать презентации по Информатике

Презентация "Понятие системы" - скачать презентации по Информатике Архитектура компьютера. Процессор, его назначение. Память. Внешние и внутренние запоминающие устройства

Архитектура компьютера. Процессор, его назначение. Память. Внешние и внутренние запоминающие устройства Строковый тип данных

Строковый тип данных Хищные журналы и переводной плагиат в международных базах данных

Хищные журналы и переводной плагиат в международных базах данных Процессоры

Процессоры Раздел 16 Анализ собственных колебаний методом суперэлементов-подконструкций

Раздел 16 Анализ собственных колебаний методом суперэлементов-подконструкций  Аналіз даних у середовищі табличного процесора Excel з використанням майстра зведених таблиць. (Лекция 2.6)

Аналіз даних у середовищі табличного процесора Excel з використанням майстра зведених таблиць. (Лекция 2.6) Продукция 1С

Продукция 1С История ЭВМ и программирования

История ЭВМ и программирования Груповий вплив на поведiнку споживачiв

Груповий вплив на поведiнку споживачiв Спеціальність “Прикладна математика” Горлівського технікуму Донецького національного університету

Спеціальність “Прикладна математика” Горлівського технікуму Донецького національного університету Технология обработки числовых данных

Технология обработки числовых данных Двоичное кодирование звуковой информации

Двоичное кодирование звуковой информации СОЗДАНИЕ БАННЕРА

СОЗДАНИЕ БАННЕРА Проверочная работа 5 класс Информация. Информатика. Компьютер

Проверочная работа 5 класс Информация. Информатика. Компьютер Презентация "Криптографический шлюз - 2" - скачать презентации по Информатике

Презентация "Криптографический шлюз - 2" - скачать презентации по Информатике Графики и диаграммы

Графики и диаграммы Проектирование баз данных

Проектирование баз данных Базовые алгоритмические структуры

Базовые алгоритмические структуры Операционная система

Операционная система «Адресация и передача информации в сети Интернет» Кривенцов Л.А.

«Адресация и передача информации в сети Интернет» Кривенцов Л.А.