Разработка рекомендаций по защите конфиденциальной информации в компьютерной системе ПАО МРСК Центра - Костромаэнерго

Содержание

- 2. Цель работы: Цель выпускной работы – повышение безопасности процедур обработки конфиденциальной информации в компьютерной системе на

- 3. Взаимодействие с предприятием Разработка регламента проведения аудита; Сбор исходных данных; Анализ полученных данных с целью оценки

- 4. Разработка модели безопасности Разработка модели безопасности включает в себя: Определение объектов защиты Модель нарушителя Выявление угроз

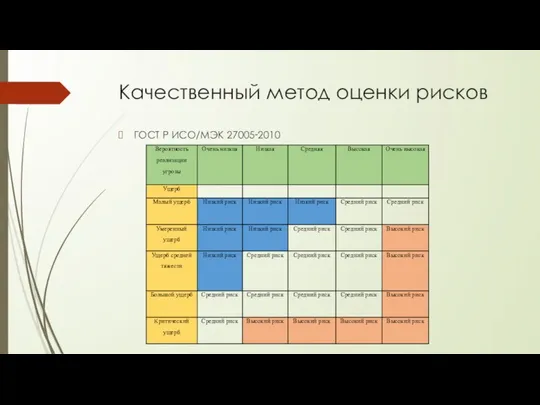

- 5. Качественный метод оценки рисков ГОСТ Р ИСО/МЭК 27005‑2010

- 6. Количественный метод оценки рисков

- 7. Выбор мер защиты Международный стандарт ИСО/МЭК 27001‑2013 Дополнительные меры: Установка программы для блокировки чтения flash накопителей

- 8. Разработанные рекомендации Установка предлагаемых на предыдущем слайде дополнительных мер защиты Ориентирование на базовый уровень Международный стандарт

- 9. Оценка экономической эффективности Потери от реализации угроз до внедрения системы составляют: 2 900 000 руб. Потери

- 10. Заключение Итак, в ходе разработки рекомендаций было сделано следующее: Проанализировано предприятие с точки зрения объектов информатизации.

- 12. Скачать презентацию

Сайт с образцами (шаблонами) постеров

Сайт с образцами (шаблонами) постеров Программа Microsoft PowerPoint

Программа Microsoft PowerPoint Презентация "НАЧАЛО РАБОТЫ С EXCEL" - скачать презентации по Информатике

Презентация "НАЧАЛО РАБОТЫ С EXCEL" - скачать презентации по Информатике Циклические коды. Код CRC

Циклические коды. Код CRC Преобразование (приведение) типов

Преобразование (приведение) типов Моделирование как метод познания. Системный подход в моделировании

Моделирование как метод познания. Системный подход в моделировании Безопасный интернет

Безопасный интернет Презентация "Беспроводная система Dialog 3G" - скачать презентации по Информатике

Презентация "Беспроводная система Dialog 3G" - скачать презентации по Информатике Презентация "Электронные таблицы и прыжки в высоту" - скачать презентации по Информатике

Презентация "Электронные таблицы и прыжки в высоту" - скачать презентации по Информатике 20 секретных функций Microsoft Word

20 секретных функций Microsoft Word Работа с обновленным ресурсом users.v8.1c.ru

Работа с обновленным ресурсом users.v8.1c.ru Концепции графического программирования. (Лекция 3)

Концепции графического программирования. (Лекция 3) Максимальный поток в сети

Максимальный поток в сети Сигнализация в сетях IP-телефонии

Сигнализация в сетях IP-телефонии Функциональное моделирование бизнеспроцессов с использованием ППП

Функциональное моделирование бизнеспроцессов с использованием ППП Постоянные циклы станков с ЧПУ. Программирование с помощью подпрограмм

Постоянные циклы станков с ЧПУ. Программирование с помощью подпрограмм Оценка количественных параметров текстовых документов

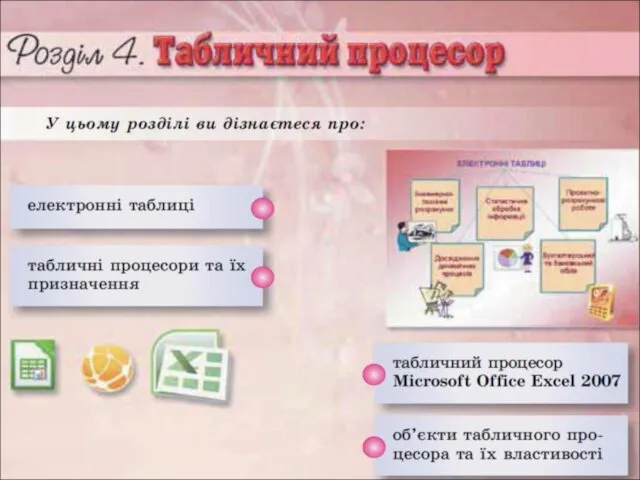

Оценка количественных параметров текстовых документов Табличний процесор

Табличний процесор EMS Диагностика по CAN

EMS Диагностика по CAN Компьютерные сети Телекоммуникационные технологии

Компьютерные сети Телекоммуникационные технологии Тема: «Zend Framework. Общие сведения. Реализация паттерна MVC в Zend Framework» Представил ст. гр. И-52д инженер ЦКТ Козлов А.А.

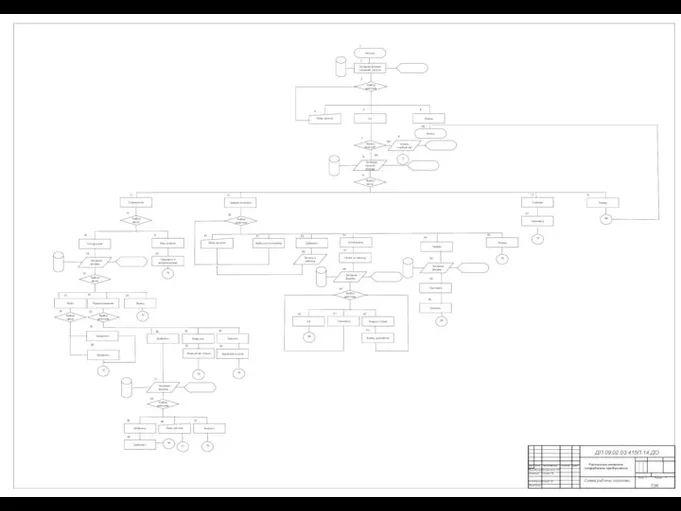

Тема: «Zend Framework. Общие сведения. Реализация паттерна MVC в Zend Framework» Представил ст. гр. И-52д инженер ЦКТ Козлов А.А. Блок схема в печать

Блок схема в печать Mesh-сети. Алгоритмы маршрутизации

Mesh-сети. Алгоритмы маршрутизации Алгоритм. Свойства алгоритма.

Алгоритм. Свойства алгоритма.  Переменные. Память компьютера в наших руках

Переменные. Память компьютера в наших руках Бизнес в интернете. Профессиональное обучение для новичков и опытных предпринимателей

Бизнес в интернете. Профессиональное обучение для новичков и опытных предпринимателей Розробка комплексу програмних та апаратних засобів керуванням роботою макету поїзду

Розробка комплексу програмних та апаратних засобів керуванням роботою макету поїзду Научно-техническая информация

Научно-техническая информация