- Главная

- Информатика

- Услуги по защите от DDoS

Содержание

- 2. Оглавление Техническая спецификация – Защита от DDoS Июнь 2020 Краткое описание услуги Стандартные методы защиты Blackhole

- 3. Краткое описание услуги Команда сетевых специалистов RETN много лет разрабатывает и внедряет инструменты защиты для обеспечения

- 4. Продвинутые методы защиты Extended Blackhole (eBH) “Расширенный” blackhole (Extended Blackhole, eBH) – более избирательный способ обнаружения

- 5. DDoS Mitigation Services – Система защиты от DDoS-атак на базе Arbor Для обеспечения наивысшего уровня защиты

- 6. Automatic Mitigation – Автоматический режим Это решение «под ключ», как правило, выбирают небольшие Интернет-провайдеры или компании,

- 7. Атаки на уровне приложений Данные атаки нацелены на конкретные клиентские сервисы, имитируя трафик в их сторону.

- 8. Предоставление услуги Техническая спецификация – Защита от DDoS Июнь 2020 Какая информация потребуется от Вас Service

- 10. Скачать презентацию

Оглавление

Техническая спецификация – Защита от DDoS

Июнь 2020

Краткое описание услуги Стандартные методы

Оглавление

Техническая спецификация – Защита от DDoS

Июнь 2020

Краткое описание услуги Стандартные методы

Blackhole

Деприоритезация трафика PAMIR

Продвинутые методы защиты Extended Blackhole (eBH)

FlowSpec

DDoS Mitigation Services – Система защиты от DDoS-атак на базе Arbor

Self-Initiated Mitigation – Ручной режим Automatic Mitigation – Автоматический режим Типы атак

Географический охват Предоставление услуги

Какая информация потребуется от Вас Процесс организации услуги

Техническая поддержка Личный кабинет

3

3

3

3

3

4

4

4

5

5

6

6

7

8

8

8

9

9

Краткое описание услуги

Команда сетевых специалистов RETN много лет разрабатывает и внедряет

Краткое описание услуги

Команда сетевых специалистов RETN много лет разрабатывает и внедряет

услугами IP Transit и Internet Access от RETN, имеет доступ к различным функциям для отражения DDoS- атак.

Мы предлагаем как стандартные методы защиты, которые входят в базовый пакет услуг RETN, так и продвинутые, обеспечивающие большую гибкость и эффективность. Таким образом, мы можем подобрать набор инструментов, оптимально подходящий Вашим бизнес-задачам и потребностям.

Техническая спецификация – Защита от DDoS

Июнь 2020

Стандартные методы защиты

Blackhole

Blackhole — базовый метод защиты, основанный на протоколе BGP. Клиент проводит анализ, определяет направление атаки и запускает фильтрацию, используя на анонсе blackhole community 9002:666. Весь вредоносный трафик, направленный на /32 или /128 подсети, помеченные данным community, будет отброшен на входе в сеть RETN. Процесс полностью управляется Клиентом. Если у Клиента нет BGP сессии с RETN, "blackholing" может быть запущен по запросу с помощью нашей Службы технической поддержки RETN NOC.

Деприоритезация трафика

Мы разработали собственную систему самозащиты, развернутую на всей IP-сети RETN, для предотвращения возможных сбоев и перегрузок на магистральных каналах связи RETN в случае DDoS- атак. Эта система собирает информацию о входящем трафике с пограничных маршрутизаторов и выявляет потенциальные DDoS-атаки, нацеленные на клиентов. Вредоносный трафик получает более низкий приоритет и в случае перегрузки магистральных каналов отбрасывается в первую очередь.

Данный метод защиты доступен для всех клиентов, пользующихся услугами Доступа в Интернет от RETN, и защищает сети клиентов от volumetric атак.

PAMIR

Мы создали собственный инструмент, который помогает клиентам анализировать входящий трафик и обнаруживать DDoS-атаки. С помощью PAMIR клиенты могут определять тип и направление, интенсивность и продолжительность атаки, а также отслеживать историю предыдущих атак. Таким

образом, они могут своевременно предпринять конкретные действия в случае атаки. Все клиенты RETN IP Transit получают доступ к инструменту Pamir бесплатно.

Продвинутые методы защиты

Extended Blackhole (eBH)

“Расширенный” blackhole (Extended Blackhole, eBH) – более

Продвинутые методы защиты

Extended Blackhole (eBH)

“Расширенный” blackhole (Extended Blackhole, eBH) – более

9002:667: фильтрация всего UDP-трафика, идущего на клиента;

9002:668: либо фильтрация UDP-трафика от «известных amplifier’ов» (UDP with source-port 19, 53, 123, 161, 389, 520, 1900, 11211) и фрагментированного UDP-трафика.

Как показано на диаграмме ниже, анонсы с 9002: 66X community сначала проверяются сервером RETN eBH, а затем распространяются на всю сеть. Таким образом, трафик, идущий на защищаемую подсеть, будет отбрасываться на входе в сеть RETN.

FlowSpec

BGP Flow Specification (FlowSpec), позволяет клиентам самостоятельно формулировать правила

фильтрации (FlowSpec rules), посылая их на маршрутизаторы RETN по протоколу BGP согласно RFC 5575 . Правила фильтрации активируются RETN на пограничном маршрутизаторе, находящемся ближе всего к Клиенту, оборудование которого также должно поддерживать этот функционал. Этот метод позволяет выставить до 10 различных правил, благодаря которым клиенты могут максимально гибко отбрасывать паразитный трафик еще на сети RETN, минимизируя его влияние на легитимный.

Техническая спецификация – Защита от DDoS

Июнь 2020

DDoS Mitigation Services – Система защиты от DDoS-атак на базе Arbor

Для

DDoS Mitigation Services – Система защиты от DDoS-атак на базе Arbor

Для

Self-Initiated Mitigation (ручной режим)

Automatic Mitigation (автоматический режим)

Техническая спецификация – Защита от DDoS

Июнь 2020

Self-Initiated Mitigation – Ручной режим

Это решение, как правило, подходит для средних и крупных Интернет-провайдеров или компаний, которые хотят самостоятельно определять, какие атаки необходимо предотвращать. В случае DDoS- атаки клиенты получают уведомление с детальной информацией об атаке и могут решить, какие действия предпринять для снижения угрозы:

Зайти в специальный Портал для контроля и управления защитой - RETN Arbor Control Panel, и самостоятельно запустить процесс очистки одним щелчком мыши;

Связаться с круглосуточной технической поддержкой RETN NOC и попросить предпринять необходимые действия.

Очищенный трафик доставляется на клиентский интерфейс и передается в обычном режиме. Преимуществом является, что со стороны Клиента не требуется ни дополнительных настроек, ни построения GRE туннелей.

Сервис можно гибко настроить для различных клиентских сервисов, выставив конкретные пороговые значения и шаблоны очистки для определенных префиксов.

Необходимо отметить, что тарификация данной услуги измеряется фактом запущенной очистки. С момента запуска очистки, Клиент может осуществлять любые действия по защите в течение 24 часов. После чего, начинается учет нового этапа запуска очистки и, соответственно, новых 24 часов использования сервиса. Каждому пользователю услуги DDoS Mitigation предоставляется фиксированное количество раз запуска очистки, входяших в ежемесячную тарификацию. Для получения более

подробной информации, пожалуйста, свяжитесь с Вашим Менеджером по работе с клиентами RETN.

Automatic Mitigation – Автоматический режим

Это решение «под ключ», как правило, выбирают

Automatic Mitigation – Автоматический режим

Это решение «под ключ», как правило, выбирают

специалистам. В случае DDoS-атаки автоматически запускается процесс защиты, а Клиент получает уведомление с детальной информацией об атаке. Техническая поддержка RETN NOC тщательно контролирует процесс и при необходимости вносит корректировки в процесс очистки. Клиенты получают доступ к специальному Порталу для контроля и управления защитой - RETN Arbor Control Panel, где они в режиме реального времени могут следить за процессом по защите от атак, или даже самостоятельно инициировать или корректировать его. Дополнительно в Портале можно получить информацию о прошедших атаках и подробный анализ входящего трафика.

Очищенный трафик доставляется на клиентский интерфейс и передается в обычном режиме. Преимуществом является, что со стороны Клиента не требуется ни дополнительных настроек, ни построения GRE туннелей.

Сервис можно гибко настроить для различных клиентских сервисов, выставив конкретные пороговые значения и шаблоны очистки для определенных префиксов.

Количество запущенных очисток не ограничено.

Типы атак

Существуют различные типы DDoS-атак. Они претерпевают постоянные изменения, но можно выделить 3 основных вектора атак:

Volumetric атаки

Это массовые, географически распределенные атаки большого объема, обычно идущие от ботнетов или некорректно настроенных серверов. Такие атаки имеют единственную цель – перегрузка полосы пропускания каналов и сделать недоступными сетевые ресурсы жертвы. Зачастую используется усиление атаки за счет уязвимостей публичных сервисов, поэтому такие атаки также известны как Амплификации (Ampification). DDoS Mitigation Service от RETN может обнаруживать и эффективно отражать все современные виды volumetric атак:

С использованием усиления через публичные сервисы – Amplification Reflection Flood Attacks (TCP, UDP, ICMP, DNS, mDNS, Memcached, SSDP, NTP, NetBIOS, RIPv1, rpcbind, SNMP, SQL RS, Chargen, L2TP, Microsoft SQL Resolution Service);

С использованием фрагментированного трафика (Teardrop, Targa3, Jolt2, Nestea);

С использованием протокола TCP (SYN, FIN, RST, ACK, SYN-ACK, URG-PSH, other combinations of TCP Flags, slow TCP attacks).

Техническая спецификация – Защита от DDoS

Июнь 2020

Атаки на уровне приложений

Данные атаки нацелены на конкретные клиентские сервисы, имитируя

Атаки на уровне приложений

Данные атаки нацелены на конкретные клиентские сервисы, имитируя

Атаки, направленые на конкретные приложения (HTTP GET/POST Floods, slow HTTP Attacks, SIP Invite Floods, DNS Attacks, HTTPS Protocol Attacks);

Атаки, направленные на протоколы шифрования (Malformed SSL Floods, SSL Renegotiation, SSL Session Floods);

Атаки направленные на DNS сервера с целью вывода их из работы (Vulnerability Attacks; Resource Exhaustion Attacks (Slowloris, Pyloris, LOIC, etc.);

Другие виды атак, такие как Flash Crowd и атаки на игровые сервисы

Атаки на уровне протоколов

Известны также как атаки на различные службы, необходимые для функционирования сети. Их целью является исчерпание ресурсов сетевых устройств жертвы, например, таблицы активных TCP соединений, которая присутствует во многих компонентах инфраструктуры (различные сервера и

firewall’ы). Обычно в данных атаках используются уязвимости дизайна сети или же ошибка в ее настройке. На практике они часто проводятся совместно с другими типами атак, что в конечном итоге

приводит к сбою целой системы. DDoS Mitigation Service от RETN включает в себя методы эффективного обнаружения и отражения от атак данного типа.

Географический охват

Серверы-очистители расположены на географически распределенных локациях на сети RETN для обеспечения качественной фильтрации при максимально низких задержках на сети.

Текущие местоположения:

Москва

Франкфурт

Гонконг

Техническая спецификация – Защита от DDoS

Июнь 2020

Предоставление услуги

Техническая спецификация – Защита от DDoS

Июнь 2020

Какая информация потребуется от

Предоставление услуги

Техническая спецификация – Защита от DDoS

Июнь 2020

Какая информация потребуется от

Service ID по услугам IP Transit или Internet Access

Услуга защиты от DDoS-атак доступна только для клиентов, пользующихся услугами IP Transit или Internet Access от RETN. В случае, если заказ совмещен с покупкой одной из услуг Доступа в Интернет, все услуги будут реализованы совместно. Клиенты RETN Internet Access (не имеющие сеанса BGP с RETN) могут воспользоваться только услугами DDoS Mitigation Service.

RFS – Дата готовности услуги

Для подключения услуги нам необходимо определить конкретную дату.

Контактное лицо по техническим вопросам

Ваше контактное лицо, с которым команда RETN будет взаимодействовать в процессе включения услуги.

Форма для предоставления услуги

Клиенту предлагается заполнить специальную форму и указать предпочтительный способ получения оповещений и уведомлений, связанных с услугой, предоставив список адрес(ов) электронной почты для коммуникации. Также, при необходимости, можно указать свой личный Remote Syslog Service адрес и параметры текущих настроек.

В этой форме Вы также сможете сообщить нам детали учетной записи для доступа в RETN Arbor Control Panel и уточнить дополнительные параметры настроек для обнаружения атак.

Процесс организации услуги

Процесс подключения услуги будет контролироваться Менеджером проекта, который останется Вашим главным контактным лицом до окончания работ. Менеджер проекта свяжется с Вами для утверждения деталей заказа и запроса дополнительной информации, а также будет информировать Вас о ходе

работ и координировать все задачи с участием третьих лиц.

Для услуг на базе Arbor мы предлагаем провести тест, чтобы убедиться в правильности настроек.

После успешной реализации услуги Менеджер проекта предоставит Вам Акт технической готовности услуги, с указанием ID услуги (Service ID), контактной информации и матрицы эскалации.

Язык как способ представления информации

Язык как способ представления информации Энергонезависимая память

Энергонезависимая память Язык SQL. DML. (Лекция 12)

Язык SQL. DML. (Лекция 12) Система электропитания

Система электропитания  Назначение, классификация компьютерных сетей

Назначение, классификация компьютерных сетей Информационные технологии в обработке текстов автоматическое чтение текста

Информационные технологии в обработке текстов автоматическое чтение текста Создание презентаций в программе Microsoft PowerPoint

Создание презентаций в программе Microsoft PowerPoint WEB-Торги

WEB-Торги Программы работы с текстом. Текстовые процессоры

Программы работы с текстом. Текстовые процессоры Программирование. Что такое программирование?

Программирование. Что такое программирование? Процессоры фирмы Intel до Pentium III

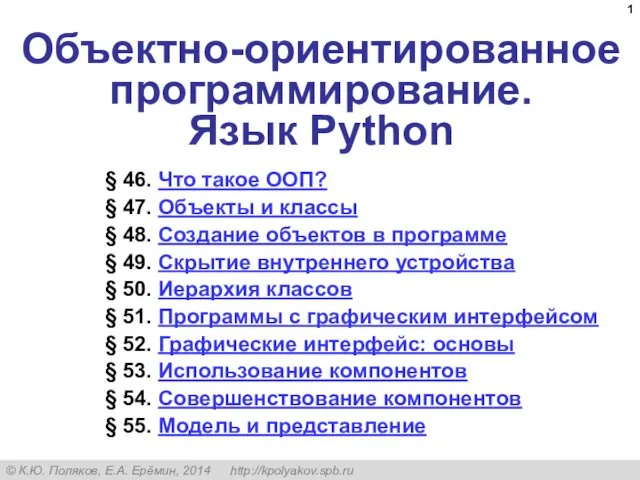

Процессоры фирмы Intel до Pentium III  Объектно-ориентированное программирование. Язык Python

Объектно-ориентированное программирование. Язык Python Макет проекта соревновательного технического задания

Макет проекта соревновательного технического задания Получение регрессионных моделей в табличном процессоре

Получение регрессионных моделей в табличном процессоре Создание базы данных в MS Access. Технологии баз данных. (Лекция 4)

Создание базы данных в MS Access. Технологии баз данных. (Лекция 4) Unity Start M1 L10

Unity Start M1 L10 Онлайн мастер-класс Совершенная формула любви с Ириной Павловой

Онлайн мастер-класс Совершенная формула любви с Ириной Павловой Программирование на языке C#. Файлы

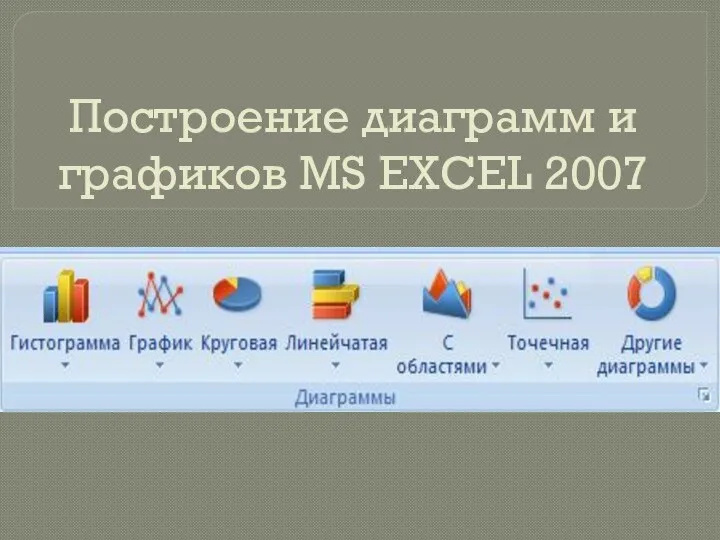

Программирование на языке C#. Файлы Построение диаграмм и графиков MS EXCEL 2007

Построение диаграмм и графиков MS EXCEL 2007 Искусственный интеллект

Искусственный интеллект Презентация на тему:

Презентация на тему: Конвейерный процессор. Лекция №11

Конвейерный процессор. Лекция №11 Графические процессоры для расчетов общего назначения

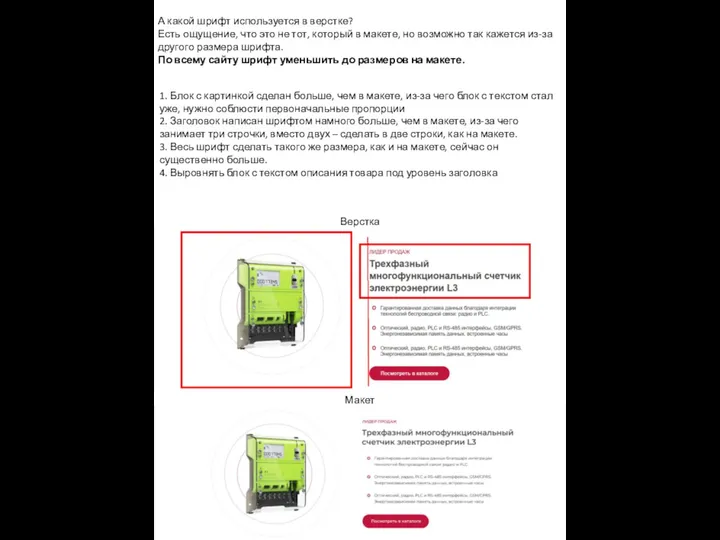

Графические процессоры для расчетов общего назначения Правки по верстке

Правки по верстке Обработка информации. Разнообразие задач обработки информации

Обработка информации. Разнообразие задач обработки информации Презентация Основные принципы работы с массивами

Презентация Основные принципы работы с массивами Классификация сетевых информационных ресурсов

Классификация сетевых информационных ресурсов Разработка программного пакета распознавания символов на основе генетического алгоритма

Разработка программного пакета распознавания символов на основе генетического алгоритма