Содержание

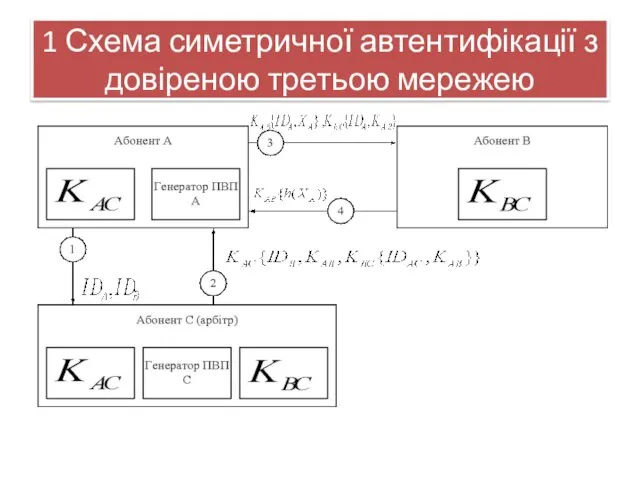

- 2. 1 Схема симетричної автентифікації з довіреною третьою мережею

- 3. Довірена третя сторона (арбітр) Chris володіє секретними ключами КАС і КВС відповідно для взаємодії з Аlice

- 4. Крок 1: Аlice бажає взаємодіяти з Воb та надсилає Chris повідомлення, що містить ідентифікатори суб'єктів взаємодії,

- 5. Крок 2: Сhris отримавши повідомлення формує сеансовий ключ КАВ для взаємодії суб'єктів Аlice і Воb і

- 6. Це зашифроване повідомлення містить сеансовий ключ для роботи з Воb і шифровку, яка по суті є

- 7. Крок 3: Аlice розшифрувавши отримане повідомлення, визначає ключ КАВ і дозвіл Квс{IDA,KAB} який вона розшифрувати не

- 8. 4 Після цього Воb формує відповідь на запит і відправляє Аlice повідомлення КАВ {IDA, h (xA)

- 9. Крок 5: Аlice отримавши повідомлення розшифровує його і перевіряє відповідь Воb; у разі позитивного результату перевірки

- 10. 2 Протокол Керберос

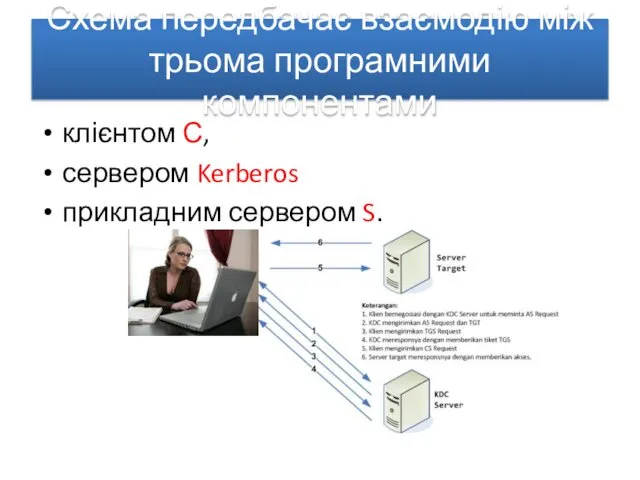

- 11. Схема передбачає взаємодію між трьома програмними компонентами клієнтом С, сервером Kerberos прикладним сервером S.

- 12. Kerberos Сервер Kerberos має доступ до бази даних, яка містить ідентифікатори і секретні ключі об'єктів.

- 13. Запис кожного користувача і кожного прикладного сервера в базі даних Kerberos містить наступні компоненти Ідентифікатор суб'єкта;

- 14. Програмне забезпечення сервера Kerberos розділене за своїми функціями на дві частини: сервер автентифікації AS (Authentication Server)

- 16. Крок 1 Клієнт С посилає серверу автентифікації повідомлення, що містить : ідентифікатор клієнта IDC і ідентифікатор

- 17. Крок 2 – 1: Сервер автентифікації здійснює пошук в базі даних Kerberos за ідентифікатором клієнта і

- 18. Крок 2-2: Після цього сервер AS посилає відповідь клієнту. Ця відповідь містить дві шифровки: Перша, отримана

- 19. Крок 2-3 Друга шифровка, отримана на ключі , це дозвіл (ticket-granting ticket) клієнту на взаємодію з

- 20. Крок 3 Отримавши повідомлення, клієнт розшифровує першу його половину на ключі , перевіряє позначку , дізнається

- 21. Крок 3-2 Потім клієнт посилає запит серверу видачі дозволів. Повідомлення для сервера TGS включає в себе

- 22. Крок 4 Сервер видачі дозволів розшифровує дозвіл дізнається сеансовий ключ , за допомогою якого читає першу

- 23. Крок 4-2 Упевнившись у справжності клієнта, сервер TGS виробляє сеансовий ключ для взаємодії клієнта С і

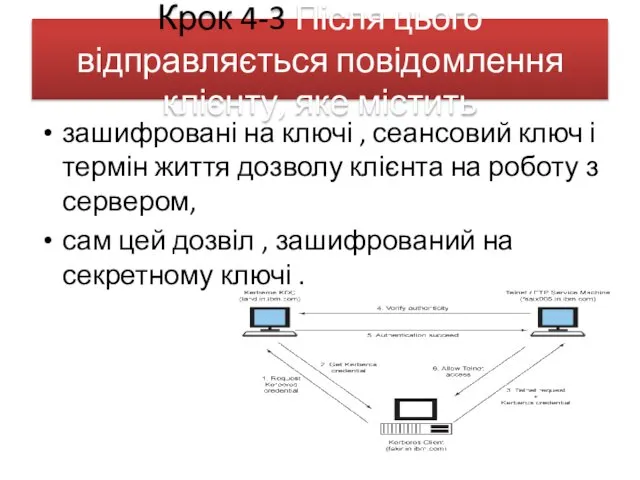

- 24. Крок 4-3 Після цього відправляється повідомлення клієнту, яке містить зашифровані на ключі , сеансовий ключ і

- 25. Крок 5-1 Клієнт, отримавши повідомлення, розшифровує першу його частину з якої витягує сеансовий ключ для роботи

- 26. Крок 5-2 Саме «запечатаний» ключем дозвіл клієнт прочитати не може. Таким чином, в результаті обміну з

- 27. Крок 5-3 Нарешті, клієнт посилає серверу S повідомлення, що містить свій ідентифікатор зашифрований на сеансовому ключі,

- 28. Крок 6-1 Прийнявши повідомлення від клієнта і «розпечатавши» дозвіл , прикладний сервер дізнається сеансовий ключ і

- 29. Крок 6-2 Відповідь сервера клієнту надсилається в тому випадку, коли потрібна взаємна автентифікація. Відповідь прикладного сервера

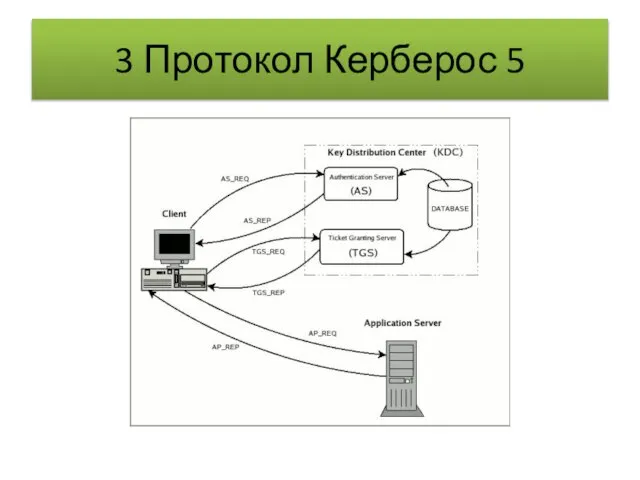

- 31. 3 Протокол Керберос 5

- 32. Крок 1 Клієнт С надсилає локальному серверу AS Idc , Idtgs , Nc , Nc –

- 33. Крок 2 Локальний сервер AS надсилає клієнтові С Ek (Nc,Kc,as, ID tgs, tas), Tc,tgs Tc,tgs –

- 34. Крок 2 можна записати як {IDtgs, Ekc,tgs (Idc, Idtgs, tas, l, Kc,tgs)} Tas – мітки часу

- 35. Кроки 1-2 Виконуються виключно під час першого входження клієнта до системи.

- 36. Крок 3 Клієнт С надсилає локальному серверу TGS автентифікатор для видачі квитків Ac,tgs=Ekc,tgs (IDc, tc…), IDtgs

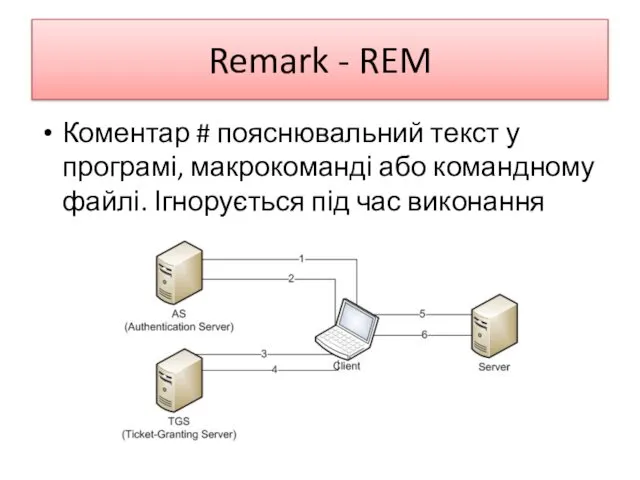

- 37. Remark - REM Коментар # пояснювальний текст у програмі, макрокоманді або командному файлі. Ігнорується під час

- 38. Крок 4 Локальний сервер TGP надсилає клієнтові С зашифроване повідомлення Ekc,tgs (Kc,tgs, ID tgs-rem - remNc,

- 39. Кроки 3-4 Виконуються кожного разу коли клієнт С бажає звернутися до серверу S, що розташований у

- 40. Крок 5 Клієнт С звертається до віддаленого сервера TGS: Ac,tgs-rem, Tc, tgs-rem, IDs – rem,Nc

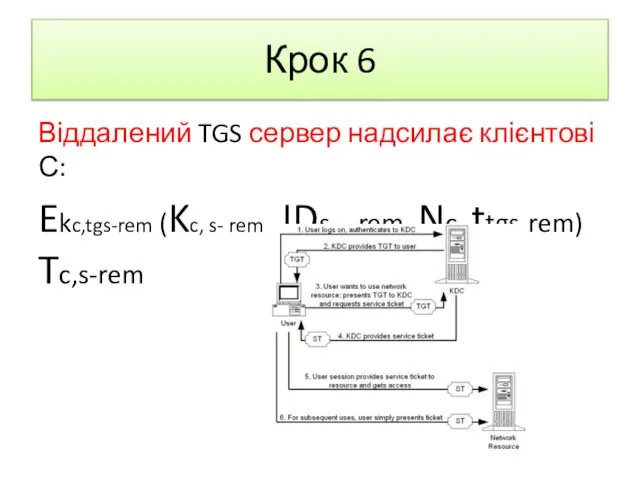

- 41. Крок 6 Віддалений TGS сервер надсилає клієнтові С: Ekc,tgs-rem (Kc, s- rem , IDs - rem,

- 42. Кроки 5-6 Виконуються кожного разу коли клієнт С звертається до нового сервера S у віддаленому відносно

- 43. Крок 7 Клієнт С надсилає віддаленому серверу S Ac.s-rem = Ekc,s-rem (IDc, tc, kc,s-rem, …)

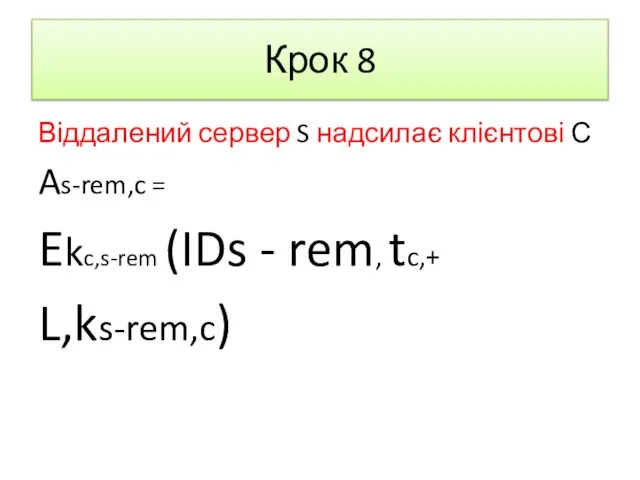

- 44. Крок 8 Віддалений сервер S надсилає клієнтові С As-rem,c = Ekc,s-rem (IDs - rem, tc,+ L,ks-rem,c)

- 46. Скачать презентацию

Архитектура Tesla. Программно-аппаратный стек CUDA. Лекторы: Боресков А.В. (ВМиК МГУ) Харламов А.А. (NVidia)

Архитектура Tesla. Программно-аппаратный стек CUDA. Лекторы: Боресков А.В. (ВМиК МГУ) Харламов А.А. (NVidia) Электронная библиотека издательства Юрайт

Электронная библиотека издательства Юрайт ЛЕКЦИЯ 2 ТЕМА: Принципы работы компьютера и архитектура ЭВМ. Виды и характеристики машинных носителей информации. Технические сре

ЛЕКЦИЯ 2 ТЕМА: Принципы работы компьютера и архитектура ЭВМ. Виды и характеристики машинных носителей информации. Технические сре Презентация "MSC.Dytran - 07" - скачать презентации по Информатике

Презентация "MSC.Dytran - 07" - скачать презентации по Информатике Исследования СМИ

Исследования СМИ Линейные алгоритмы. Исполнитель Робот

Линейные алгоритмы. Исполнитель Робот Переменные, операции, выражения. (Лекция 3)

Переменные, операции, выражения. (Лекция 3) Космический бой

Космический бой Создание презентаций в программе Microsoft Power Point 2007

Создание презентаций в программе Microsoft Power Point 2007 Язык SQL. Манипулирование структурой данных

Язык SQL. Манипулирование структурой данных QBasic

QBasic Исследование оптимальной архитектуры многопользовательского приложения на примере транспортной системы

Исследование оптимальной архитектуры многопользовательского приложения на примере транспортной системы Заставка на рабочий стол

Заставка на рабочий стол Vk. Достижения

Vk. Достижения Презентация "История развития ЭВМ" - скачать презентации по Информатике

Презентация "История развития ЭВМ" - скачать презентации по Информатике Модуль 2 — Конфигурация OSPFv2 для одной области

Модуль 2 — Конфигурация OSPFv2 для одной области Презентация "Логические основы устройства компьютера" - скачать презентации по Информатике

Презентация "Логические основы устройства компьютера" - скачать презентации по Информатике Создание векторной иллюстрации Логотипа своей специальности

Создание векторной иллюстрации Логотипа своей специальности Setup for VM launch. Using ‘vmxwrite’ and ‘vmxread’ for access to state-information in a Virtual Machine Control Structure

Setup for VM launch. Using ‘vmxwrite’ and ‘vmxread’ for access to state-information in a Virtual Machine Control Structure Символы. Кодировки. Строки. Массивы строк

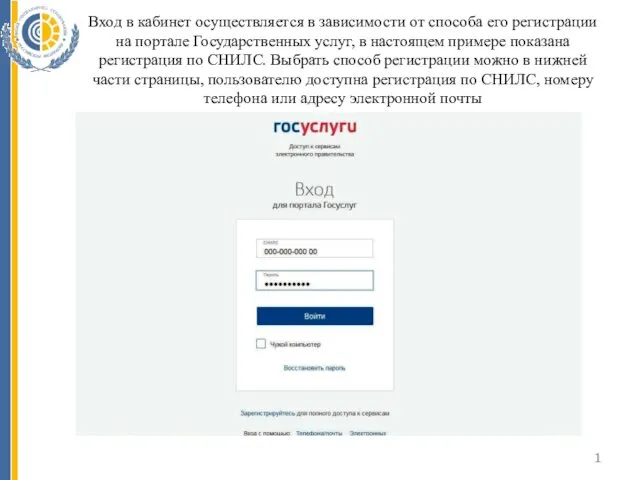

Символы. Кодировки. Строки. Массивы строк Составление онлайн-заявления

Составление онлайн-заявления PowerPoint, работа с текстом

PowerPoint, работа с текстом Информационное общество

Информационное общество Тест по алгоритмам

Тест по алгоритмам Демо-версия новогодних игр

Демо-версия новогодних игр Выдающиеся ученые, внесшие существенный вклад в развитие и становление информатики

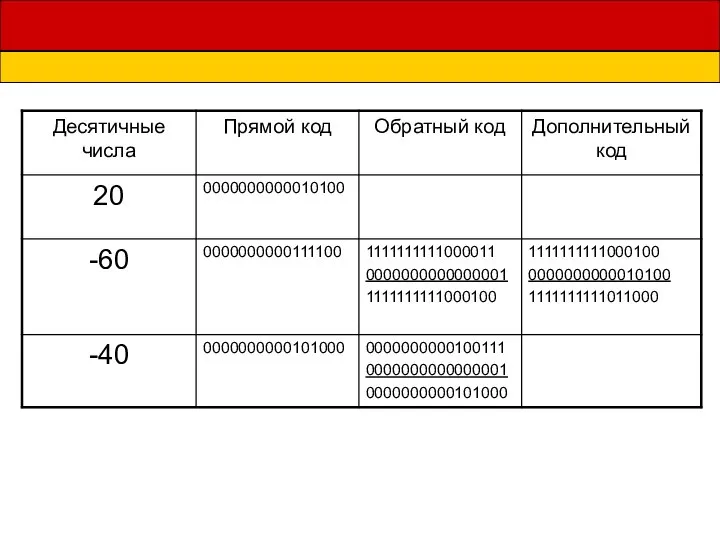

Выдающиеся ученые, внесшие существенный вклад в развитие и становление информатики  Представление чисел в формате с плавающей запятой

Представление чисел в формате с плавающей запятой Автоматизированная система удаленного управления вокзалом SmartStation

Автоматизированная система удаленного управления вокзалом SmartStation