Содержание

- 2. Актуальность Удаленное отключение; Учет неплательщиков; Удаленный мониторинг; Получение аналитики; Фиксация аварийных ситуаций; Учет потребления в тарифных

- 3. Цели и задачи работы Разработать требования к базам данных и их содержанию. Разработать требования к веб-интерфейсу,

- 4. Базы данных и их архитектура Необходимый минимум параметров: ID датчика Потребленная энергия Опасное напряжение (до 200

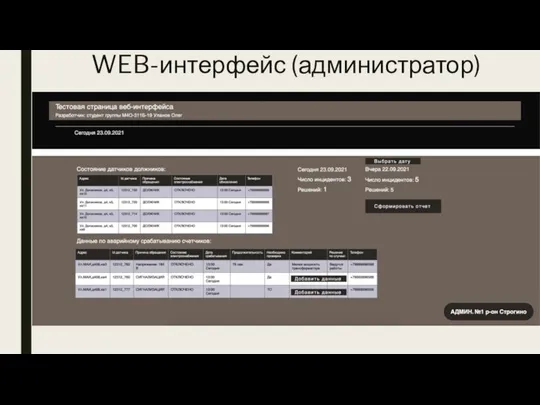

- 5. WEB-интерфейс (администратор)

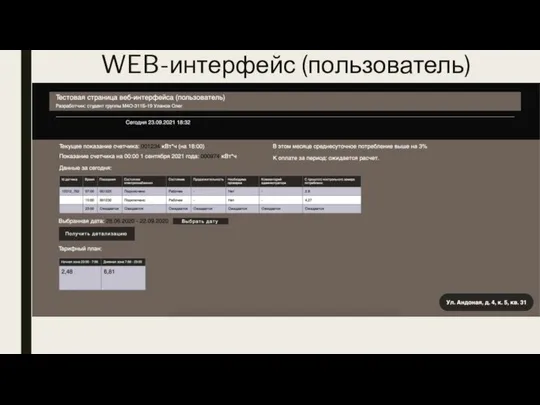

- 6. WEB-интерфейс (пользователь)

- 7. Угрозы безопасности Атаки на ПО; Функциональные атаки; Атаки на клиента; Угрозы виртуализации; Комплексные угрозы безопасности. Решением

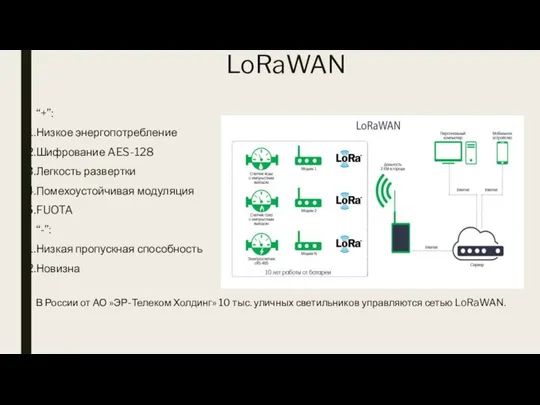

- 8. LoRaWAN “+”: Низкое энергопотребление Шифрование AES-128 Легкость развертки Помехоустойчивая модуляция FUOTA “-”: Низкая пропускная способность Новизна

- 9. Безопасность LoRaWAN Шифрование AES-128; Проверка целостности на сетевом уровне; Стандартные методы аутентификации и защиты (TLS, IPsec

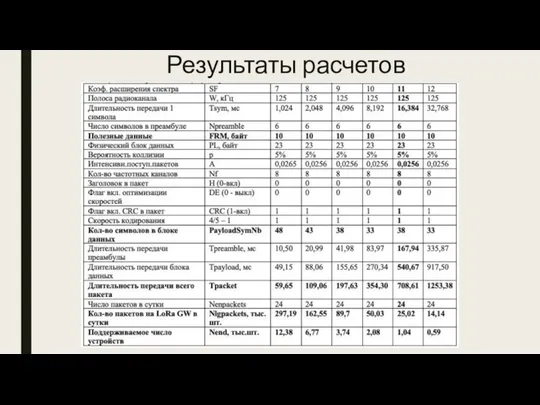

- 10. Результаты расчетов

- 12. Скачать презентацию

Библиографические основы научных исследований

Библиографические основы научных исследований Безопасность в сетях

Безопасность в сетях Работа в операционной системе Windows

Работа в операционной системе Windows Использование компьютерных технологий в управлении деятельностью туристской организации. Практико-ориентированное обучение

Использование компьютерных технологий в управлении деятельностью туристской организации. Практико-ориентированное обучение Средства информационных и коммуникационных технологий. Программное обеспечение персонального компьютера

Средства информационных и коммуникационных технологий. Программное обеспечение персонального компьютера Domain Name System

Domain Name System Настройка безопасности беспроводной локальной сети

Настройка безопасности беспроводной локальной сети Кодирование и обработка графической информации Урок 1 Графические информационные объекты

Кодирование и обработка графической информации Урок 1 Графические информационные объекты SMM-журналистика. Маркетинг в социальных сетях

SMM-журналистика. Маркетинг в социальных сетях Основы баз данных. Числовая и нечисловая обработка данных

Основы баз данных. Числовая и нечисловая обработка данных HTML. Первые шаги

HTML. Первые шаги Базы данных

Базы данных «Использование мультимедийных возможностей при разработке приложений» Delphi. Тема 14:

«Использование мультимедийных возможностей при разработке приложений» Delphi. Тема 14: Краткий обзор Семейство ОС Linux Дистрибутив Ubuntu

Краткий обзор Семейство ОС Linux Дистрибутив Ubuntu GrocerFast. Idea and Design

GrocerFast. Idea and Design Методы поиска решений Курс «Интеллектуальные информационные системы» Лекция 8

Методы поиска решений Курс «Интеллектуальные информационные системы» Лекция 8  Информационные процессы

Информационные процессы Моделирование и формализация. (Урок 15)

Моделирование и формализация. (Урок 15) Оборудование автоматизации для дома, здания. HDL

Оборудование автоматизации для дома, здания. HDL Информационная безопасность в сети интернет

Информационная безопасность в сети интернет Задача классификации. Метод деревьев решений

Задача классификации. Метод деревьев решений Аттестационная работа. Методическая разработка по выполнению проектной работы на тему Моя семья и Великая Отечественная война

Аттестационная работа. Методическая разработка по выполнению проектной работы на тему Моя семья и Великая Отечественная война Информационная безопасность

Информационная безопасность Интернет-технологии, способы и скоростные характеристики подключения, провайдер

Интернет-технологии, способы и скоростные характеристики подключения, провайдер Цикл со счетчиком в языке Python

Цикл со счетчиком в языке Python Изучаем С#

Изучаем С# Всемирная компьютерная сеть. Интернет. Коммуникационные технологии

Всемирная компьютерная сеть. Интернет. Коммуникационные технологии Сетикет - этикет электронной почты, или правила написания электронного письма

Сетикет - этикет электронной почты, или правила написания электронного письма