Содержание

- 2. Криптографические Методы Защиты закрытие (шифрование) данных при хранении или передаче по каналам связи контроль целостности данных

- 3. Криптографические методы защиты Симметричное шифрование данных Асимметричное шифрование данных Комбинированные схемы шифрования Электронная цифровая подпись Основные

- 4. Симметричное шифрование ЭД Ь#* !@$ ЭД Открытый канал связи Шифрование Расшифрование Отправитель Получатель Секретный ключ Секретный

- 5. Асимметричное шифрование ЭД Ь#* !@$ ЭД Открытый канал связи Шифрование Расшифрование Отправитель Получатель Секретный ключ Открытый

- 6. ЭД Канал связи Hash (ЭД) Ъ№ @ Шифрование Ъ№@ ЭД Ъ№@ Hash (ЭД) Расшифрование Hash ЭД

- 7. Криптографические алгоритмы Симметричное шифрование Data Encryption Standard (DES) DES: 56 бит DESX: 128 бит Triple DES:

- 8. Три способа аутентификации (доказательства прав) Знать что-либо, чего не знают другие (секретный пароль или ключ) Иметь

- 9. Иметь рекомендации от доверенного посредника (которому верит проверяющий) Третий способ аутентификации

- 10. Концепция PKI Назначение PKI - облегчение использования криптографии с открытым ключом посредством создания и распространения сертификатов

- 11. Номер версии X.509 Открытый ключ пользователя Серийный номер сертификата Период действия сертификата Идентификатор издателя ЭЦП издателя

- 12. Проблема отзыва сертификатов Сертификат – не воробей, - издашь не отзовешь ! (Пословица нового времени) Список

- 13. Инфраструктура открытых ключей

- 14. Орган сертификации Орган сертификации (Certification Authority, CA) – основной компонент PKI СА - доверенная третья сторона,

- 15. Делегирование обязанностей СА Орган сертификации (Certification Authority, CA) Орган регистрации (Registration Authority - RA) проверяет контекст

- 16. Инфраструктура открытых ключей

- 17. Microsoft PKI

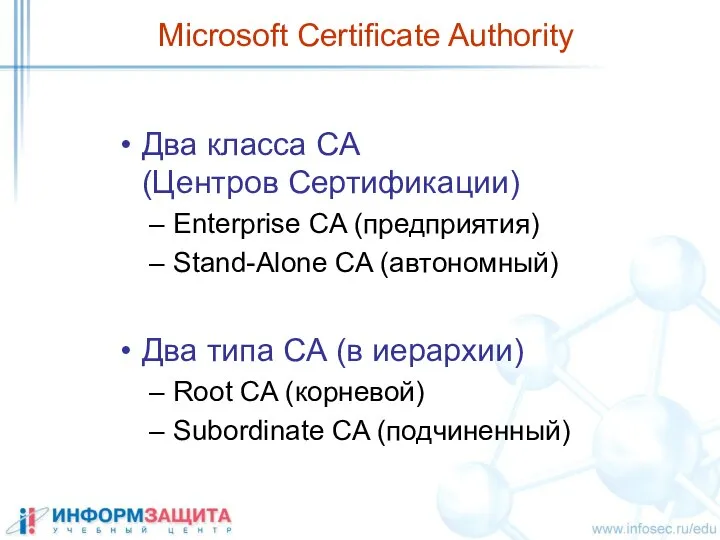

- 18. Microsoft Certificate Authority Два класса CA (Центров Сертификации) Enterprise CA (предприятия) Stand-Alone CA (автономный) Два типа

- 19. Enterprise и Standalone CA Standalone CA Целесообразно использовать в качестве корневого и промежуточных СА, так как

- 20. Установка служб сертификации Microsoft Certificate Services Практическая работа 19

- 21. isec dom03.isec Сеть 506 200.1.1.0 dom08.isec dom10.isec dom06.isec dom04.isec dom12.isec Схема сети класса 4 5 3

- 22. Папки в оснастке для каждого Certification Authority: Revoked Certificates («отозванные сертификаты») - список всех отозванных на

- 23. Шаблоны сертификатов Определяют фиксированные наборы атрибутов и расширений, которые будет иметь выдаваемый сертификат Windows 2000 поддерживает

- 24. Защита сообщений с использованием S/MIME

- 25. Что такое защита сообщений? Основная защита сообщений Аутентификация источника данных Конфиденциальность Целостность Неотказуемость с доказательством источника

- 26. Схемы защиты почтовых сообщений PEM: privacy enhanced mail PGP: pretty good privacy S/MIME: secure MIME

- 27. История и разработка После разработки PEM и в параллель с разработкой MOSS рабочая группа руководимая RSA

- 28. Используемые стандарты Цель S/MIME защитить объекты MIME Объект MIME, в свою очередь, может быть частью сообщения,

- 29. Синтаксис S/MIME В RFC 2630 определен только один тип защиты контекста Цель этого ContentInfo типа –

- 30. Формат Type + value Контексты произвольно вкладываются Content = encrypted Encryption info Content = signed Signature(s)

- 31. Формат Signed Data Однопроходная обработка

- 32. Формат Signature Используются неаутентифицированные атрибуты для предоставления дополнительной информации Поддержка множественных подписей

- 33. Формат Signature Используются неаутентифицированные атрибуты для предоставления дополнительной информации Поддержка множественных подписей

- 34. Формат Enveloped Data Поддержка заранее распределенных ключей Поддержка алгоритмов согласования ключей Поддержка алгоритмов транспортирования ключей

- 35. Поддерживаемые типы MIME Application/pkcs7-mime тип MIME с параметром smime-type установленным в signed-data Поддержка типов MIME: multipart/signed

- 36. Процесс обработки S/MIME Согласно RFC 2633, процесс отправления криптографически защищенного сообщения S/MIME состоит в следующем: Объект

- 37. Зашифрованный объект MIME From: ... To: ... Subject: ... MIME-Version: 1.0 Content-Type: application/pkcs7-mime; smime-type=enveloped-data; name="smime.p7m" Content-Transfer-Encoding:

- 38. Криптоалгоритмы Криптографические алгоритмы: S/MIME v2 требует поддержки для SHA-1, MD5, 40-битного RC2, и RSA (U.S. Версии

- 39. Процесс защищенного почтового обмена

- 40. Процедура построения и проверки цепочки сертификации по RFC 2632

- 41. S/MIME против PGP

- 42. S/MIME против PGP PGP: сетевая модель Сертификат может быть подписан несколько раз (различными объектами) Личное доверие

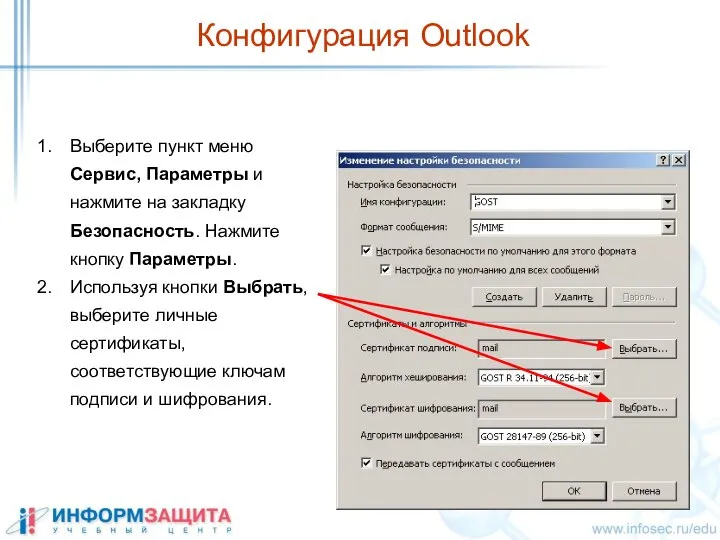

- 43. Выберите пункт меню Сервис, Параметры и нажмите на закладку Безопасность. Нажмите кнопку Параметры. Используя кнопки Выбрать,

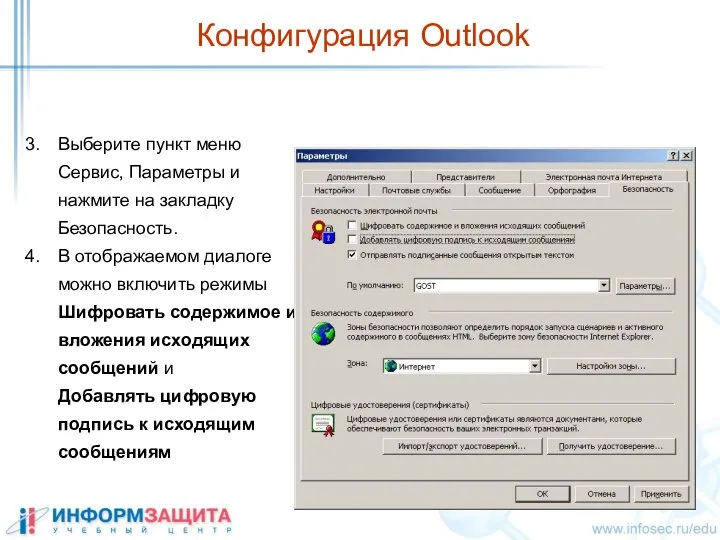

- 44. Выберите пункт меню Сервис, Параметры и нажмите на закладку Безопасность. В отображаемом диалоге можно включить режимы

- 45. В окне Сообщение нажмите кнопку Параметры. В появившемся окне диалога установите флаг Добавить цифровую подпись к

- 46. Откройте полученное подписанное письмо. Установите курсор на адрес отправителя и, нажав правую кнопку мыши, выберите пункт

- 47. Нажмите кнопку Параметры и в отображаемом диалоге установите флаг Зашифровать сообщение и вложение. После того, как

- 49. Скачать презентацию

Программирование на языке Паскаль

Программирование на языке Паскаль Логические законы

Логические законы Общие сведения о языке программирования python

Общие сведения о языке программирования python Арт-студия. Тест возможности редактора Paint

Арт-студия. Тест возможности редактора Paint Информация Понятие, свойства, виды и единицы измерения

Информация Понятие, свойства, виды и единицы измерения Презентация "Базы данных 7" - скачать презентации по Информатике

Презентация "Базы данных 7" - скачать презентации по Информатике БАЗА ДАННЫХ

БАЗА ДАННЫХ  Разработка системы сбора показаний приборов учёта с помощью беспроводных систем

Разработка системы сбора показаний приборов учёта с помощью беспроводных систем Інтернет навчання

Інтернет навчання Критерии оценки Интернет–ресурсов Презентационный семинар

Критерии оценки Интернет–ресурсов Презентационный семинар Обработка PHP форм (метод POST)

Обработка PHP форм (метод POST) ОСНОВЫ ЛОГИКИ Кривенцов Л.А.

ОСНОВЫ ЛОГИКИ Кривенцов Л.А. Государственная система защиты информации

Государственная система защиты информации Модель взаимодействия открытых систем

Модель взаимодействия открытых систем Метод координат

Метод координат Архитектура ARM процессоров

Архитектура ARM процессоров Bash programming. CSCI 330 the unix system

Bash programming. CSCI 330 the unix system Содержание определение понятия «киберпреступность»; определение понятия «кибертерроризм»; способы, с помощью которых терро

Содержание определение понятия «киберпреступность»; определение понятия «кибертерроризм»; способы, с помощью которых терро Благотворительность ВКонтакте

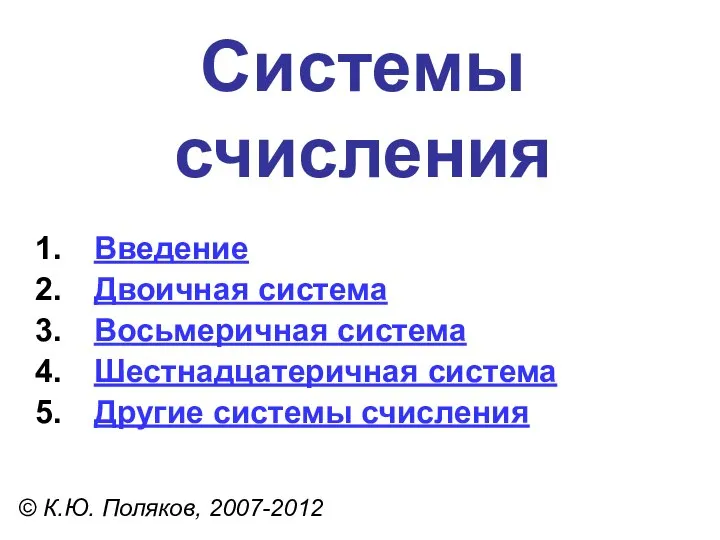

Благотворительность ВКонтакте Системы счисления

Системы счисления Подсказки для оптимизатора

Подсказки для оптимизатора Механизмы ввода и вывода

Механизмы ввода и вывода Диаграммы в Excel

Диаграммы в Excel Web - технологии. Основы HTML (занятие №1)

Web - технологии. Основы HTML (занятие №1) Аттестационная работа. Методическая разработка по выполнению проекта Безопасный интернет

Аттестационная работа. Методическая разработка по выполнению проекта Безопасный интернет Компьютерное моделирование

Компьютерное моделирование Методы исследования

Методы исследования Обзор новых возможностей. Знакомство с POWERPOINT 2010

Обзор новых возможностей. Знакомство с POWERPOINT 2010