Криптографические методы защиты информации. Односторонние функции и система Диффи-Хеллмана. (Лекция 2)

Содержание

- 2. ПРЕДЫСТОРИЯ И ОСНОВНЫЕ ИДЕИ Для того, чтобы лучше понять идеи, лежащие в основе ряда криптографических схем

- 3. ПРОБЛЕМА ХРАНЕНИЯ ПАРОЛЕЙ В КОМПЬЮТЕРЕ При хранении логинов и паролей в компьютере администратор может прочитать их

- 4. ПРОБЛЕМА, ВОЗНИКАЮЩАЯ В СИСТЕМАХ ПРОТИВОВОЗДУШНОЙ ОБОРОНЫ При пересечении границы самолет посылает сигнал о том, что он

- 5. КАК РЕШАТЬ ЭТИ ПРОБЛЕМЫ? Для решения этих и некоторых других проблем можно использовать односторонние функции.

- 6. ОДНОСТОРОННЯЯ ФУНКЦИЯ (ОПРЕДЕЛЕНИЕ) Функция называется односторонней, если она вычисляется относительно быстро, а обратную к ней вычислить

- 7. ОДНОСТОРОННЯЯ ФУНКЦИЯ, КОТОРУЮ МЫ БУДЕМ ИСПОЛЬЗОВАТЬ Возведение в степень по модулю y = ax mod p.

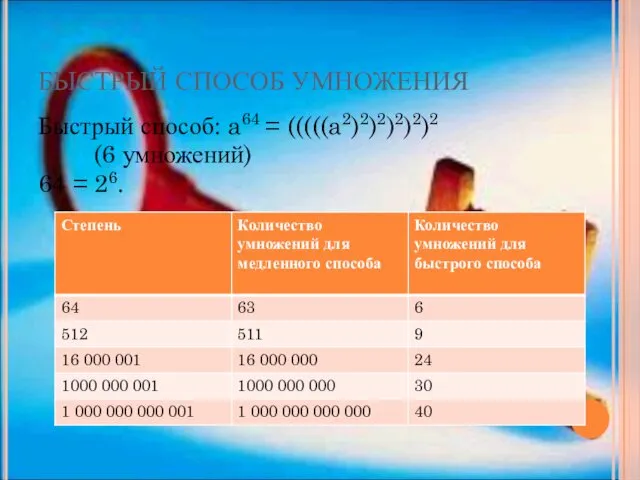

- 8. БЫСТРЫЙ СПОСОБ УМНОЖЕНИЯ Быстрый способ: a64 = (((((a2)2)2)2)2)2 (6 умножений) 64 = 26.

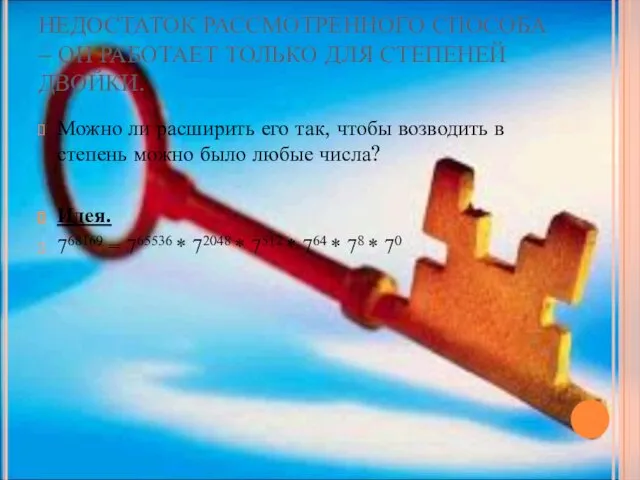

- 9. НЕДОСТАТОК РАССМОТРЕННОГО СПОСОБА – ОН РАБОТАЕТ ТОЛЬКО ДЛЯ СТЕПЕНЕЙ ДВОЙКИ. Можно ли расширить его так, чтобы

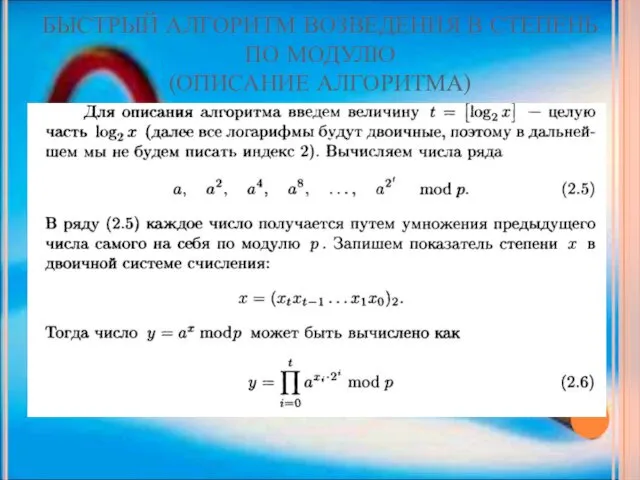

- 10. БЫСТРЫЙ АЛГОРИТМ ВОЗВЕДЕНИЯ В СТЕПЕНЬ ПО МОДУЛЮ (ОПИСАНИЕ АЛГОРИТМА)

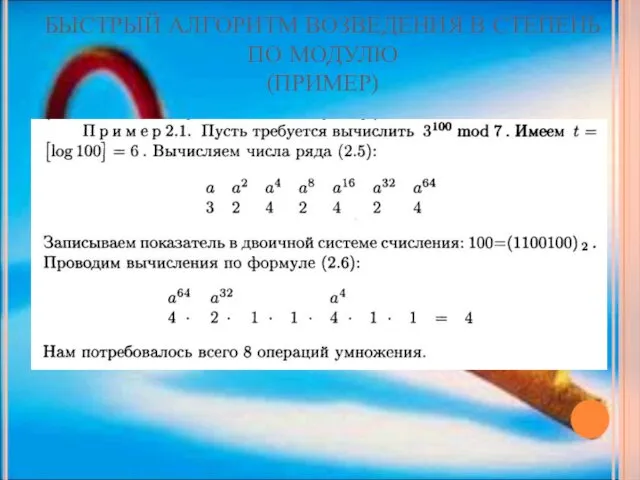

- 11. БЫСТРЫЙ АЛГОРИТМ ВОЗВЕДЕНИЯ В СТЕПЕНЬ ПО МОДУЛЮ (ПРИМЕР)

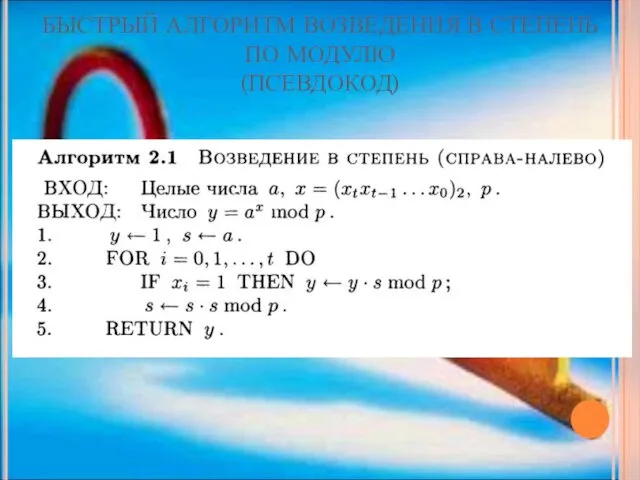

- 12. БЫСТРЫЙ АЛГОРИТМ ВОЗВЕДЕНИЯ В СТЕПЕНЬ ПО МОДУЛЮ (ПСЕВДОКОД)

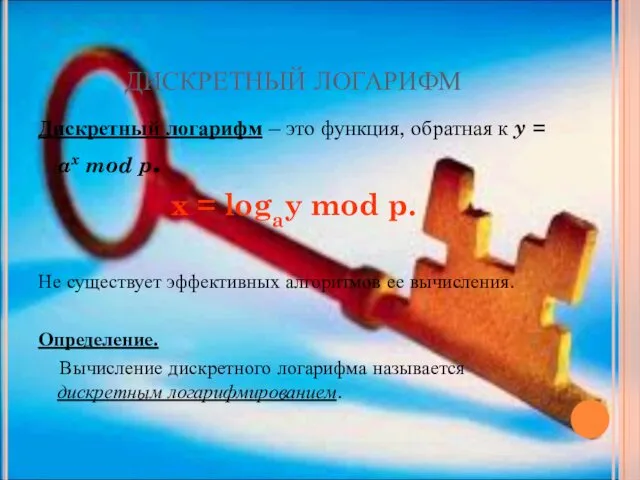

- 13. ДИСКРЕТНЫЙ ЛОГАРИФМ Дискретный логарифм – это функция, обратная к y = ax mod p. x =

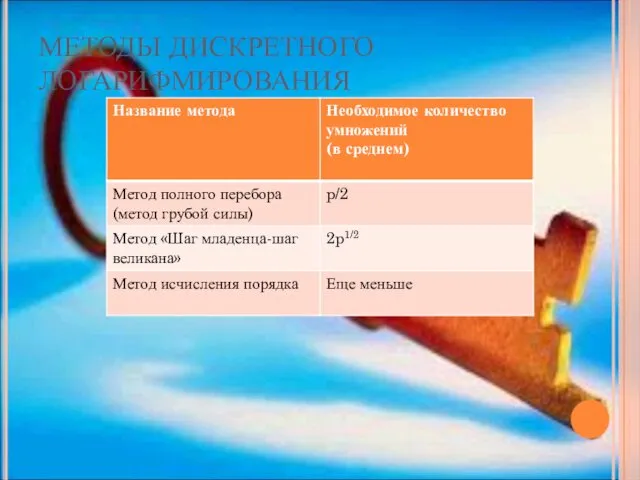

- 14. МЕТОДЫ ДИСКРЕТНОГО ЛОГАРИФМИРОВАНИЯ

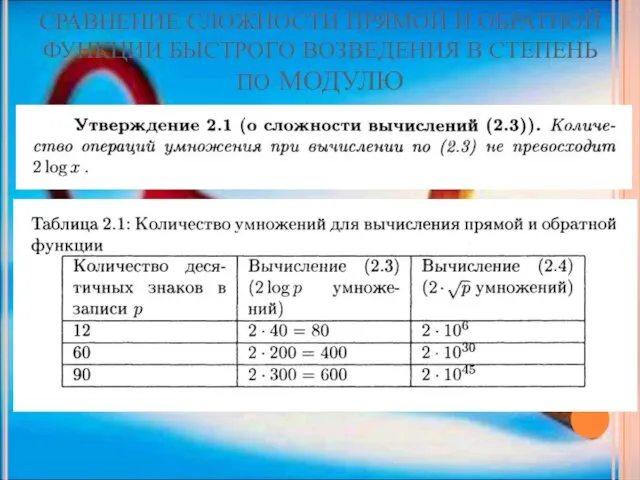

- 15. СРАВНЕНИЕ СЛОЖНОСТИ ПРЯМОЙ И ОБРАТНОЙ ФУНКЦИИ БЫСТРОГО ВОЗВЕДЕНИЯ В СТЕПЕНЬ ПО МОДУЛЮ

- 16. РЕШЕНИЕ ПРОБЛЕМЫ ХРАНЕНИЯ ПАРОЛЕЙ В КОМПЬЮТЕРЕ На компьютере хранится не логин и пароль, а логин и

- 17. РЕШЕНИЕ ПРОБЛЕМЫ ПВО База генерирует случайное число R и передает (открыто) его самолету. Самолет вычисляет y

- 18. ВЫВОДЫ Надежность рассмотренных криптосистем основана на том, что враг не может практически вскрыть систему. Фактически мы

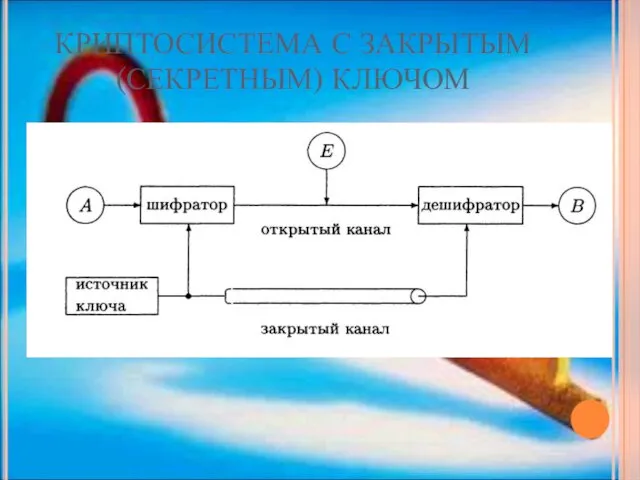

- 19. КРИПТОСИСТЕМА С ЗАКРЫТЫМ (СЕКРЕТНЫМ) КЛЮЧОМ

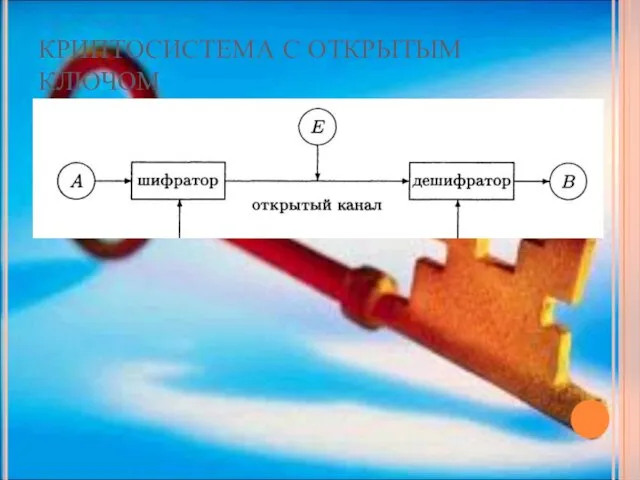

- 20. КРИПТОСИСТЕМА С ОТКРЫТЫМ КЛЮЧОМ

- 21. ОТЛИЧИЕ КРИПТОСИСТЕМЫ С ЗАКРЫТЫМ КЛЮЧОМ ОТ КРИПТОСИСТЕМЫ С ОТКРЫТЫМ КЛЮЧОМ Криптосистема с закрытым (секретным) ключом подразумевает

- 22. ПРИМЕРЫ СЕКРЕТНЫХ КАНАЛОВ (ЭТО ДОРОГИЕ КАНАЛЫ) Личная встреча Курьерская почта Охраняемый поезд ………… Дорогой канал –

- 23. ПРИМЕРЫ НЕЗАЩИЩЕННЫХ КАНАЛОВ ( ЭТО ДЕШЕВЫЕ КАНАЛЫ) Интернет Телефон Обычная почта E-mail ………. Дешевый канал –

- 24. ЕЩЕ ОДИН НЕДОСТАТОК ОБМЕНА СЕКРЕТНЫМИ КЛЮЧАМИ Вопрос. Сколько нужно ключей, если N абонентов хотят общаться попарно

- 25. СИСТЕМА ДИФФИ-ХЕЛЛМАНА (ПЕРВАЯ КРИПТОСИСТЕМА С ОТКРЫТЫМ КЛЮЧОМ) Цель системы Диффи-Хеллмана – без помощи защищенного канала сформировать

- 26. СИСТЕМА ДИФФИ-ХЕЛЛМАНА ДЛЯ АБОНЕНТОВ A, B, C…. (ВЫБОР ПАРАМЕТРОВ) Выбрать большое простое p. Выбрать g, такое

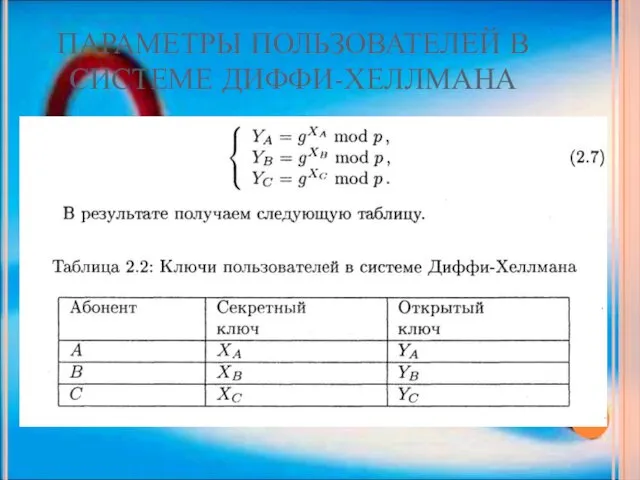

- 27. ПАРАМЕТРЫ ПОЛЬЗОВАТЕЛЕЙ В СИСТЕМЕ ДИФФИ-ХЕЛЛМАНА

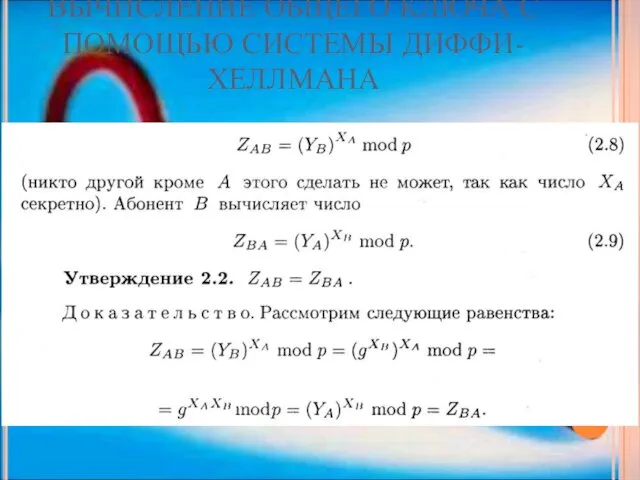

- 28. ВЫЧИСЛЕНИЕ ОБЩЕГО КЛЮЧА С ПОМОЩЬЮ СИСТЕМЫ ДИФФИ-ХЕЛЛМАНА

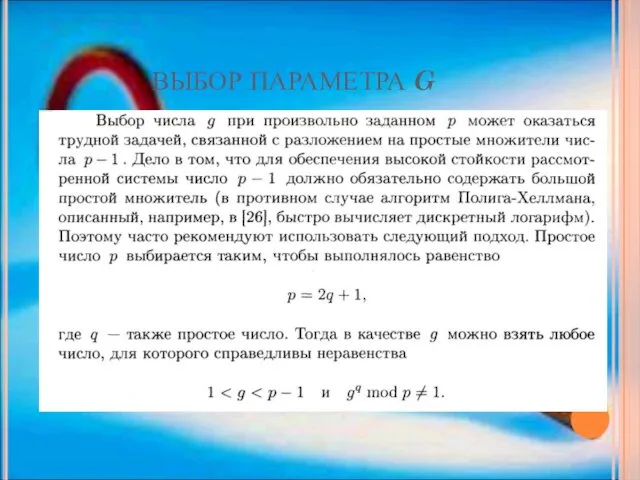

- 29. ВЫБОР ПАРАМЕТРА G

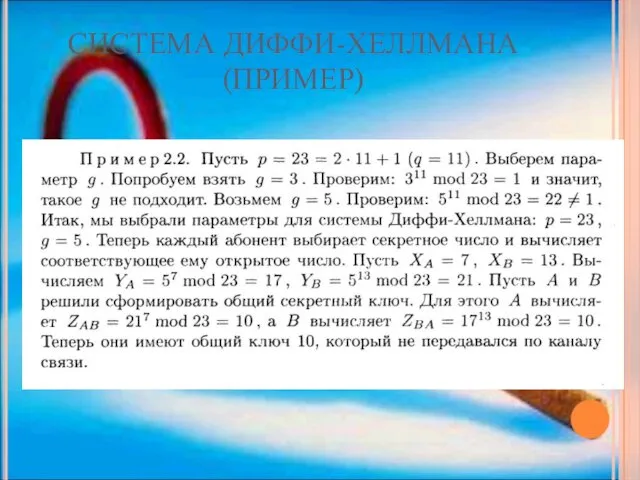

- 30. СИСТЕМА ДИФФИ-ХЕЛЛМАНА (ПРИМЕР)

- 31. ЛИТЕРАТУРА Рябко, Фионов Основы современной криптографии Глава 2

- 33. Скачать презентацию

Математична наука: Подорож у країну чисел.

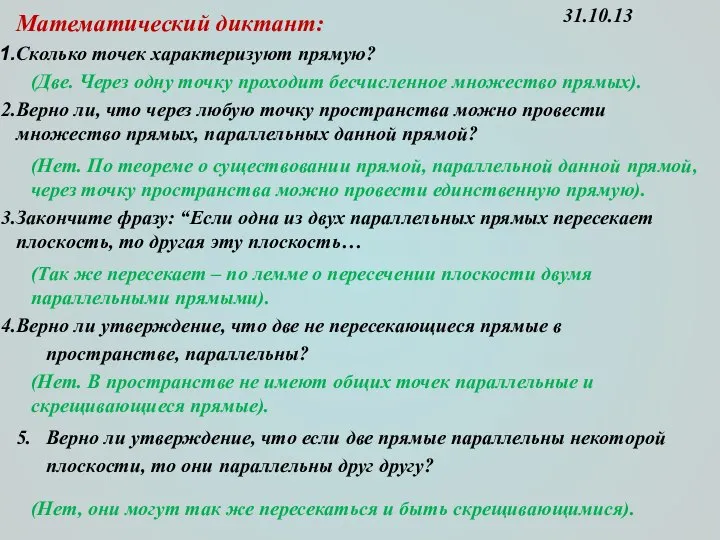

Математична наука: Подорож у країну чисел. Математический диктант

Математический диктант Аттестационная работа. Исследовательская и проектная деятельность учащихся на уроках математики

Аттестационная работа. Исследовательская и проектная деятельность учащихся на уроках математики Практическое применение интегралов в различных областях

Практическое применение интегралов в различных областях Задачи на разрезание и перекраивание фигур. Урок геометрии для 5 класса

Задачи на разрезание и перекраивание фигур. Урок геометрии для 5 класса Блиц опрос (работа в парах)

Блиц опрос (работа в парах) Презентация по теме Вклад отечественных ученых в развитие теории вероятности

Презентация по теме Вклад отечественных ученых в развитие теории вероятности Математика 1 класс. Сложение с переходом через десяток

Математика 1 класс. Сложение с переходом через десяток Свойства равнобедренного треугольника

Свойства равнобедренного треугольника Презентация на тему Единицы измерения Сантиметр

Презентация на тему Единицы измерения Сантиметр  Особенности оценивания задания С3 по математике

Особенности оценивания задания С3 по математике Краткая характеристика значений чисел

Краткая характеристика значений чисел Действия с дробями. Многогранники

Действия с дробями. Многогранники Математические игры. Стихотворная разминка

Математические игры. Стихотворная разминка Средняя линия треугольника

Средняя линия треугольника Считаем с Ежиком

Считаем с Ежиком Решение задач на перебор всех вариантов (комбинаторные)

Решение задач на перебор всех вариантов (комбинаторные) Теоретическая разминка. Десятичные дроби

Теоретическая разминка. Десятичные дроби Квадрат теңсіздіктер

Квадрат теңсіздіктер Математика. Расписание экзаменов

Математика. Расписание экзаменов Сфера и шар

Сфера и шар Тема: виды линий. Какие бывают линии?

Тема: виды линий. Какие бывают линии?  Действия с десятичными дробями

Действия с десятичными дробями Формулы суммы и разности одноименных тригонометрических функций

Формулы суммы и разности одноименных тригонометрических функций Внеклассное мероприятие по математике в 5 классе

Внеклассное мероприятие по математике в 5 классе Перетворення графіків функцій

Перетворення графіків функцій Презентация на тему Деление дробей задачи

Презентация на тему Деление дробей задачи Применение интересных свойств трапеции при решении задач

Применение интересных свойств трапеции при решении задач