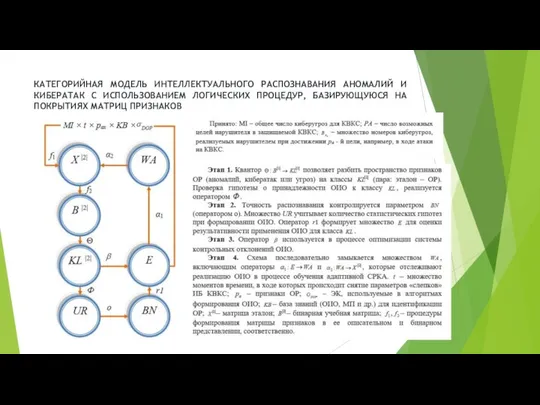

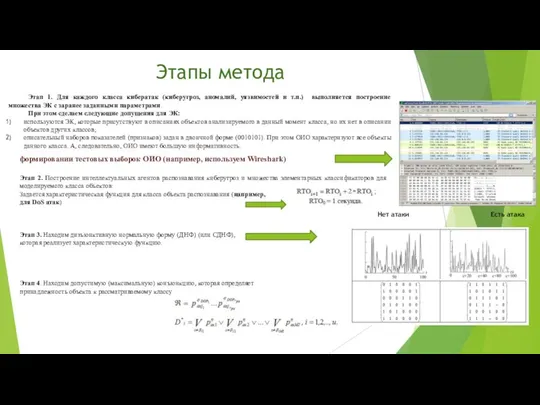

Этапы метода

Этап 1. Для каждого класса кибератак (киберугроз, аномалий, уязвимостей и

т.п.) выполняется построение множества ЭК с заранее заданными параметрами.

При этом сделаем следующие допущения для ЭК:

используются ЭК, которые присутствуют в описаниях объектов анализируемого в данный момент класса, но их нет в описании объектов других классов;

описательный наборов показателей (признаков) задан в двоичной форме (0010101). При этом ОИО характеризуют все объекты данного класса. А, следовательно, ОИО имеют большую информативность.

формировании тестовых выборок ОИО (например, используем Wireshark)

Этап 2. Построение интеллектуальных агентов распознавания киберугроз и множества элементарных классификаторов для моделируемого класса объектов:

Задается характеристическая функция для класса объекта распознавания (например,

для DoS атак)

Этап 3. Находим дизъюнктивную нормальную форму (ДНФ) (или СДНФ),

которая реализует характеристическую функцию.

Этап 4. Находим допустимую (максимальную) конъюнкцию, которая определяет

принадлежность объекта к рассматриваемому классу.

Нет атаки Есть атака

Задача 34

Задача 34 Математические игры

Математические игры Презентация по математике "Сложение и вычитание двузначных чисел" - скачать бесплатно

Презентация по математике "Сложение и вычитание двузначных чисел" - скачать бесплатно Действия с обыкновенными дробями. Создание открытого акционерного общества

Действия с обыкновенными дробями. Создание открытого акционерного общества Метод резолюций в исчислении предикатов

Метод резолюций в исчислении предикатов Дидактическая игра. Знатоки истоков математики. 6 класс

Дидактическая игра. Знатоки истоков математики. 6 класс Математика-это наука или практика? Логарифмические спирали. Применение в жизни.

Математика-это наука или практика? Логарифмические спирали. Применение в жизни. Презентация по математике "Инструменты, приборы и приспособления для вычислений" - скачать

Презентация по математике "Инструменты, приборы и приспособления для вычислений" - скачать  Статистика. «Статистика знает всё» (Ильф и Петров). Выборочные исследования

Статистика. «Статистика знает всё» (Ильф и Петров). Выборочные исследования Презентация на тему Деление

Презентация на тему Деление  Аттестационная работа. Исследовательская и проектная деятельность учащихся на уроках математики

Аттестационная работа. Исследовательская и проектная деятельность учащихся на уроках математики Распределительное свойство умножения

Распределительное свойство умножения Неравенства с одной переменной. Метод интервалов

Неравенства с одной переменной. Метод интервалов Витамины и математика

Витамины и математика Титло

Титло Векторный анализ. Лекция 4

Векторный анализ. Лекция 4 Solid geometry

Solid geometry Модуль действительного числа и его свойства

Модуль действительного числа и его свойства Представление результатов измерений

Представление результатов измерений Математическое кафе Функция

Математическое кафе Функция Признаки делимости на 3 и 9

Признаки делимости на 3 и 9 Логические задачи

Логические задачи Решение уравнений

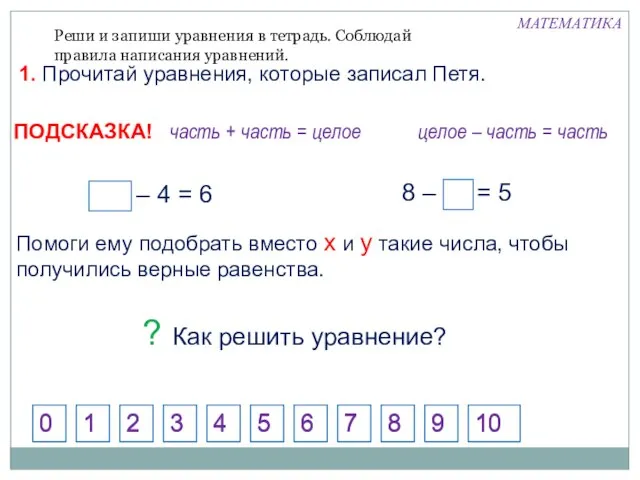

Решение уравнений Устные приемы сложения вида 26+7, 64+9

Устные приемы сложения вида 26+7, 64+9 Основные понятия. Классическое определение вероятности

Основные понятия. Классическое определение вероятности МИР СИММЕТРИИ И СИММЕТРИЯ МИРА

МИР СИММЕТРИИ И СИММЕТРИЯ МИРА  Координатная плоскость и знаки зодиака

Координатная плоскость и знаки зодиака Прогрессии в окружающей нас жизни

Прогрессии в окружающей нас жизни