Содержание

- 2. Пример вирусной атаки с использованием средств операционной системы

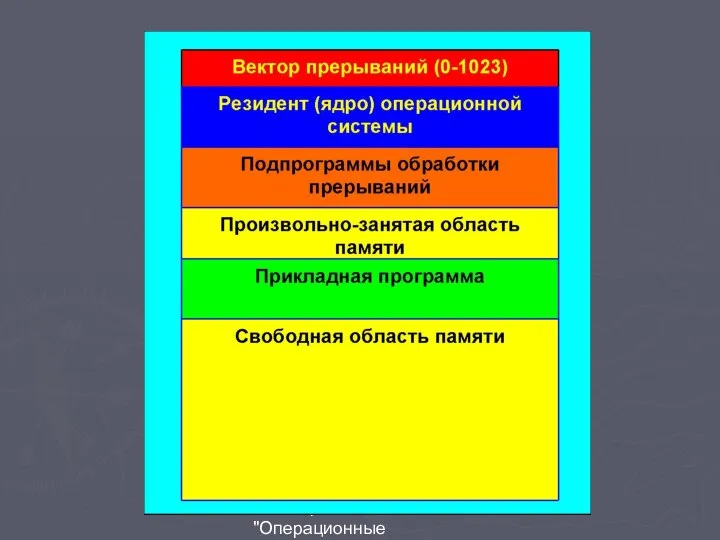

- 3. В.А.Серков "Операционные системы" 7

- 4. В.А.Серков "Операционные системы" 7

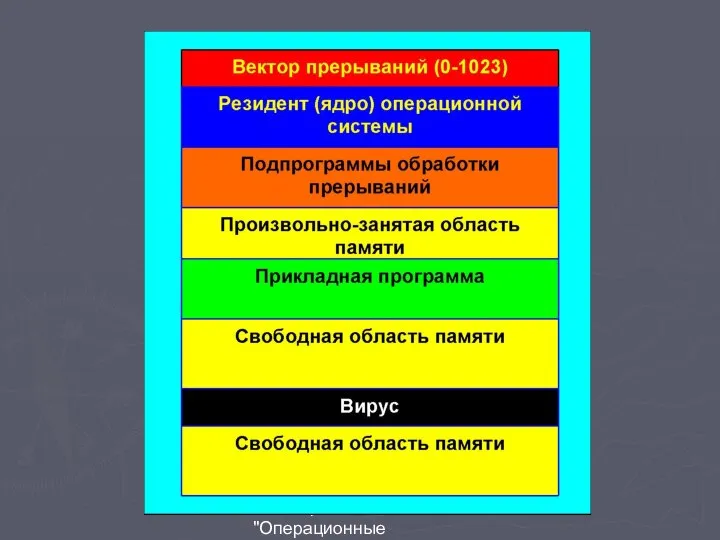

- 5. В.А.Серков "Операционные системы" 7

- 6. В.А.Серков "Операционные системы" 7

- 7. В.А.Серков "Операционные системы" 7

- 8. В.А.Серков "Операционные системы" 7

- 9. Угрозы безопасности операционных систем

- 10. В.А.Серков "Операционные системы" 7 По типу реализованной злоумышленником уязвимости 1. Ошибки при проектировании и программировании ОС,

- 11. В.А.Серков "Операционные системы" 7 Классификация по принципу оказываемого на операционную систему воздействия 1. Использование легальных каналов

- 12. В.А.Серков "Операционные системы" 7 Классификация по характеру воздействия на операционную систему 1. Пассивное воздействие - наблюдение

- 13. В.А.Серков "Операционные системы" 7 Классификация по цели, осуществляемой атаки 1. Деструктивные действия по отношению к операционной

- 14. Идентификация и аутентификация

- 15. В.А.Серков "Операционные системы" 7 Идентификация субъекта доступа заключается в том, что субъект сообщает операционной системе идентифицирующую

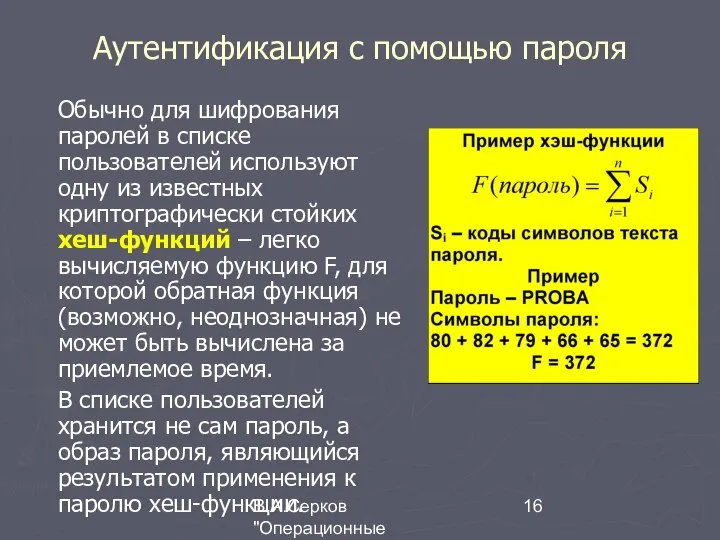

- 16. В.А.Серков "Операционные системы" 7 Аутентификация с помощью пароля Обычно для шифрования паролей в списке пользователей используют

- 17. В.А.Серков "Операционные системы" 7 В процедуре генерации образа пароля обязательно должен участвовать маркант - число или

- 18. В.А.Серков "Операционные системы" 7 Методы подбора паролей 1. Тотальный перебор. 2. Тотальный перебор, оптимизированный по статистике

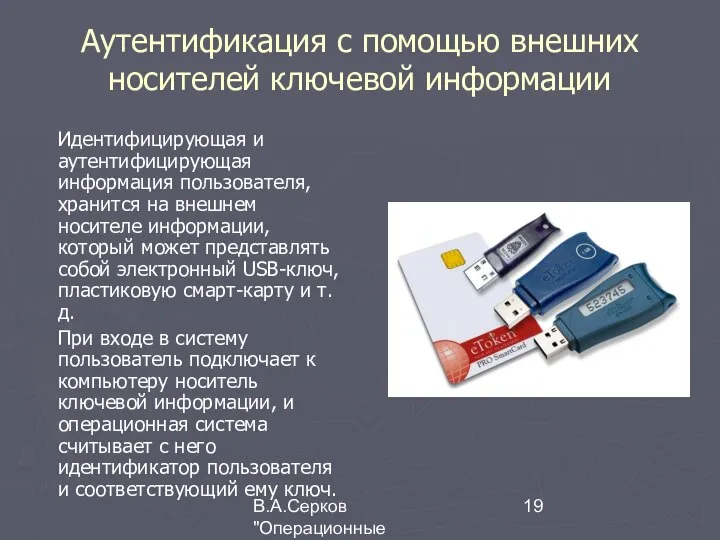

- 19. В.А.Серков "Операционные системы" 7 Аутентификация с помощью внешних носителей ключевой информации Идентифицирующая и аутентифицирующая информация пользователя,

- 20. В.А.Серков "Операционные системы" 7 Аутентификация с помощью биометрических характеристик пользователей Каждый человек обладает своим неповторимым набором

- 21. Разграничение доступа к объектам ОС

- 22. В.А.Серков "Операционные системы" 7 Объект доступа Любой элемент операционной системы, доступ к которому пользователей и других

- 23. В.А.Серков "Операционные системы" 7 Метод доступа Методом доступа к объекту называется операция, определенная для некоторого объекта.

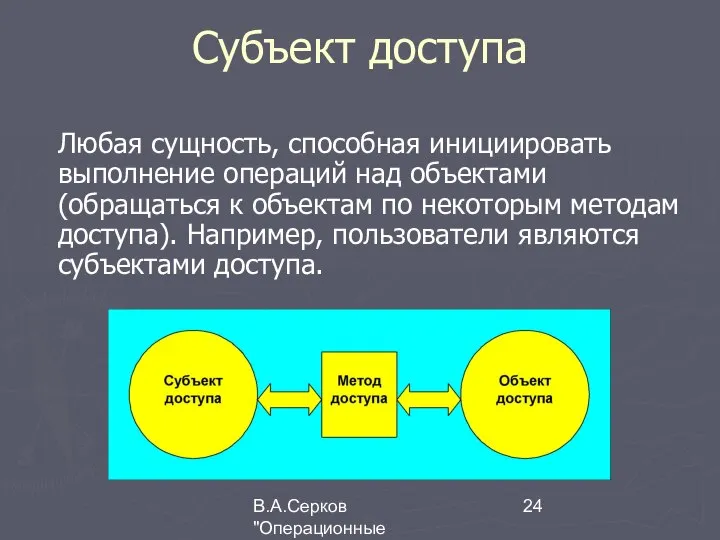

- 24. В.А.Серков "Операционные системы" 7 Субъект доступа Любая сущность, способная инициировать выполнение операций над объектами (обращаться к

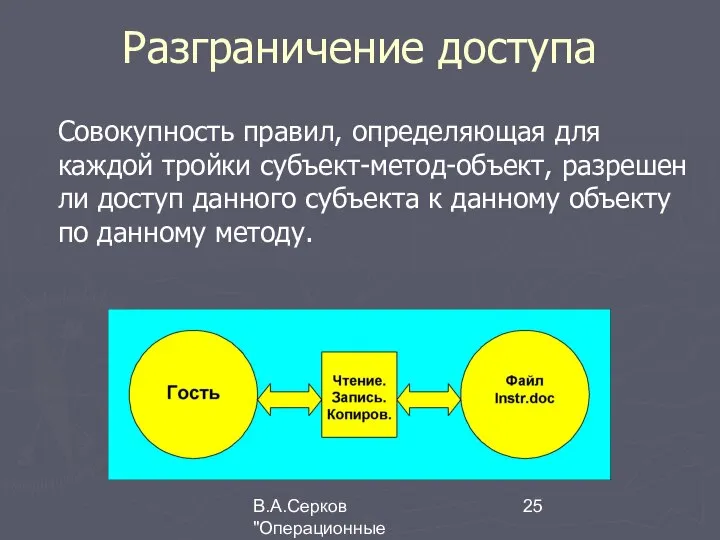

- 25. В.А.Серков "Операционные системы" 7 Разграничение доступа Совокупность правил, определяющая для каждой тройки субъект-метод-объект, разрешен ли доступ

- 26. Модели разграничения доступа

- 27. В.А.Серков "Операционные системы" 7 Избирательное разграничение доступа Система правил избирательного или дискреционного разграничения доступа (discretionary access

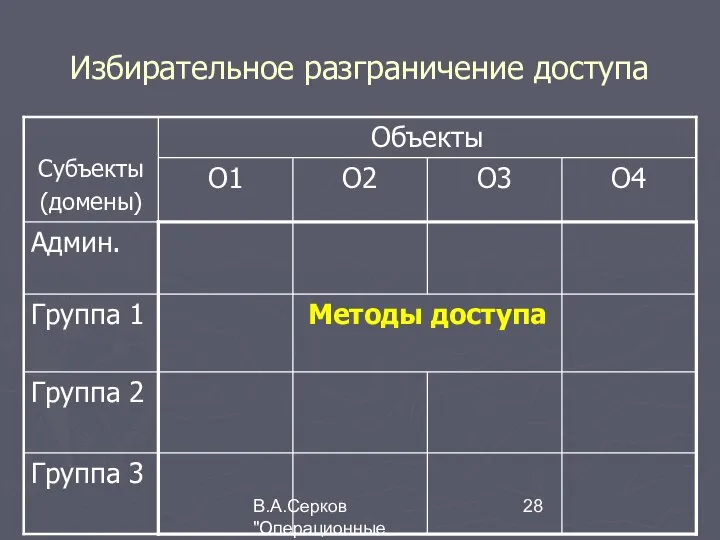

- 28. В.А.Серков "Операционные системы" 7 Избирательное разграничение доступа

- 29. В.А.Серков "Операционные системы" 7 Избирательное разграничение доступа При создании нового объекта владелец объекта должен определить права

- 30. В.А.Серков "Операционные системы" 7 Изолированная программная среда Правила разграничения доступа формулируются следующим образом. 1. Для любого

- 31. В.А.Серков "Операционные системы" 7 Изолированная программная среда Изолированная программная среда существенно повышает защищенность операционной системы от

- 32. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа без контроля информационных потоков 1. Для любого объекта операционной

- 33. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа без контроля информационных потоков 5. В множестве объектов доступа

- 34. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа без контроля информационных потоков 6. Каждый субъект доступа имеет

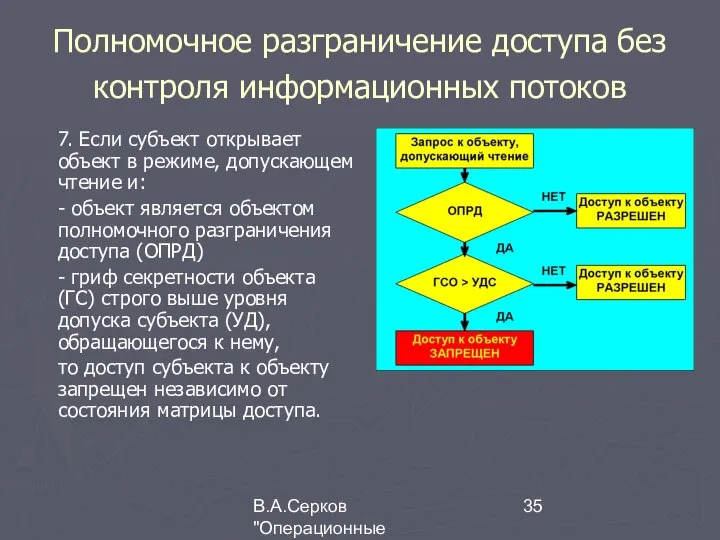

- 35. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа без контроля информационных потоков 7. Если субъект открывает объект

- 36. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа с контролем информационных потоков 1, 2 - аналогичны полномочному

- 37. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа с контролем информационных потоков 4, 5, 6, 7 аналогичны

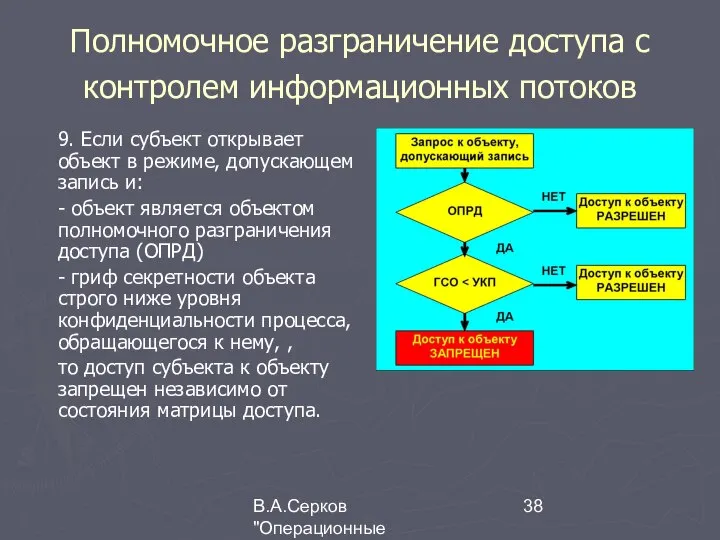

- 38. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа с контролем информационных потоков 9. Если субъект открывает объект

- 39. В.А.Серков "Операционные системы" 7 Полномочное разграничение доступа с контролем информационных потоков 10. Понизить гриф секретности объекта

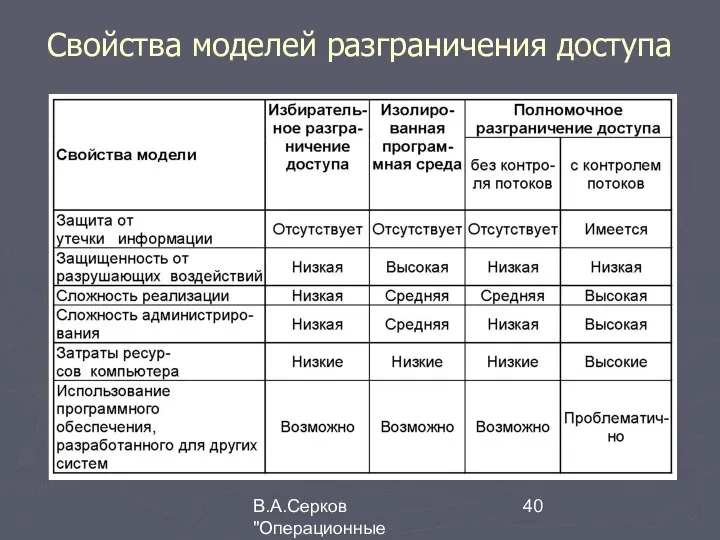

- 40. В.А.Серков "Операционные системы" 7 Свойства моделей разграничения доступа

- 41. В.А.Серков "Операционные системы" 7 Если для организации чрезвычайно важно обеспечение защищенности системы от несанкционированной утечки информации,

- 42. Аудит

- 43. В.А.Серков "Операционные системы" 7 Процедура аудита применительно к операционным системам заключается в регистрации в специальном журнале,

- 44. В.А.Серков "Операционные системы" 7 Подсистема аудита операционной системы должна удовлетворять следующим требованиям: 1. Только сама операционная

- 46. Скачать презентацию

Развитие на стартиращи иновативни предприятия чрез подкрепа за внедряване на иновативни продукти, процеси и услуги април 2010

Развитие на стартиращи иновативни предприятия чрез подкрепа за внедряване на иновативни продукти, процеси и услуги април 2010 Вентиляция и кондиционирование воздуха. Лекция 3

Вентиляция и кондиционирование воздуха. Лекция 3 Минувшее в настоящем. Ценить прошлое и настоящее

Минувшее в настоящем. Ценить прошлое и настоящее Статистика расходов и потребления

Статистика расходов и потребления . Склеродермия

. Склеродермия ЛИЧНОСТЬ КАК ПРЕДМЕТ ВОСПИТАНИЯ, ВНЕШНИЕ И ВНУТРЕННИЕ ФАКТОРЫ ЕЕ РАЗВИТИЯ

ЛИЧНОСТЬ КАК ПРЕДМЕТ ВОСПИТАНИЯ, ВНЕШНИЕ И ВНУТРЕННИЕ ФАКТОРЫ ЕЕ РАЗВИТИЯ Одномерные массивы. Сортировка пузырьком

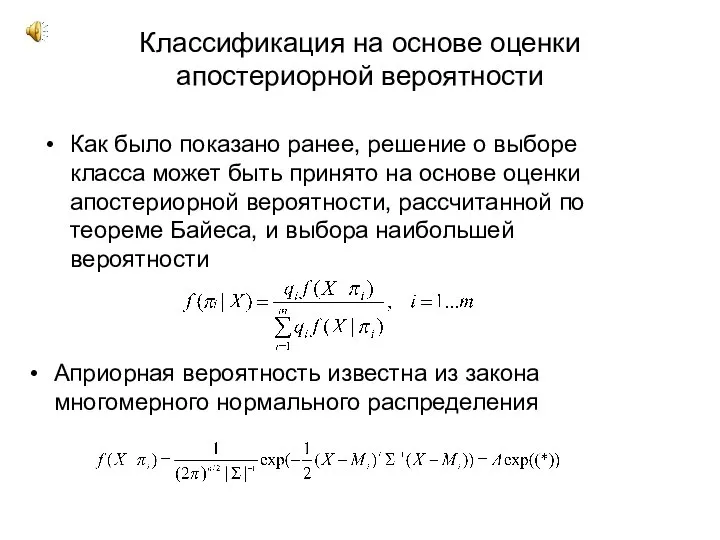

Одномерные массивы. Сортировка пузырьком Классификация на основе оценки апостериорной вероятности

Классификация на основе оценки апостериорной вероятности  Право. Административное право. Задания для выполнения

Право. Административное право. Задания для выполнения Основы проектирования и оборудование

Основы проектирования и оборудование 骑车旅行记

骑车旅行记 О комнатных растениях - презентация для начальной школы

О комнатных растениях - презентация для начальной школы СМИ и коммуникация

СМИ и коммуникация Средняя величина и её свойство

Средняя величина и её свойство Правила цифрового описания объектов

Правила цифрового описания объектов  Теория подражания. Идеи Габриедя Тарда Выполнила студентка группы Ю-104 Чуева Яна

Теория подражания. Идеи Габриедя Тарда Выполнила студентка группы Ю-104 Чуева Яна Значение слова пассия

Значение слова пассия Семейное право

Семейное право Обогащение на шлюзах и сепараторах. Принцип работы

Обогащение на шлюзах и сепараторах. Принцип работы Балет - Презентация_

Балет - Презентация_ Схемотехника комбинационных узлов

Схемотехника комбинационных узлов Викторина по творчеству и биографии Антона Павловича Чехова - презентация для начальной школы_

Викторина по творчеству и биографии Антона Павловича Чехова - презентация для начальной школы_ Роль двигательной активности в формировании здоровья человека. Оздоровительная физическая культура

Роль двигательной активности в формировании здоровья человека. Оздоровительная физическая культура Процесс демократизации в мире

Процесс демократизации в мире Контрактная служба в армии

Контрактная служба в армии Круговая эстафета с предметами. Урок физической культуры 5 класс

Круговая эстафета с предметами. Урок физической культуры 5 класс Биоценология

Биоценология Эрнест Резерфорд

Эрнест Резерфорд