Содержание

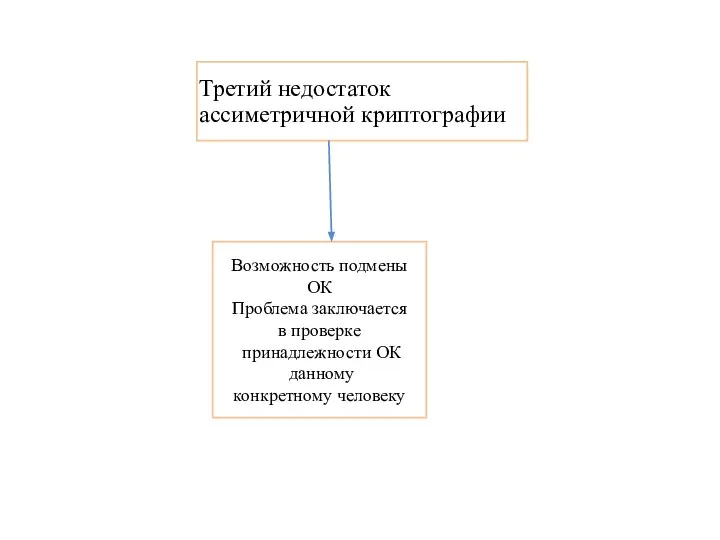

- 2. Третий недостаток ассиметричной криптографии Возможность подмены ОК Проблема заключается в проверке принадлежности ОК данному конкретному человеку

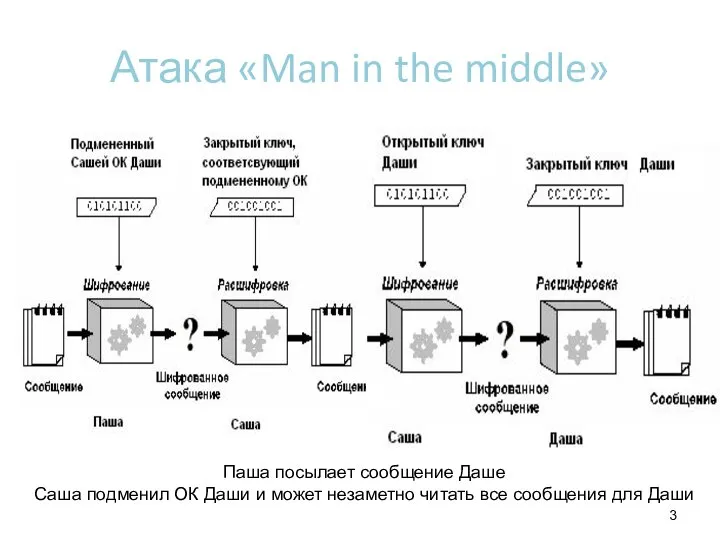

- 3. Атака «Man in the middle» Паша посылает сообщение Даше Саша подменил ОК Даши и может незаметно

- 4. Решение проблемы личной встречей с получателем использованием сертификатов ОК, которые обеспечивают соответствие между человеком и ОК.

- 5. Решение проблемы Используются сертификаты открытых ключей (ОК). ОК абонентов подписываются личным (закрытым) ключом удостоверяющего центра (УЦ),

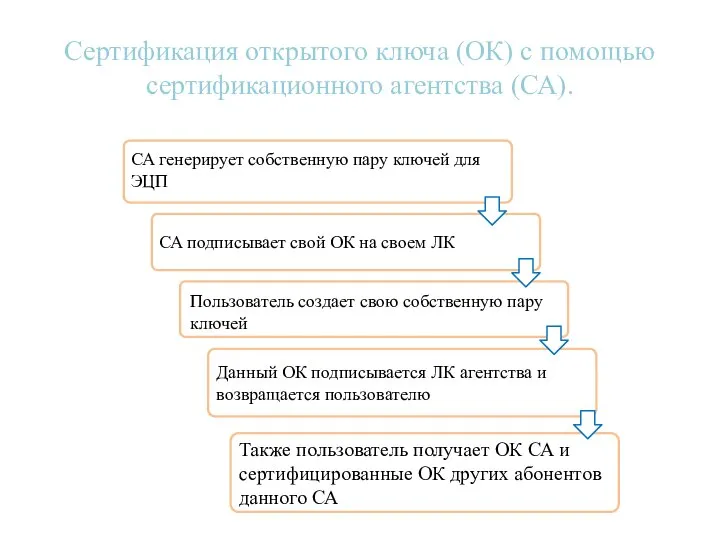

- 6. Сертификация открытого ключа (ОК) с помощью сертификационного агентства (СА).

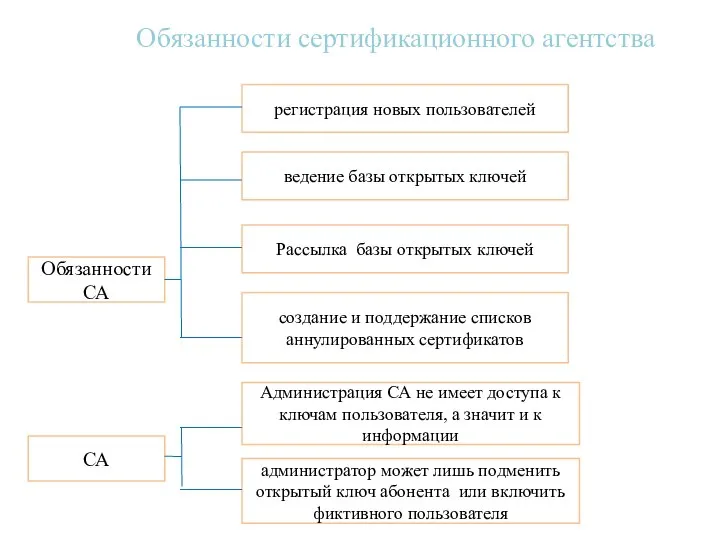

- 7. Обязанности сертификационного агентства Обязанности СА регистрация новых пользователей Администрация СА не имеет доступа к ключам пользователя,

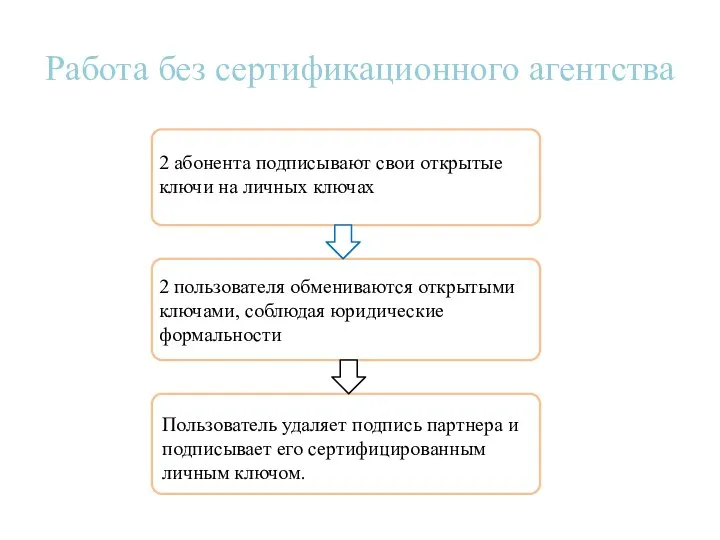

- 8. Работа без сертификационного агентства

- 9. Цепочки доверия Надежность (trust) Достоверность (validity) определяет уровень доверия к лицу, которое подписывает ключи третьих лиц

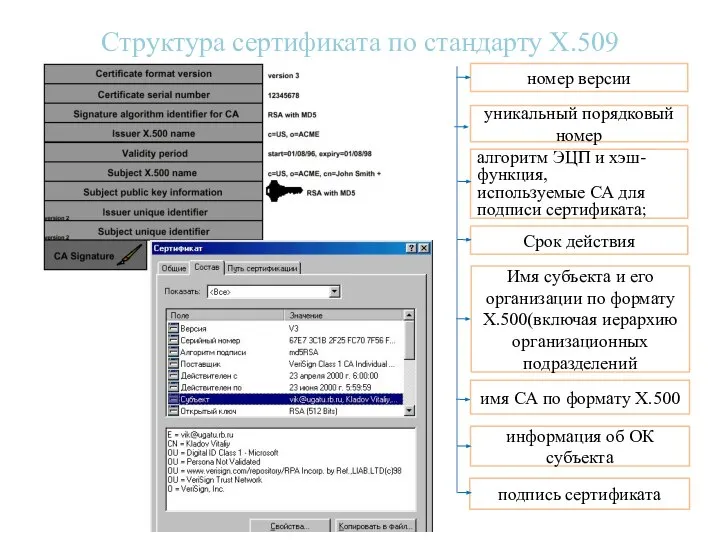

- 10. номер версии Имя субъекта и его организации по формату Х.500(включая иерархию организационных подразделений уникальный порядковый номер

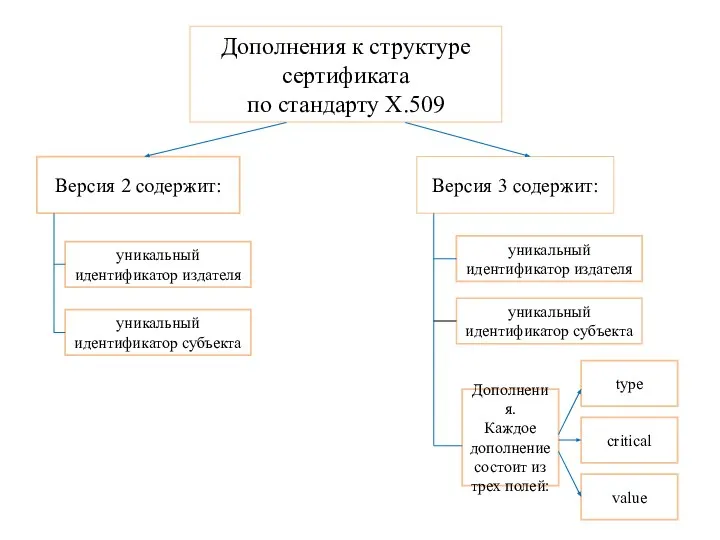

- 11. Дополнения к структуре сертификата по стандарту Х.509 Версия 2 содержит: уникальный идентификатор издателя уникальный идентификатор субъекта

- 12. Сертификационное агентство Verisign наиболее крупное мировое сертификационное агентство сертификаты низшего класса удостоверяют возможность доступа пользователя к

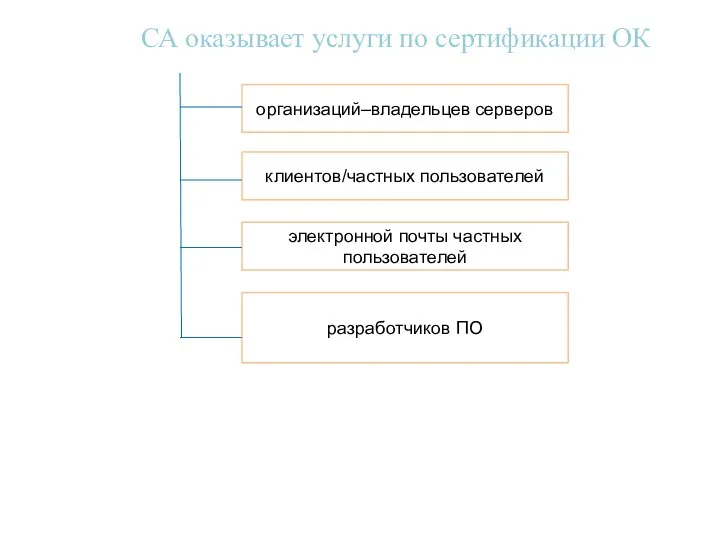

- 13. СА оказывает услуги по сертификации ОК организаций–владельцев серверов клиентов/частных пользователей разработчиков ПО электронной почты частных пользователей

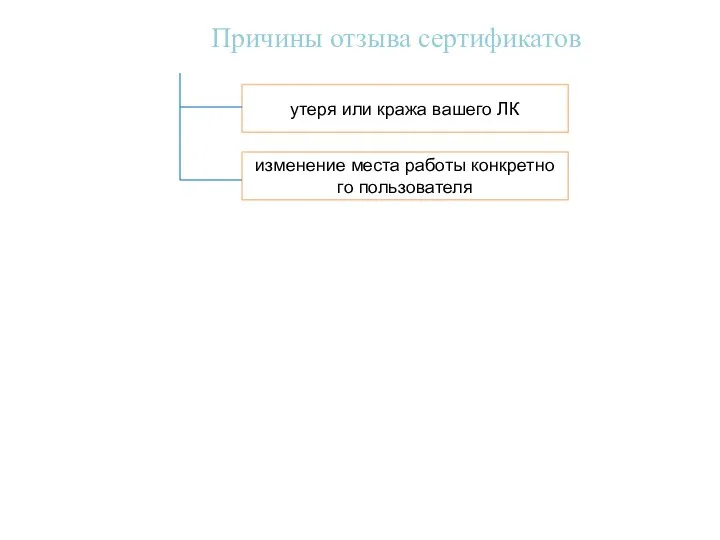

- 14. Причины отзыва сертификатов утеря или кража вашего ЛК изменение места работы конкретного пользователя

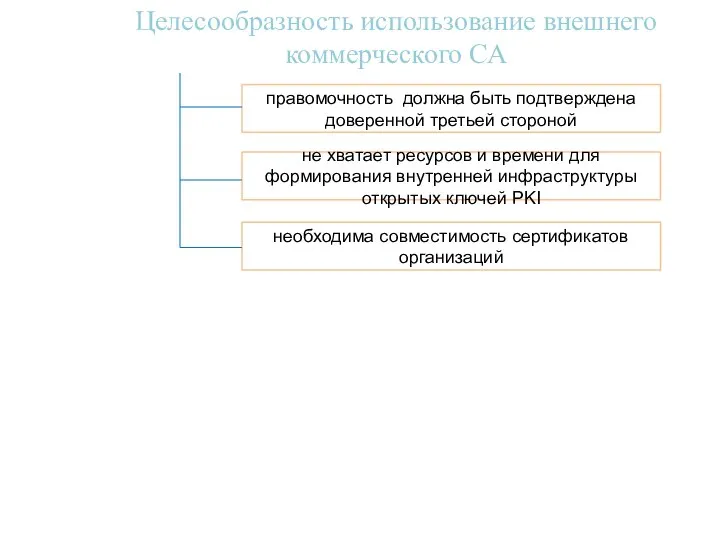

- 15. Целесообразность использование внешнего коммерческого СА правомочность должна быть подтверждена доверенной третьей стороной не хватает ресурсов и

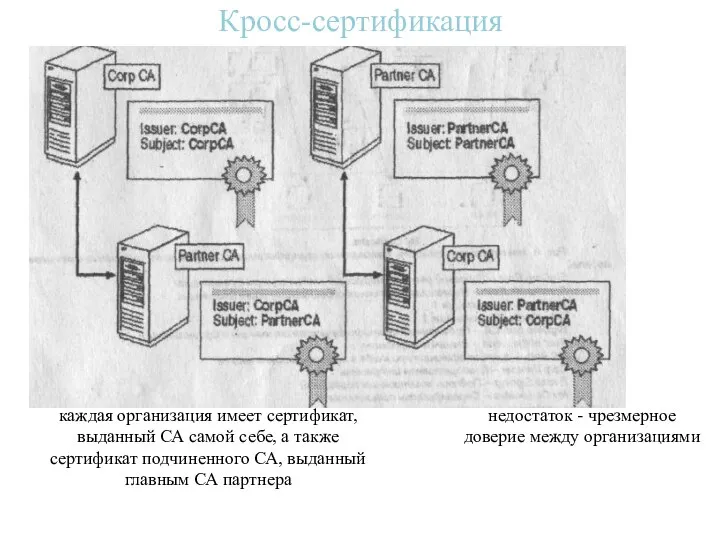

- 16. Кросс-сертификация каждая организация имеет сертификат, выданный СА самой себе, а также сертификат подчиненного СА, выданный главным

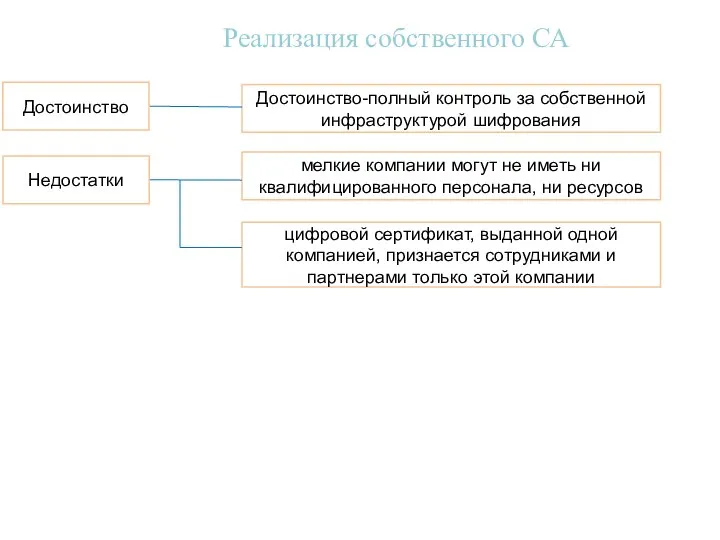

- 17. Реализация собственного СА Достоинство-полный контроль за собственной инфраструктурой шифрования мелкие компании могут не иметь ни квалифицированного

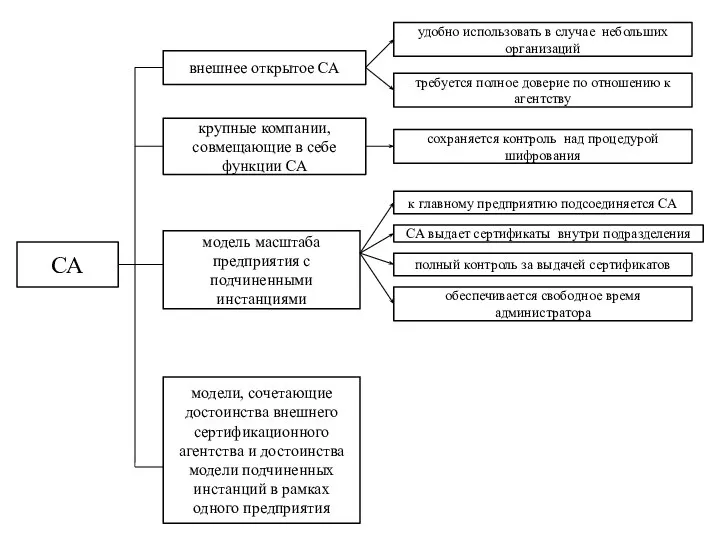

- 18. СА крупные компании, совмещающие в себе функции СА внешнее открытое СА модели, сочетающие достоинства внешнего сертификационного

- 19. Подчиненные СА модель масштаба предприятия с подчиненными инстанциями к главному СА предприятия подсоединяется подчиненные СА, выдающие

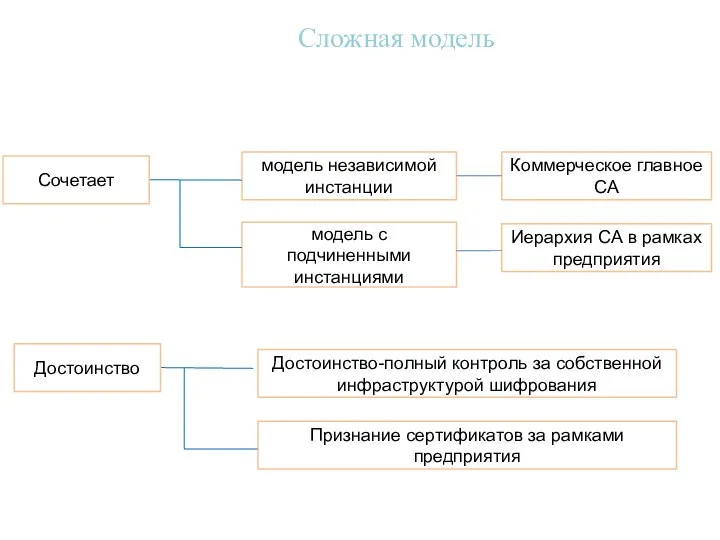

- 20. Сложная модель Достоинство-полный контроль за собственной инфраструктурой шифрования модель независимой инстанции модель с подчиненными инстанциями Достоинство

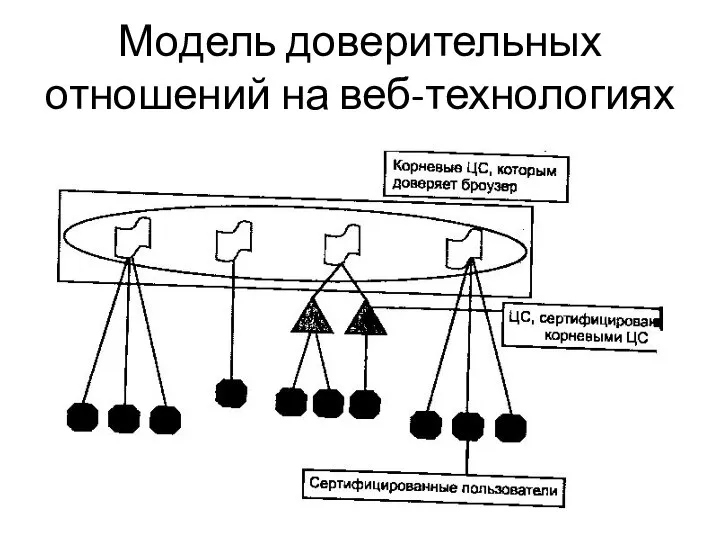

- 21. Модель доверительных отношений на веб-технологиях

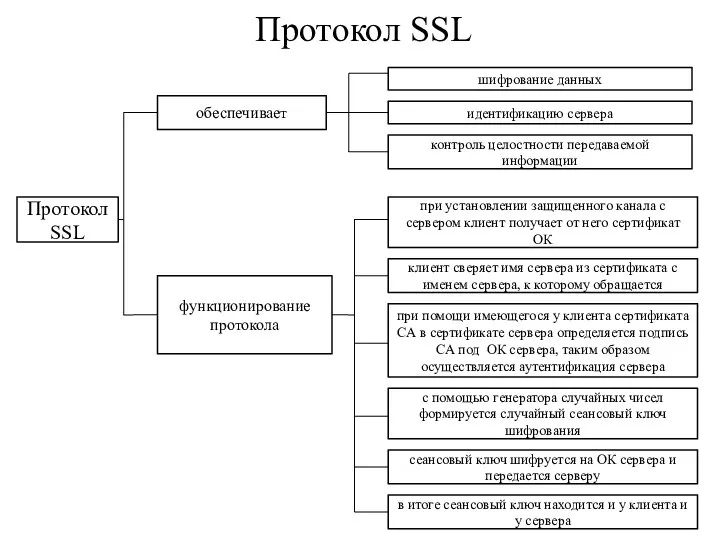

- 22. Протокол SSL Протокол SSL обеспечивает функционирование протокола шифрование данных идентификацию сервера контроль целостности передаваемой информации при

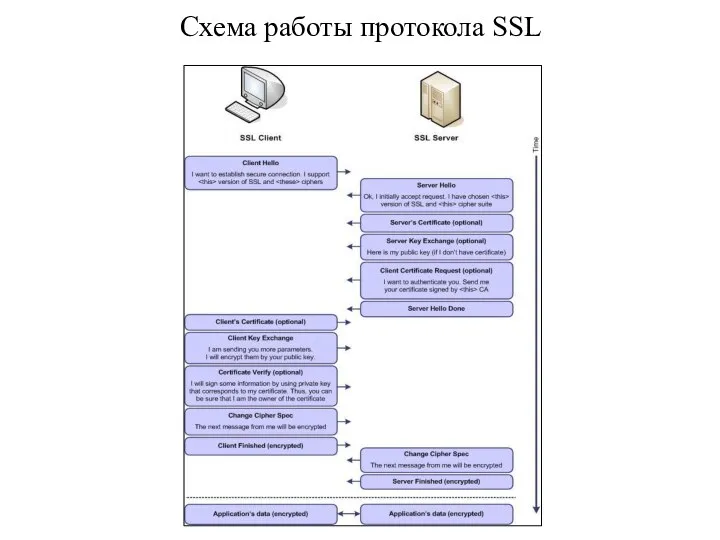

- 23. Схема работы протокола SSL

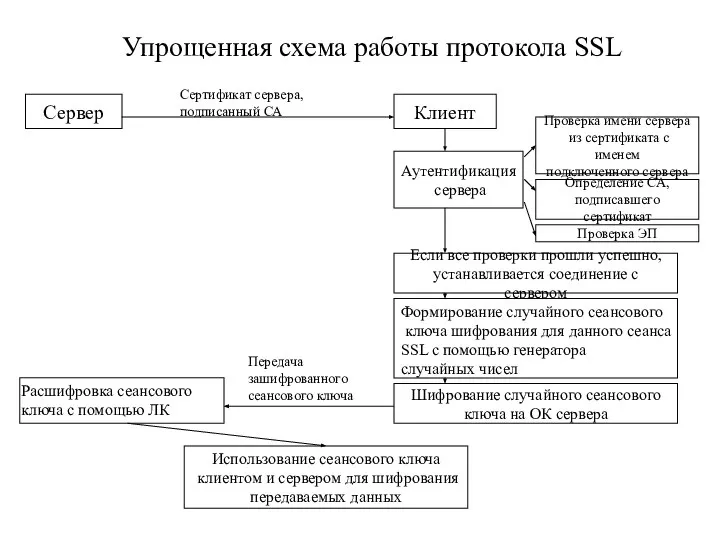

- 24. Сервер Клиент Сертификат сервера, подписанный СА Проверка имени сервера из сертификата с именем подключенного сервера Определение

- 25. Работа протокола SSL

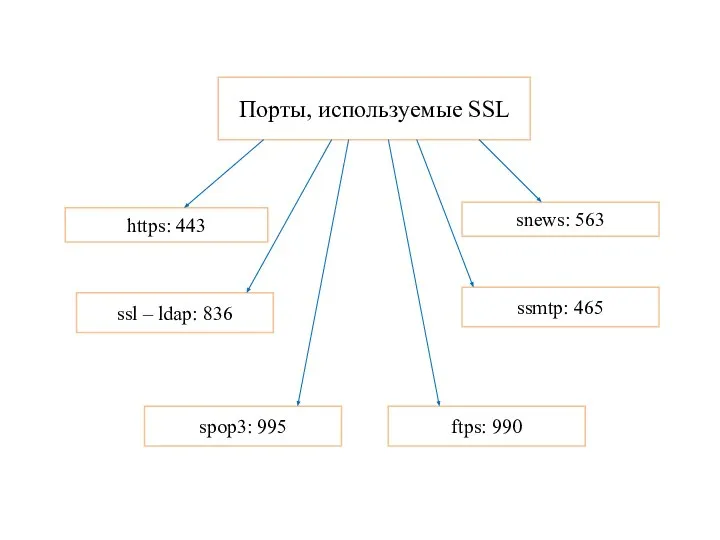

- 26. Порты, используемые SSL https: 443 snews: 563 ssmtp: 465 spop3: 995 ssl – ldap: 836 ftps:

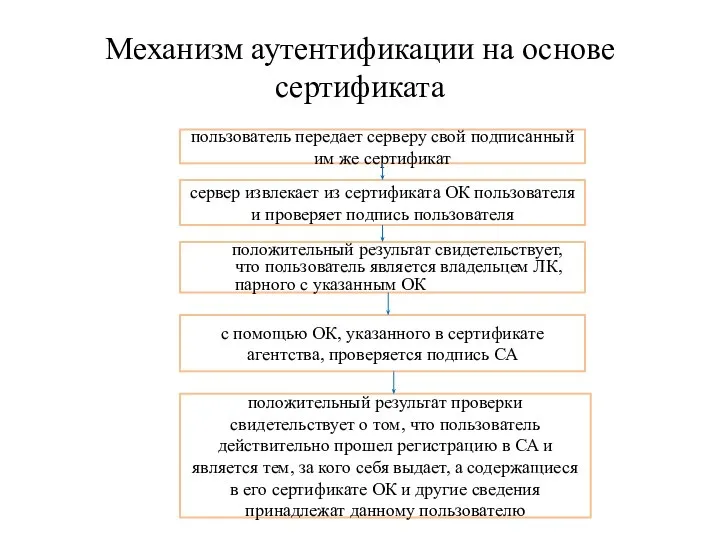

- 27. Механизм аутентификации на основе сертификата пользователь передает серверу свой подписанный им же сертификат положительный результат проверки

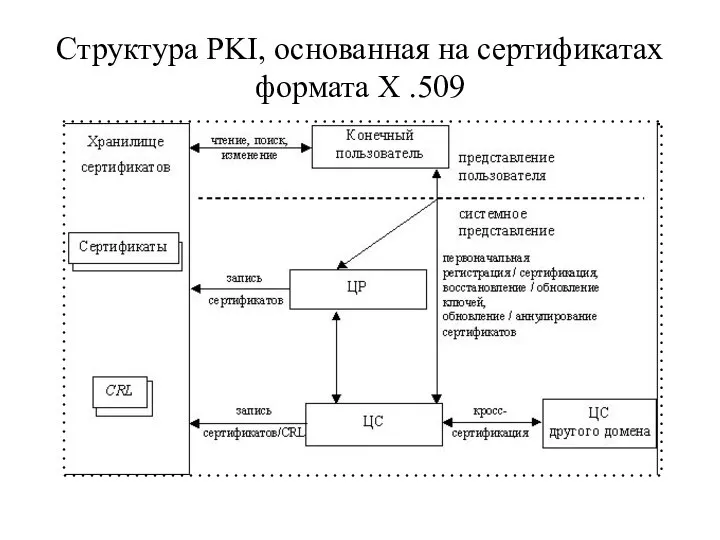

- 28. Структура PKI, основанная на сертификатах формата X .509

- 30. Скачать презентацию

Порядок приема на работу. Порядок заключения и расторжения трудового договора

Порядок приема на работу. Порядок заключения и расторжения трудового договора ПРОГРАММА РАЗВИТИЯ ШКОЛЫ В ЛОГИКЕ НАЦИОНАЛЬНОЙ ОБРАЗОВАТЕЛЬНОЙ ИНИЦИАТИВЫ «НАША НОВАЯ ШКОЛА» РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ ПЕДАГ

ПРОГРАММА РАЗВИТИЯ ШКОЛЫ В ЛОГИКЕ НАЦИОНАЛЬНОЙ ОБРАЗОВАТЕЛЬНОЙ ИНИЦИАТИВЫ «НАША НОВАЯ ШКОЛА» РОССИЙСКИЙ ГОСУДАРСТВЕННЫЙ ПЕДАГ Изгибаемые элементы. Расчет прочности наклонных сечений железобетонных конструкций

Изгибаемые элементы. Расчет прочности наклонных сечений железобетонных конструкций О внесении изменений в Земельный кодекс Российской Федерации и отдельные законодательные акты Российской Федерации

О внесении изменений в Земельный кодекс Российской Федерации и отдельные законодательные акты Российской Федерации Мебель. Ассортимент

Мебель. Ассортимент Театр ХХ века Экспрессионизм (Германия) Футуризм (Италия) Конструктивизм (Россия) Сюрреализм (Франция)

Театр ХХ века Экспрессионизм (Германия) Футуризм (Италия) Конструктивизм (Россия) Сюрреализм (Франция) Параметры зубошевинговальных станков

Параметры зубошевинговальных станков Основные понятия. Механические характеристики материалов

Основные понятия. Механические характеристики материалов Ресвератрол – научный прорыв!

Ресвератрол – научный прорыв! Графическая информация и средства её обработки

Графическая информация и средства её обработки Внедрение информатики в УМК «Гармония», «Начальная школа 21 века» и «Школа 2000-2100» в начальной школе ,

Внедрение информатики в УМК «Гармония», «Начальная школа 21 века» и «Школа 2000-2100» в начальной школе , Политическая система России

Политическая система России Обучение охране труда

Обучение охране труда Минимализм

Минимализм Наладчики аппаратно-программного обеспечения. Области применения профессии

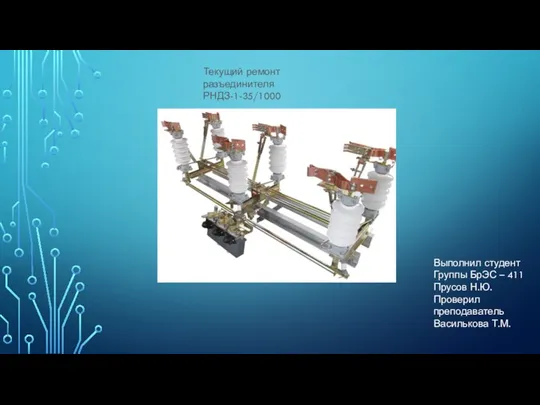

Наладчики аппаратно-программного обеспечения. Области применения профессии Текущий ремонт разъединителя РНДЗ-1-35/1000

Текущий ремонт разъединителя РНДЗ-1-35/1000 Viera Plasma Display. PC Board Recycling. Component Level Repair

Viera Plasma Display. PC Board Recycling. Component Level Repair Урок развития речи во 2 классе МОУ гимназии №9 Изложение по готовому плану учитель Сизонова Ирина Александровна

Урок развития речи во 2 классе МОУ гимназии №9 Изложение по готовому плану учитель Сизонова Ирина Александровна Политические партии и движения

Политические партии и движения Імпульсні модулятори (заняття № 3.1)

Імпульсні модулятори (заняття № 3.1) Иерархическая система многоуровневой организации ЭВМ

Иерархическая система многоуровневой организации ЭВМ Проектирование Последовательных схем

Проектирование Последовательных схем Презентация на тему "22" - скачать презентации по Медицине

Презентация на тему "22" - скачать презентации по Медицине Кубок Love Radio по мини-футболу. Самый яркий праздник спорта и весны!

Кубок Love Radio по мини-футболу. Самый яркий праздник спорта и весны! Языки программирования

Языки программирования Платон и Аристотель об обществе и государстве.

Платон и Аристотель об обществе и государстве.  Средообразующая и рекреационная роль леса

Средообразующая и рекреационная роль леса Архітектура .NET. Основи C#

Архітектура .NET. Основи C#