Содержание

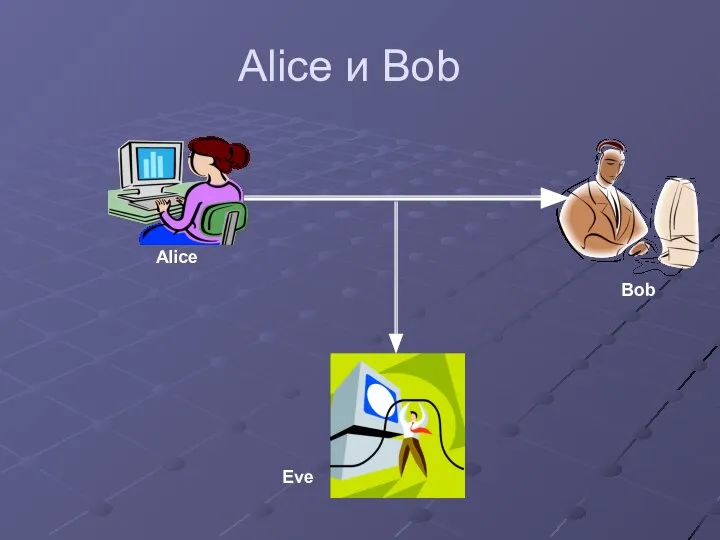

- 3. Alice и Bob Alice Bob Eve

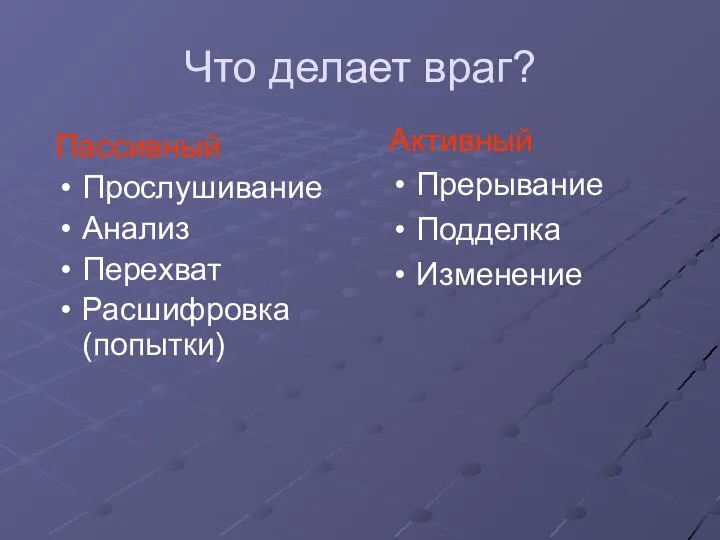

- 4. Что делает враг? Пассивный Прослушивание Анализ Перехват Расшифровка (попытки) Активный Прерывание Подделка Изменение

- 5. Требования к безопасности Конфиденциальность: защита данных от прослушивания Целостность данных: защита от изменений Аутентификация: подтверждение подлинности

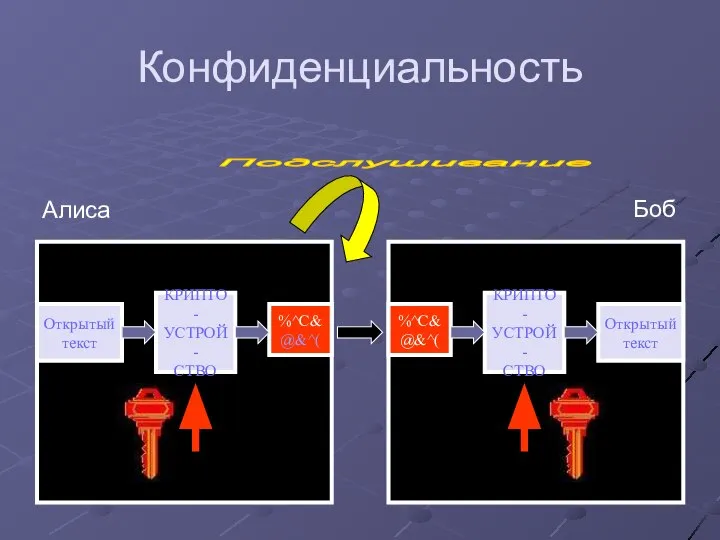

- 6. Конфиденциальность Открытый текст %^C& @&^( КРИПТО- УСТРОЙ- СТВО %^C& @&^( КРИПТО- УСТРОЙ- СТВО Открытый текст Алиса

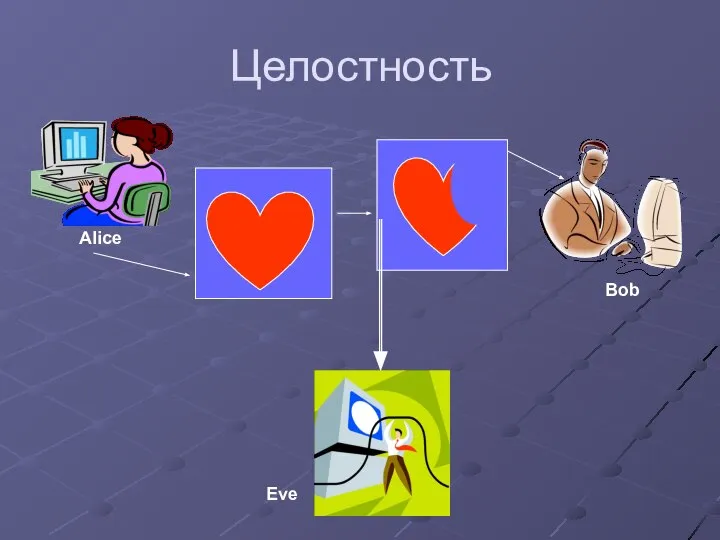

- 7. Целостность Alice Bob Eve

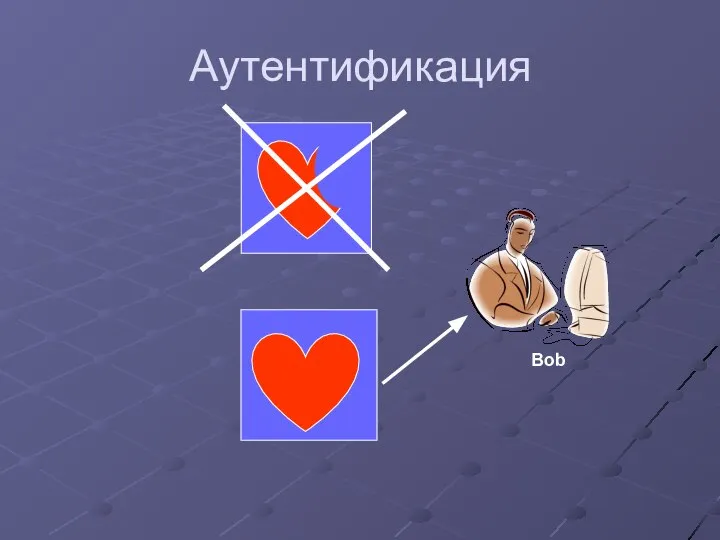

- 8. Аутентификация Bob

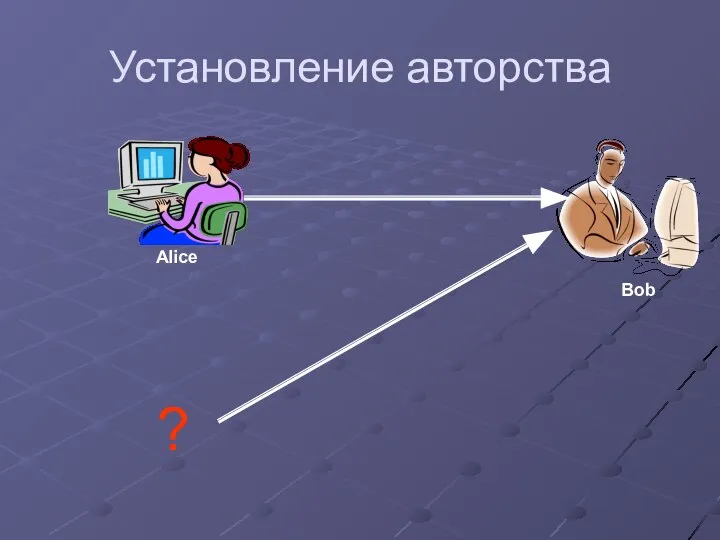

- 9. Установление авторства Alice Bob ?

- 10. Криптографические протоколы Цифровая подпись Код аутентичности Шифр Хранение паролей Протокол разделения секрета Схема с открытым ключом

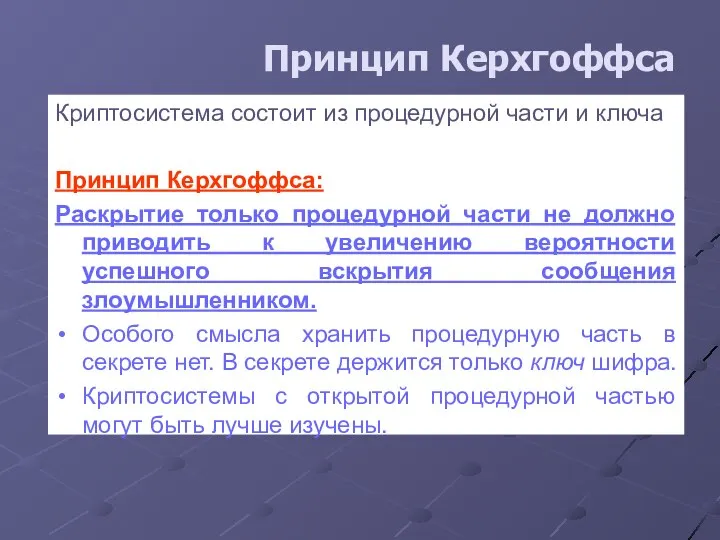

- 11. Принцип Керхгоффса Криптосистема состоит из процедурной части и ключа Принцип Керхгоффса: Раскрытие только процедурной части не

- 12. Принцип Керхгоффса Следствия: разглашение конкретного шифра (алгоритма и ключа) не приводит к необходимости полной замены реализации

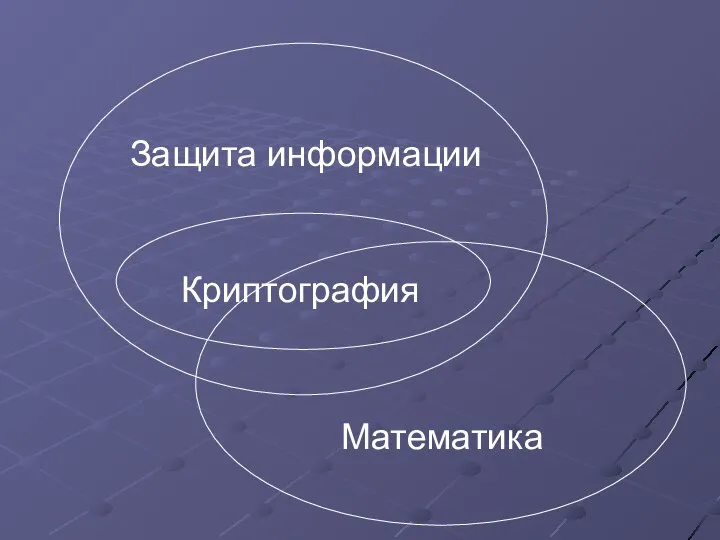

- 13. Защита информации Математика Криптография

- 14. Использование криптографии не гарантирует безопасности Криптография есть лишь часть системы обеспечения информационной безопасности. Большинство систем взламываются

- 15. Основной принцип (Шнайер, Фергюсон) Система надежна настолько, насколько надежно ее самое слабое звено. Злоумышленник – это

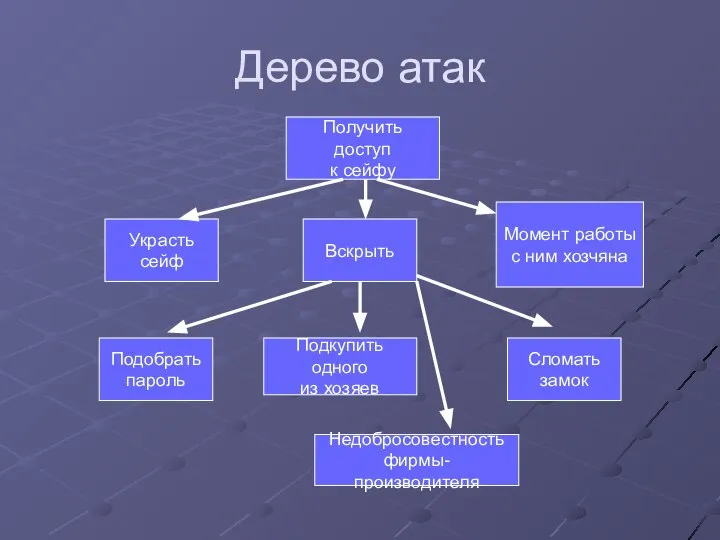

- 16. Дерево атак Получить доступ к сейфу Вскрыть Украсть сейф Момент работы с ним хозчяна Подобрать пароль

- 17. Шифр Цезаря Шифр Цезаря — один из древнейших шифров. При шифровании каждый символ заменяется другим, отстоящим

- 18. Шифр Цезаря

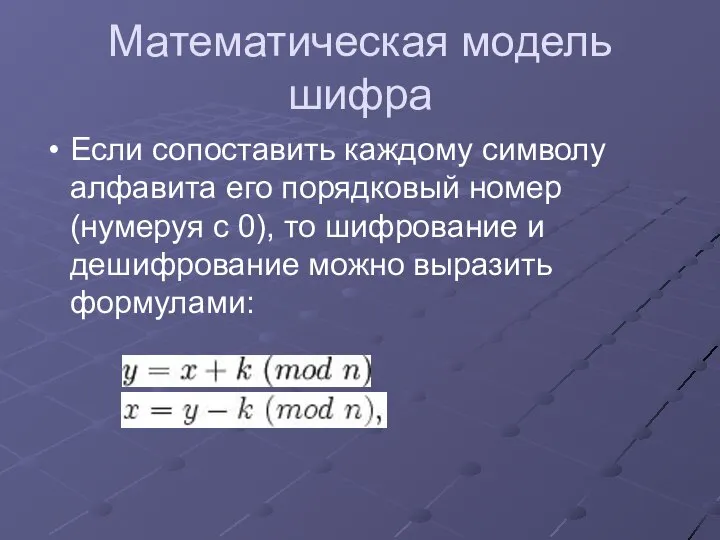

- 19. Математическая модель шифра Если сопоставить каждому символу алфавита его порядковый номер (нумеруя с 0), то шифрование

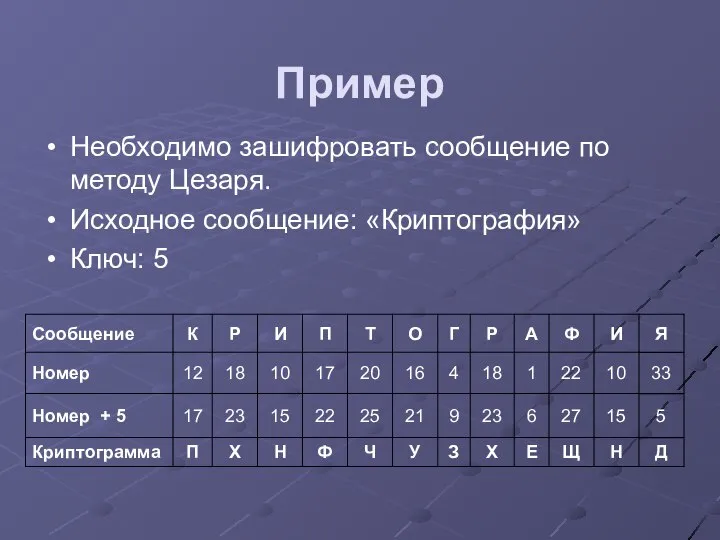

- 20. Пример Необходимо зашифровать сообщение по методу Цезаря. Исходное сообщение: «Криптография» Ключ: 5

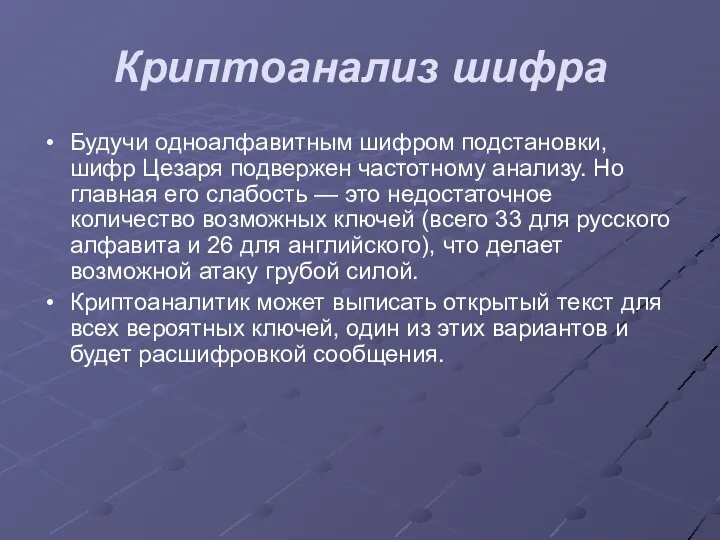

- 21. Криптоанализ шифра Будучи одноалфавитным шифром подстановки, шифр Цезаря подвержен частотному анализу. Но главная его слабость —

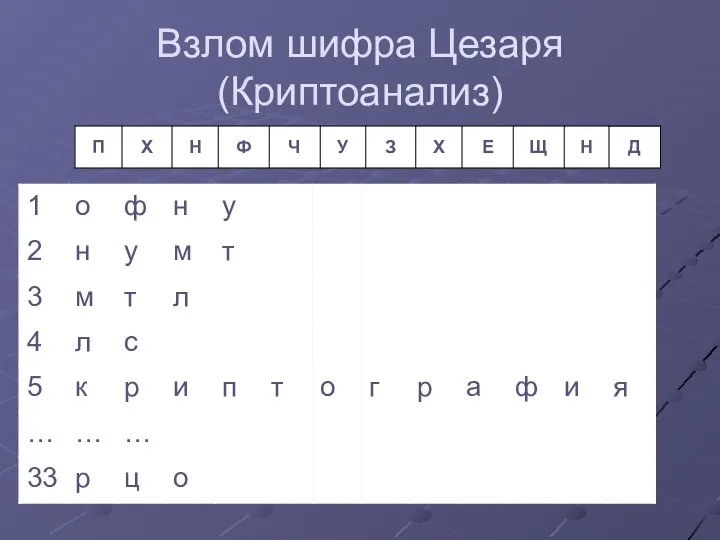

- 22. Взлом шифра Цезаря (Криптоанализ)

- 24. Скачать презентацию

Мировой экономический кризис. «Новый курс» Рузвельта

Мировой экономический кризис. «Новый курс» Рузвельта Новый год. Поздравления родителям

Новый год. Поздравления родителям Occupation: Blaster

Occupation: Blaster Понятие и сущность политической власти. Её функции

Понятие и сущность политической власти. Её функции Технологии сегодня. До чего дошел прогресс

Технологии сегодня. До чего дошел прогресс Архитектура операционных систем. Лекция1

Архитектура операционных систем. Лекция1 Разработка модельной конструкции и проектно-конструкторской документации костюма для зимнего вида спорта

Разработка модельной конструкции и проектно-конструкторской документации костюма для зимнего вида спорта Непосредственно – образовательная деятельность в области познание ( формирование целостной картины мира, расширени

Непосредственно – образовательная деятельность в области познание ( формирование целостной картины мира, расширени Программирование на языке ассемблер

Программирование на языке ассемблер Повышение результативности обучения школьников математике посредством интеграции школьных предметов. Из опыта работы учителя

Повышение результативности обучения школьников математике посредством интеграции школьных предметов. Из опыта работы учителя  МБДОУ ДС № 2 « Ладушки» 2014 г.

МБДОУ ДС № 2 « Ладушки» 2014 г. Министерство культуры Российской Федерации

Министерство культуры Российской Федерации Давайте почитаем! Любимые книги наших пап и мам Кузьмина Н.М. Зав.библиотекой МОУ «СОШ №17»

Давайте почитаем! Любимые книги наших пап и мам Кузьмина Н.М. Зав.библиотекой МОУ «СОШ №17» Урок № 5 - видимая и невидимая война

Урок № 5 - видимая и невидимая война Презентация Страхование экспорта высокотехнологичной продукции

Презентация Страхование экспорта высокотехнологичной продукции Идеальный офис

Идеальный офис Российские призёры XVII Зимних Олимпийских игр 1994. Лиллехаммер, Норвегия

Российские призёры XVII Зимних Олимпийских игр 1994. Лиллехаммер, Норвегия Виды гимнастических упражнений, использующиеся в избранном виде спорта

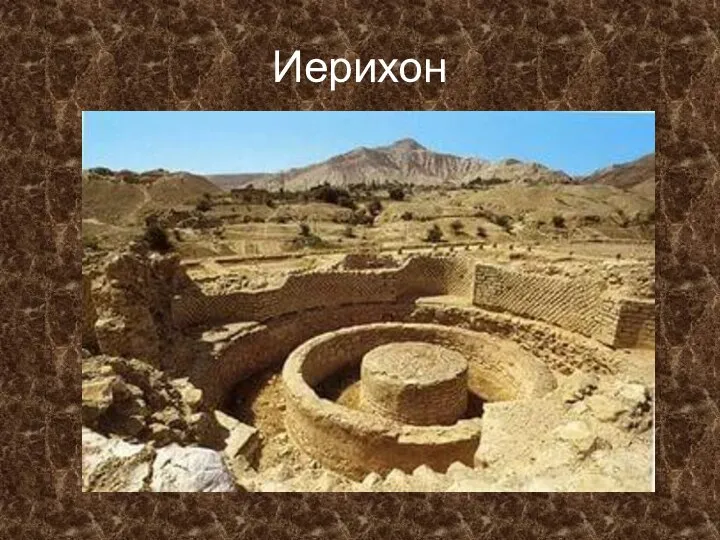

Виды гимнастических упражнений, использующиеся в избранном виде спорта Иерихон. Судьи. Самсон

Иерихон. Судьи. Самсон Человек на все времена. С.Н. Федоров

Человек на все времена. С.Н. Федоров Химическое равновесие

Химическое равновесие Достопримечательности города. Старая Станица

Достопримечательности города. Старая Станица Основные понятия ООП

Основные понятия ООП Развитие бизнеса за счет внутренних ресурсов. Повышение качества управления

Развитие бизнеса за счет внутренних ресурсов. Повышение качества управления Кафедра «Бухгалтерский учет и аудит» Ослопова М.В. ТЕМА 6 СРЕДНИЕ ВЕЛИЧИНЫ

Кафедра «Бухгалтерский учет и аудит» Ослопова М.В. ТЕМА 6 СРЕДНИЕ ВЕЛИЧИНЫ  TTP_Vlad2

TTP_Vlad2 Воскресение Христа

Воскресение Христа РОМАНТИЗМ Романтизм в зарубежной литературе первой половины XIX века

РОМАНТИЗМ Романтизм в зарубежной литературе первой половины XIX века