Содержание

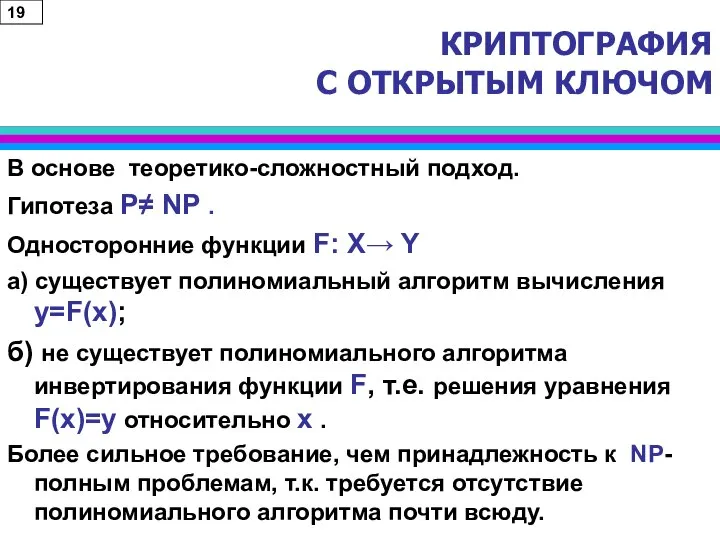

- 2. КРИПТОГРАФИЯ С ОТКРЫТЫМ КЛЮЧОМ В основе теоретико-сложностный подход. Гипотеза P≠ NP . Односторонние функции F: X→

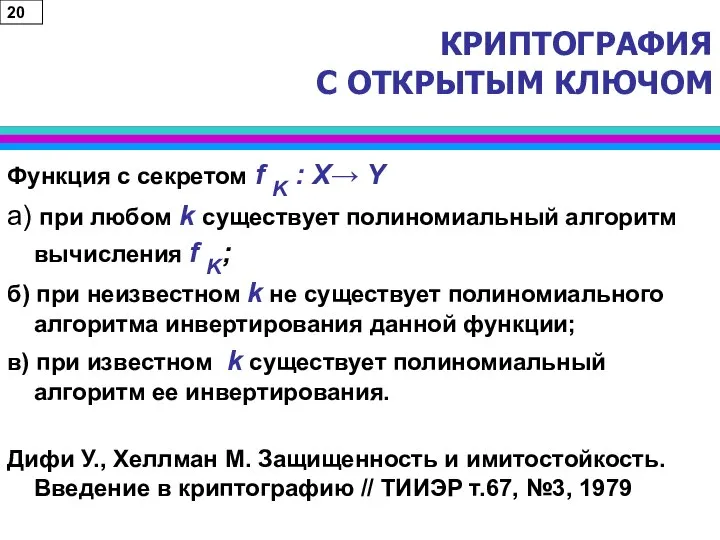

- 3. КРИПТОГРАФИЯ С ОТКРЫТЫМ КЛЮЧОМ Функция с секретом f K : X→ Y а) при любом k

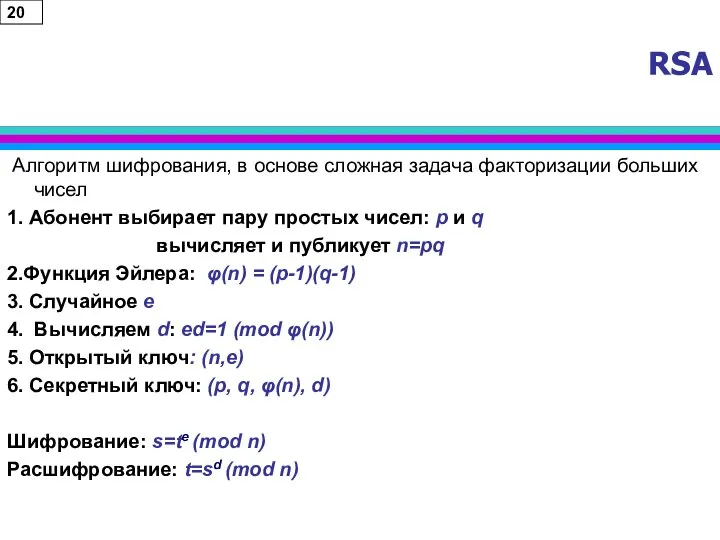

- 4. RSA Алгоритм шифрования, в основе сложная задача факторизации больших чисел 1. Абонент выбирает пару простых чисел:

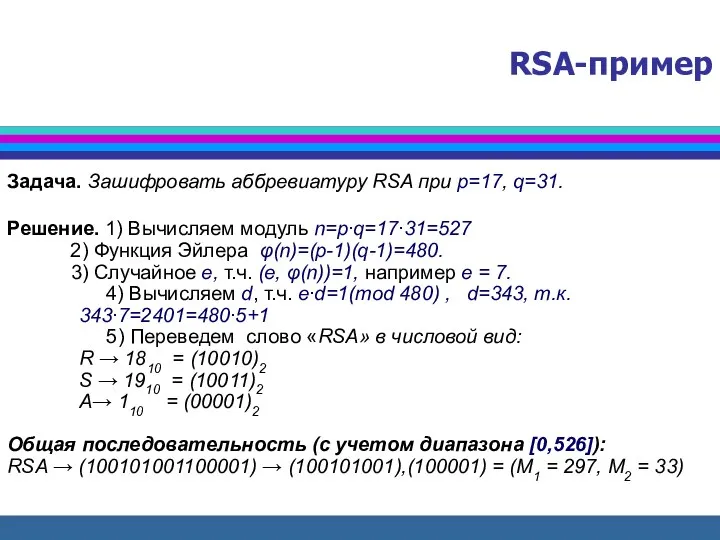

- 5. Задача. Зашифровать аббревиатуру RSA при p=17, q=31. Решение. 1) Вычисляем модуль n=p∙q=17∙31=527 2) Функция Эйлера φ(n)=(p-1)(q-1)=480.

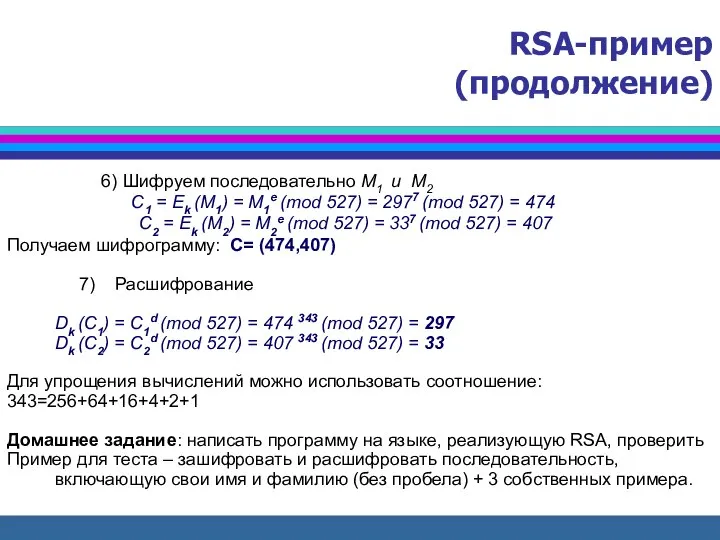

- 6. 6) Шифруем последовательно M1 и M2 С1 = Ek (M1) = M1e (mod 527) = 2977

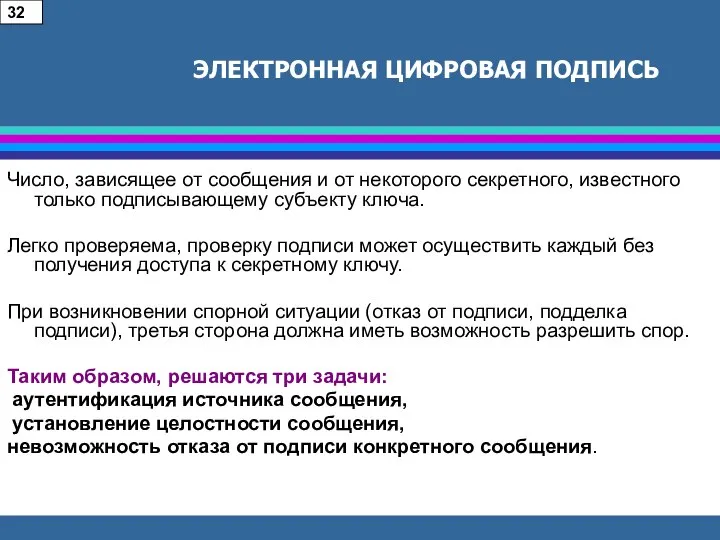

- 7. ЭЛЕКТРОННАЯ ЦИФРОВАЯ ПОДПИСЬ Число, зависящее от сообщения и от некоторого секретного, известного только подписывающему субъекту ключа.

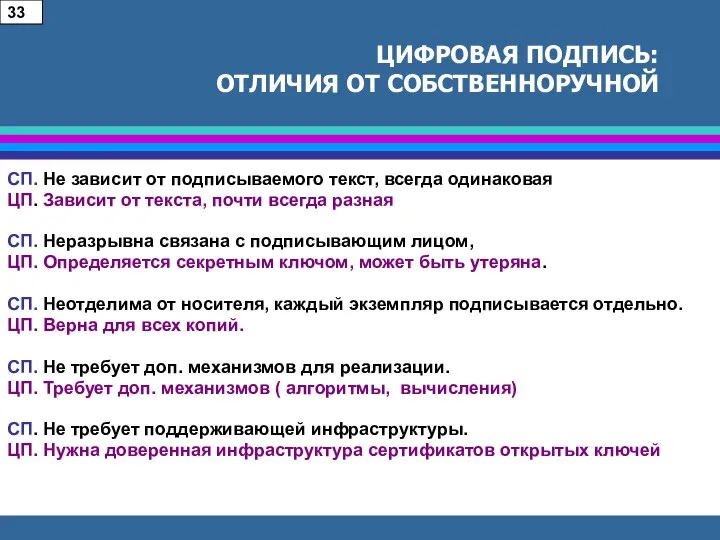

- 8. ЦИФРОВАЯ ПОДПИСЬ: ОТЛИЧИЯ ОТ СОБСТВЕННОРУЧНОЙ СП. Не зависит от подписываемого текст, всегда одинаковая ЦП. Зависит от

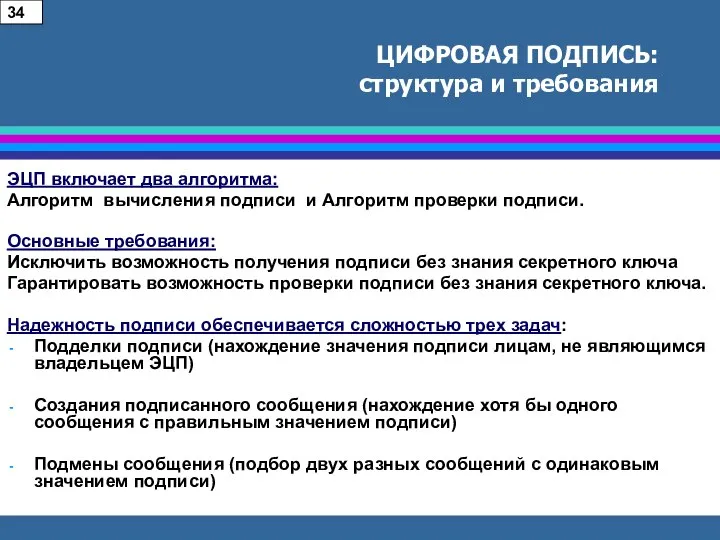

- 9. ЦИФРОВАЯ ПОДПИСЬ: структура и требования ЭЦП включает два алгоритма: Алгоритм вычисления подписи и Алгоритм проверки подписи.

- 10. ЦИФРОВАЯ ПОДПИСЬ: ОБЩИЕ СХЕМЫ 1. Схемы на основе симметричных систем шифрования. 2. Схемы на основе специально

- 11. ЦИФРОВАЯ ПОДПИСЬ : ПРОТОКОЛ ЭЛЬ-ГАМАЛЯ. Основан на вычислении логарифма в конечном поле. p - простое число,

- 12. ЦИФРОВАЯ ПОДПИСЬ : ПРОТОКОЛ ЭЛЬ-ГАМАЛЯ. Алгоритм подписи 1. Выбрать случайное число 1≤r ≤ p -2; 2.

- 13. ЦИФРОВАЯ ПОДПИСЬ : ПРОТОКОЛ ЭЛЬ-ГАМАЛЯ. Замечания. 1. Число r должно уничтожаться сразу после вычисления подписи. Иначе

- 14. ЦИФРОВАЯ ПОДПИСЬ: АЛГОРИТМЫ, ПОСТРОЕННЫЕ ПО ПРИНЦИПУ ПРОТОКОЛА ЭЛЬ-ГАМАЛЯ Схема проверки подписи вида α A β B≡

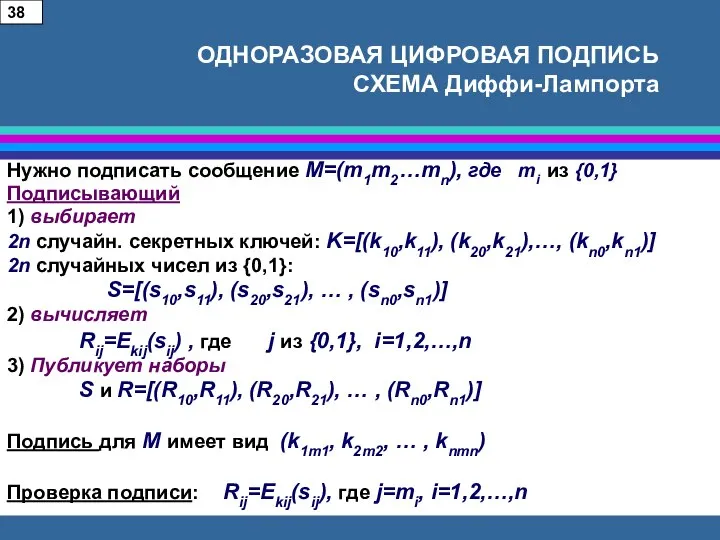

- 15. ОДНОРАЗОВАЯ ЦИФРОВАЯ ПОДПИСЬ СХЕМА Диффи-Лампорта Нужно подписать сообщение M=(m1m2…mn), где mi из {0,1} Подписывающий 1) выбирает

- 16. ОДНОРАЗОВАЯ ЦИФРОВАЯ ПОДПИСЬ СХЕМА Диффи-Лампорта (продолжение) Недостатки: 1) Слишком большой размер ключа Можно хранить только секретный

- 17. ИНФРАСТРУКТУРА ОТКРЫТЫХ КЛЮЧЕЙ ИОК необходима для исключения возможности подделки открытого ключа лицами, которые хотели бы выдать

- 18. СЕРТИФИКАТЫ ЭЦП Сертификат – набор данных, заверенный ЭЦП центра сертификации, включающий открытый ключ и дополнительны атрибуты.

- 19. ТРЕБОВАНИЯ К СЕРТИФИКАТАМ Удостоверяющий центр – это компонент глобальной службы каталогов, отвечающий за управление криптографическими ключами

- 20. РЕКОМЕДАЦИИ ПО ГЕНЕРИРОВАНИЮ КЛЮЧЕЙ 1) Ключи может генерировать сам пользователь. Тогда Секретный ключ не попадает в

- 21. ЮРИДИЧЕСКИЕ АСПЕКТЫ ИСПОЛЬЗОВАНИЯ ЭЦП Юридические аспекты использования ЭЦП обусловлены необходи-мостью разрешения споров, связанных с отказом от

- 22. КРИПТОГРАФИЧЕСКИЕ ПРОТОКОЛЫ Объекты - удаленные абоненты, взаимодействующие по открытой сети, в общем случае не доверяющие друг

- 23. КРИПТОГРАФИЧЕСКИЕ ПРОТОКОЛЫ (примеры задач) Протокол подписания контракта (исключить ситуацию, когда один подписал контракт, а другой нет).

- 24. ТЕХНОЛОГИЯ ОТКРЫТОГО РАСПРЕДЕЛЕНИЯ КЛЮЧЕЙ Задача. Организовать такую процедуру взаимодействия удаленных абонентов А и В, чтобы выполнить

- 25. ОТКРЫТОЕ РАСПРЕДЕЛЕНИЕ КЛЮЧЕЙ. ПРОТОКОЛ ДИФФИ-ХЕЛЛМАНА Алгоритм Основан на общепризнанной трудной задаче дискретного логарифмирования, т.е. инвертирования функции

- 26. ОТКРЫТОЕ РАСПРЕДЕЛЕНИЕ КЛЮЧЕЙ. ПРОТОКОЛ ДИФФИ-ХЕЛЛМАНА После обмена вычисляют новые значения A: (yB ) XA = (aXB)

- 27. ИНТЕРАКТИВНОЕ ДОКАЗАТЕЛЬСТВО С НУЛЕВЫМ РАЗГЛАШЕНИЕМ Д -доказывающий, П- проверяющий, У - доказываемое утверждение Д хочет доказать

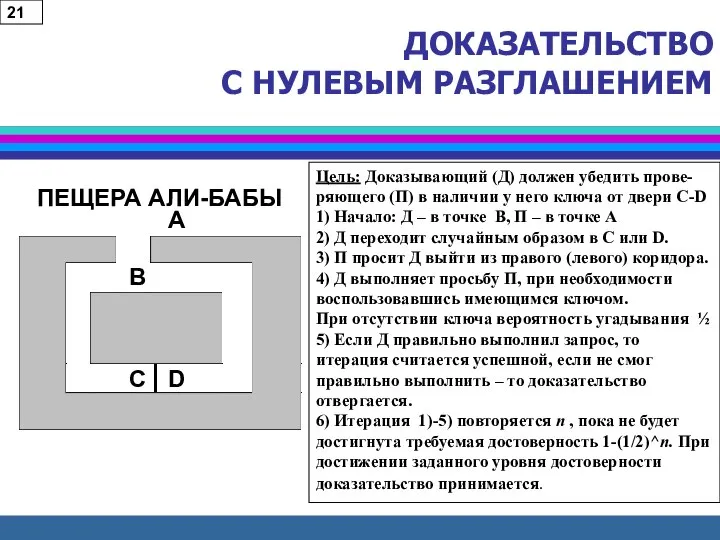

- 28. ДОКАЗАТЕЛЬСТВО С НУЛЕВЫМ РАЗГЛАШЕНИЕМ А В С D ПЕЩЕРА АЛИ-БАБЫ Цель: Доказывающий (Д) должен убедить прове-ряющего

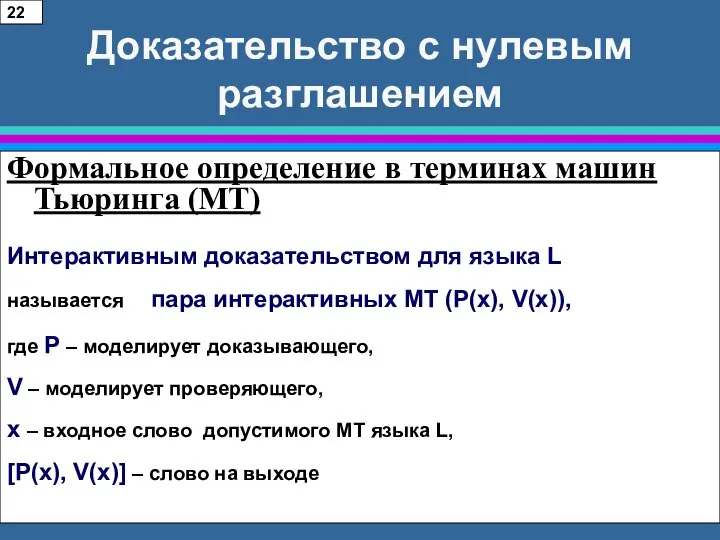

- 29. Доказательство с нулевым разглашением Формальное определение в терминах машин Тьюринга (МТ) Интерактивным доказательством для языка L

- 30. Доказательство с нулевым разглашением Полнота ∀х Вер{[ P(x), V(x)] =1}=1 Если оба участника следуют протоколу, то

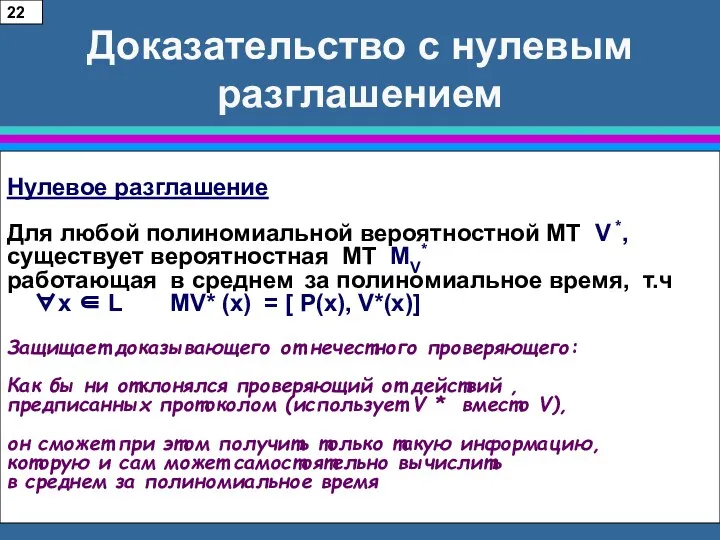

- 31. Доказательство с нулевым разглашением Нулевое разглашение Для любой полиномиальной вероятностной МТ V *, существует вероятностная МТ

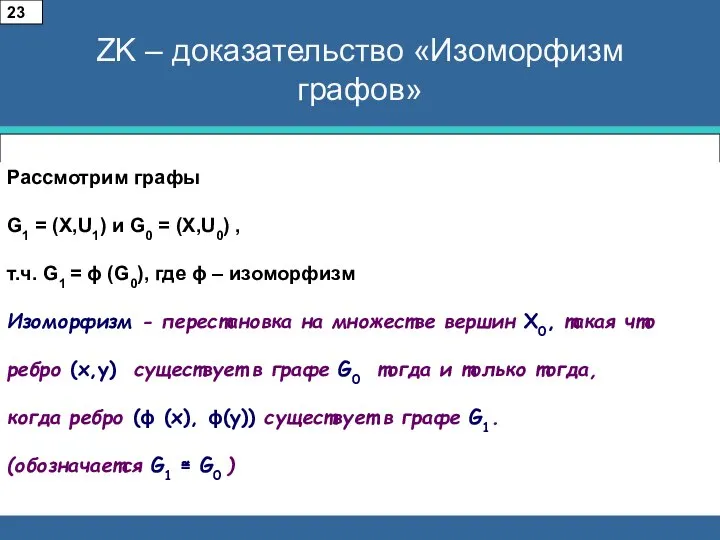

- 32. ZK – доказательство «Изоморфизм графов» Рассмотрим графы G1 = (X,U1) и G0 = (X,U0) , т.ч.

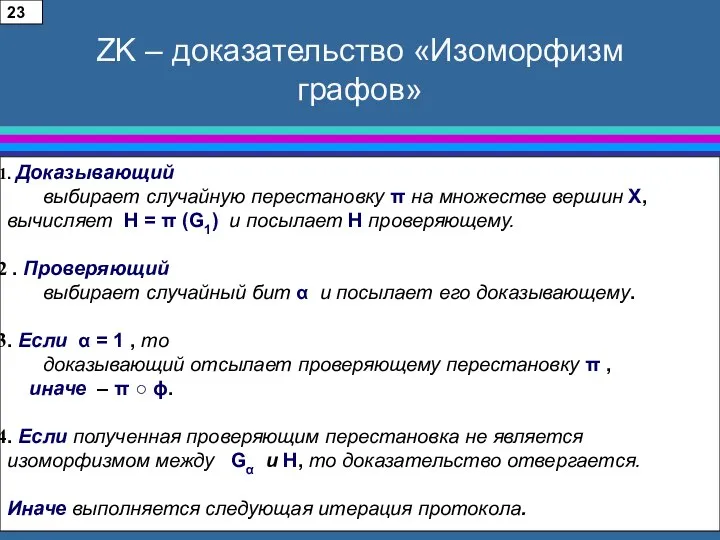

- 33. ZK – доказательство «Изоморфизм графов» . Доказывающий выбирает случайную перестановку π на множестве вершин X, вычисляет

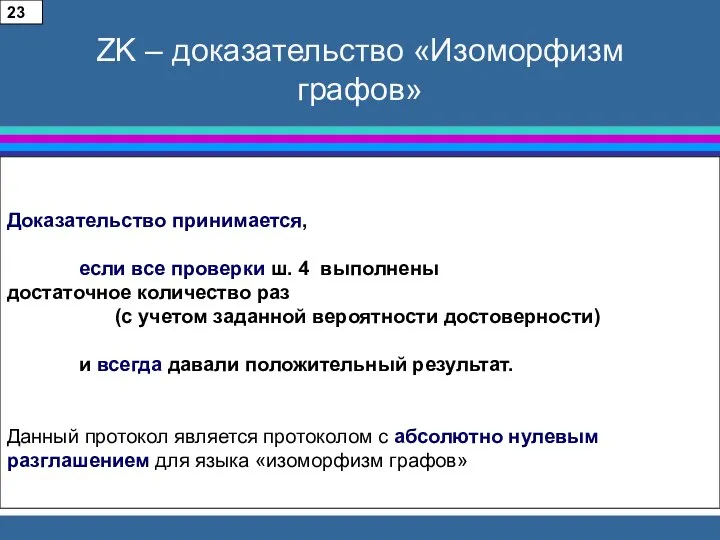

- 34. ZK – доказательство «Изоморфизм графов» Доказательство принимается, если все проверки ш. 4 выполнены достаточное количество раз

- 35. ПРОТОКОЛ АУТЕНТИФИКАЦИИ ФИАТА - ШАМИРА Относится к числу протоколов «нулевого разглашения». Основан на сложности задачи извлечения

- 36. ПРОТОКОЛ АУТЕНТИФИКАЦИИ ФИАТА - ШАМИРА 2.3. А вычисляет y =z, если с = 0 y =zs,

- 37. KERBEROS Kerberos –это сервер аутентификации, (доверенная третья сторона) . Функции: владеет секретными ключами обслуживаемых субъектов и

- 38. KERBEROS . Kerberos не полагается на средства аутентификации, операционных систем сетевых компьютеров, на подлинность сетевых адресов,

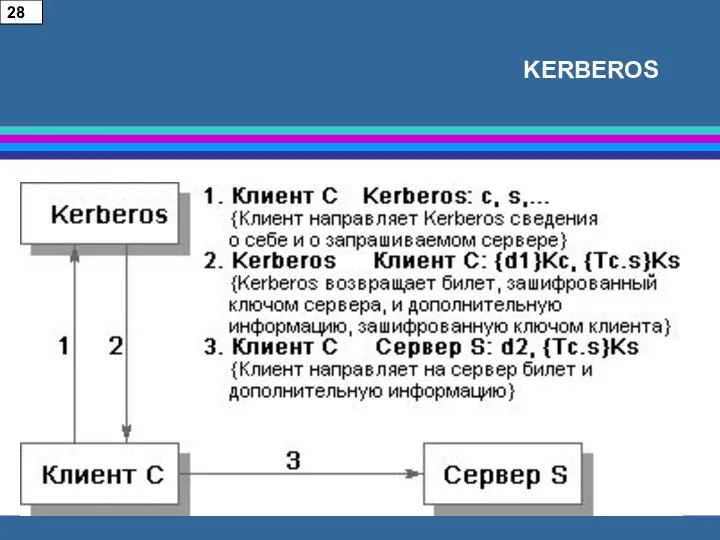

- 39. KERBEROS 28

- 40. ОТ ЧЕГО KERBEROS НЕ ЗАЩИЩАЕТ Атаки на доступность. отражение таких атак и реакция на "нормальные" отказы

- 41. ОТ ЧЕГО KERBEROS НЕ ЗАЩИЩАЕТ Повторное использование идентификаторов субъектов. Т Теоретически возможно: новый субъект Kerberos получит

- 44. Скачать презентацию

![Доказательство с нулевым разглашением Полнота ∀х Вер{[ P(x), V(x)] =1}=1 Если](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1298834/slide-29.jpg)

Магазин полезных продуктов. - презентация

Магазин полезных продуктов. - презентация Bright_Move_template

Bright_Move_template Мова розмітки гіпертексту - мова HTML

Мова розмітки гіпертексту - мова HTML Политические партии и движения

Политические партии и движения Проект «Радость приносим всем»

Проект «Радость приносим всем» Предлежание плода!

Предлежание плода! Ана тілі

Ана тілі Контроль за ходом учебного процесса

Контроль за ходом учебного процесса Что такое продуктивное обучение?

Что такое продуктивное обучение? Интеллектуальная игра

Интеллектуальная игра  Презентация "ФОНАРИ НА УЛИЦАХ ГОРОДА" - скачать презентации по МХК

Презентация "ФОНАРИ НА УЛИЦАХ ГОРОДА" - скачать презентации по МХК Маршрут проектирования библиотек цифровых элементов ядра

Маршрут проектирования библиотек цифровых элементов ядра Урок развития речи. 5 класс «А вы умеете писать письма?»

Урок развития речи. 5 класс «А вы умеете писать письма?» Восприятие художественного образа

Восприятие художественного образа Лишение специального, воинского или почетного звания, классного чина и государственных наград

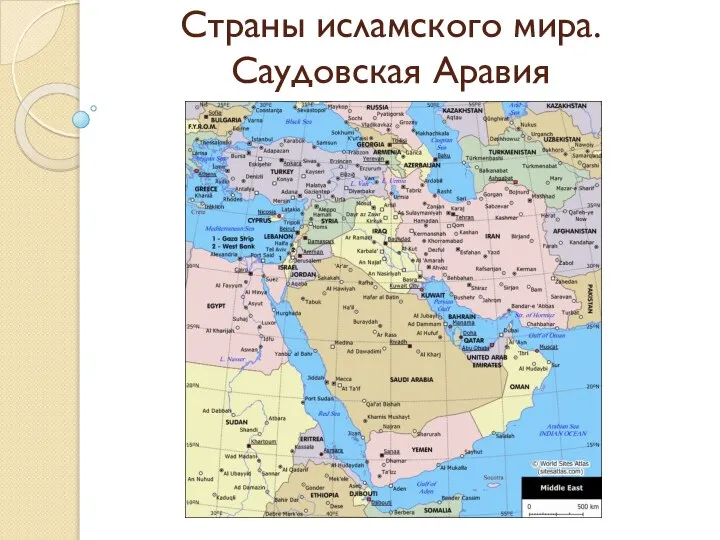

Лишение специального, воинского или почетного звания, классного чина и государственных наград Страны исламского мира. Саудовская Аравия

Страны исламского мира. Саудовская Аравия Кратка история изделий Интел. Компьютерные основы программирования. Представление программ, часть 1

Кратка история изделий Интел. Компьютерные основы программирования. Представление программ, часть 1 Deutsche Schulen. Wie sind sie? 8 класс

Deutsche Schulen. Wie sind sie? 8 класс EASO, AMIF, the years 2015-2016, outlook

EASO, AMIF, the years 2015-2016, outlook Energydrinks. Gefährlicher Kick. "Red Bull - verleiht Flügel"

Energydrinks. Gefährlicher Kick. "Red Bull - verleiht Flügel" Композиторы 18-19 веков

Композиторы 18-19 веков Конечномерные векторные поля и их приложения к исследованию автономных систем

Конечномерные векторные поля и их приложения к исследованию автономных систем  Темы выставок ООО «Музей коллекционных кукол»

Темы выставок ООО «Музей коллекционных кукол» Русь языческая

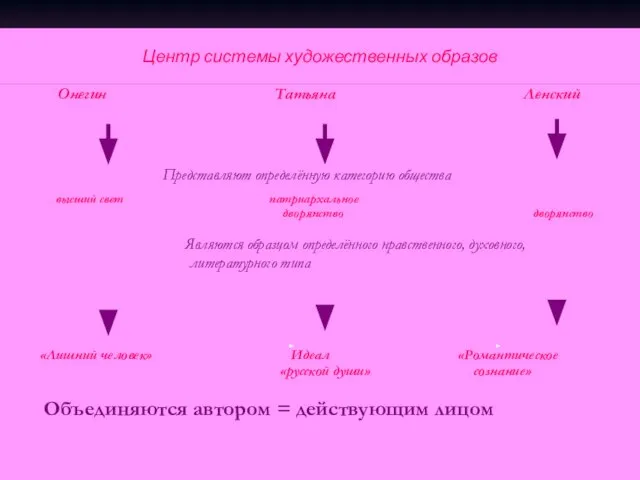

Русь языческая Центр системы художественных образов Онегин Татьяна Ленский

Центр системы художественных образов Онегин Татьяна Ленский  Классификация схем совмещения литья и прокатки

Классификация схем совмещения литья и прокатки Обробка інформації в обліковій системі

Обробка інформації в обліковій системі МЕЛАТОНИН И ПЕРИФЕРИЧЕСКИЕ МИШЕНИ

МЕЛАТОНИН И ПЕРИФЕРИЧЕСКИЕ МИШЕНИ