Содержание

- 2. ТЕХНІЧНІ ЗАСОБИ НАВЧАННЯ (ТЗН) – ЦЕ СИСТЕМА ЗАСОБІВ, ЩО СКЛАДАЄТЬСЯ З ДВОХ ВЗАЄМОЗВ’ЯЗАНИХ ЧАСТИН: СПЕЦИФІЧНИХ НАВЧАЛЬНИХ

- 3. ТЕХНІЧНІ ЗАСОБИ НАВЧАННЯ МОЖНА КЛАСИФІКУВАТИ ЗА ТАКИМИ ОЗНАКАМИ: За призначенням: широкого призначення (кіно, телебачення, радіо, звукозапис,

- 4. ТЕХНІЧНІ ЗАСОБИ НАВЧАННЯ МОЖНА КЛАСИФІКУВАТИ ЗА ТАКИМИ ОЗНАКАМИ: За функціями: технічні засоби подання інформації; технічні засоби

- 5. ТЕХНІЧНІ ЗАСОБИ НАВЧАННЯ МОЖНА КЛАСИФІКУВАТИ ЗА ТАКИМИ ОЗНАКАМИ: За засобами впливу : візуальні (зорові), здійснюється інформативний

- 7. ДЖЕРЕЛАМИ ОТРИМАННЯ ІНФОРМАЦІЇ

- 8. СПРИЙНЯТТЯ ІНФОРМАЦІЇ

- 9. ВИКОРИСТАННЯ ЗАСОБІВ НАВЧАННЯ НА БАЗІ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ Навчальні комп'ютерні мережі Можна виділити такі основні напрямки використання

- 10. Телекомунікаційні мережі телекомунікаційні мережі (здійснюють дистанційну передачу даних між комп'ютерами); віртуальні бібліотеки (INTERNET); віртуальні університети (дистанційне

- 11. Засоби мультимедіа проектори; інтерактивні дошки (SMART Board). Однією з беззаперечних переваг засобів мультимедіа є можливість створення

- 12. ВИКОРИСТАННЯ ЗАСОБІВ НАВЧАННЯ НА БАЗІ ІНФОРМАЦІЙНИХ ТЕХНОЛОГІЙ Прикладні пакети програм та штучний інтелект АUТОСAD дво- і

- 13. ТЕХНОЛОГІЇ ЗАБЕЗПЕЧЕННЯ БЕЗПЕКИ ІНФОРМАЦІЙНИХ СИСТЕМ

- 14. СКЛАДОВІ БЕЗПЕКИ. ПОНЯТТЯ ЗАГРОЗИ І АТАКИ Безпека включає в себе наступні складові: 1) конфіденційність - інформацією

- 15. СПЕЦИФІКАЦІЇ ФУНКЦІЙ БЕЗПЕКИ: ідентифікація та аутентифікація; управління доступом; протоколювання (збір і накопичення інформації); аудит (аналіз накопиченої

- 16. РЕАЛІЗАЦІЇ МЕХАНІЗМІВ ІДЕНТИФІКАЦІЇ ТА АУТЕНТИФІКАЦІЇ пароль; відбитки пальців, сітківка ока, зовнішність, голос, ДНК; наявність ключа чи

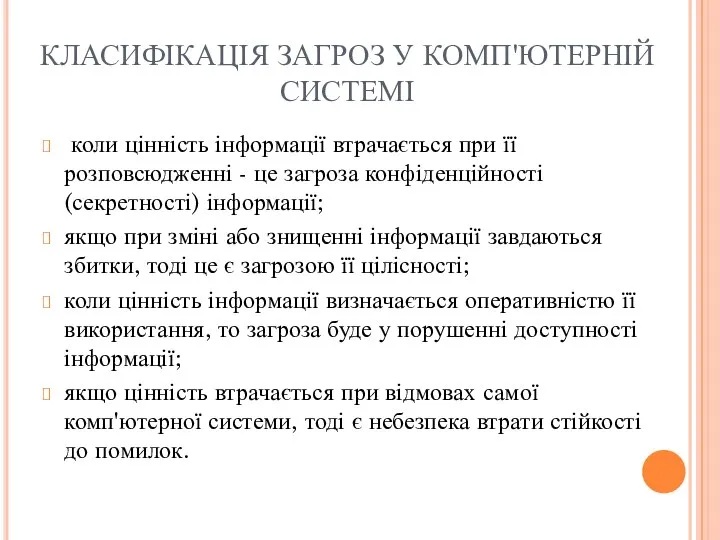

- 17. КЛАСИФІКАЦІЯ ЗАГРОЗ У КОМП'ЮТЕРНІЙ СИСТЕМІ коли цінність інформації втрачається при її розповсюдженні - це загроза конфіденційності

- 18. Загрози - це шляхи реалізації впливів на інформацію, які вважаються небезпечними (Наприклад, загроза перехоплення інформації через

- 19. ЗАГРОЗИ ДОСТУПНОСТІ Доступність - це властивість інформації при її обробці технічними засобами забезпечувати безперешкодний доступ до

- 21. Скачать презентацию

Нормативные и организационные аспекты управления проектной деятельностью обучающихся на ступени среднего общего образования

Нормативные и организационные аспекты управления проектной деятельностью обучающихся на ступени среднего общего образования Профессия - воспитатель

Профессия - воспитатель Освітні технології навчання в сучасній вищій школі

Освітні технології навчання в сучасній вищій школі Презентація досвіду роботи вчителя української мови та літератури Азовської загальноосвітньої школи І-ІІІ ступенів Дашевської

Презентація досвіду роботи вчителя української мови та літератури Азовської загальноосвітньої школи І-ІІІ ступенів Дашевської Аттестационная работа. Творческий проект Волшебная шкатулка

Аттестационная работа. Творческий проект Волшебная шкатулка Подготовка к региональному (заключительному) этапу Общероссийской олимпиады школьников по основам православной культуры

Подготовка к региональному (заключительному) этапу Общероссийской олимпиады школьников по основам православной культуры Отчёт о проведении военно-патриотической игры Зарница Д/С №65

Отчёт о проведении военно-патриотической игры Зарница Д/С №65 Организация учебно - исследовательской работы студентов

Организация учебно - исследовательской работы студентов Особенности приёмной кампании 2021 года

Особенности приёмной кампании 2021 года Правила поведения в школьной библиотеке

Правила поведения в школьной библиотеке Моделирование как метод научного исследования

Моделирование как метод научного исследования Нормативные правовые акты, регламентирующие деятельность образовательных организаций по реализации образовательных программ

Нормативные правовые акты, регламентирующие деятельность образовательных организаций по реализации образовательных программ Study and description of economic enterprises in Atyrau region

Study and description of economic enterprises in Atyrau region Урок как основная форма организации учебного процесса по естествознанию

Урок как основная форма организации учебного процесса по естествознанию Аттестационная работа. Основные принципы обучения школьников инновационной активности на примере проектной деятельности

Аттестационная работа. Основные принципы обучения школьников инновационной активности на примере проектной деятельности Аттестационная работа. Новогодняя и рождественская открытка. (3 класс)

Аттестационная работа. Новогодняя и рождественская открытка. (3 класс) Портфолио учащегося

Портфолио учащегося О реализации проекта Урок цифры в Республике

О реализации проекта Урок цифры в Республике Вводные требования на допуск к ВКР

Вводные требования на допуск к ВКР Методология научного исследования. Основания методологии науки. Эстетические основания методологии

Методология научного исследования. Основания методологии науки. Эстетические основания методологии Методы экспертных оценок

Методы экспертных оценок Варианты интерактивного применения умной колонки Маруся на уроке физической культуры

Варианты интерактивного применения умной колонки Маруся на уроке физической культуры Аттестационная работа. Развитие проектноисследовательской деятельности учащихся

Аттестационная работа. Развитие проектноисследовательской деятельности учащихся Обучение взрослых – традиционный подход

Обучение взрослых – традиционный подход Организация и проведение экспертизы дополнительных общеобразовательных программ

Организация и проведение экспертизы дополнительных общеобразовательных программ It-образование ради будущего

It-образование ради будущего Прием в 1-й класс 2022-2023 учебного года

Прием в 1-й класс 2022-2023 учебного года Нормативные правовые и методические основы организации итоговой аттестации обучающихся СПО

Нормативные правовые и методические основы организации итоговой аттестации обучающихся СПО