Содержание

- 2. Управление ключами (key management) - совокупность технологий и процедур, посредством которых устанавливаются и поддерживаются отношения криптографической

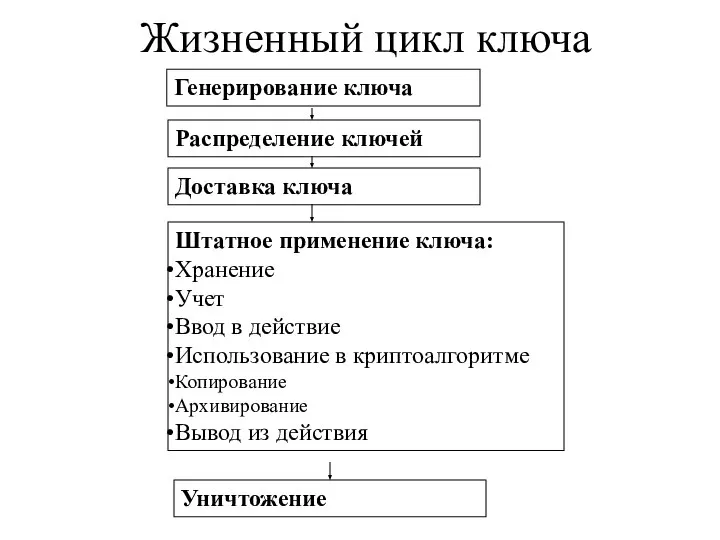

- 3. Жизненный цикл ключа Распределение ключей Доставка ключа Генерирование ключа Штатное применение ключа: Хранение Учет Ввод в

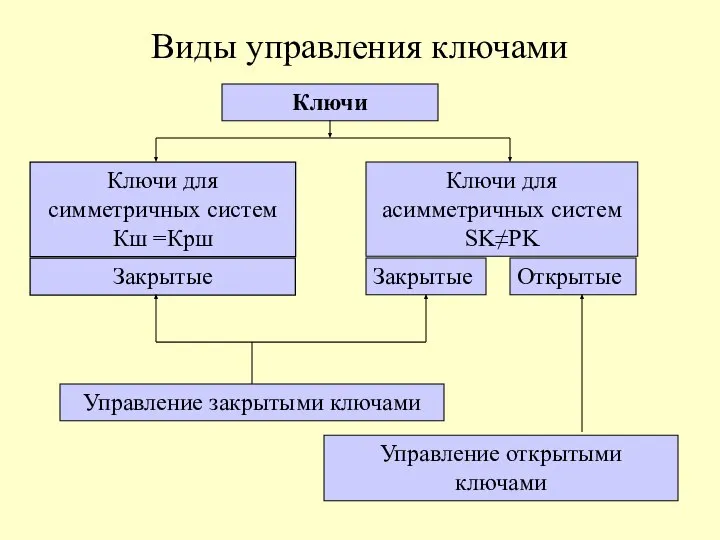

- 4. Виды управления ключами

- 5. Требования к ШК 1. Необходимая длина ключа n; 2. Случайность и равновероятность бит ключа P(Ki)=1/2n 3.

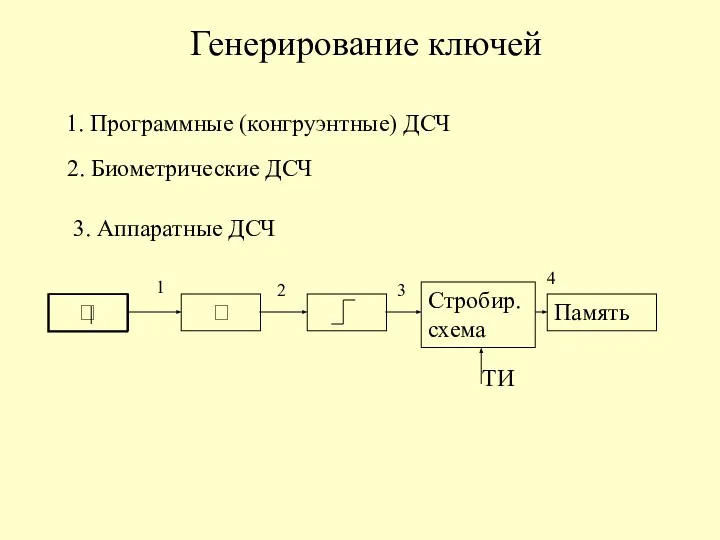

- 6. Генерирование ключей 1. Программные (конгруэнтные) ДСЧ 2. Биометрические ДСЧ 3. Аппаратные ДСЧ

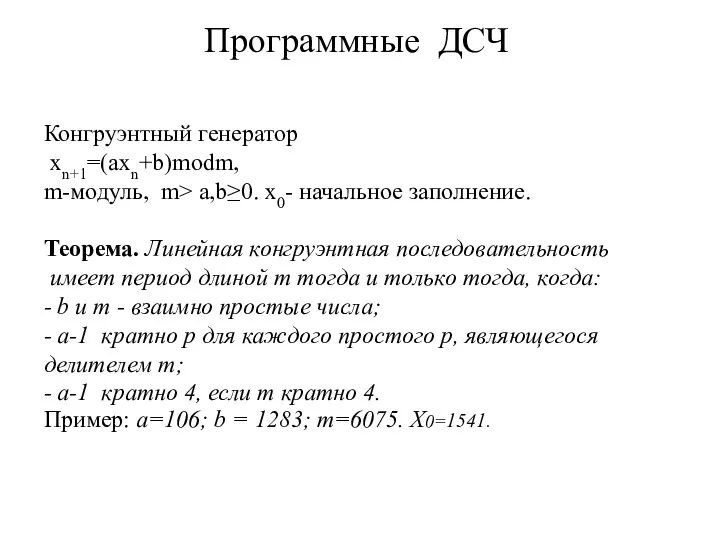

- 7. Программные ДСЧ Конгруэнтный генератор xn+1=(axn+b)modm, m-модуль, m> a,b≥0. x0- начальное заполнение. Теорема. Линейная конгруэнтная последовательность имеет

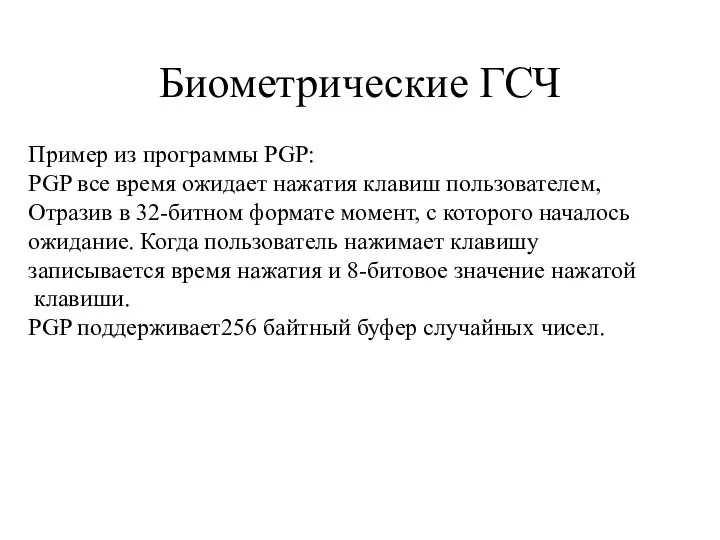

- 8. Биометрические ГСЧ Пример из программы PGP: PGP все время ожидает нажатия клавиш пользователем, Отразив в 32-битном

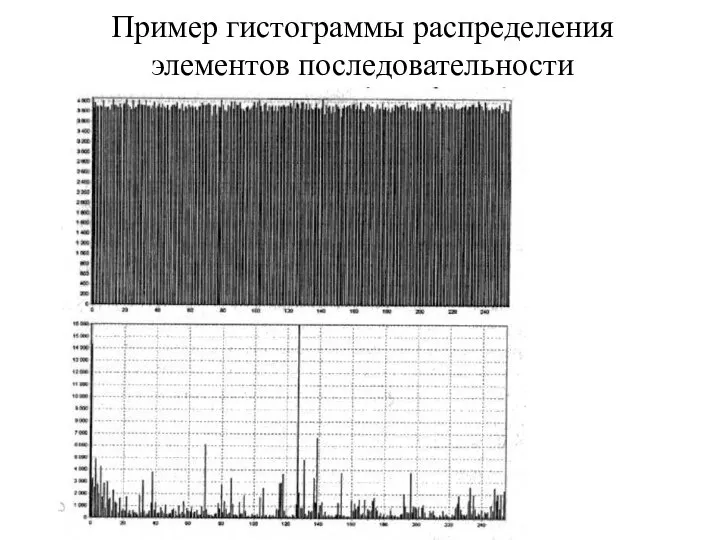

- 9. Пример гистограммы распределения элементов последовательности

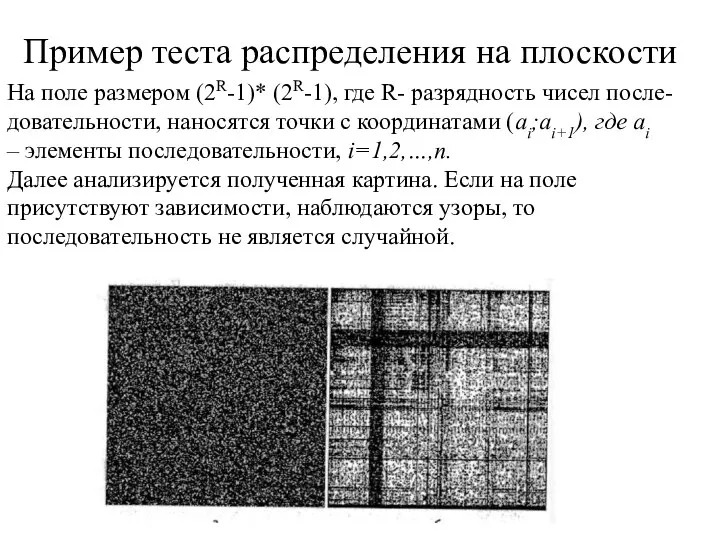

- 10. Пример теста распределения на плоскости На поле размером (2R-1)* (2R-1), где R- разрядность чисел после- довательности,

- 11. Хранение ключей 1. Хранение ключей должно исключать доступ к ним посторонних лиц. (Сейф, печать, сигнализация, охрана,…)

- 12. Способы распределения ключей 1. Непосредственный обмен ключами пользователями. 2. Распределение ключей с использованием ЦРК. 3. Распределение

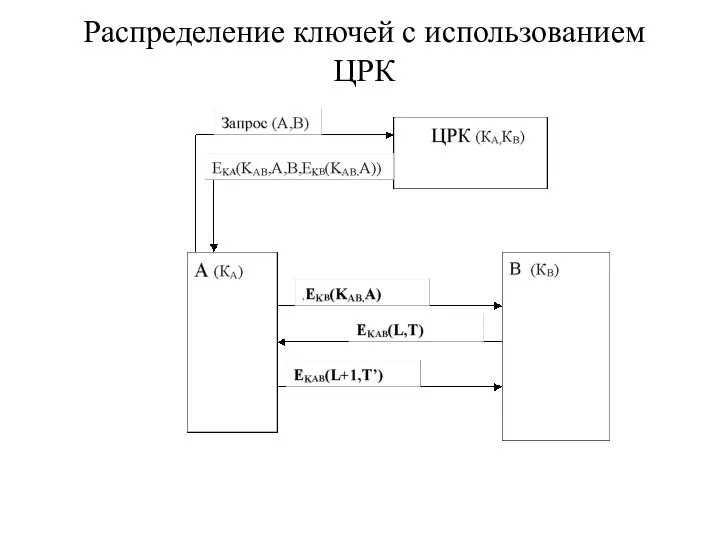

- 13. Распределение ключей с использованием ЦРК

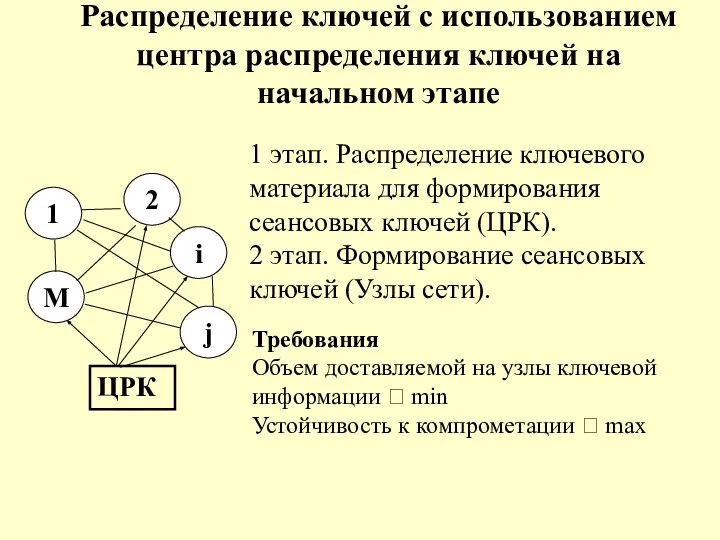

- 14. Распределение ключей с использованием центра распределения ключей на начальном этапе 1 этап. Распределение ключевого материала для

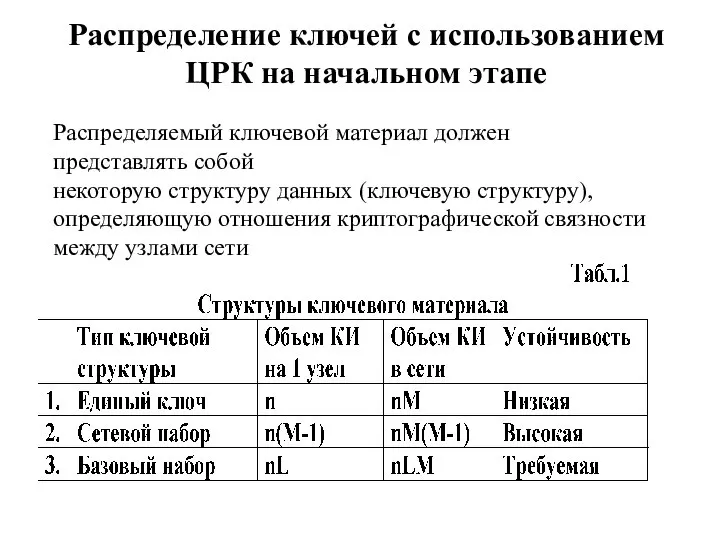

- 15. Распределение ключей с использованием ЦРК на начальном этапе Распределяемый ключевой материал должен представлять собой некоторую структуру

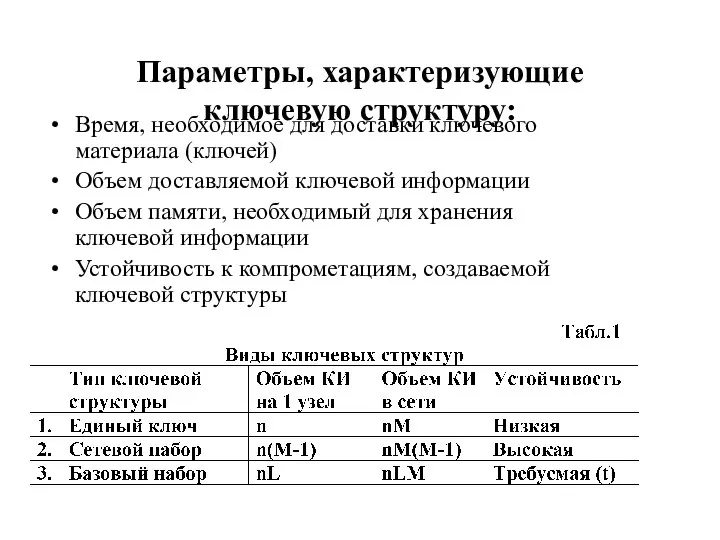

- 16. Параметры, характеризующие ключевую структуру: Время, необходимое для доставки ключевого материала (ключей) Объем доставляемой ключевой информации Объем

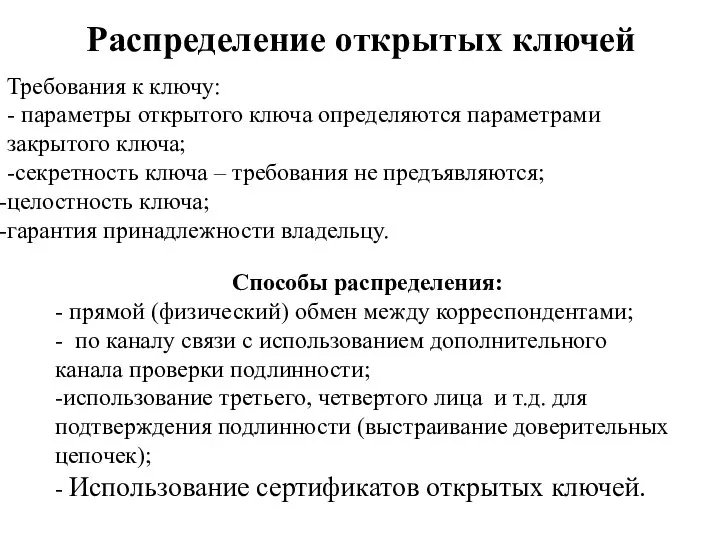

- 17. Распределение открытых ключей Требования к ключу: - параметры открытого ключа определяются параметрами закрытого ключа; -секретность ключа

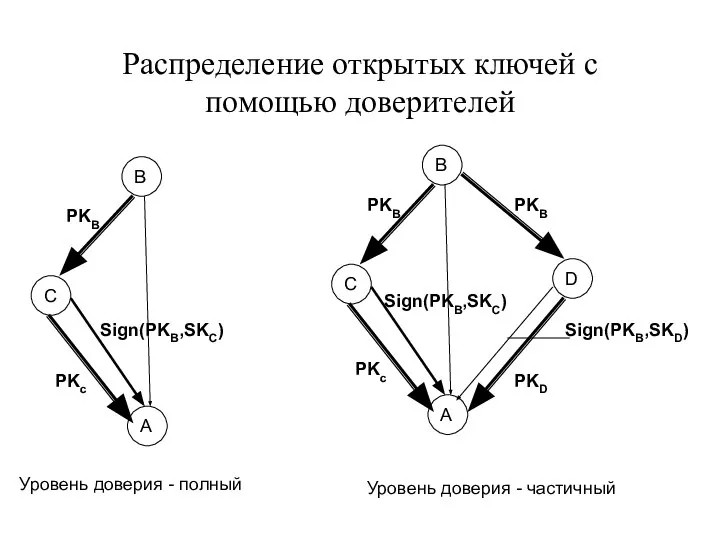

- 18. Распределение открытых ключей с помощью доверителей Уровень доверия - полный Уровень доверия - частичный

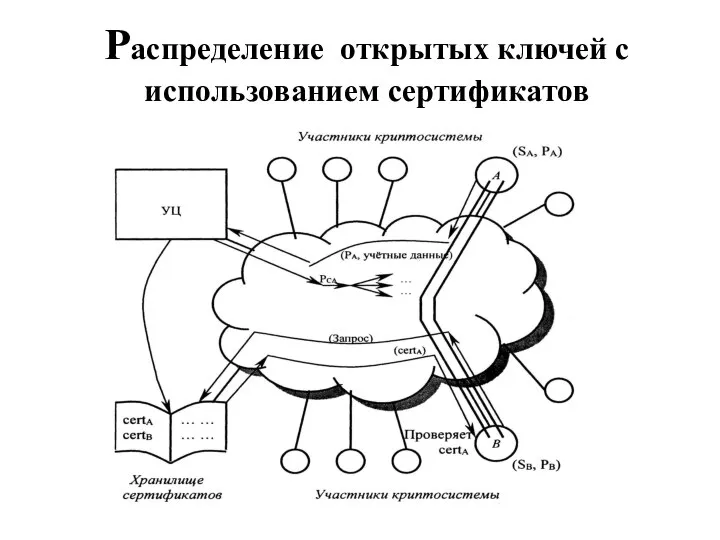

- 19. Распределение открытых ключей с использованием сертификатов

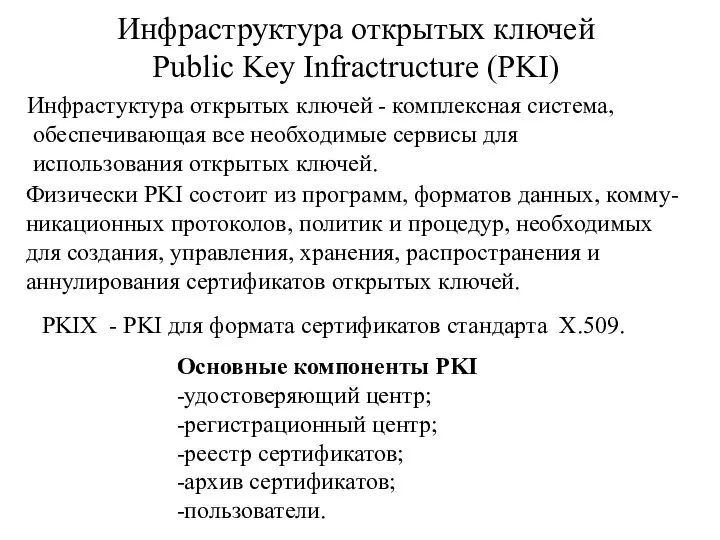

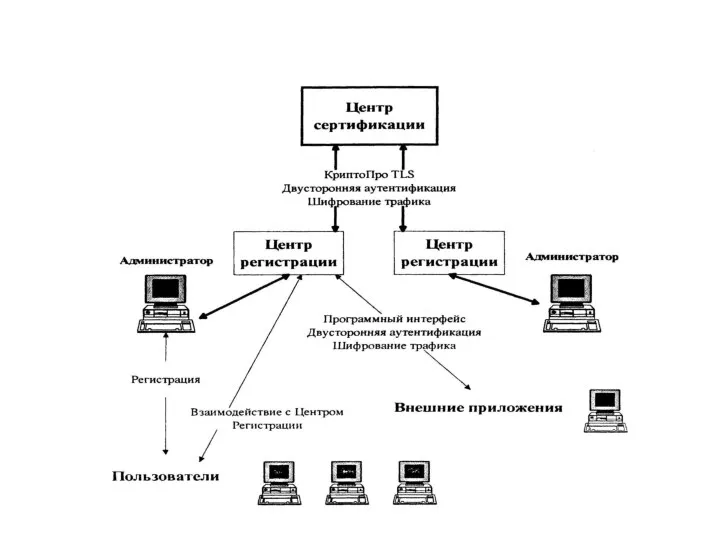

- 20. Инфраструктура открытых ключей Public Key Infractructure (PKI) Основные компоненты PKI -удостоверяющий центр; -регистрационный центр; -реестр сертификатов;

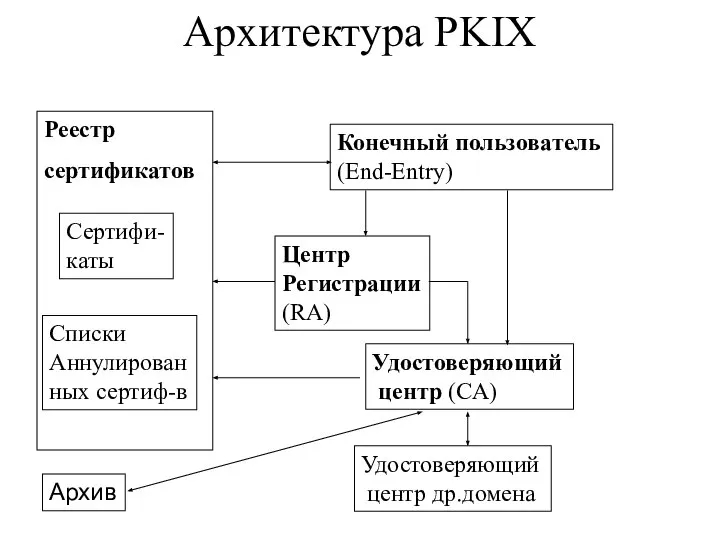

- 21. Архитектура PKIX Сертифи- каты Реестр сертификатов Списки Аннулирован ных сертиф-в Конечный пользователь (End-Entry) Центр Регистрации (RA)

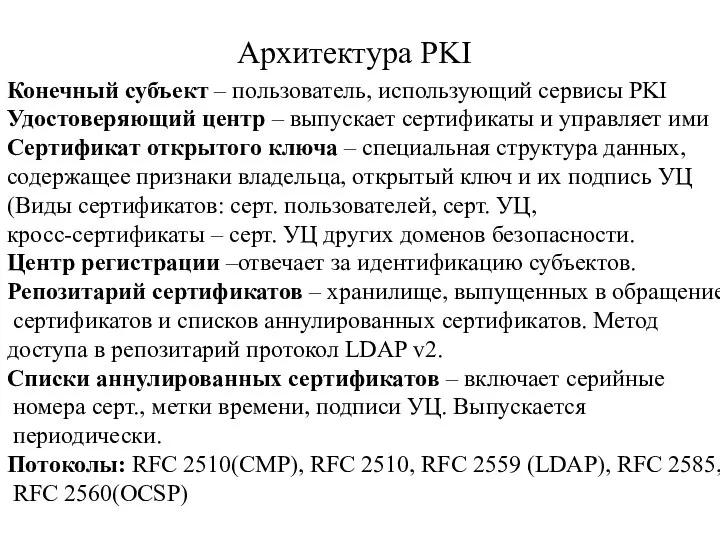

- 22. Архитектура PKI Конечный субъект – пользователь, использующий сервисы PKI Удостоверяющий центр – выпускает сертификаты и управляет

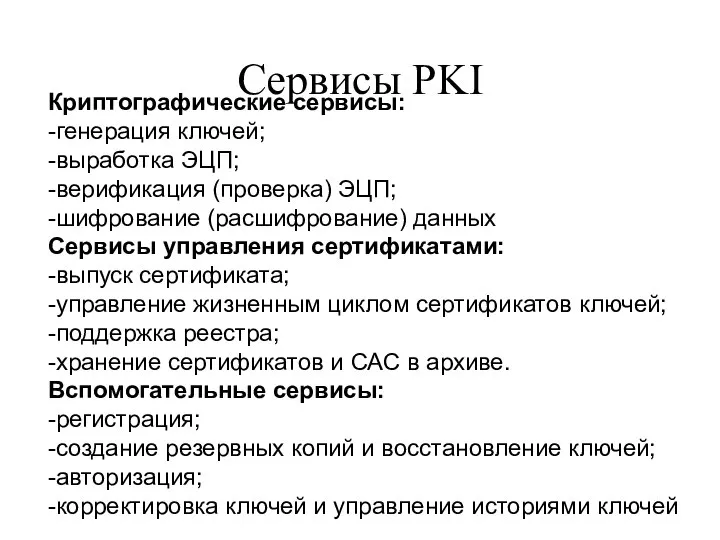

- 23. Сервисы PKI Криптографические сервисы: -генерация ключей; -выработка ЭЦП; -верификация (проверка) ЭЦП; -шифрование (расшифрование) данных Сервисы управления

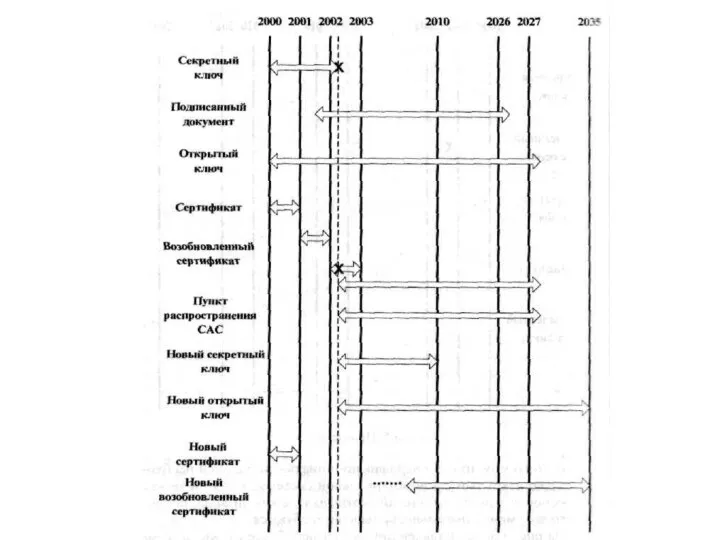

- 24. Жизненный цикл сертификата

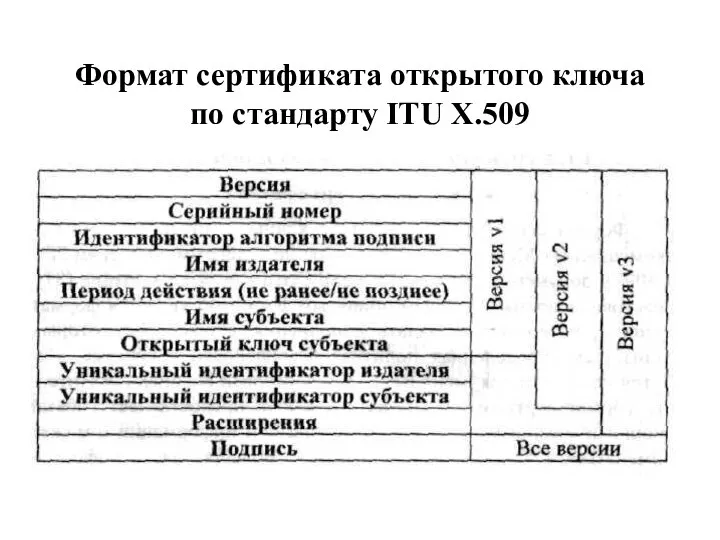

- 25. Формат сертификата открытого ключа по стандарту ITU X.509

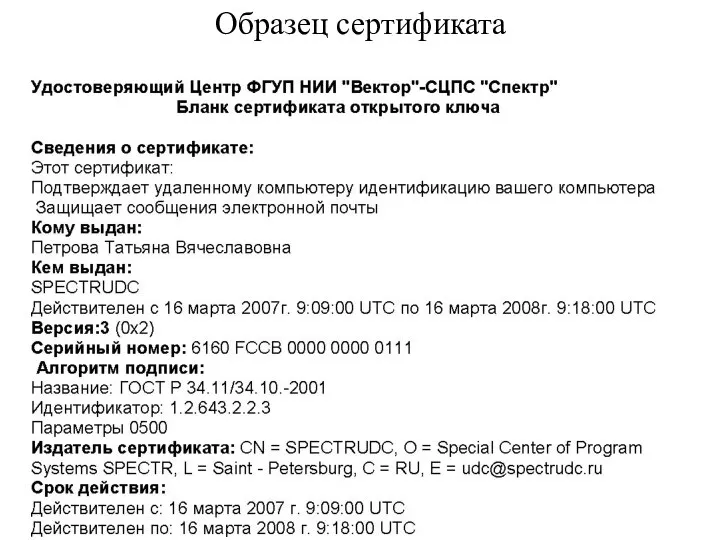

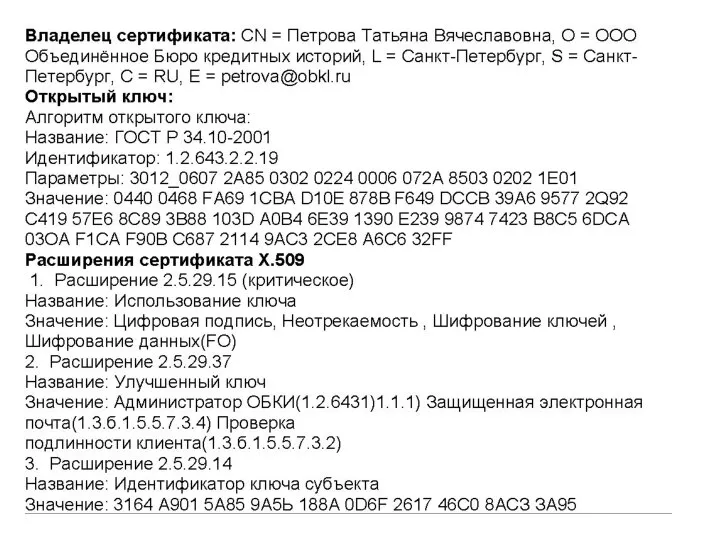

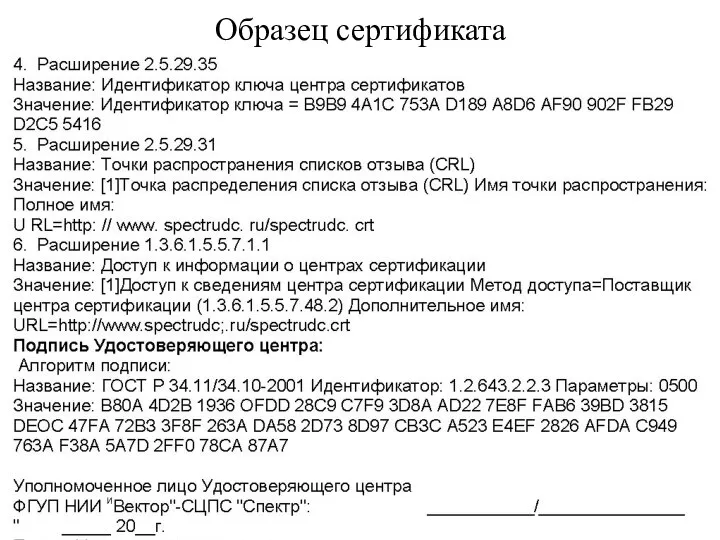

- 26. Образец сертификата

- 27. Образец сертификата

- 28. Образец сертификата

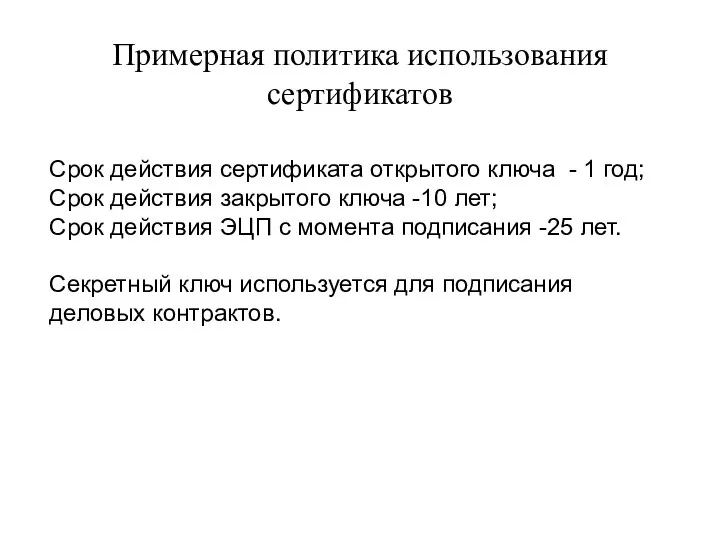

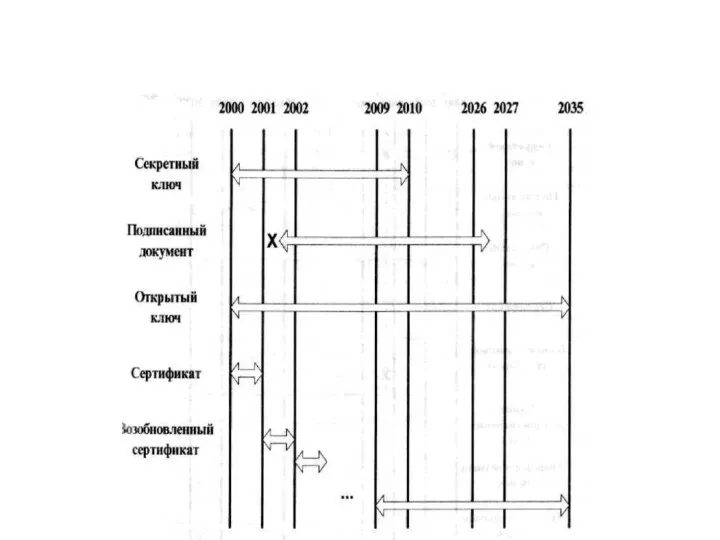

- 29. Примерная политика использования сертификатов Срок действия сертификата открытого ключа - 1 год; Срок действия закрытого ключа

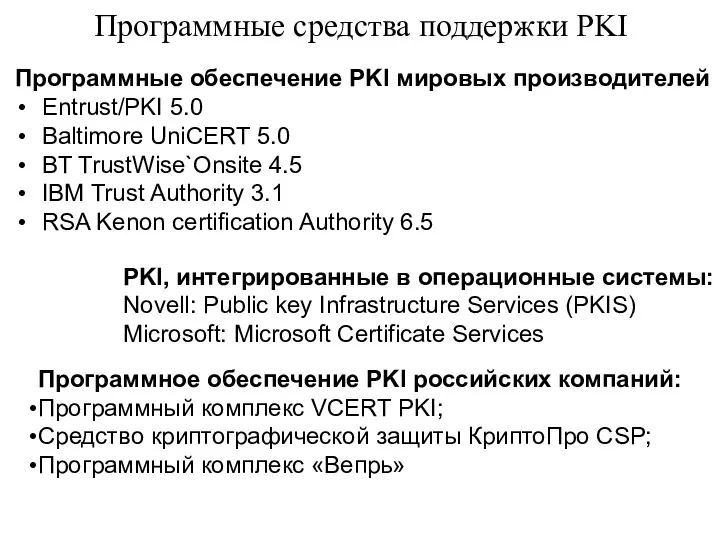

- 32. Программные средства поддержки PKI Программные обеспечение PKI мировых производителей Entrust/PKI 5.0 Baltimore UniCERT 5.0 BT TrustWise`Onsite

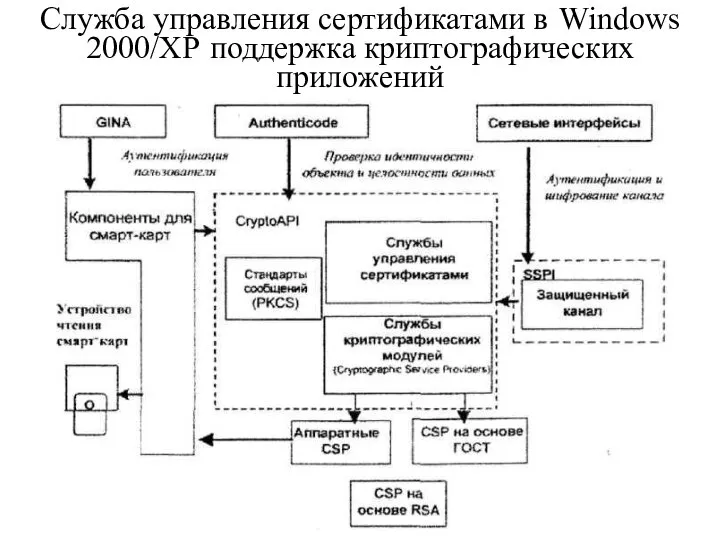

- 33. Служба управления сертификатами в Windows 2000/XP поддержка криптографических приложений

- 34. Применение сертификатов в Win/XP 1. Защищенная электронная почта: -ЭП электронных документов; -Шифрование данных. 2. Безопасное сетевое

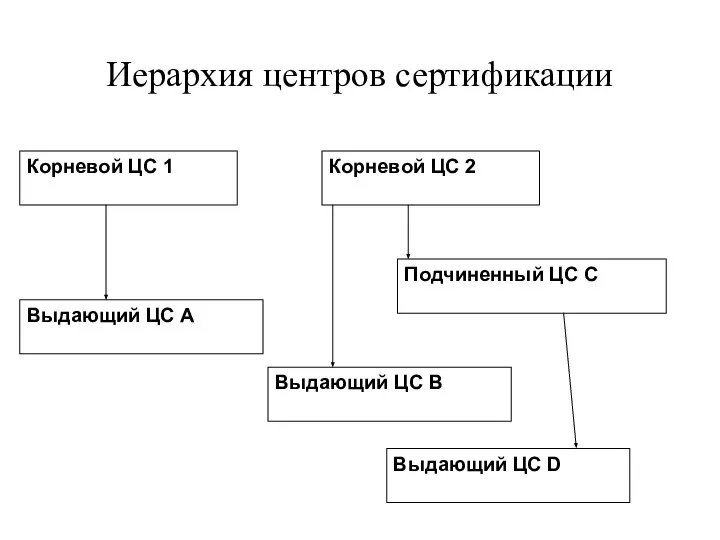

- 35. Иерархия центров сертификации Корневой ЦС 1 Выдающий ЦС А Корневой ЦС 2 Выдающий ЦС В Подчиненный

- 39. Скачать презентацию

Виды автогенераторов. Лекция 10

Виды автогенераторов. Лекция 10 мы против гриппа!!!

мы против гриппа!!! Фигурное катание

Фигурное катание Мой прадедушка - участник Великой Отечественной войны

Мой прадедушка - участник Великой Отечественной войны Правовые и организационные методы защиты информации в КС Правовое регулирование в области безопасности

Правовые и организационные методы защиты информации в КС Правовое регулирование в области безопасности ИДЕЯ «МОСКВА — ТРЕТИЙ РИМ» В СИМВОЛИКЕ ХРАМА ХРИСТА СПАСИТЕЛЯ Подготовили :Вавилова А .,Бузулуцкая В.

ИДЕЯ «МОСКВА — ТРЕТИЙ РИМ» В СИМВОЛИКЕ ХРАМА ХРИСТА СПАСИТЕЛЯ Подготовили :Вавилова А .,Бузулуцкая В. Suisse. Nom officiel : Confédération suisse

Suisse. Nom officiel : Confédération suisse Кривые второго порядка - презентация по Алгебре

Кривые второго порядка - презентация по Алгебре New Year in England

New Year in England Разминка Подготовила: Лепичева Наталия

Разминка Подготовила: Лепичева Наталия  Подготовка спортсменов высокого класса: блоковая периодизация

Подготовка спортсменов высокого класса: блоковая периодизация Стили дизайна

Стили дизайна потешеки для деток - презентация для начальной школы

потешеки для деток - презентация для начальной школы Урок ИЗО РИСУЕМ ПТИЦУ

Урок ИЗО РИСУЕМ ПТИЦУ Қазақстанның сыртқы саясатының қалыптасу бағыты

Қазақстанның сыртқы саясатының қалыптасу бағыты Вера как дар

Вера как дар Продукты повышенной биологической ценности в питании спортсменов

Продукты повышенной биологической ценности в питании спортсменов Транзисторы. Биполярные транзисторы

Транзисторы. Биполярные транзисторы Расчет и моделирование усилителя

Расчет и моделирование усилителя Праздник солнца - масленица

Праздник солнца - масленица Государственно-частное партнерство в инновационной сфере

Государственно-частное партнерство в инновационной сфере Методы Исследования

Методы Исследования  Исторический фольклор: легенды и предания

Исторический фольклор: легенды и предания Инновационный кластер: дух предпринимательства

Инновационный кластер: дух предпринимательства Зарядные машины для подземных работ

Зарядные машины для подземных работ Время затвердевания бетона

Время затвердевания бетона Портрет «Профессионально - компетентного педагога» Щукина Оксана Павловна Учитель английского языка МОУ ЧСШ №1

Портрет «Профессионально - компетентного педагога» Щукина Оксана Павловна Учитель английского языка МОУ ЧСШ №1 Техническое регулирование в строительстве: применение Еврокодов в Республике Казахстан

Техническое регулирование в строительстве: применение Еврокодов в Республике Казахстан