Содержание

- 2. Определение и свойства Хеш-функция H(x) — функция, которая преобразует (отображает) сообщение произвольной длины в число («свёртку»)

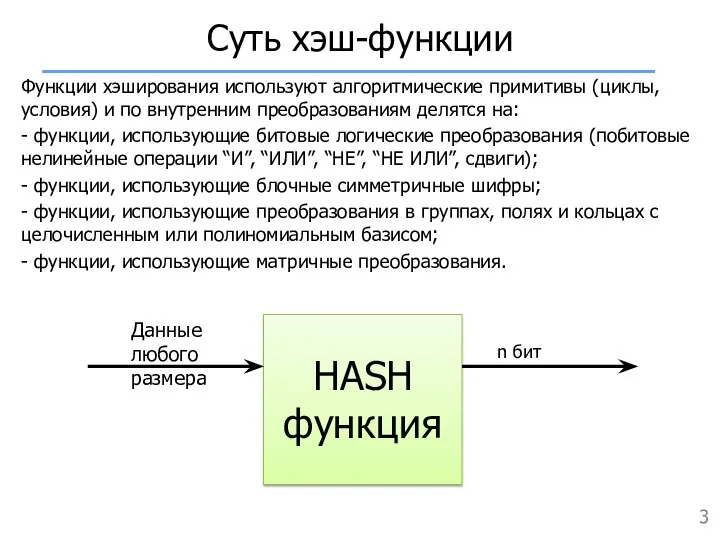

- 3. Суть хэш-функции Функции хэширования используют алгоритмические примитивы (циклы, условия) и по внутренним преобразованиям делятся на: -

- 4. Области использования Области использования хеш-функции: защита паролей при их передаче и хранении; формирование контрольных кодов MDC

- 5. ГОСТ Р 34.11-2012 «Стрибог» ГОСТ Р34.11-2012 - криптографический стандарт вычисления хеш-функции. Размер блока входных данных: 512

- 6. ГОСТ Р 34.11-2012 «Стрибог» Основная операция функции сжатия обозначается как LPS (3 вида преобразований: подстановки на

- 7. Другие хэш-функции LM-хеш (стандартная хэш-функция в ОС Windows); NT-хеш (стандартная хэш-функция в ОС Windows); MD2; MD4;

- 8. Принцип проверки парольной фразы Хранить пароли открыто нецелесообразно, т.к. при НСД к хранилищу паролей они станут

- 9. Атака на хэш-функцию Для вскрытия паролей, преобразованных при помощи сложнообратимой хеш-функции, а также для атак на

- 11. Скачать презентацию

Презентация на тему "Гастрит" - скачать презентации по Медицине

Презентация на тему "Гастрит" - скачать презентации по Медицине Концептуальные основы внешней политики России. Приоритеты и региональные направления внешней политики России

Концептуальные основы внешней политики России. Приоритеты и региональные направления внешней политики России Гимнастика как спортивно-педагогическая дисциплина

Гимнастика как спортивно-педагогическая дисциплина Творческий проект. Создание программы для облегчения решения квадратных уравнений

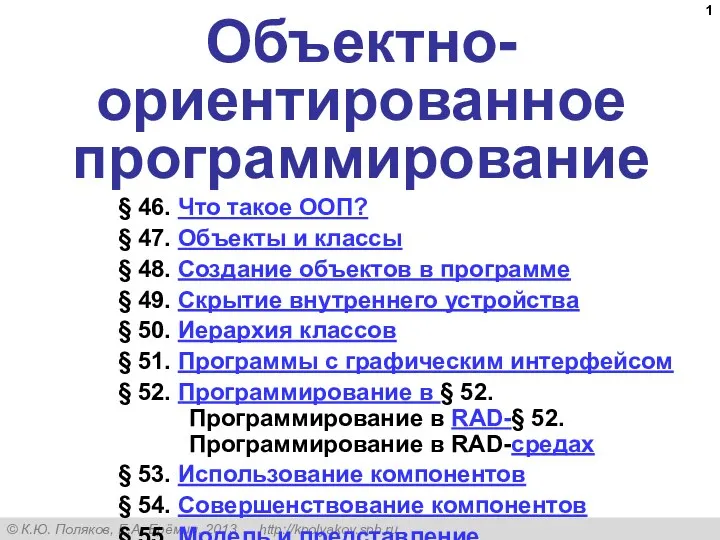

Творческий проект. Создание программы для облегчения решения квадратных уравнений Объектно-ориентированное программирование

Объектно-ориентированное программирование Юный пешеход Игра, посвященная безопасности дорожного движения

Юный пешеход Игра, посвященная безопасности дорожного движения Динамика кулисного механизма

Динамика кулисного механизма Однофазный переменный ток

Однофазный переменный ток Технологический процесс обработки детали заглушка

Технологический процесс обработки детали заглушка Ферменты

Ферменты Matiz 0.8L. Учебное пособие. Jatco 4 AT

Matiz 0.8L. Учебное пособие. Jatco 4 AT Биография Луи Пастера 27.12.1822 - 28.09.1895. 11 класс

Биография Луи Пастера 27.12.1822 - 28.09.1895. 11 класс Робота з суперкомп’ютером Інституту кібернетики Нан України

Робота з суперкомп’ютером Інституту кібернетики Нан України Презентация "Васильки Шагала" - скачать презентации по МХК

Презентация "Васильки Шагала" - скачать презентации по МХК Культурология как учебная дисциплина. Её соотношение с другими науками

Культурология как учебная дисциплина. Её соотношение с другими науками Настройка точек доступа (1).pptx

Настройка точек доступа (1).pptx Деньги, кредит, банки Кафедра «Финансы и налоги» Бондаренко Татьяна Николаевна

Деньги, кредит, банки Кафедра «Финансы и налоги» Бондаренко Татьяна Николаевна  Аудит (занятие 3)

Аудит (занятие 3)  Воздушно-тепловые завесы Wing

Воздушно-тепловые завесы Wing День народного единства в России: история праздника

День народного единства в России: история праздника Материнство и заработная плата: почему женщины с детьми зарабатывают меньше?

Материнство и заработная плата: почему женщины с детьми зарабатывают меньше? Практическое занятие, Практическое занятие, каким ему быть? МОУ ЦО «Прогресс» Буденновского района 2010 год

Практическое занятие, Практическое занятие, каким ему быть? МОУ ЦО «Прогресс» Буденновского района 2010 год Изобразительное искусство барокко

Изобразительное искусство барокко  Введение в менеджмент

Введение в менеджмент АО « Медицинский Университет Астана» Основоположники психиатрии Выполнила: Бейсенбаева А.С. Астана, 2014

АО « Медицинский Университет Астана» Основоположники психиатрии Выполнила: Бейсенбаева А.С. Астана, 2014 ЭКОНОМИКА ФИРМЫ Экономика - это наука о том, как общество использует ограниченные ресурсы для производства полезных продуктов и р

ЭКОНОМИКА ФИРМЫ Экономика - это наука о том, как общество использует ограниченные ресурсы для производства полезных продуктов и р Ключевые события

Ключевые события Теколит лучше Велокс - миф или реальность

Теколит лучше Велокс - миф или реальность