Содержание

- 2. Этапы проектирования БД Широкое распространение реляционных СУБД и их использование в самых разнообразных приложениях показывает, что

- 3. Этапы проектирования БД При этом проявляется ограниченность реляционной модели данных в следующих аспектах: Модель не предоставляет

- 4. Этапы проектирования БД Потребности проектировщиков баз данных в более удобных и мощных средствах моделирования предметной области

- 5. Этапы проектирования БД Наиболее часто на практике семантическое моделирование используется на первой стадии проектирования базы данных.

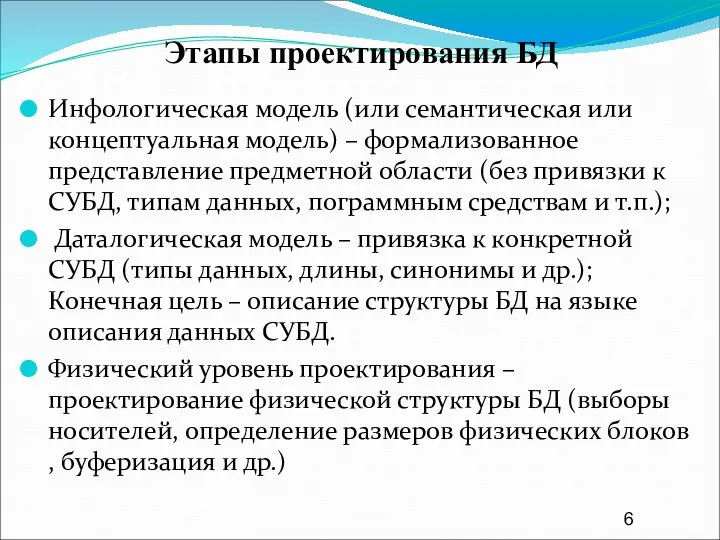

- 6. Этапы проектирования БД Инфологическая модель (или семантическая или концептуальная модель) – формализованное представление предметной области (без

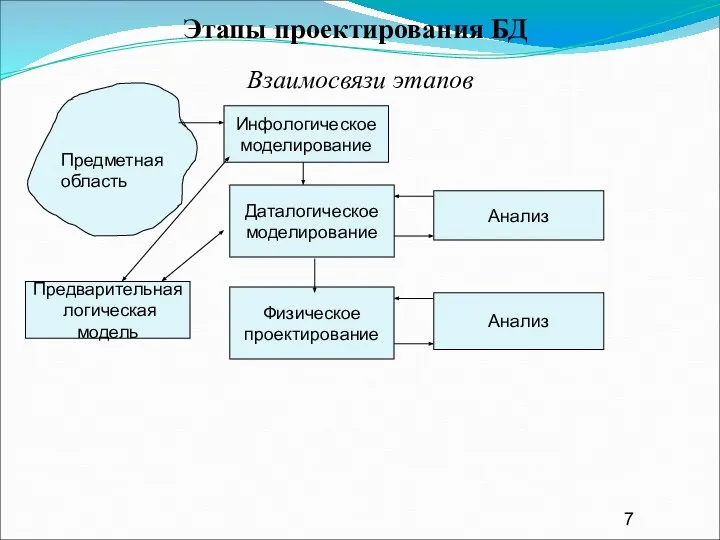

- 7. Этапы проектирования БД Взаимосвязи этапов Инфологическое моделирование Предметная область Даталогическое моделирование Предварительная логическая модель Анализ Физическое

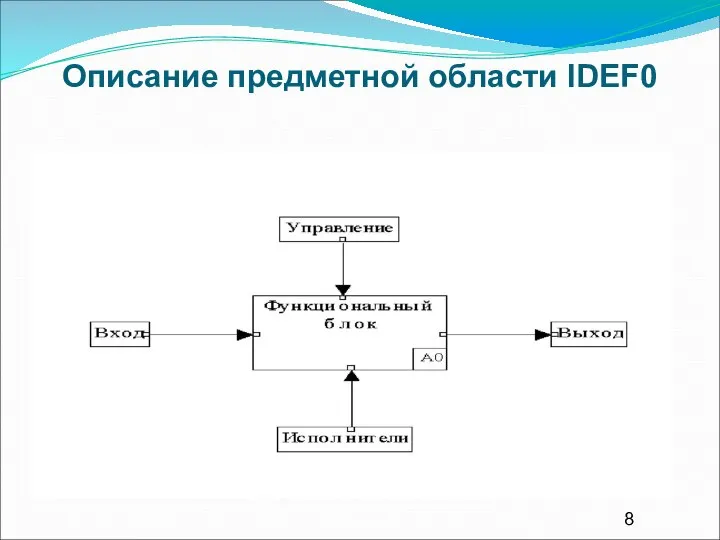

- 8. Описание предметной области IDEF0

- 9. Описание предметной области IDEF0

- 10. Основные понятия модели Entity-Relationship (Сущность-Связи) Далее кратко рассмотрим некоторые черты одной из наиболее популярных семантических моделей

- 11. Основные понятия модели Entity-Relationship (Сущность-Связи) Основными понятиями ER-модели являются сущность, связь и атрибут. Сущность - это

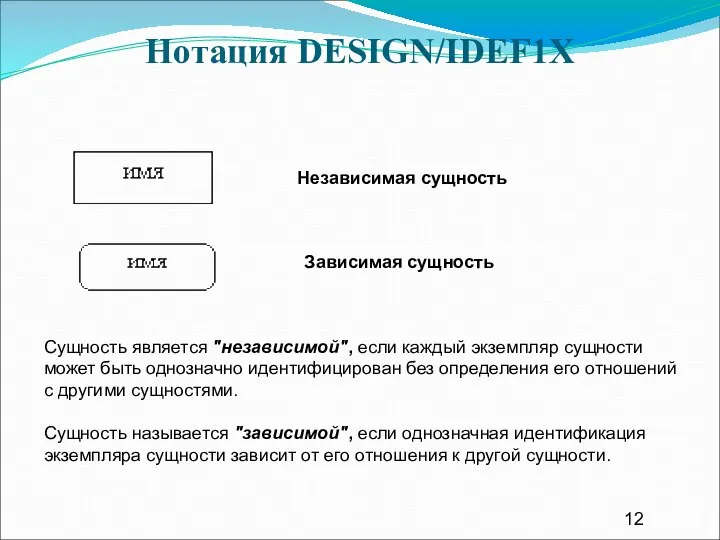

- 12. Нотация DESIGN/IDEF1X Независимая сущность Зависимая сущность Сущность является "независимой", если каждый экземпляр сущности может быть однозначно

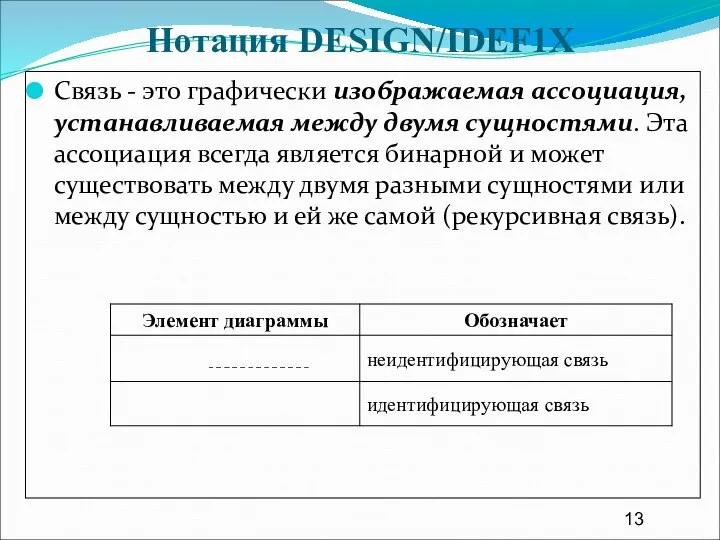

- 13. Нотация DESIGN/IDEF1X Связь - это графически изображаемая ассоциация, устанавливаемая между двумя сущностями. Эта ассоциация всегда является

- 14. Нотация DESIGN/IDEF1X Сущность обладает одним или несколькими атрибутами, которые являются либо собственными для сущности, либо наследуются

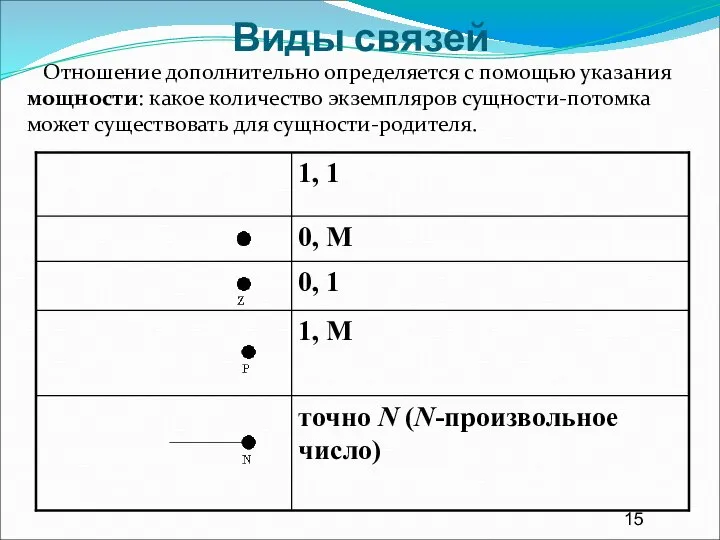

- 15. Виды связей

- 16. Виды связей Связи "many-to-many". Иногда бывает необходимо связывать сущности таким образом, что с обоих концов связи

- 17. Виды связей Уточняемые степени связи. Иногда бывает полезно определить возможное количество экземпляров сущности, участвующих в данной

- 18. Нормальные формы ER-схем Как и в реляционных схемах баз данных, в ER-схемах вводится понятие нормальных форм,

- 19. Нормальные формы ER-схем Во второй нормальной форме устраняются атрибуты, зависящие только от части уникального идентификатора. Эти

- 20. Получение реляционной схемы из ER-схемы Шаг 1. Каждая простая сущность превращается в таблицу. Имя сущности становится

- 21. Получение реляционной схемы из ER-схемы Шаг 4. Связи многие-к-одному (и один-к-одному) становятся внешними ключами. Т.е. делается

- 22. Команды SQL для создания объектов SQL включает в себя: ЯМД (англ. DML) - Язык манипулирования данными

- 23. Обеспечение безопасности в современных СУБД Как только данные структурированы и сведены в базу данных, возникает проблема

- 24. Обеспечение безопасности в современных СУБД В общем виде основные требования к безопасности реляционных СУБД формулируются таким

- 25. Обеспечение безопасности в современных СУБД Некоторым пользователям должно быть разрешено обновлять данные в таблицах, в то

- 26. Идентификация пользователей и управление доступом Обычно в СУБД для идентификации и проверки подлинности пользователей применяются либо

- 27. Пользователи СУБД Пользователей СУБД можно разбить на три основные категории: Администратор баз данных. Он ведает установкой,

- 28. Пользователи СУБД Прикладные программисты - отвечают за создание программ, использующих базу данных. В смысле защиты данных

- 29. Привилегии доступа Привилегия - это право выполнять определенный тип предложений SQL. Некоторые примеры привилегий включают: право

- 30. Привилегии доступа Привилегии в базе данных ORACLE могут быть разделены на две различные категории: системные привилегии

- 31. Привилегии доступа 2. Объектные привилегии Объектные привилегии позволяют пользователям выполнять конкретные действия на конкретном объекте. Такова,

- 32. Привилегии доступа Предложения управления привилегиями: Назначение привилегии: GRANT привилегия [ON объект] TO субъект [WITH GRANT OPTION]

- 33. Привилегии доступа Назначение привилегии всем пользователям системы осуществляется следующим образом: GRANT привилегия [ON объект] TO PUBLIC.

- 34. Привилегии доступа Привилегии выборки и модификации данных: SELECT - привилегия на выборку данных; INSERT - привилегия

- 35. Привилегии доступа Привилегии изменения структуры таблиц: ALTER - изменение физической/логической структуры базовой таблицы (изменение размеров и

- 36. Привилегии доступа Привилегии назначаются пользователям с тем, чтобы эти пользователи могли обращаться к данным и модифицировать

- 37. Привилегии доступа ORACLE предоставляет легкое и контролируемое управление привилегиями через использование ролей. Роли – это поименованные

- 38. Аудит(инг) ORACLE позволяет осуществлять выборочный АУДИТ(ИНГ) (регистрируемое отслеживание) действий пользователей, чтобы помочь расследовать случаи подозрительного использования

- 39. Аудит(инг) Аудит(инг) привилегий. Отслеживание использования мощных системных привилегий безотносительно к конкретным объектам. Аудит(инг) привилегий может быть

- 40. Аудит(инг) Для всех типов аудит(инг)а ORACLE допускает выборочное отслеживание успешных выполнений предложений, безуспешных выполнений, или и

- 41. Ограничение доступа с помощью представлений Представление (VIEW) – объект базы данных – виртуальное отношение, строящееся (наполняющееся

- 42. Ограничение доступа с помощью представлений Позволяет разграничивать доступ на уровне данных (строк и столбцов определенных таблиц

- 44. Скачать презентацию

![Привилегии доступа Предложения управления привилегиями: Назначение привилегии: GRANT привилегия [ON объект]](/_ipx/f_webp&q_80&fit_contain&s_1440x1080/imagesDir/jpg/1296287/slide-31.jpg)

Мрамор-как горная порода - презентация для начальной школы_

Мрамор-как горная порода - презентация для начальной школы_ Организация и управление юридической деятельностью

Организация и управление юридической деятельностью 3D-мониторы

3D-мониторы Мехатронные системы в различных сферах производственной деятельности

Мехатронные системы в различных сферах производственной деятельности Социальный педагог и неблагополучная семья. Как помочь ребёнку? Представляет социальный педагог МОУ «Гимназия № 4» г.о. Электро

Социальный педагог и неблагополучная семья. Как помочь ребёнку? Представляет социальный педагог МОУ «Гимназия № 4» г.о. Электро Информационный портал «Будущее России. Национальные проекты»

Информационный портал «Будущее России. Национальные проекты» Создание сайта самостоятельно (02)

Создание сайта самостоятельно (02) Islington

Islington В прошлом году мы работали над проектом «Наш зеленый уголок», который успешно завершили. Но интерес к тому, как можно с помощью цвет

В прошлом году мы работали над проектом «Наш зеленый уголок», который успешно завершили. Но интерес к тому, как можно с помощью цвет Бета-лактамиды (природные и полусинтетические пенициллины и цефалоспорины) Бета-лактамиды (природные и полусинтетические пен

Бета-лактамиды (природные и полусинтетические пенициллины и цефалоспорины) Бета-лактамиды (природные и полусинтетические пен Тест по теме цветоведение

Тест по теме цветоведение Геострофическое равновесие

Геострофическое равновесие Алгоритм и алгоритмические структуры, структурное программирование

Алгоритм и алгоритмические структуры, структурное программирование Паралимпийский чемпион Алексей Ашапатов

Паралимпийский чемпион Алексей Ашапатов Культурное растение - чай

Культурное растение - чай Решение занимательных задач - презентация для начальной школы________________________________________________________________________________________________________________

Решение занимательных задач - презентация для начальной школы________________________________________________________________________________________________________________ Русская матрешка

Русская матрешка Речевая коммуникация в деловой сфере

Речевая коммуникация в деловой сфере эко кататастрофы

эко кататастрофы Меры длины Выполнил ученик 3 Б класса СОШ № 27 города Чебоксары Троешестов Степан

Меры длины Выполнил ученик 3 Б класса СОШ № 27 города Чебоксары Троешестов Степан Я і мае сябры. Заняткі ў вольны час. (Тэма 13)

Я і мае сябры. Заняткі ў вольны час. (Тэма 13) Этнические конфликты

Этнические конфликты Основы теории производства

Основы теории производства Метаболическая эффективность различных режимов напряженной мышечной деятельности переменного характера

Метаболическая эффективность различных режимов напряженной мышечной деятельности переменного характера Көшбасшылық

Көшбасшылық ОПЫТ ВНЕДРЕНИЯ ИНДУСТРИАЛЬНОЙ МОДЕЛИ УПРАВЛЕНИЯ КАЧЕСТВОМ МЕДИЦИНСКОЙ ПОМОЩИ В МНОГОПРОФИЛЬНОЙ БОЛЬНИЦЕ (антикризисное упра

ОПЫТ ВНЕДРЕНИЯ ИНДУСТРИАЛЬНОЙ МОДЕЛИ УПРАВЛЕНИЯ КАЧЕСТВОМ МЕДИЦИНСКОЙ ПОМОЩИ В МНОГОПРОФИЛЬНОЙ БОЛЬНИЦЕ (антикризисное упра Музыка Древнего Китая

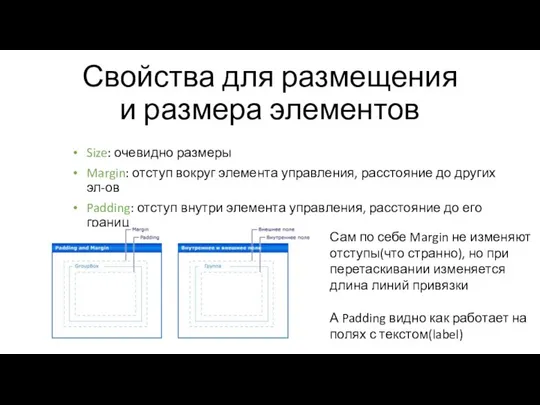

Музыка Древнего Китая Свойства для размещения и размера элементов

Свойства для размещения и размера элементов