Содержание

- 2. Lesson 1: Overview of AD DS Overview of AD DS What Are AD DS Domains? What

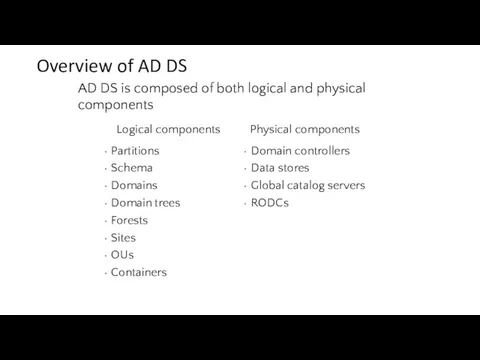

- 3. Overview of AD DS AD DS is composed of both logical and physical components

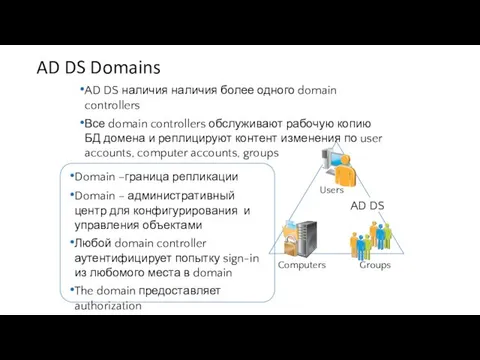

- 4. AD DS Domains Domain –граница репликации Domain – административный центр для конфигурирования и управления объектами Любой

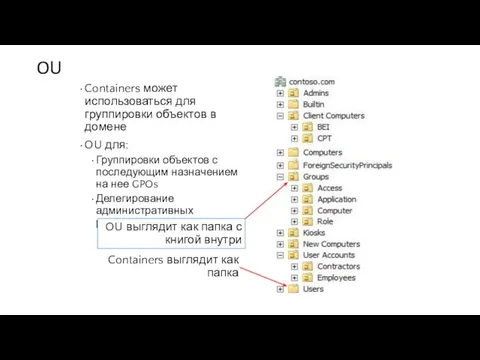

- 5. OU Containers может использоваться для группировки объектов в домене OU для: Группировки объектов с последующим назначением

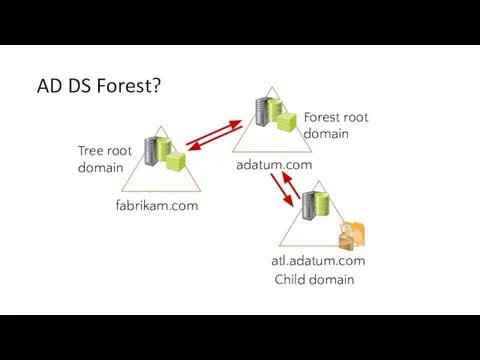

- 6. AD DS Forest?

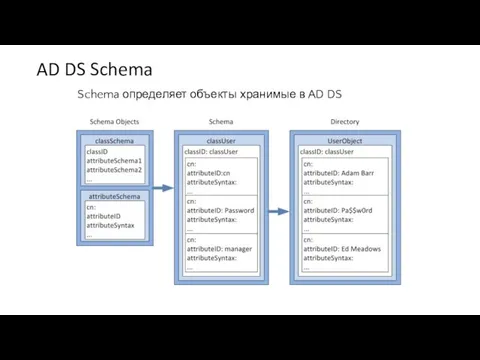

- 7. AD DS Schema Schema определяет объекты хранимые в AD DS

- 8. Domain Controller Domain controllers Servers на котором развернута AD SA с AD DS database (Ntds.dit) и

- 9. AD DS Database The AD DS database храниться и обслуживается всеми domain, каждая состоит из 4-х

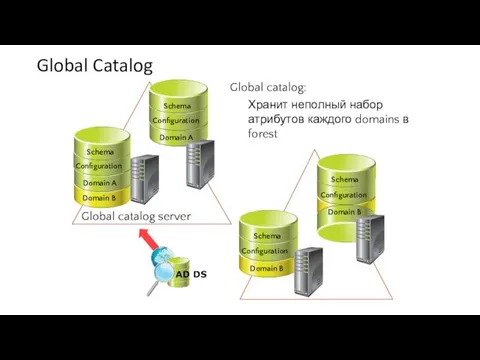

- 10. Global Catalog Global catalog: Хранит неполный набор атрибутов каждого domains в forest Global catalog server

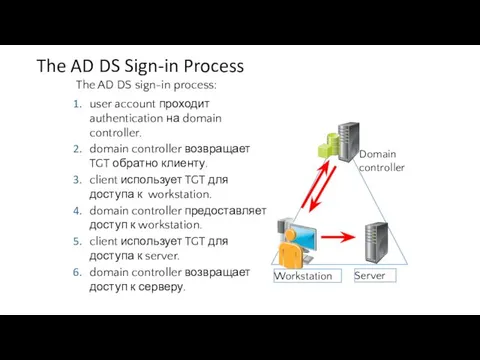

- 11. The AD DS Sign-in Process The AD DS sign-in process: user account проходит authentication на domain

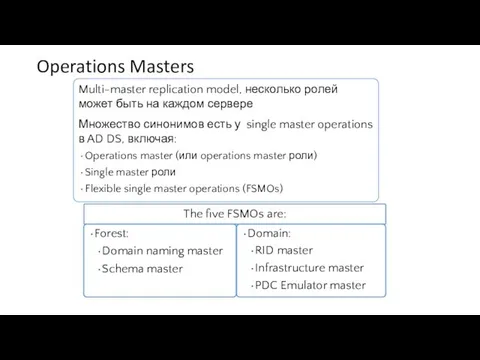

- 12. Operations Masters Multi-master replication model, несколько ролей может быть на каждом сервере Множество синонимов есть у

- 13. Manage Account

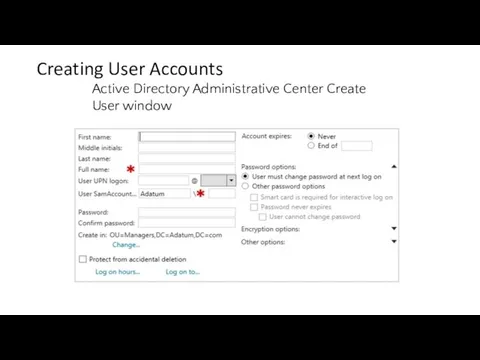

- 14. Creating User Accounts Active Directory Administrative Center Create User window

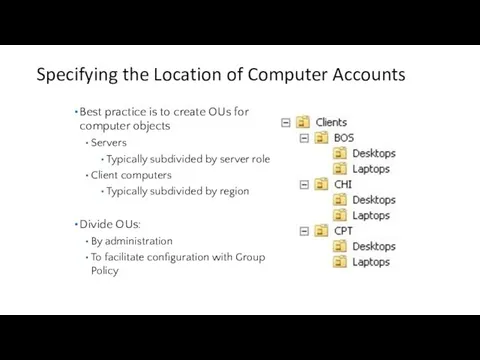

- 15. Specifying the Location of Computer Accounts Best practice is to create OUs for computer objects Servers

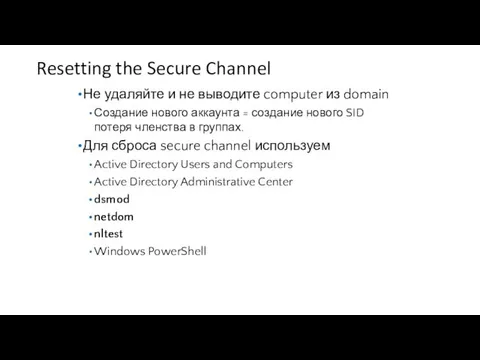

- 16. Resetting the Secure Channel Не удаляйте и не выводите computer из domain Создание нового аккаунта =

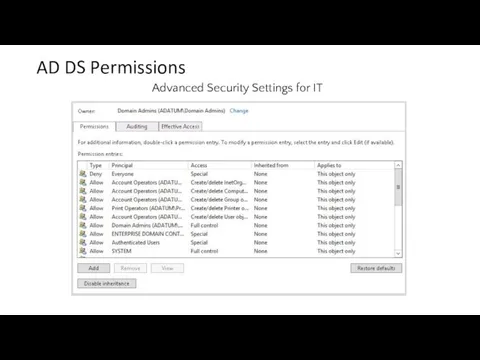

- 17. AD DS Permissions Advanced Security Settings for IT

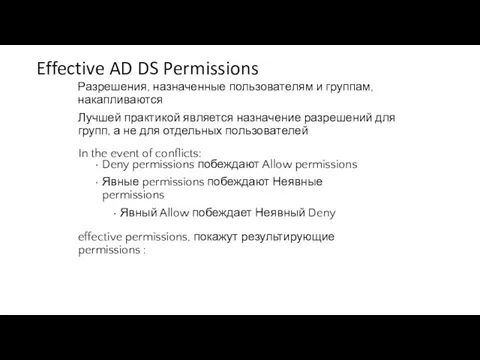

- 18. Effective AD DS Permissions Разрешения, назначенные пользователям и группам, накапливаются Лучшей практикой является назначение разрешений для

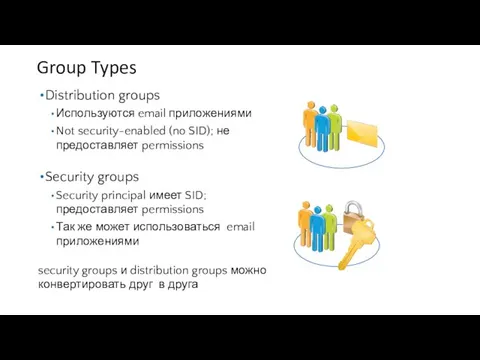

- 19. Group Types Distribution groups Используются email приложениями Not security-enabled (no SID); не предоставляет permissions Security groups

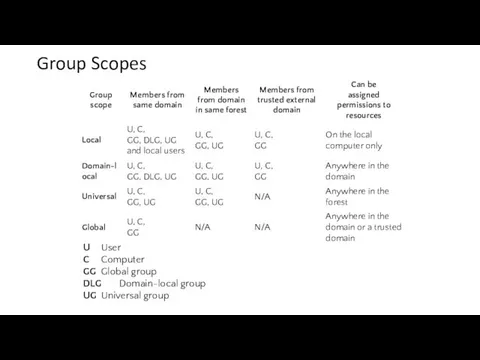

- 20. Group Scopes U User C Computer GG Global group DLG Domain-local group UG Universal group

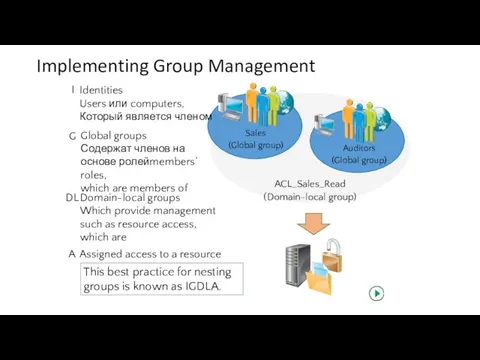

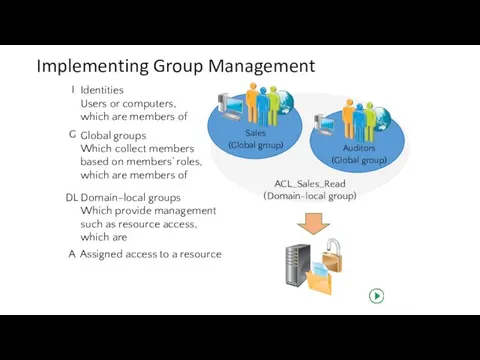

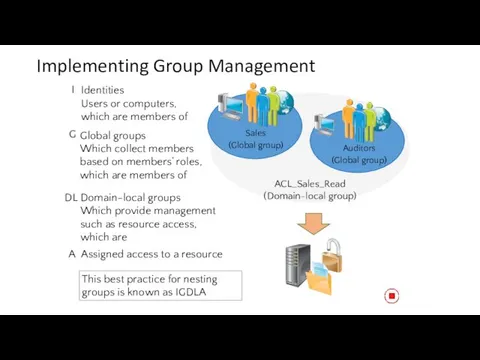

- 21. Implementing Group Management ACL_Sales_Read (Domain-local group) Sales (Global group) Auditors (Global group) This best practice for

- 22. Implementing Group Management

- 23. Implementing Group Management

- 24. Implementing Group Management

- 25. Implementing Group Management

- 26. Implementing Group Management This best practice for nesting groups is known as IGDLA

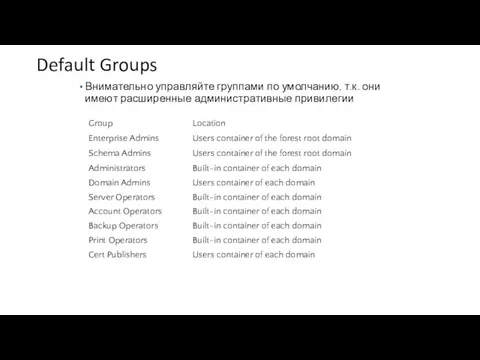

- 27. Default Groups Внимательно управляйте группами по умолчанию, т.к. они имеют расширенные административные привилегии

- 28. Special Identities Special identities: Группы членством в которых управляет ОС Могут исопльзоваться для пердоставления доступа к

- 29. Managing User and Service Accounts

- 30. User Account Policies Use the following settings to set password requirements: Enforce password history Maximum password

- 32. Скачать презентацию

PowerShell

PowerShell Можно ли верить сайтам погоды

Можно ли верить сайтам погоды Plateia. Программный комплекс, предназначенный для проектирования, строительства и реконструкции автомобильных дорог

Plateia. Программный комплекс, предназначенный для проектирования, строительства и реконструкции автомобильных дорог Месячник школьных библиотек

Месячник школьных библиотек Брейн-ринг

Брейн-ринг Структура персонального компьютера

Структура персонального компьютера Introduction to databases and SQL. Подзапросы. Группировка при выборке. Агрегатные функции. Фильтрация групп. (Лекция 6)

Introduction to databases and SQL. Подзапросы. Группировка при выборке. Агрегатные функции. Фильтрация групп. (Лекция 6) Создание центра коллективного проектирования на базе сквозной цифровой платформы разработки

Создание центра коллективного проектирования на базе сквозной цифровой платформы разработки Проектирование технологических процессов для станков с ПУ

Проектирование технологических процессов для станков с ПУ Механизмы ввода и вывода

Механизмы ввода и вывода Инструкция по использованию Telegram

Инструкция по использованию Telegram Программные продукты и их классификация. Операционная система

Программные продукты и их классификация. Операционная система ФСДМ 08.09

ФСДМ 08.09 Пакетное размещение на сайтах-партнёрах. Визуализация

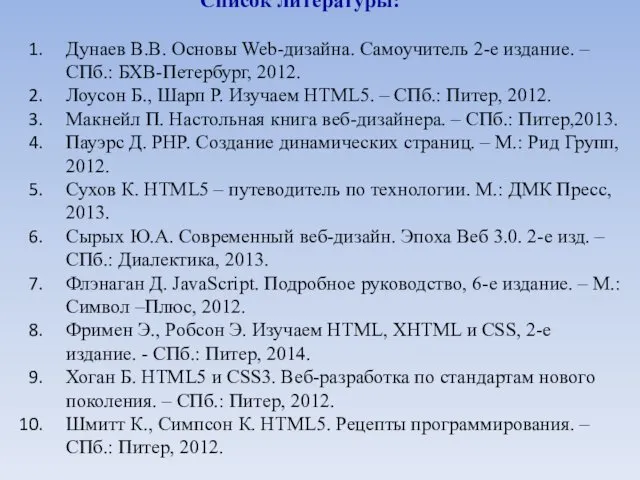

Пакетное размещение на сайтах-партнёрах. Визуализация Основные понятия Web-технологий

Основные понятия Web-технологий Understanding Databases

Understanding Databases GT PRO Overview Thermoflow Inc

GT PRO Overview Thermoflow Inc Ур. 24 Пошаговое выполнение, отладка линейных программ

Ур. 24 Пошаговое выполнение, отладка линейных программ Типы информационных моделей Информационная модель — это описание объекта.

Типы информационных моделей Информационная модель — это описание объекта.  Составление программы линейной структуры

Составление программы линейной структуры Системы управления базами данных (СУБД)

Системы управления базами данных (СУБД) Системы счисления. Информатика и ИКТ

Системы счисления. Информатика и ИКТ Цифровой тьютор

Цифровой тьютор Технологии мультимедиа (раздел 1)

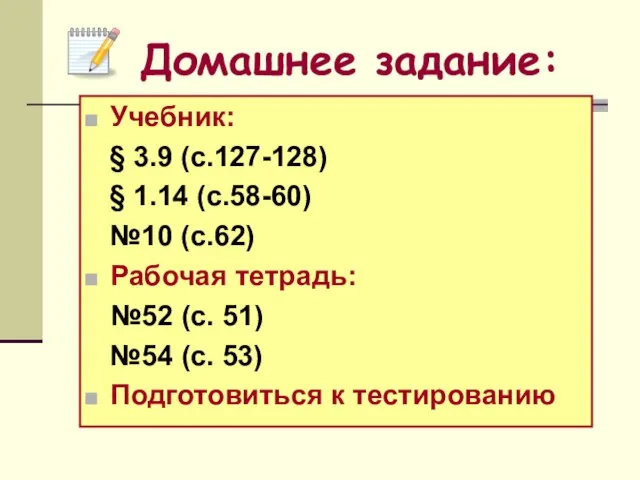

Технологии мультимедиа (раздел 1) Домашнее задание: Учебник: § 3.9 (с.127-128) § 1.14 (с.58-60) №10 (с.62) Рабочая тетрадь: №52 (c. 51) №54 (c. 53) Подготовиться к тестированию

Домашнее задание: Учебник: § 3.9 (с.127-128) § 1.14 (с.58-60) №10 (с.62) Рабочая тетрадь: №52 (c. 51) №54 (c. 53) Подготовиться к тестированию Физика в школе при использовании симуляторов и интерактивных моделей

Физика в школе при использовании симуляторов и интерактивных моделей Представление звука в памяти компьютера

Представление звука в памяти компьютера Цифровой дневник Проект Жилой дом

Цифровой дневник Проект Жилой дом