Содержание

- 2. Содержание Назначение и особенности технологии BitLocker Архитектура и принципы работы Настройка и восстановление системы

- 3. Назначение и особенности Предотвращает несанкционированный доступ к данным Обеспечивает полное шифрование всего тома, включая: Файл подкачки,

- 4. Trusted Platform Module Аппаратный модуль (чип) для выполнения криптографических операций Создание, хранение, управление ключами Шифрование, цифровая

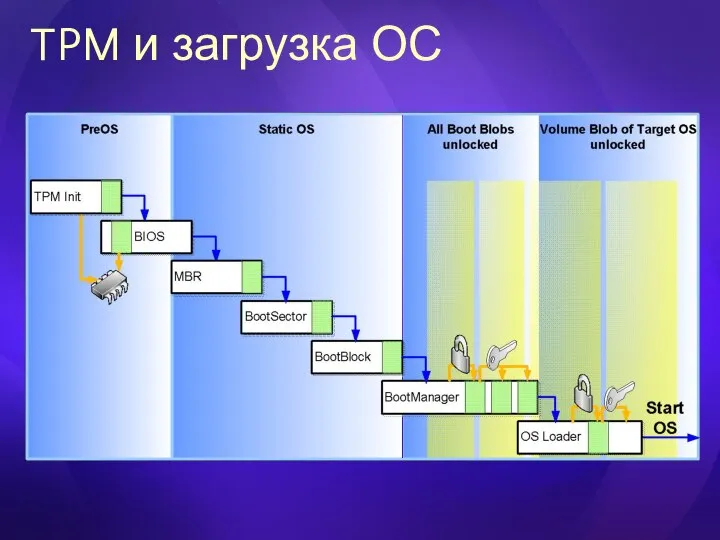

- 5. TPM и загрузка ОС

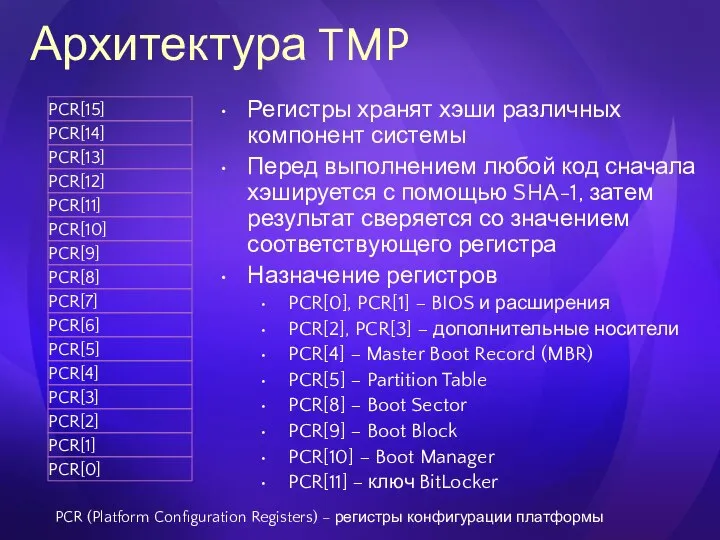

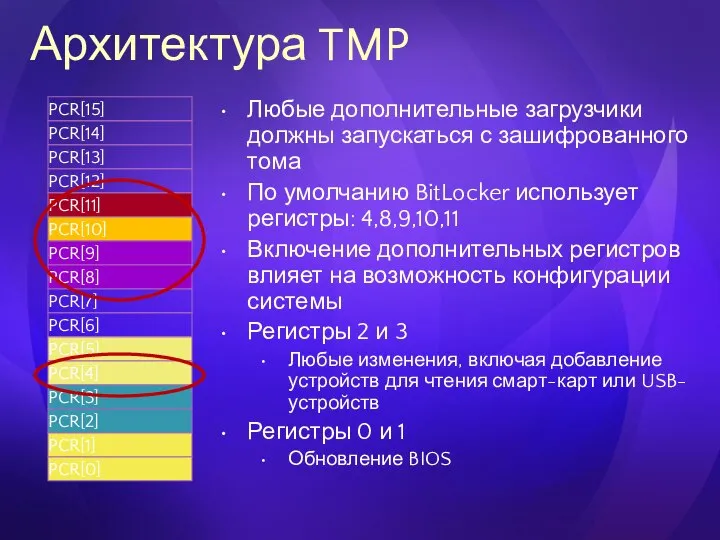

- 6. Архитектура TMP Регистры хранят хэши различных компонент системы Перед выполнением любой код сначала хэшируется с помощью

- 7. Архитектура TMP Любые дополнительные загрузчики должны запускаться с зашифрованного тома По умолчанию BitLocker использует регистры: 4,8,9,10,11

- 8. Шифрование тома Создается ключ, Full-Volume Encryption Key (FVEK), с помощью которого производится шифрование всего тома Разовая

- 9. Шифрование тома Hello, World! (Открытый текст) Full-Volume Encryption Key (FVEK)

- 10. Структура тома BitLocker В полях метаданных в том числе хранятся FVEK и VMK

- 11. Режимы работы Временное отключение BitLocker Изменение конфигурации системы Перенос жесткого диска, обновление BIOS и пр. Том

- 12. Поиск ключей при старте Clear key Recovery Key или Startup Key TPM TPM + Startup Key

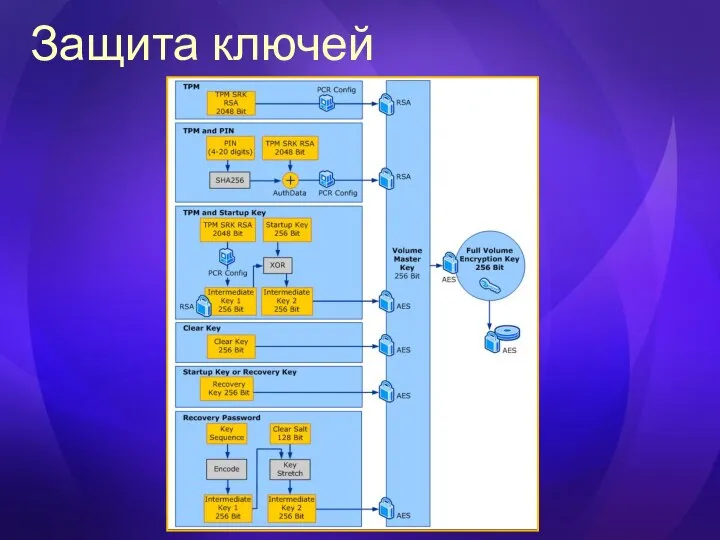

- 13. Защита ключей

- 14. Системные требования BIOS должен поддерживать USB-устройства Наличие в системе TPM v1.2 Если нет TPM, обязательно использование

- 15. Шифрование нескольких томов Доступно в Windows Vista SP1 и Windows Server 2008 Поддерживается произвольное количество любых

- 16. Настройки BitLocker Панель управления Инициализация BitLocker Управление ключами Сценарии WMI Manage-bde.wsf Групповые политики

- 17. Настройка технологии BitLocker demo

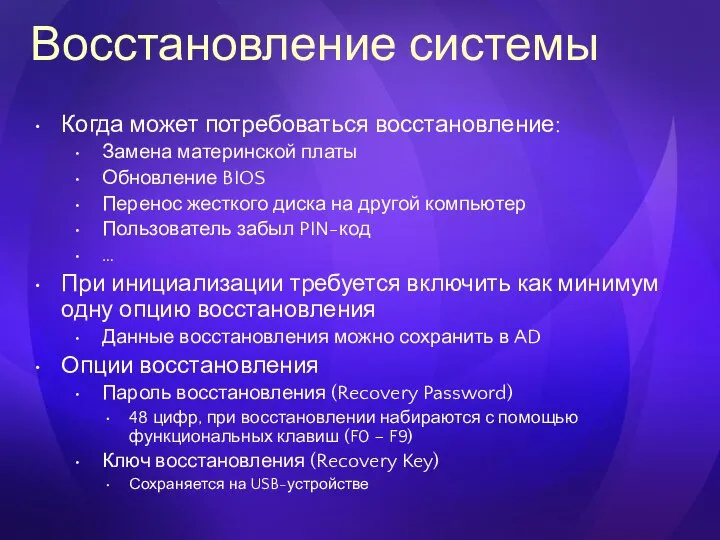

- 18. Восстановление системы Когда может потребоваться восстановление: Замена материнской платы Обновление BIOS Перенос жесткого диска на другой

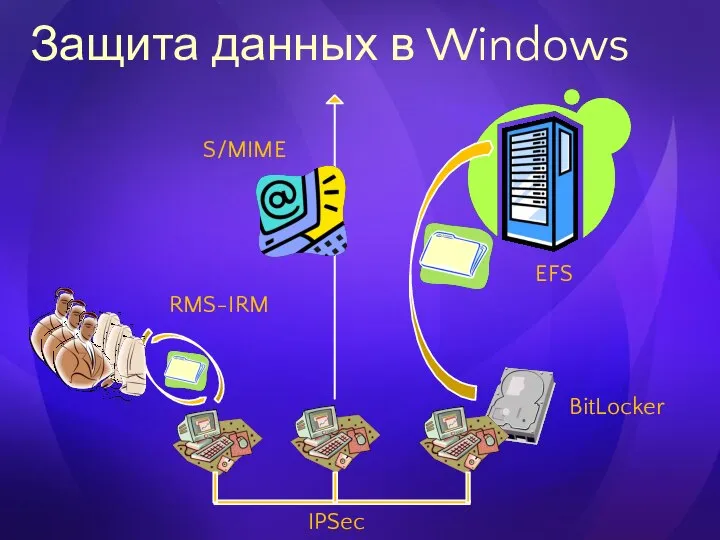

- 19. Защита данных в Windows IPSec BitLocker S/MIME EFS RMS-IRM

- 20. Дополнительная информация BitLocker FAQ Windows BitLocker Drive Encryption step-by-step guide Windows Vista Trusted Platform Module Services

- 22. Скачать презентацию

Операционные системы. Управление памятью

Операционные системы. Управление памятью Поиск информации и работа с литературой

Поиск информации и работа с литературой База данных как модель предметной области. Реаляционные базы данных

База данных как модель предметной области. Реаляционные базы данных Политика сетевой безопасности

Политика сетевой безопасности Solid Edge/освоение программы и проектировка 3D моделей

Solid Edge/освоение программы и проектировка 3D моделей Хэш - функции (лекция 7)

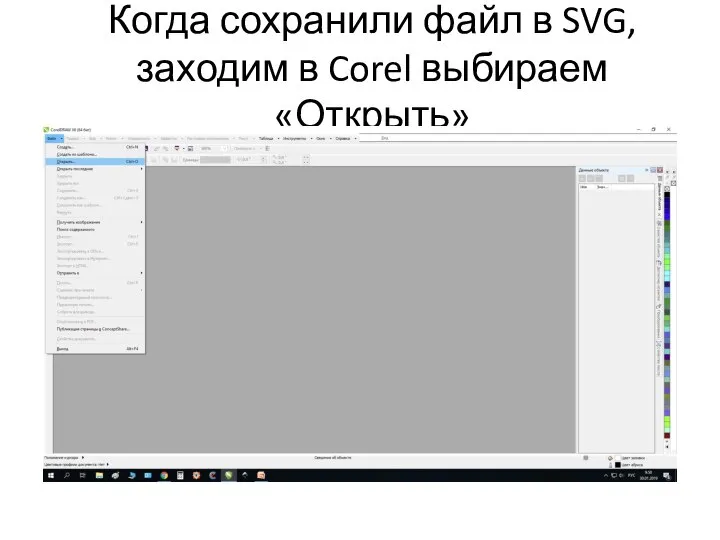

Хэш - функции (лекция 7) Инструкция по работе с веб-сайтом программного обеспечения Corel

Инструкция по работе с веб-сайтом программного обеспечения Corel Правила и рекомендации службы кибербезопасности (СКБ)

Правила и рекомендации службы кибербезопасности (СКБ) Алфавитный подход к измерению информации

Алфавитный подход к измерению информации Информационные ресурсы и базы данных для написания магистерской диссертации

Информационные ресурсы и базы данных для написания магистерской диссертации Безопасный интернет

Безопасный интернет Компьютерная память. 8 класс

Компьютерная память. 8 класс Защита информации в Интернете

Защита информации в Интернете 10-02-Структура Паскаль-программы

10-02-Структура Паскаль-программы Системное ПО. Файлы, отображаемые на память

Системное ПО. Файлы, отображаемые на память Коды и кодирование

Коды и кодирование Образование в цифровом мире – от заблуждений к способам реализации

Образование в цифровом мире – от заблуждений к способам реализации САПР Grafis. Проектирование изделий легкой промышленности в системе автоматизированного проектирования

САПР Grafis. Проектирование изделий легкой промышленности в системе автоматизированного проектирования Дополнительные устройства компьютера. Тест

Дополнительные устройства компьютера. Тест Основные задачи установления и поддержания защищённого канала

Основные задачи установления и поддержания защищённого канала Оператор ветвления. Сложные условия. Шахматные задачи

Оператор ветвления. Сложные условия. Шахматные задачи Проектирование информационной системы обработки заказа для агенства праздничных услуг

Проектирование информационной системы обработки заказа для агенства праздничных услуг REST-сервис с Go. Компоненты Beego

REST-сервис с Go. Компоненты Beego Методическая разработка уроков в 10 классе по теме «Информационные модели»

Методическая разработка уроков в 10 классе по теме «Информационные модели» Общая характеристика и функциональные возможности текстового процессора Word 2000

Общая характеристика и функциональные возможности текстового процессора Word 2000 Базы данных Института научной информации по общественным наукам ИНИОН РАН

Базы данных Института научной информации по общественным наукам ИНИОН РАН Информационное общество

Информационное общество Vuforia

Vuforia