Содержание

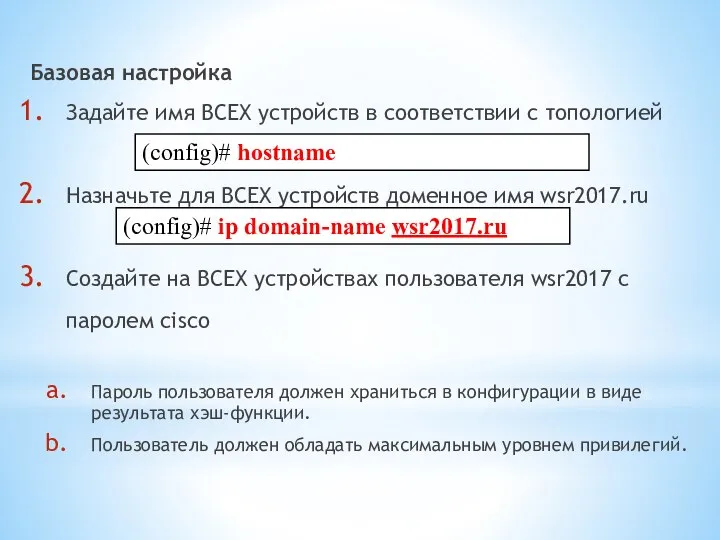

- 5. Базовая настройка Задайте имя ВСЕХ устройств в соответствии с топологией Назначьте для ВСЕХ устройств доменное имя

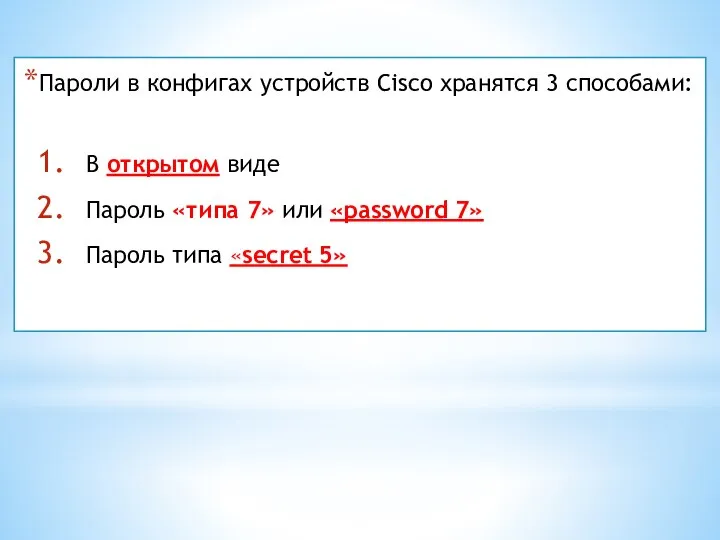

- 6. Пароли в конфигах устройств Cisco хранятся 3 способами: В открытом виде Пароль «типа 7» или «password

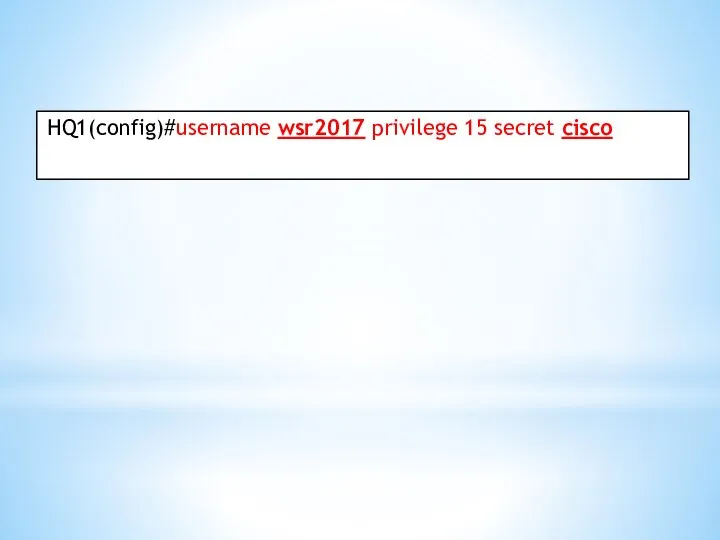

- 7. HQ1(config)#username wsr2017 privilege 15 secret cisco

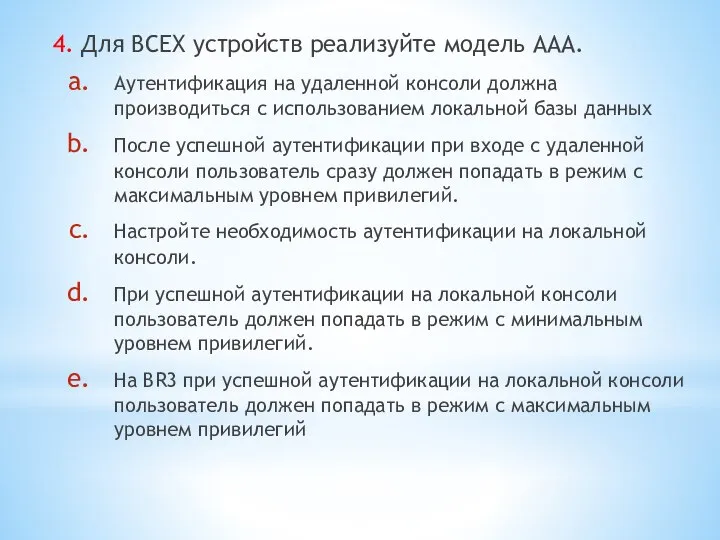

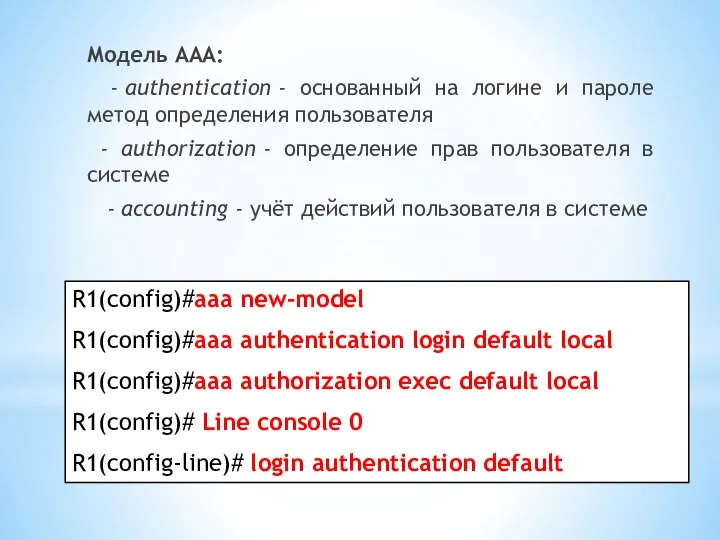

- 8. 4. Для ВСЕХ устройств реализуйте модель AAA. Аутентификация на удаленной консоли должна производиться с использованием локальной

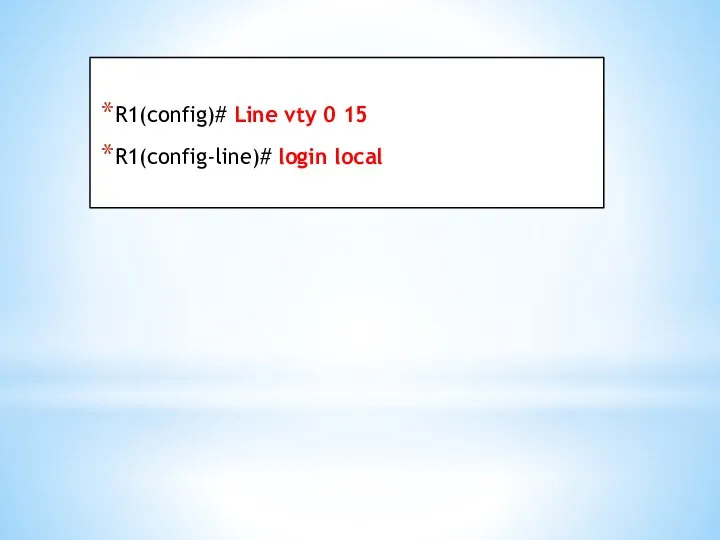

- 9. R1(config)# Line vty 0 15 R1(config-line)# login local

- 10. Модель AAA: - authentication - основанный на логине и пароле метод определения пользователя - authorization -

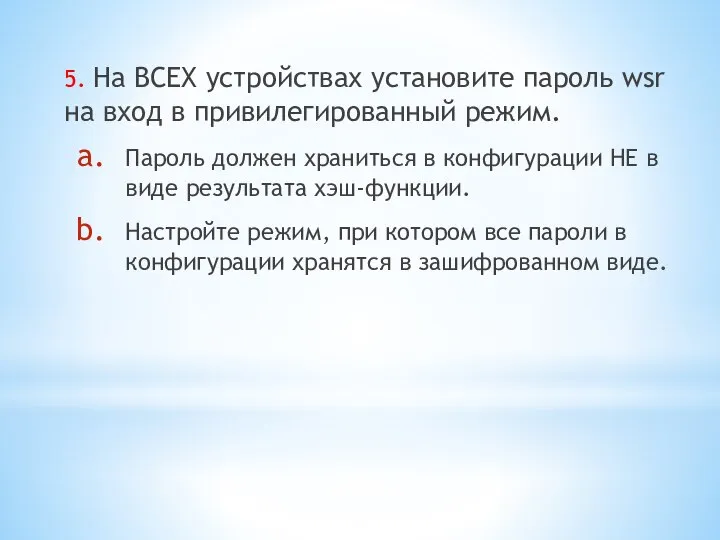

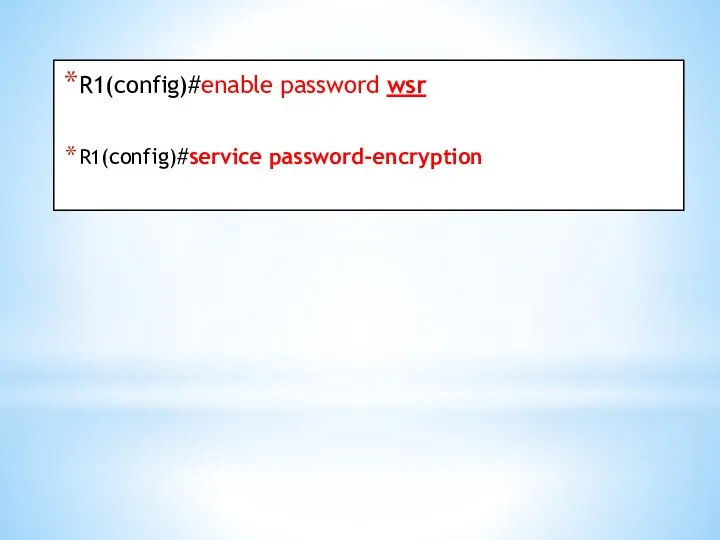

- 11. 5. На ВСЕХ устройствах установите пароль wsr на вход в привилегированный режим. Пароль должен храниться в

- 12. R1(config)#enable password wsr R1(config)#service password-encryption

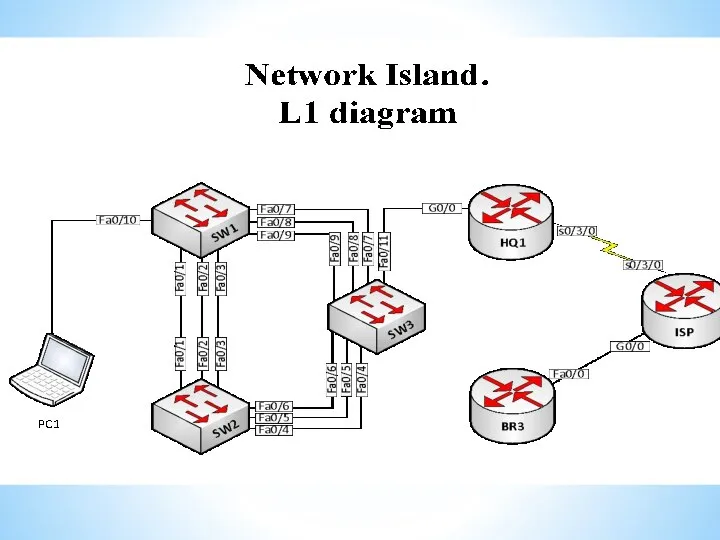

- 13. 6. На ВСЕХ устройствах создайте виртуальные интерфейсы, подинтерфейсы и интерфейсы типа петля. Назначьте ip-адреса в соответствии

- 14. HQ1(config)#interface Serial0/1/0 HQ1(config-if)#ip address 20.17.5.2 255.255.255.248 HQ1(config-if)#no shutdown HQ1(config)#interface loopback101 HQ1(config-if)#ip address 11.11.11.11 255.255.255.255 HQ1(config-if)#ipv6 address

- 15. Для коммутаторов SW1, SW2 и SW3 создайте виртуальные интерфейсы в ВЛВС 101. Назначьте им ip-адреса .51,

- 18. VLAN

- 19. Для коммутаторов SW1, SW2 и SW3 создайте виртуальные интерфейсы в ВЛВС 101. Еще нужно завести Fa0/10

- 20. Для коммутаторов SW1, SW2 и SW3 создайте виртуальные интерфейсы в ВЛВС 101. SW1(config)#vlan 101 Еще нужно

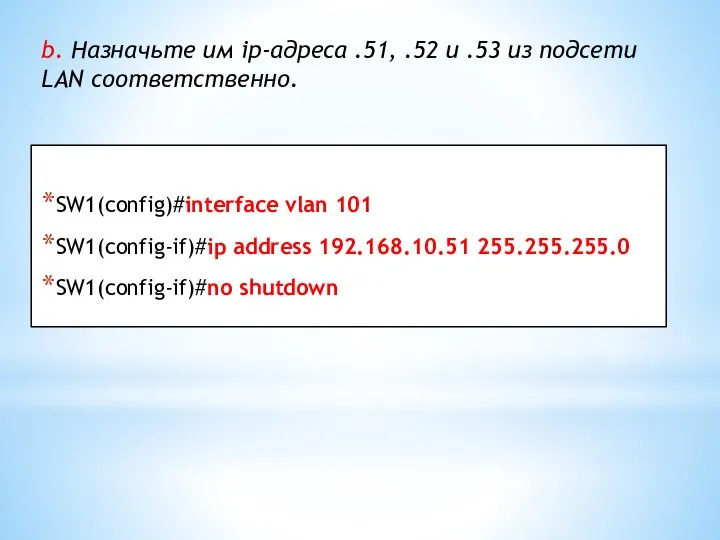

- 21. b. Назначьте им ip-адреса .51, .52 и .53 из подсети LAN соответственно.

- 22. SW1(config)#interface vlan 101 SW1(config-if)#ip address 192.168.10.51 255.255.255.0 SW1(config-if)#no shutdown b. Назначьте им ip-адреса .51, .52 и

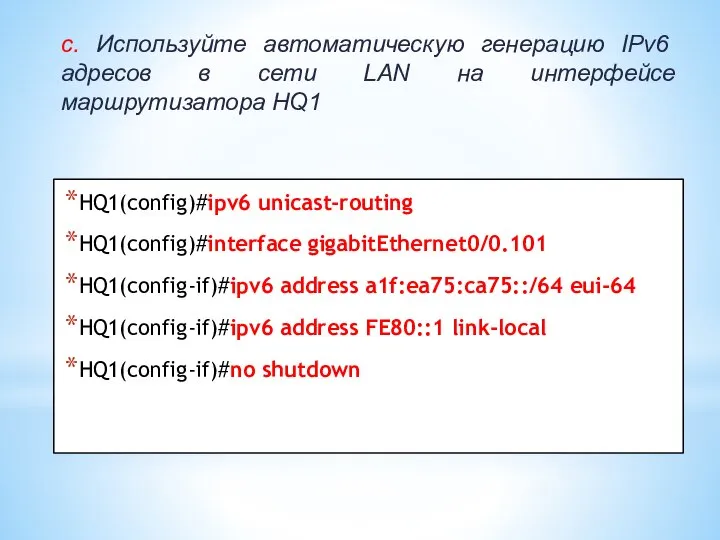

- 23. c. Используйте автоматическую генерацию IPv6 адресов в сети LAN на интерфейсе маршрутизатора HQ1

- 24. c. Используйте автоматическую генерацию IPv6 адресов в сети LAN на интерфейсе маршрутизатора HQ1 HQ1(config)#ipv6 unicast-routing HQ1(config)#interface

- 25. d. На ВСЕХ коммутаторах отключите ВСЕ неиспользуемые порты

- 26. d. На ВСЕХ коммутаторах отключите ВСЕ неиспользуемые порты SW1(config)#interface range fa0/4-6 SW1(config-if-range)#shutdown

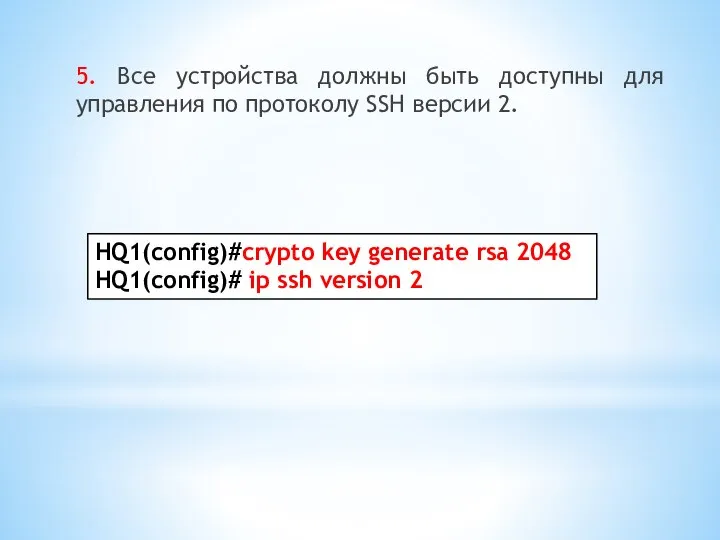

- 27. 5. Все устройства должны быть доступны для управления по протоколу SSH версии 2.

- 28. 5. Все устройства должны быть доступны для управления по протоколу SSH версии 2. HQ1(config)#crypto key generate

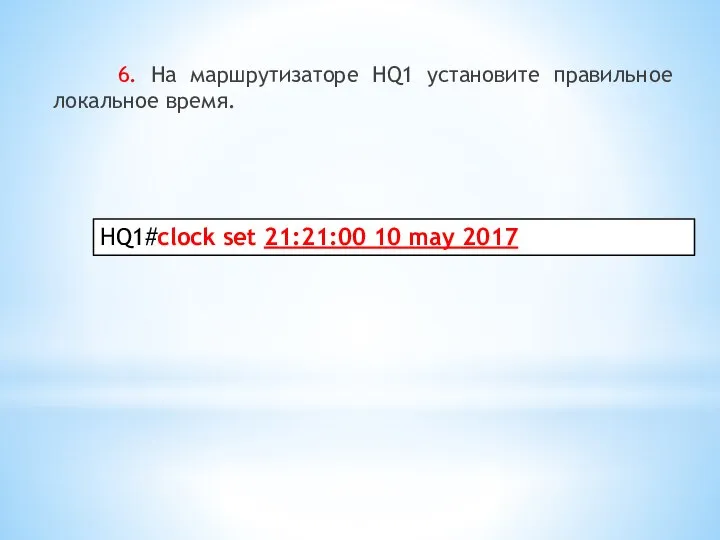

- 29. 6. На маршрутизаторе HQ1 установите правильное локальное время.

- 30. 6. На маршрутизаторе HQ1 установите правильное локальное время. HQ1#clock set 21:21:00 10 may 2017

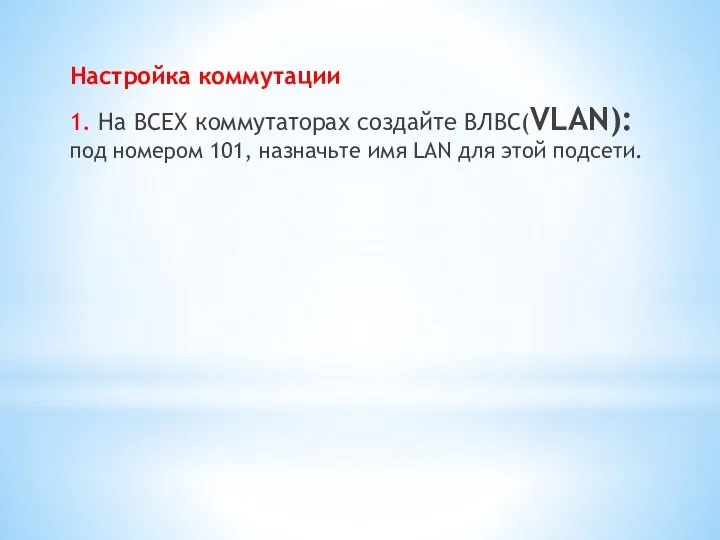

- 31. Настройка коммутации 1. На ВСЕХ коммутаторах создайте ВЛВС(VLAN): под номером 101, назначьте имя LAN для этой

- 32. Настройка коммутации 1. На ВСЕХ коммутаторах создайте ВЛВС(VLAN): под номером 101, назначьте имя LAN для этой

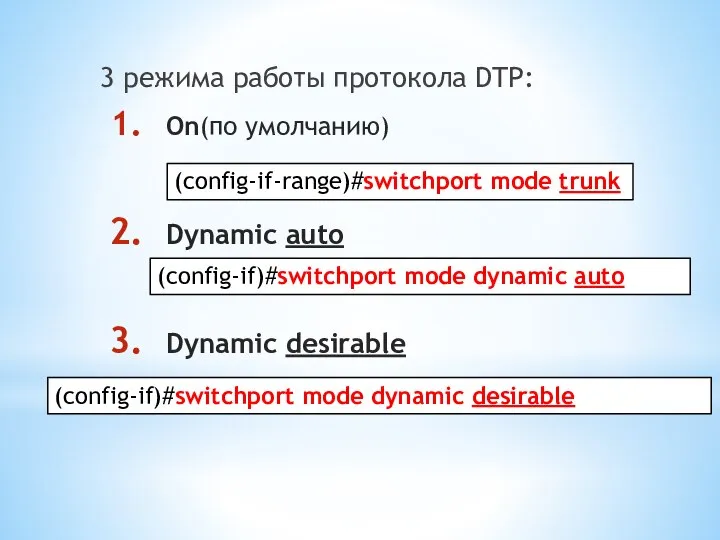

- 33. DTP

- 36. 3 режима работы протокола DTP: On(по умолчанию) Dynamic auto Dynamic desirable (config-if-range)#switchport mode trunk (config-if)#switchport mode

- 37. 2. На коммутаторах SW1, SW2 и SW3 выполните настройку протокола динамического согласования параметров магистральных соединений (DTP).

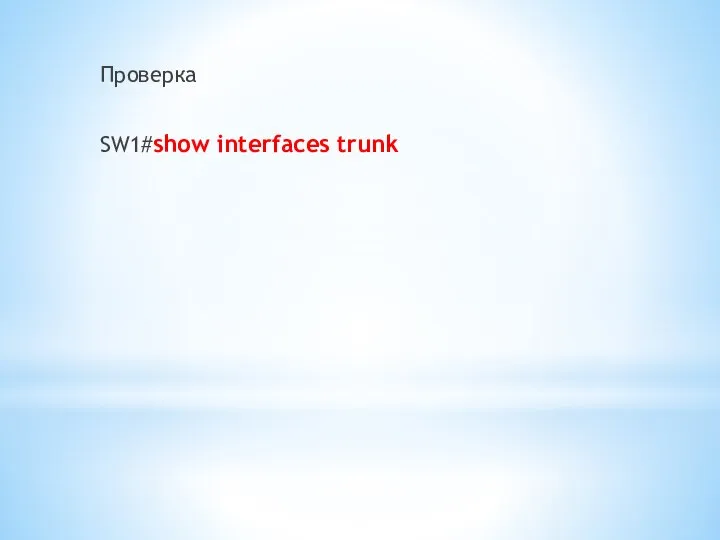

- 38. Проверка SW1#show interfaces trunk

- 39. Etherchannel

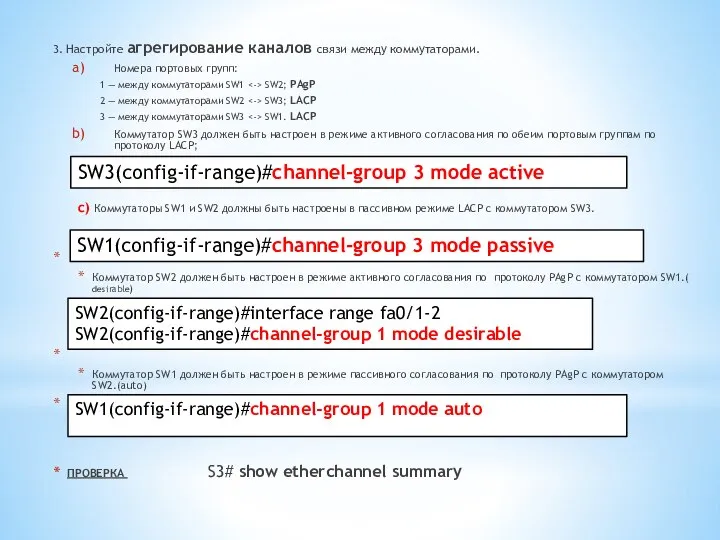

- 40. 3. Настройте агрегирование каналов связи между коммутаторами. Номера портовых групп: 1 — между коммутаторами SW1 SW2;

- 41. 3. Настройте агрегирование каналов связи между коммутаторами. Номера портовых групп: 1 — между коммутаторами SW1 SW2;

- 42. STP

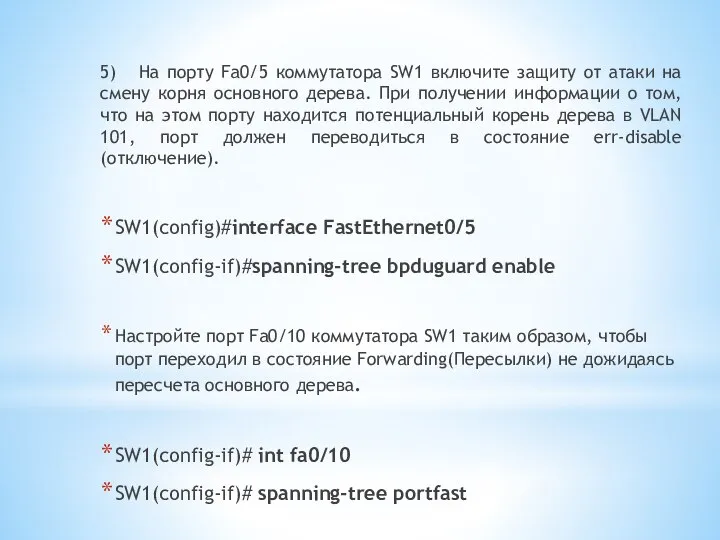

- 43. 4) Конфигурация протокола остовного дерева: a) На всех коммутаторах используйте вариант протокола STP, совместимый со стандартом

- 44. 5) На порту Fa0/5 коммутатора SW1 включите защиту от атаки на смену корня основного дерева. При

- 45. Настройка подинтерфейса на HQ1

- 46. HQ1 (config)# interface g0/0.101 HQ1 (config-subif)# encapsulation dot1Q 101 native HQ1 (config-subif)# ip address 192.168.10.254 255.255.255.0

- 48. PPP

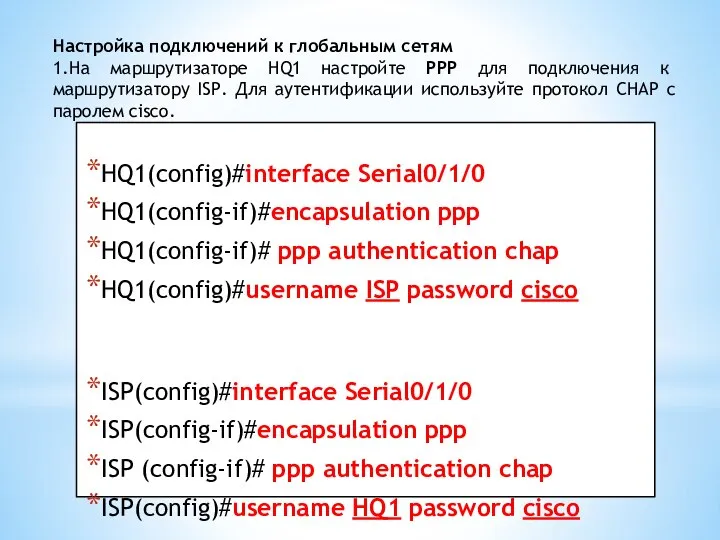

- 49. Настройка подключений к глобальным сетям 1.На маршрутизаторе HQ1 настройте PPP для подключения к маршрутизатору ISP. Для

- 50. HQ1(config)#interface Serial0/1/0 HQ1(config-if)#encapsulation ppp HQ1(config-if)# ppp authentication chap HQ1(config)#username ISP password cisco ISP(config)#interface Serial0/1/0 ISP(config-if)#encapsulation ppp

- 51. PPPoE

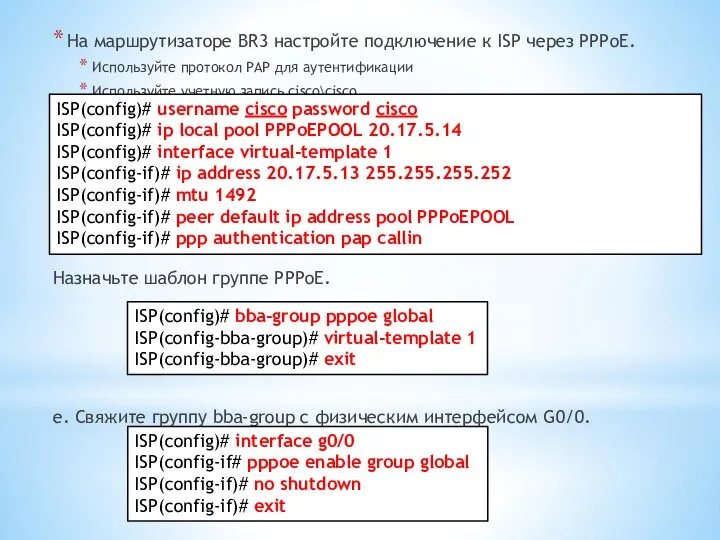

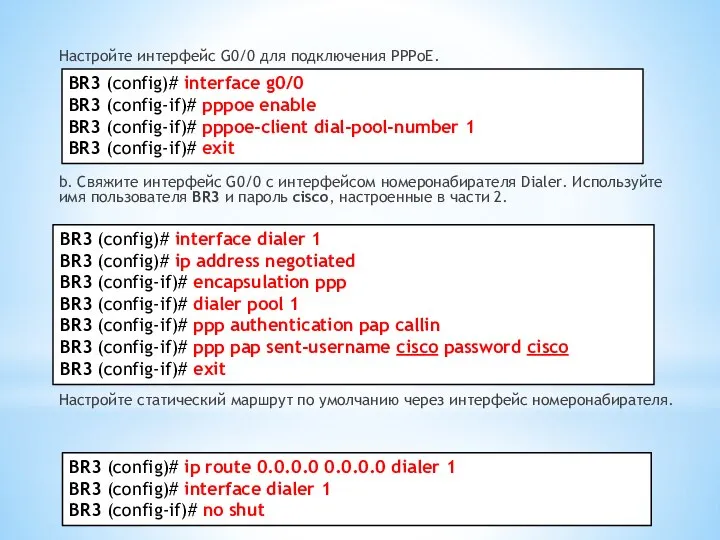

- 55. На маршрутизаторе BR3 настройте подключение к ISP через PPPoE. Используйте протокол PAP для аутентификации Используйте учетную

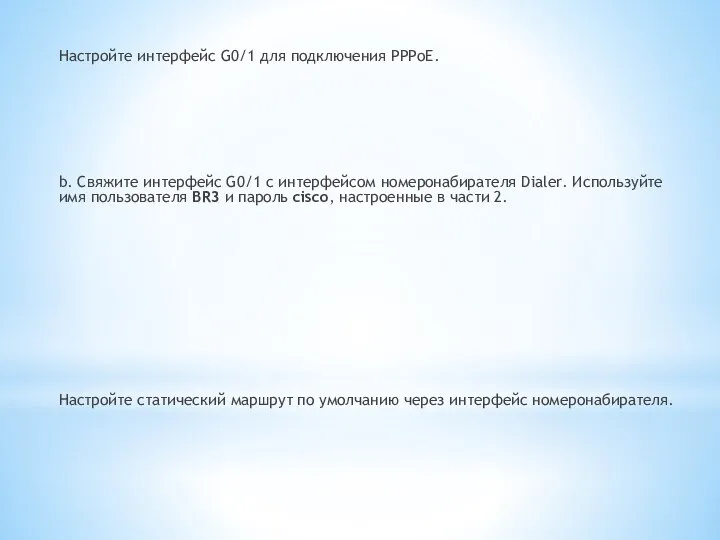

- 56. Настройте интерфейс G0/1 для подключения PPPoE. b. Свяжите интерфейс G0/1 с интерфейсом номеронабирателя Dialer. Используйте имя

- 57. Настройте интерфейс G0/0 для подключения PPPoE. b. Свяжите интерфейс G0/0 с интерфейсом номеронабирателя Dialer. Используйте имя

- 58. Настройка маршрутизации

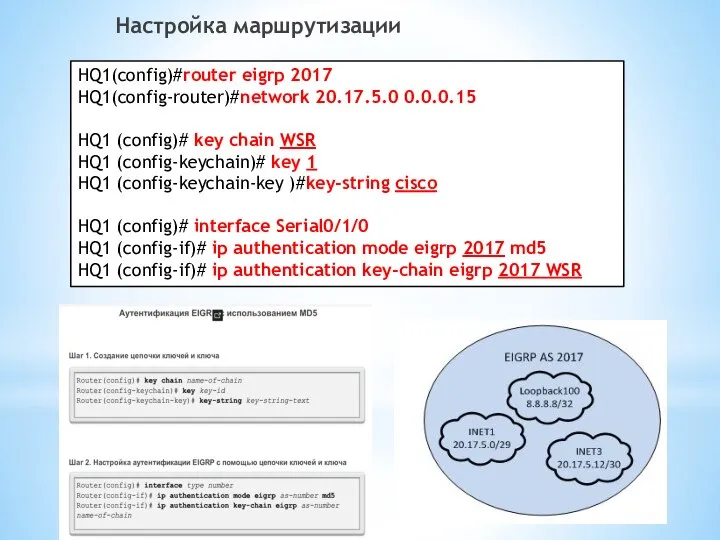

- 59. Настройка маршрутизации HQ1(config)#router eigrp 2017 HQ1(config-router)#network 20.17.5.0 0.0.0.15 HQ1 (config)# key chain WSR HQ1 (config-keychain)# key

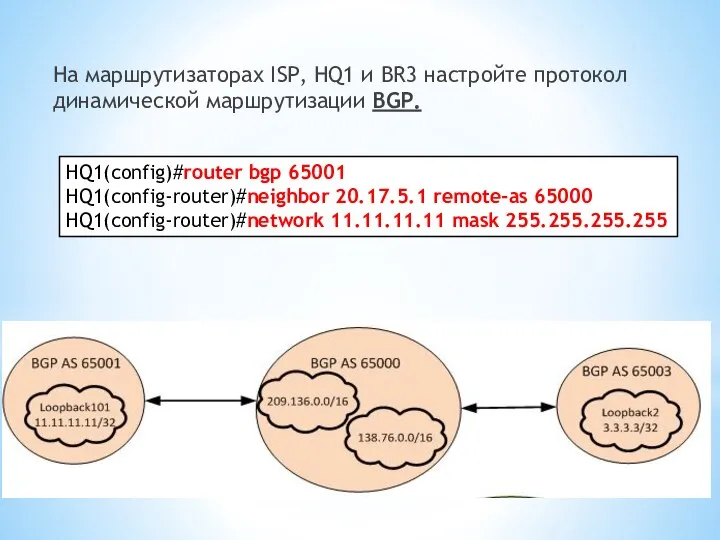

- 60. На маршрутизаторах ISP, HQ1 и BR3 настройте протокол динамической маршрутизации BGP. HQ1(config)#router bgp 65001 HQ1(config-router)#neighbor 20.17.5.1

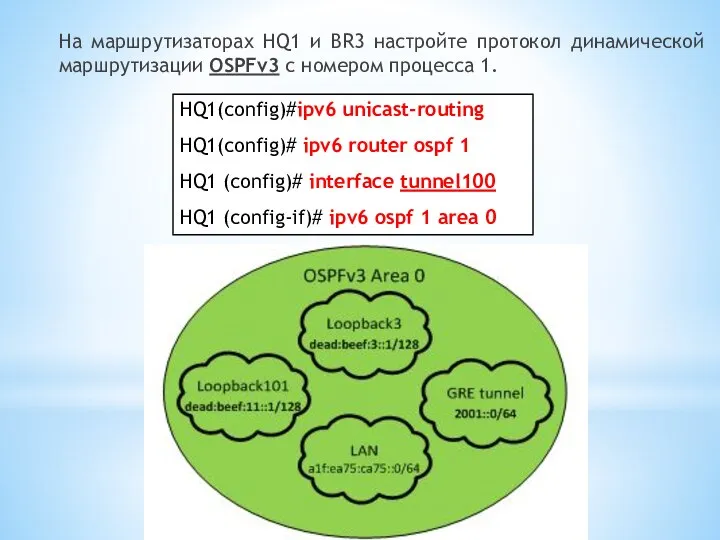

- 61. На маршрутизаторах HQ1 и BR3 настройте протокол динамической маршрутизации OSPFv3 с номером процесса 1. HQ1(config)#ipv6 unicast-routing

- 63. NTP

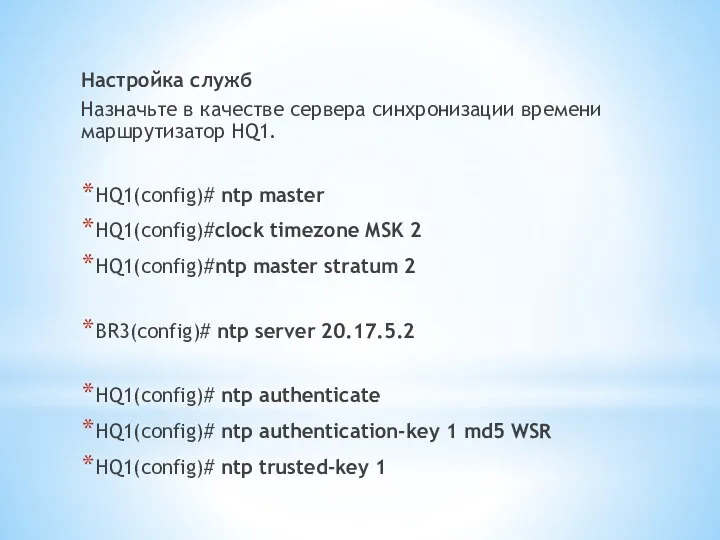

- 64. Настройка служб Назначьте в качестве сервера синхронизации времени маршрутизатор HQ1. HQ1(config)# ntp master HQ1(config)#clock timezone MSK

- 65. PAT

- 66. На маршрутизаторе HQ1 настройте динамическую трансляцию портов (PAT) в адрес интерфейса, подключенного к сети INET1 для

- 67. DHCP

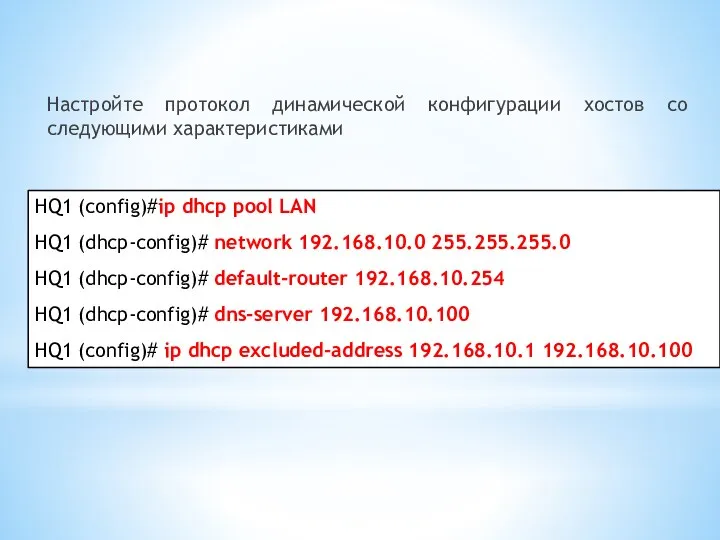

- 68. Настройте протокол динамической конфигурации хостов со следующими характеристиками HQ1 (config)#ip dhcp pool LAN HQ1 (dhcp-config)# network

- 69. Настройка механизмов безопасности

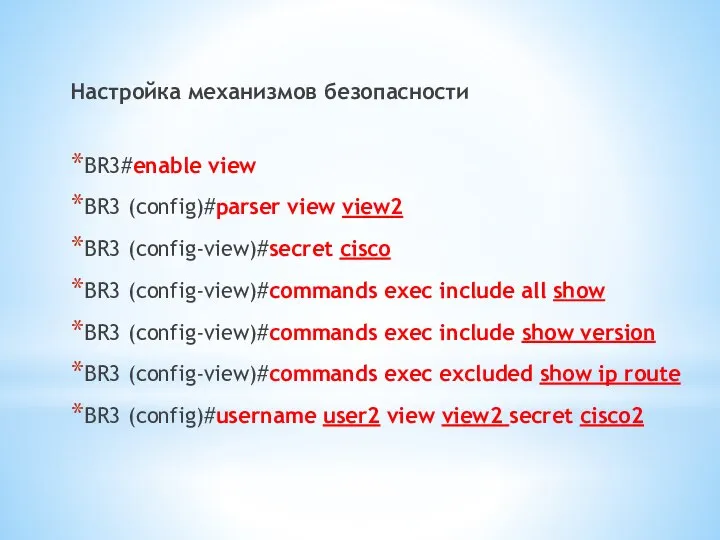

- 70. Настройка механизмов безопасности BR3#enable view BR3 (config)#parser view view2 BR3 (config-view)#secret cisco BR3 (config-view)#commands exec include

- 71. View Superview

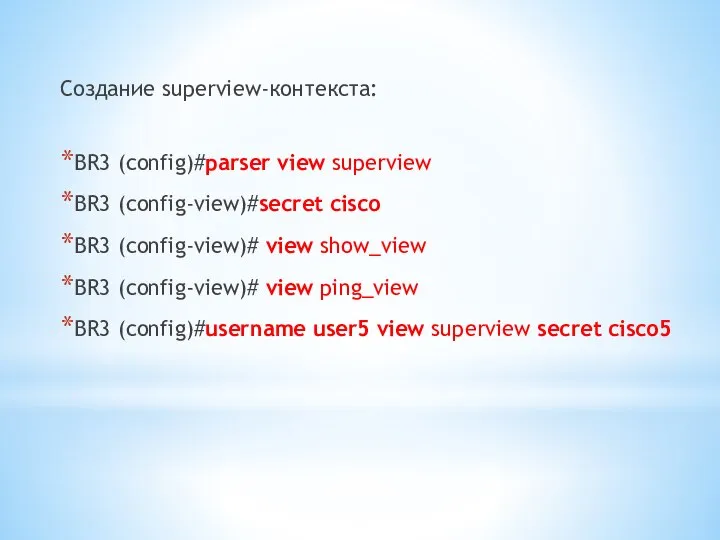

- 72. Создание superview-контекста: BR3 (config)#parser view superview BR3 (config-view)#secret cisco BR3 (config-view)# view show_view BR3 (config-view)# view

- 73. Port Security

- 74. На порту коммутатора SW1, к которому подключен PC1, включите и настройте Port Security со следующими параметрами:

- 75. DHCP-snooping

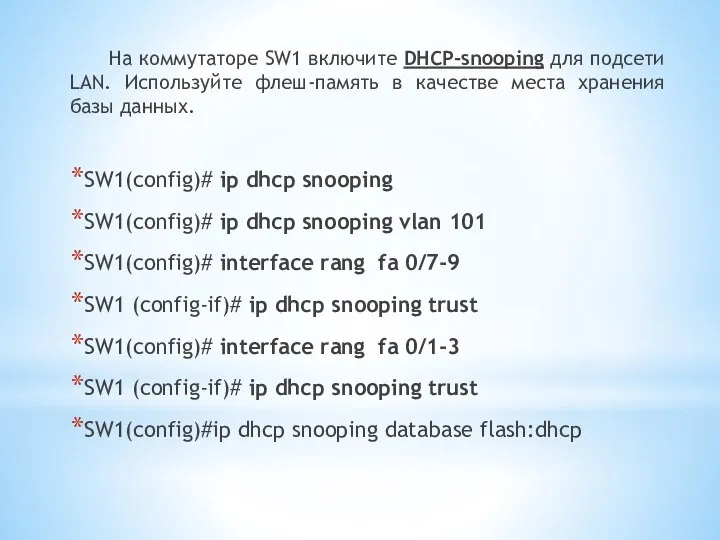

- 76. На коммутаторе SW1 включите DHCP-snooping для подсети LAN. Используйте флеш-память в качестве места хранения базы данных.

- 77. Динамическая проверка ARP-запросов

- 78. На коммутаторе SW1 включите динамическую проверку ARP-запросов в сети LAN. Switch(config)# ip arp inspection vlan 101

- 79. VPN

- 80. Конфигурация виртуальных частных сетей HQ1(config)# interface tunnel 100 HQ1(config-if)# ipv6 address 2001::1/64 HQ1(config-if)# tunnel mode ipv6ip

- 81. IKEv1 IPsec Site-to-Site VPN

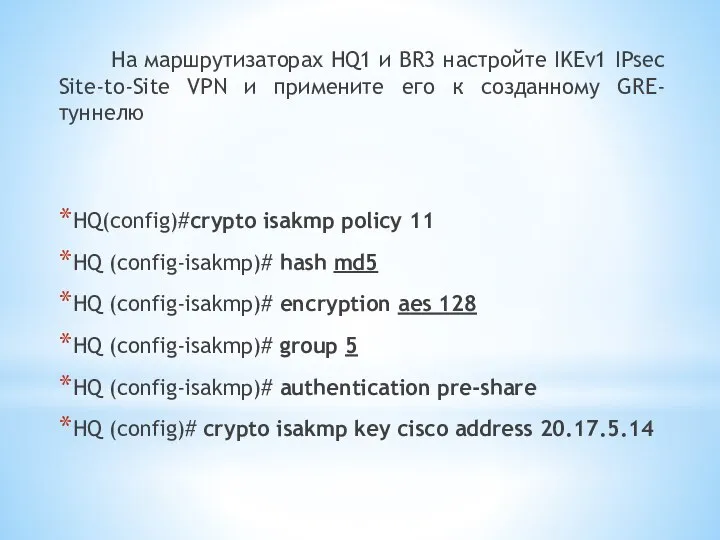

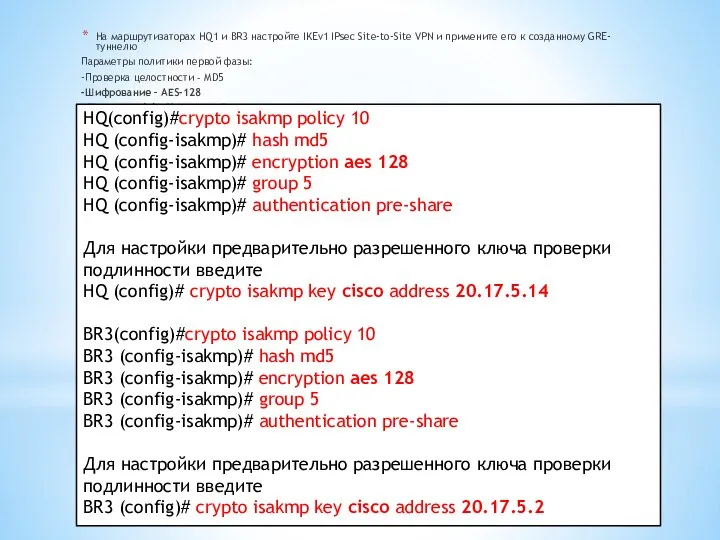

- 82. На маршрутизаторах HQ1 и BR3 настройте IKEv1 IPsec Site-to-Site VPN и примените его к созданному GRE-туннелю

- 83. На маршрутизаторах HQ1 и BR3 настройте IKEv1 IPsec Site-to-Site VPN и примените его к созданному GRE-туннелю

- 84. IKE- протокол обмена ключами

- 85. (AH или ESP) (DES,3DES, AES) (SHA, MD5)

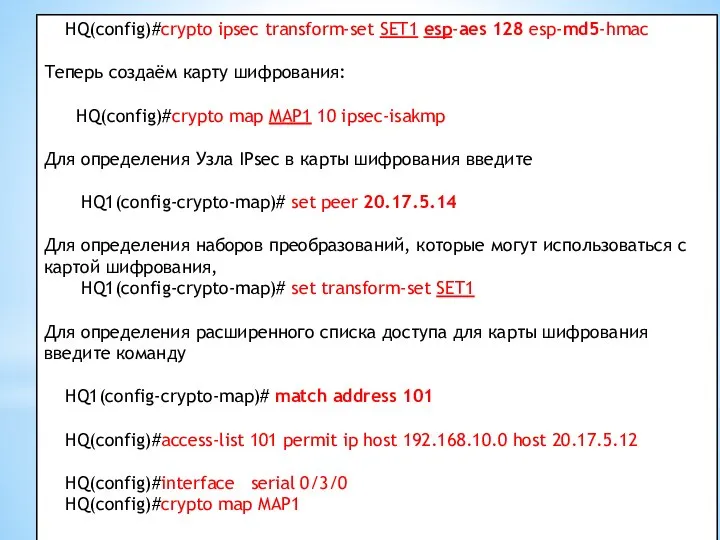

- 86. HQ(config)#crypto ipsec transform-set SET1 esp-aes 128 esp-md5-hmac Теперь создаём карту шифрования: HQ(config)#crypto map MAP1 10 ipsec-isakmp

- 88. Скачать презентацию

GameCore. Monogame

GameCore. Monogame Оnline системы управления библиографической информацией в помощь научному и учебному процессу

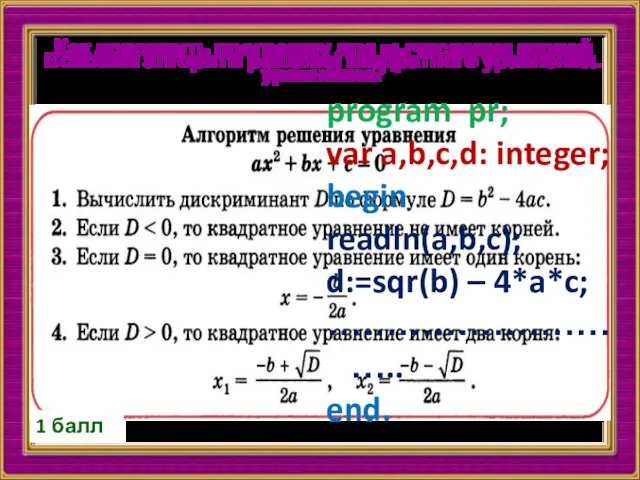

Оnline системы управления библиографической информацией в помощь научному и учебному процессу Основные этапы разработки и исследования моделей на компьютере Урок-презентация 9 класс

Основные этапы разработки и исследования моделей на компьютере Урок-презентация 9 класс Кейс по созданию сайта математических статей

Кейс по созданию сайта математических статей Протоколы сети Internet

Протоколы сети Internet Логика - наука о формах и способах мышления

Логика - наука о формах и способах мышления Базис и Мкм. 10 первых задач

Базис и Мкм. 10 первых задач Современные алгоритмы шифрования

Современные алгоритмы шифрования Модуль 1. Практическое занятие 3. Метод. Передача параметров. Переключатель

Модуль 1. Практическое занятие 3. Метод. Передача параметров. Переключатель Загальні засади медіапедагогіки

Загальні засади медіапедагогіки Система автономной навигации антропоморфного робота

Система автономной навигации антропоморфного робота Информационные процессы

Информационные процессы Ур. 25

Ур. 25 Кодирование информации с помощью знаковых систем

Кодирование информации с помощью знаковых систем Презентация "Устройство компьютера 3 класс" - скачать презентации по Информатике

Презентация "Устройство компьютера 3 класс" - скачать презентации по Информатике Компьютерная графика

Компьютерная графика Способы представления криволинейных поверхностей

Способы представления криволинейных поверхностей Сетевые службы. Кластеры

Сетевые службы. Кластеры Презентация "Кодирование текстовой информации 6 класс" - скачать презентации по Информатике

Презентация "Кодирование текстовой информации 6 класс" - скачать презентации по Информатике Управление задачами

Управление задачами Язык запросов к реляционным базам данных

Язык запросов к реляционным базам данных Интерактивные возможности PowerPoint

Интерактивные возможности PowerPoint Антивирусные программы

Антивирусные программы Двоичное кодирование графической и звуковой информации

Двоичное кодирование графической и звуковой информации  Jira Advanced - Module 1

Jira Advanced - Module 1 Презентация "Экспертные системы. Технология разработки. Этап формализации" - скачать презентации по Информатике

Презентация "Экспертные системы. Технология разработки. Этап формализации" - скачать презентации по Информатике Проектирование и разработка программно-информационной обучающей системы

Проектирование и разработка программно-информационной обучающей системы How to apply NLA-5&15S Preset

How to apply NLA-5&15S Preset