Содержание

- 2. Недостатки DES Так как длина ключа равна 56 битам, существует 256 возможных ключей. На сегодня такая

- 3. Тройной DES с двумя ключами Использование трех стадии шифрования с тремя различными ключамио поднимает стоимость лобовой

- 4. Шифрование тройным DES Дешифрование тройным DES

- 5. Advanced Encryption Standard (AES) Известен также как Rijndael. Симметричный алгоритм блочного шифрования (размер блока 128 бит,

- 6. Состояние Преобразования выполняются над промежуточным результатом, называемым состоянием. Состояние можно рассматривать как двумерный массив байтов. Этот

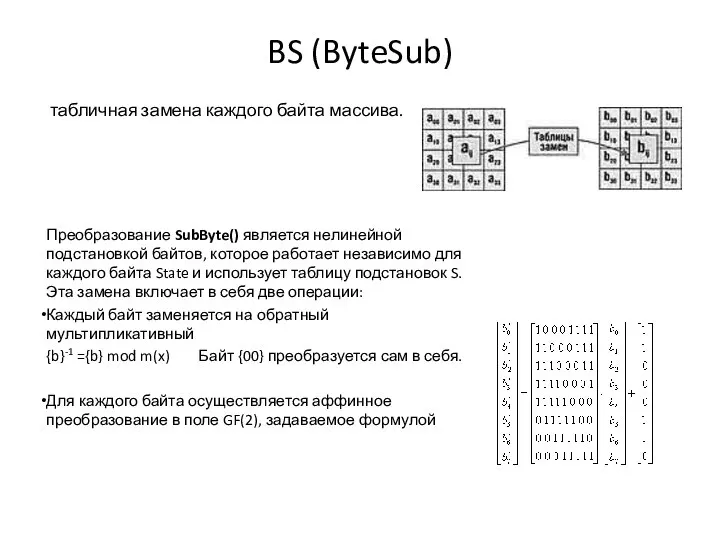

- 7. Преобразования алгоритма Rijndael Алгоритм Rijndael состоит из четырёх последовательных преобразований: BS (ByteSub) – табличная замена каждого

- 8. BS (ByteSub) табличная замена каждого байта массива. Преобразование SubByte() является нелинейной подстановкой байтов, которое работает независимо

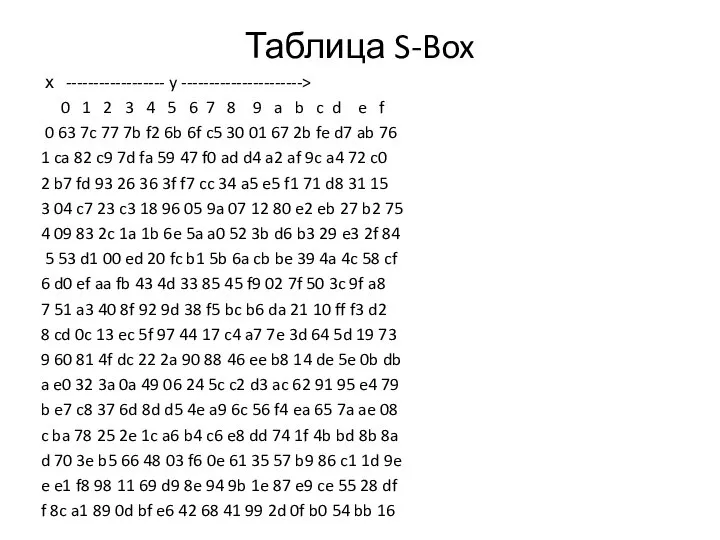

- 9. Таблицы подстановки для S-Box и InvS-Box Преобразования S-Box и InvS-Box могут быть представлены в виде таблицы

- 10. Таблица S-Box х ------------------ y ----------------------> 0 1 2 3 4 5 6 7 8 9

- 11. Таблица InvS-Box Х ------------------ y ----------------------> 0 1 2 3 4 5 6 7 8 9

- 12. SR (ShiftRow) – сдвиг строк массива. При этой операции первая строка остается без изменений, а остальные

- 13. MixColumn операция над независимыми столбцами массива , когда каждый столбец по определенному правилу умножается на фиксированную

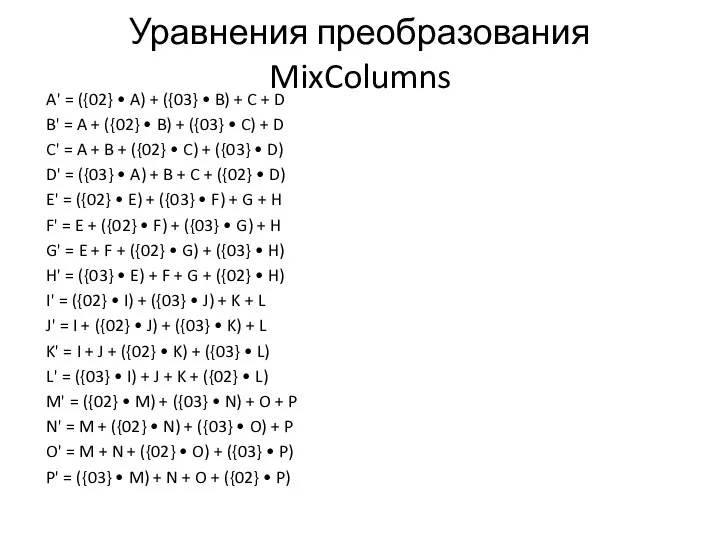

- 14. Уравнения преобразования MixColumns A' = ({02} • A) + ({03} • B) + C + D

- 15. AK (AddRoundKey) добавление ключа. Каждый бит массива складывается по модулю 2 с соответствующим битом ключа раунда,

- 16. Алгоритм ГОСТ 28147 Алгоритм ГОСТ 28147 - отечественный стандарт для алгоритмов симметричного шифрования. ГОСТ 28147 разработан

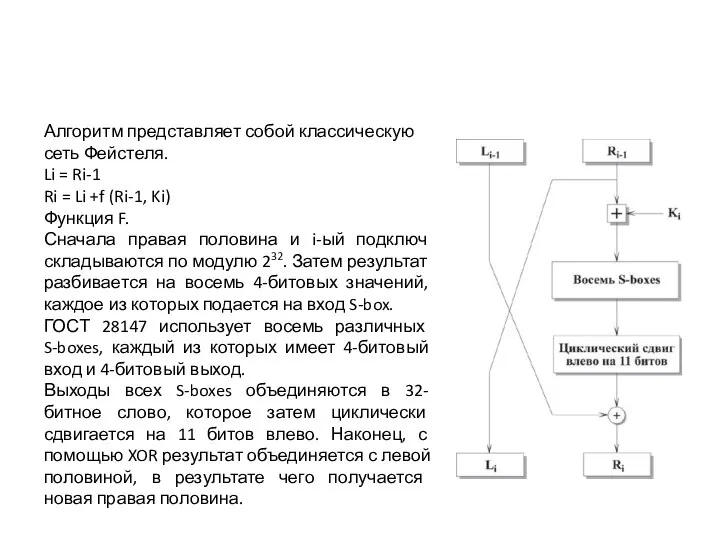

- 17. Алгоритм представляет собой классическую сеть Фейстеля. Li = Ri-1 Ri = Li +f (Ri-1, Ki) Функция

- 18. Генерация ключей 256-битный ключ разбивается на восемь 32-битных подключей. Алгоритм имеет 32 раунда, поэтому каждый подключ

- 19. S-box входом и выходом S-box являются 4-битные числа, поэтому каждый S-box может быть представлен в виде

- 20. Алгоритм шифрования RSA На данный момент асимметричное шифрование на основе открытого ключа RSA (расшифровывается, как Rivest,

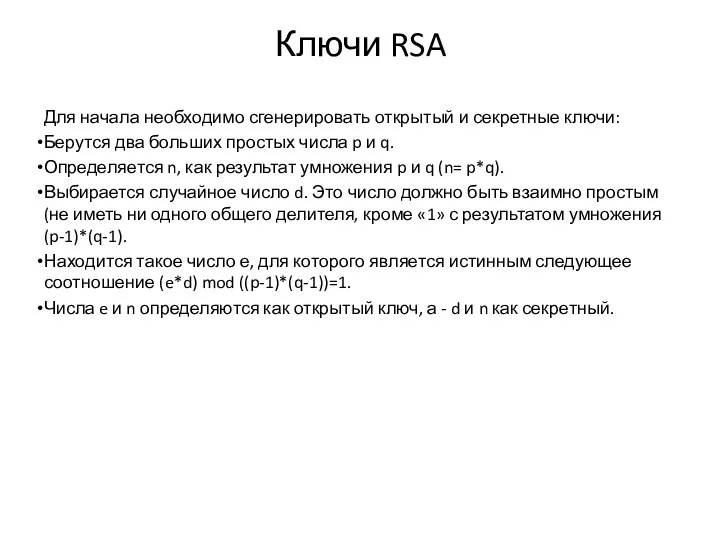

- 21. Ключи RSA Для начала необходимо сгенерировать открытый и секретные ключи: Берутся два больших простых числа p

- 22. Работа RSA Для того, чтобы зашифровать данные по открытому ключу {e,n}, необходимо следующее: разбить шифруемый текст

- 23. Пример работы RSA Зашифруем и расшифруем сообщение "САВ" по алгоритму RSA. Для простоты возьмем небольшие числа

- 24. Электронная цифровая подпись (ЭЦП) Электронная цифровая подпись - реквизит электронного документа, позволяющий установить отсутствие искажения информации

- 25. Схемы построения цифровой подписи На основе алгоритмов симметричного шифрования. Данная схема предусматривает наличие в системе третьего

- 26. Асимметричная схема Асимметричные схемы ЭЦП относятся к криптосистемам с открытым ключом. В отличие от асимметричных алгоритмов

- 27. Общая схема цифровой подписи Генерация ключевой пары. При помощи алгоритма генерации ключа равновероятным образом из набора

- 30. Алгоритм DSA (Digital Signature Algorithm) DSA - алгоритм с использованием открытого ключа для создания электронной подписи,

- 31. Открытый и секретный ключи Секретный ключ представляет собой число x ϵ (0; q) Открытый ключ вычисляется

- 32. Подпись сообщения Подпись сообщения выполняется по следующему алгоритму: 1. Выбор случайного числа k ϵ (0; q);

- 34. Скачать презентацию

Застосування програми Adobe Photoshop та Corel Draw для землевпорядних цілей

Застосування програми Adobe Photoshop та Corel Draw для землевпорядних цілей Хакерство и его проявление в сфере информационных технологий

Хакерство и его проявление в сфере информационных технологий  Технологии создания сайтов

Технологии создания сайтов Поиск. Задача поиска. (Лекция 7)

Поиск. Задача поиска. (Лекция 7) «Создание зимнего пейзажа»

«Создание зимнего пейзажа» Решения для задач электронной коммерции

Решения для задач электронной коммерции Беседка на горе

Беседка на горе Создание форм в VBA и включение их в проекты. Лекция 6

Создание форм в VBA и включение их в проекты. Лекция 6 Информационная грамотность для пожилых людей

Информационная грамотность для пожилых людей История и стандарты языка SQL. (Лекция 7)

История и стандарты языка SQL. (Лекция 7) Табличные информационные модели моделирование и формализация

Табличные информационные модели моделирование и формализация Мастер-класс. Профессиональный и личный успех первые шаги к его достижению

Мастер-класс. Профессиональный и личный успех первые шаги к его достижению Передача файлов по сетям

Передача файлов по сетям Текстовий документ та його об’єкти

Текстовий документ та його об’єкти Основы технологий хранения баз данных в памяти

Основы технологий хранения баз данных в памяти НКО и внешние коммуникации

НКО и внешние коммуникации Требования к современной операционной системе. Тема 2б

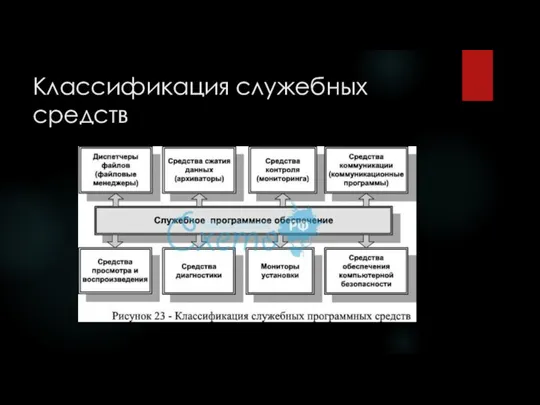

Требования к современной операционной системе. Тема 2б Классификация служебных средств. Диспетчеры файлов

Классификация служебных средств. Диспетчеры файлов Презентация "Microsoft SQL Server 2008 R2" - скачать презентации по Информатике

Презентация "Microsoft SQL Server 2008 R2" - скачать презентации по Информатике Кодирование информации в компьютерных сетях. Виды кодов

Кодирование информации в компьютерных сетях. Виды кодов Логические основы компьютеров

Логические основы компьютеров Основные сетевые термины и сетевые модели

Основные сетевые термины и сетевые модели Аттестационная работа. Исследовательская деятельность. Изучение компьютерного сленга учащихся

Аттестационная работа. Исследовательская деятельность. Изучение компьютерного сленга учащихся Новые решения для привлечения трафика в интернет-магазины из поиска Яндекса

Новые решения для привлечения трафика в интернет-магазины из поиска Яндекса Передающие среды

Передающие среды Передача информации. 8 - 9 класс

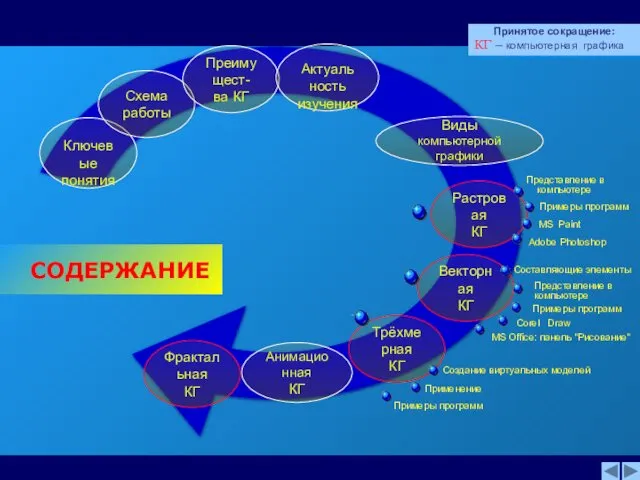

Передача информации. 8 - 9 класс Компьютерная графика

Компьютерная графика Редактор формул Microsoft Equation 3.0

Редактор формул Microsoft Equation 3.0